Ein Team von Wissenschaftlern der Georgia State University of Technology hat

das Konzept eines neuen Lock-Bypass-Tools veröffentlicht. Das Projekt heißt Collage und sein Konzept beinhaltet die Verwendung von sogenannten benutzergenerierten Inhalten. Wir stellen Ihnen die Hauptpunkte dieser Arbeit vor.

Einführung

In der modernen Welt ist das Blockieren des Internets längst alltäglich geworden. Zensur wird nicht nur durch autoritäre Regime eingeführt, in der einen oder anderen Form gibt es auch in demokratischen Ländern wie Großbritannien, Australien oder Südkorea Einschränkungen der Meinungsfreiheit.

Parallel zur Verbreitung der Zensur entwickeln sich auch Block-Bypass-Systeme. Die meisten heute existierenden Zensur-Tools beinhalten die Verwendung von Proxys, aber für den Zensor ist es oft einfach, sie zu erkennen und zu blockieren. Für fortgeschrittene Zensoren ist dies nicht schwierig - zum Beispiel blockieren sie in China Tor effektiv.

In dieser Studie haben Wissenschaftler der University of Georgia versucht, eine Methode zur Umgehung von Sperren zu beschreiben, die nicht auf einem oder mehreren Proxys beruht, sondern einen massiven Start von Websites beinhaltet, auf denen benutzergenerierte Inhalte gehostet werden.

Konzept: Collage-Projekt

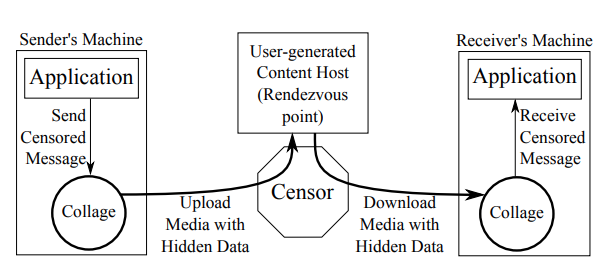

Der Kern der Idee besteht darin, benutzergenerierte Inhalte als Verschleierung für den Internetverkehr zu verwenden. Collage verwendet vorhandene Websites, um benutzergenerierte Inhalte (Blog-Plattformen, soziale Netzwerke usw.) zu hosten, die verschlüsselte Nachrichten verbergen.

Für den Zensor ist es viel schwieriger, Inhalte zu finden und zu blockieren, die in Fotos, Texten und Videos im gesamten Internet verborgen sind, als einen bestimmten Proxy zu finden und zu blockieren.

Überlegungen zu Zensoraktivitäten

Es wird davon ausgegangen, dass der Zensor nicht plant, das Internet vollständig zu blockieren. Einige Verbindungen gelten als zulässig. Die Fähigkeit, einige Teile des Verkehrs zu überwachen, zu analysieren, zu blockieren oder zu ändern, ist für ihn jedoch wichtig.

Außerdem glaubten die Entwickler des Systems, dass der Zensor über genügend Ressourcen verfügt, um das Bügeleisen für die Überwachung des Datenverkehrs in einer großen Anzahl von Netzwerkabschnitten einzurichten.

Gleichzeitig können sich die Ziele des Zensors ändern. Eine davon ist die Verfolgung bestimmter Benutzer, für die die Erkennung von Verhaltensmustern basierend auf dem Verkehr verwendet wird. Eine weitere Aufgabe besteht darin, bestimmte Inhalte zu blockieren. Um dies zu lösen, kann der Zensor sogar den Datenverkehr verzerren, sodass der verbotene Inhalt vom Browser einfach nicht geöffnet wird.

Wie funktioniert es?

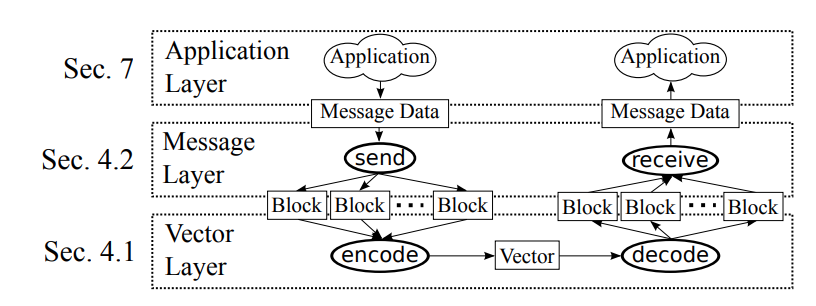

Das Collagesystem besteht aus drei Ebenen: Vektor-, Nachrichtenebene und Anwendungsebene.

Dreistufiges Collagenmodell. Operationen werden in Ovalen angezeigt, Zwischendaten in Rechtecken.

Auf der Vektorebene wird ein "Maskierungsinhalt" erstellt, in den die Nachricht geschrieben wird. Beispielsweise kann es sich um ein Video mit einer verschlüsselten Nachricht handeln. In diesem Fall ist das YouTube-Video ein Vektor. Die zweite Ebene ist für die Beschreibung des Protokolls zum Senden und Empfangen von Nachrichten verantwortlich. Vor allem können Sie beliebig viele Anwendungen hinzufügen.

Für einen erfolgreichen Datenaustausch müssen der Absender und der Empfänger der Informationen das Rendezvous-Verfahren durchführen. Zu diesem Zweck führt jeder von ihnen eine bestimmte Abfolge von Aktionen aus. Beispielsweise kann der Absender eine Folge von HTTP-Anforderungen generieren, die als "Foto mit dem Tag" Blumen "auf Flickr-Hosting hochladen entschlüsselt werden. Der Empfänger sollte eine Anfrage" Das Foto mit dem Tag "Blumen" auf Flickr finden und die ersten 50 davon hochladen "senden.

Die endgültige Implementierung von Collage ist eine Python-Bibliothek mit 650 Codezeilen. Es beschreibt die Logik auf Nachrichtenebene, einschließlich der Jobdatenbank, der Vektorkodierung und -decodierung. Um die Aufgaben zu erledigen, wird das beliebte Browser-Automatisierungstool Selenium verwendet. Die Anwendung besucht Websites, führt die erforderlichen Aufgaben aus und lädt Vektoren herunter.