Es gibt ein ziemlich interessantes Dokument

CIS Controls , das Informationssicherheit nach dem Pareto-Prinzip (80/20) betrachtet. Dieser Grundsatz besagt, dass 20% der Schutzmaßnahmen 80% des Ergebnisses in Bezug auf die Unternehmenssicherheit ergeben. Nach dem Lesen dieses Dokuments stellen viele „Sicherheitspersonal“ fest, dass sie bei der Auswahl von Schutzmaßnahmen nicht mit den wirksamsten Maßnahmen beginnen. Das Dokument identifiziert 5 wichtige Sicherheitsmaßnahmen, die den größten Einfluss auf die Informationssicherheit haben:

- Inventar aller Geräte im Netzwerk . Es ist schwierig, das Netzwerk zu schützen, wenn Sie nicht wissen, was sich darin befindet.

- Inventar aller Software . Software mit Schwachstellen wird meistens zum Einstiegspunkt für einen Hacker.

- Sichere Konfiguration - oder die obligatorische Verwendung integrierter Sicherheitsfunktionen von Software oder Geräten. Kurz gesagt: Ändern Sie die Standardkennwörter und beschränken Sie den Zugriff.

- Suche und Beseitigung von Schwachstellen . Die meisten Angriffe beginnen mit einer bekannten Sicherheitsanfälligkeit.

- Privilegierte Zugriffsverwaltung . Ihre Benutzer sollten nur wirklich notwendige Rechte haben und nur wirklich notwendige Aktionen ausführen.

Im Rahmen dieses Artikels werden wir genau den fünften Punkt am Beispiel der Verwendung von

Fudo PAM betrachten . Genauer gesagt werden wir typische Fälle und Probleme betrachten, die nach der Implementierung oder im Rahmen der kostenlosen Fudo PAM-Tests erkannt werden können.

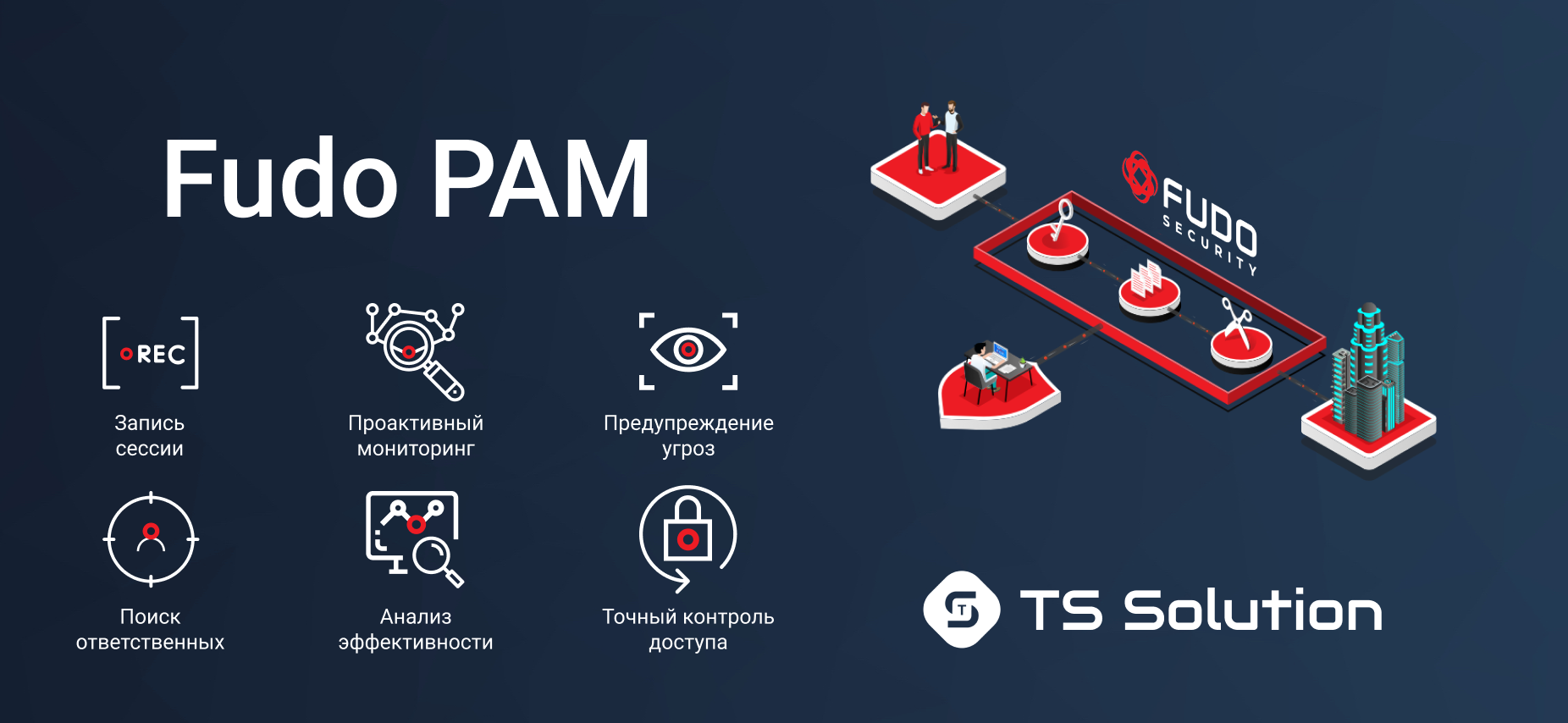

Fudo Pam

Nur ein paar Worte zur Lösung. Fudo PAM ist eine relativ neue Lösung für die privilegierte Zugriffsverwaltung. Von den Hauptmerkmalen:

- Sitzungsaufzeichnung . Zeigen Sie die Sitzung in Echtzeit an. Verbindung zur Sitzung. Beweise für Rechtsstreitigkeiten erstellen.

- Proaktive Überwachung . Flexible Richtlinien. Suche nach Vorlage. Automatisierung von Aktionen.

- Bedrohungsprävention . Missbrauch von Konten. Bewertung des Bedrohungsniveaus. Anomalieerkennung.

- Suche nach Verantwortlichen . Wenn Sie dasselbe Konto verwenden, um mehrere Benutzer anzumelden.

- Leistungsanalyse . Einzelne Benutzer, Abteilungen oder ganze Organisationen.

- Genaue Zugangskontrolle . Verkehrsbeschränkung und Zugriff für Benutzer in bestimmten Intervallen.

Das wichtigste Plus: Es entfaltet sich buchstäblich innerhalb weniger Stunden. Danach ist das System betriebsbereit.

Für diejenigen, die sich für das Produkt interessieren, in .... Es findet ein Webinar mit detaillierter Übersicht und Demonstration der Funktionalität statt. Wir werden auf die wirklichen Probleme eingehen, die im Rahmen von Pilotprojekten für privilegierte Zugangskontrollsysteme auftreten können.

1. Netzwerkadministratoren öffnen regelmäßig den Zugriff auf verbotene Ressourcen

Seltsamerweise sind die ersten Vorfälle, die erkannt werden können, Verstöße von Administratoren. In den meisten Fällen handelt es sich um eine rechtswidrige Änderung der Zugriffslisten auf Netzwerkgeräten. Zum Beispiel, um den Zugriff auf eine eingeschränkte Site oder für eine eingeschränkte Anwendung zu öffnen. Es ist zu beachten, dass solche Änderungen dann jahrelang in der Konfiguration der Ausrüstung verbleiben können.

2. Verwenden eines Kontos gleichzeitig durch mehrere Administratoren

Ein weiteres häufiges Problem bei Administratoren. Das „Mischen“ eines Kontos zwischen Kollegen ist eine weit verbreitete Praxis. Es ist praktisch, aber danach ist es ziemlich schwierig zu verstehen, wer genau für diese oder jene Aktion verantwortlich ist.

3. Remote-Mitarbeiter arbeiten weniger als 2 Stunden am Tag

Viele Unternehmen haben Remote-Mitarbeiter oder -Partner, die Zugriff auf interne Ressourcen benötigen (meistens Remote-Desktop). Mit Fudo PAM können Sie die tatsächliche Aktivität in solchen Sitzungen überwachen. Es wird häufig festgestellt, dass Remote-Mitarbeiter viel weniger arbeiten als angegeben.

4. Verwendet dasselbe Kennwort für mehrere Systeme

Ziemlich ernstes Problem. Das Speichern mehrerer Kennwörter ist immer schwierig, daher verwenden Benutzer häufig ein einziges Kennwort für absolut alle Systeme. Wenn ein solches Kennwort "leckt", kann ein potenzieller Angreifer auf fast die gesamte IT-Infrastruktur zugreifen.

5. Benutzer haben mehr Rechte als beabsichtigt

Es wird häufig festgestellt, dass Benutzer mit scheinbar abgeschnittenen Rechten mehr Berechtigungen zu haben scheinen, als sie sollten. Beispielsweise können sie das überwachte Gerät neu starten. Dies ist in der Regel entweder ein Fehler des Rechtsausgebers oder lediglich ein Mangel des eingebauten Systems zur Differenzierung von Rechten.

Webinar

Wenn Sie sich für das Thema PAM interessieren, laden wir Sie zum

bevorstehenden Webinar über Fudo PAM ein , das am 21. November stattfinden wird.

Dies ist nicht unser letztes Webinar in diesem Jahr, das wir abhalten werden. Bleiben Sie also auf dem Laufenden (

Telegramm ,

Facebook ,

VK ,

TS Solution Blog )!