Vor vielen Jahren, als ich zum ersten Mal junge Fachkräfte in der Arbeit mit Active Directory schulen musste, berechnete ich leider, welche Rechenleistung ich von einem Schulungszentrum benötigen würde. Es war diese ferne Zeit, in der die Virtualisierung gerade erst begonnen hatte, die IT zu erobern. Ich habe die Anforderungen für Jobs, Domänencontroller und Anwendungsserver in eine Spalte eingefügt, und die Zahlen haben mir überhaupt nicht gefallen. Sie haben dem Administrator des Schulungszentrums nicht gefallen.

Seitdem wurde eine große Anzahl von Kursen gelesen, aber das Problem der Ressourcen ist nirgendwo verschwunden, während sich am Horizont ein riesiges blaues Säugetier mit Containern abzeichnete.

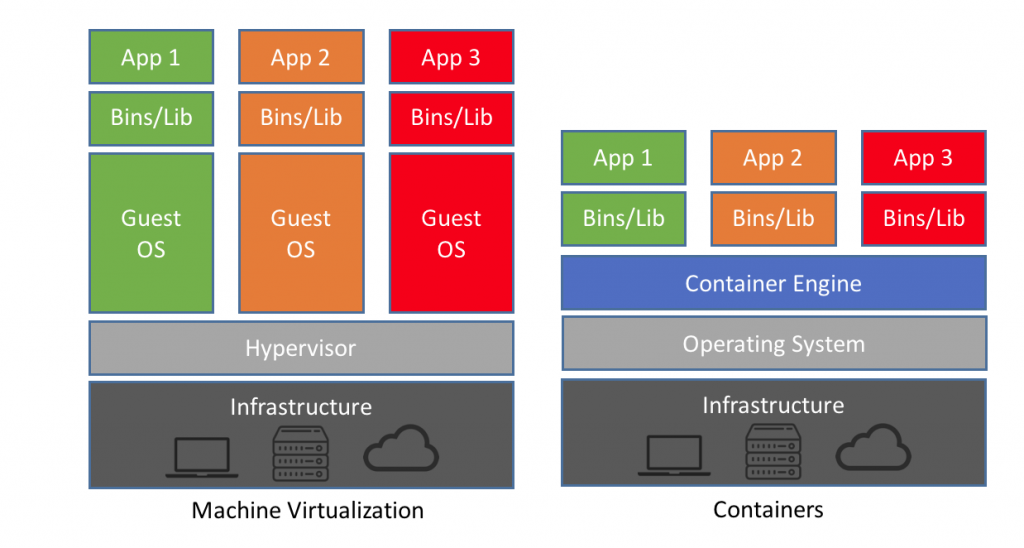

Natürlich denke ich, dass jeder "Container vs VM" gegoogelt und so etwas bekommen hat.

Es erklärt nicht viel, aber das allgemeine Wesen ist klar: Anstelle einer großen Anzahl von Betriebssystemen und Anwendungen starten wir ein Betriebssystem, und die erforderlichen Anwendungen starten darin. Dieser Ansatz hat Vor- und Nachteile, aber heute werden wir darüber sprechen, wie Container bei der Ausbildung von Pentestern und Auditoren helfen können.

Das Einfachste, was sein könnte, ist die Verwendung von Containern, um absichtlich anfällige Arbeitsumgebungen zu erstellen. Anstatt die erforderlichen Versionen von Apache, MySQL und anderen Dingen bereitzustellen, können wir jetzt einen vorgefertigten Container mit allem, was Sie benötigen, erhalten. Beginnen wir natürlich mit den Klassikern:

• Die beliebteste und verdammt anfällige DVWA-Webanwendung. Eine klassische PHP / MySQL-Anwendung mit Ihrem bevorzugten XSS, CSRF, LFI und mehr. Ein bisschen veraltet, aber weiterhin bei jedem zweiten Pentest zu finden:

Verdammt anfällige Webanwendung (DVWA) (Docker Pull Citizenstig / DVwa)• Eine weitere beliebte Anwendung, in der Schwachstellen gemäß OWASP TOP10 strukturiert sind:

OWASP Mutillidae II Web Pen-Test- Übungsanwendung (Docker Pull Citizenstig / Nowasp)• OWASP-Saftspeicher, erstellt auf der Grundlage des beliebten Winkels node.js, nosql, aber nicht weniger anfällig dafür. Meine Wahl für alle, die in die mutige Welt der Penetrationstests eintauchen:

OWASP Juice Shop (Docker Pull Bkimminich / Saft-Shop).• Das gleiche OWASP TOP10, nur basierend auf Node.js:

OWASP NodeGoat (Docker-Compose Build && Docker-Compose Up)• Eine andere Anwendung von OWASP mit denselben Schwachstellen:

OWASP WebGoat Project 8.0 Docker-Image (Docker Pull Webgoat / Webgoat-8.0)• Sobald es eine Ziege gibt, muss es einen Hirten geben. In unserem Fall ist dies OWASP Security Shepherd, mit dem Sie die Clientseite von Webanwendungen sowie von mobilen Anwendungen anzeigen können:

OWASP Security Shepherd (Docker ziehen ismisepaul / securityshepherd)Wenn eine andere Sicherheitsanfälligkeit entdeckt wird, kann es in regelmäßigen Abständen hilfreich sein, sie mit den Händen zu berühren. Sie müssen hierfür keine virtuelle Maschine erstellen. Wir haben VaaS - Vulnerability as a Service:

•

Sicherheitslücke als Service: Heartbleed (Docker Pull hmlio / vaas-cve-2014-0160)•

Sicherheitslücke als Dienst: SambaCry (Docker Pull Vulnerables / cve-2017-7494)•

Sicherheitslücke als Dienst: Shellshock (Docker Pull hmlio / vaas-cve-2014-6271)Sie können auch bestimmte Produkte untersuchen, die bei Pentests am häufigsten vorkommen, z. B. anfälliges WordPress:

•

Anfällige WordPress-Installation (Docker Pull WPSCANTeam / Vulnerwordwordpress)Darüber hinaus können die Testwerkzeuge selbst in Form von Containern bezogen werden:

nmap ,

zap ,

wpscan ,

metasploit usw.

Und sogar das gesamte Kali Linux-Image kann mit dem

Befehl docker pull kalilinux / kali-linux-docker abgerufen werden

Übrigens, jetzt sind die Container selbst zu

Testobjekten geworden, sodass die entsprechenden virtuellen Maschinen zum Selbststudium

angezeigt wurden -

Vulnerable Docker: 1 ,

BSidesTLV: 2018 CTF ,

myHouse7: 1 ,

DonkeyDocker: 1 .

Container haben viele Vorteile, es ist jedoch offensichtlich, dass die Anzahl der Anhänger klassischer virtueller Maschinen nicht kleiner wird. Dafür gibt es viele Gründe, aber wenn die Ressourcen Ihres Schulungszentrums dies zulassen und Sie die Arbeit mit Packer und Vagrant automatisieren können, ist es zu früh, über dieses Thema nachzudenken.

Sergey Polunin ,

Teamleiter, Designabteilung, Gazinformservice LLC