Im Netzwerk ist eine neue Nemty-Ransomware erschienen, die angeblich der Nachfolger von GrandCrab oder Buran ist. Schädliche Software wird hauptsächlich von einer gefälschten PayPal-Site verbreitet und bietet eine Reihe interessanter Funktionen. Details zum Betrieb dieser Ransomware - unter dem Schnitt.

Die neue Nemty-Ransomware wurde am 7. September 2019 vom Benutzer

nao_sec entdeckt. Schädliche Software wurde über eine

als PayPal getarnte Site verbreitet. Es besteht auch die Möglichkeit, dass Ransomware über das Exploit-Kit RIG in einen Computer eindringt. Die Angreifer entschieden sich für Social-Engineering-Methoden, um den Benutzer zu zwingen, die Datei cashback.exe auszuführen, die er angeblich von der PayPal-Website erhält. Es ist auch merkwürdig, dass Nemty den falschen Port für den lokalen Proxy-Dienst von Tor angegeben hat, wodurch verhindert wird, dass Malware Daten an den Server sendet. Daher muss der Benutzer die verschlüsselten Dateien selbst in das Tor-Netzwerk hochladen, wenn er das Lösegeld bezahlen und auf die Entschlüsselung durch die Angreifer warten möchte.

Einige interessante Fakten über Nemty deuten darauf hin, dass es von denselben Personen oder Cyberkriminellen entwickelt wurde, die mit Buran und GrandCrab in Verbindung stehen.

- Wie GandCrab hat Nemty ein Osterei - einen Link zu einem Foto des russischen Präsidenten Wladimir Putin mit einem obszönen Witz. Die alte GandCrab-Ransomware hatte ein Bild mit demselben Text.

- Sprachartefakte beider Programme weisen auf dieselben russischsprachigen Autoren hin.

- Dies ist der erste Verschlüsseler, der den 8092-Bit-RSA-Schlüssel verwendet. Obwohl es keinen Sinn macht: Ein 1024-Bit-Schlüssel zum Schutz vor Hacking reicht aus.

- Wie Buran ist der Verschlüsseler in Object Pascal geschrieben und in Borland Delphi kompiliert.

Statische Analyse

Die Ausführung von Schadcode erfolgt in vier Schritten. Der erste Schritt besteht darin, cashback.exe auszuführen, eine PE32-ausführbare Datei unter MS Windows mit einer Größe von 1198936 Byte. Der Code wurde in Visual C ++ geschrieben und am 14. Oktober 2013 kompiliert. Es enthält ein Archiv, das beim Start von cashback.exe automatisch entpackt wird. Die Software verwendet die Cabinet.dll-Bibliothek und ihre Funktionen FDICreate (), FDIDestroy () und andere, um Dateien aus dem CAB-Archiv abzurufen.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

Nach dem Entpacken des Archivs werden drei Dateien angezeigt.

Als Nächstes wird temp.exe gestartet, eine PE32-ausführbare Datei unter MS Windows mit einer Größe von 307200 Byte. Der Code ist in Visual C ++ geschrieben und wird vom MPRESS-Packer gepackt, einem UPX-ähnlichen Packer.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

Der nächste Schritt ist ironman.exe. Nach dem Ausführen von temp.exe werden die eingebetteten Daten in temp entschlüsselt und in ironman.exe umbenannt, eine PE32-ausführbare Datei mit einer Größe von 544768 Byte. Code in Borland Delphi zusammengestellt.

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

Der letzte Schritt besteht darin, die Datei ironman.exe neu zu starten. Zur Laufzeit konvertiert es seinen Code und führt sich selbst aus dem Speicher aus. Diese Version von ironman.exe ist bösartig und für die Verschlüsselung verantwortlich.

Angriffsvektor

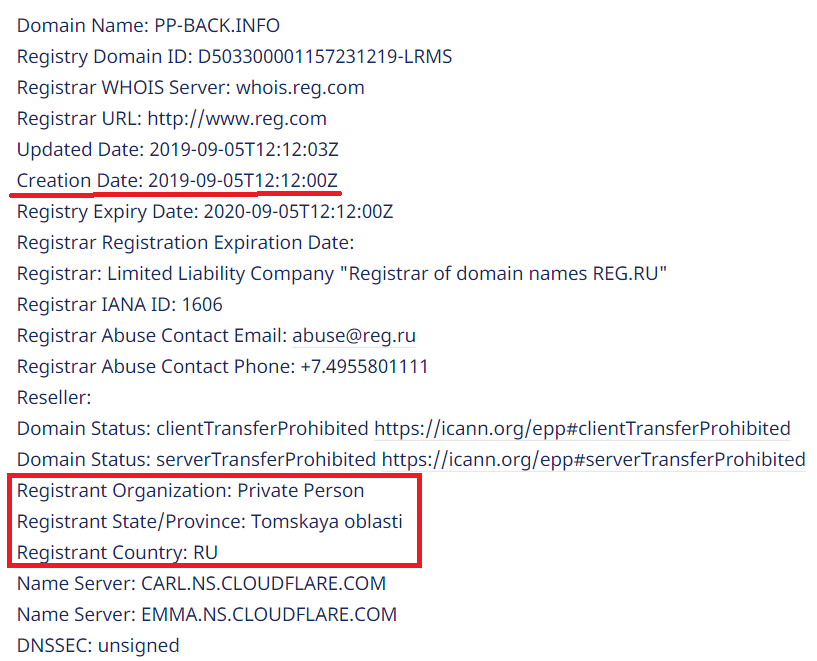

Derzeit wird Nemty Ransomware über pp-back.info vertrieben.

Die vollständige Infektionskette kann auf der Sandbox

app.any.run eingesehen werden.

Installation

Cashback.exe - der Beginn des Angriffs. Wie bereits erwähnt, entpackt cashback.exe die darin enthaltene CAB-Datei. Anschließend erstellt er einen Ordner TMP4351 $ .TMP in der Form% TEMP% \ IXxxx.TMP, wobei xxx eine Zahl von 001 bis 999 ist.

Als nächstes wird ein Registrierungsschlüssel installiert, der folgendermaßen aussieht:

[HKLM \ SOFTWARE \ WOW6432Node \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ wextract_cleanup0]

"Rundll32.exe" "C: \ Windows \ system32 \ advpack.dll, DelNodeRunDLL32" C: \ Benutzer \ MALWAR ~ 1 \ AppData \ Local \ Temp \ IXPxxx.TMP \ ""

Es wird verwendet, um entpackte Dateien zu löschen. Schließlich startet cashback.exe den Prozess temp.exe.

Temp.exe - die zweite Stufe in der Infektionskette

Dies ist der Prozess, der von cashback.exe gestartet wird, dem zweiten Schritt bei der Ausführung des Virus. Er versucht, AutoHotKey - ein Tool zum Ausführen von Skripten unter Windows - herunterzuladen und das Skript WindowSpy.ahk auszuführen, das sich im Ressourcenbereich der PE-Datei befindet.

Das Skript WindowSpy.ahk entschlüsselt die temporäre Datei in ironman.exe mithilfe des RC4-Algorithmus und des IwantAcake-Kennworts. Der Schlüssel aus dem Passwort wird mit dem MD5-Hash-Algorithmus abgerufen.

Dann ruft temp.exe den Prozess ironman.exe auf.

Ironman.exe - der dritte Schritt

Ironman.exe liest den Inhalt der Datei iron.bmp und erstellt eine iron.txt-Datei mit einem Crypto-Locker, die wie folgt beginnt.

Danach lädt der Virus iron.txt in den Speicher und startet ihn als ironman.exe neu. Danach wird iron.txt gelöscht.

ironman.exe ist der Hauptteil der NEMTY-Ransomware, die Dateien auf dem betroffenen Computer verschlüsselt. Schädliche Software erzeugt einen Mutex namens Hass.

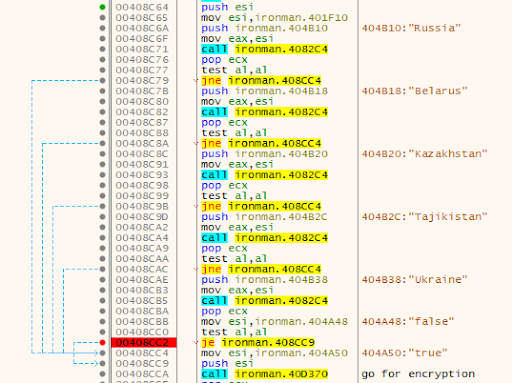

Zunächst bestimmt er den geografischen Standort des Computers. Nemty öffnet einen Browser und erkennt die IP unter

http://api.ipify.org . Auf der Website

api.db-ip.com/v2/free [IP] / countryName wird das Land durch die empfangene IP bestimmt. Befindet sich der Computer in einer der unten aufgeführten Regionen, wird die Ausführung des Malware-Codes gestoppt:

- Russland

- Weißrussland

- Ukraine

- Kasachstan

- Tadschikistan

Höchstwahrscheinlich möchten die Entwickler die Aufmerksamkeit der Strafverfolgungsbehörden in ihren Wohnsitzländern nicht auf sich ziehen und verschlüsseln daher keine Dateien in ihren "einheimischen" Gerichtsbarkeiten.

Wenn die IP-Adresse des Opfers nicht zur obigen Liste gehört, verschlüsselt der Virus die Benutzerinformationen.

Um die Wiederherstellung von Dateien zu verhindern, werden ihre Schattenkopien gelöscht:

Anschließend wird eine Liste der Dateien und Ordner erstellt, die nicht verschlüsselt werden, sowie eine Liste der Dateierweiterungen.

- Fenster

- $ RECYCLE.BIN

- rsa

- NTDETECT.COM

- ntldr

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- CONFIG.SYS

- BOOTSECT.BAK

- bootmgr

- Programmdaten

- appdata

- osoft

- Gemeinsame Dateien

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

Verschleierung

Um URLs und eingebettete Konfigurationsdaten auszublenden, verwendet Nemty einen Base64- und RC4-Codierungsalgorithmus mit dem Schlüsselwort fuckav.

Der Entschlüsselungsprozess mit CryptStringToBinary ist wie folgt

Verschlüsselung

Nemty verwendet eine dreischichtige Verschlüsselung:

- AES-128-CBC für Dateien. Ein 128-Bit-AES-Schlüssel wird zufällig generiert und für alle Dateien gleich verwendet. Es wird in der Konfigurationsdatei auf dem Computer des Benutzers gespeichert. IV wird zufällig für jede Datei generiert und in einer verschlüsselten Datei gespeichert.

- RSA-2048 für Dateiverschlüsselung IV. Für die Sitzung wird ein Schlüsselpaar generiert. Der private Schlüssel für die Sitzung wird in der Konfigurationsdatei auf dem Computer des Benutzers gespeichert.

- RSA-8192. Der öffentliche Hauptschlüssel ist in das Programm integriert und wird zum Verschlüsseln der Konfigurationsdatei verwendet, in der der AES-Schlüssel und der geheime Schlüssel für die RSA-2048-Sitzung gespeichert sind.

- Nemty generiert zuerst 32 Bytes zufälliger Daten. Die ersten 16 Bytes werden als AES-128-CBC-Schlüssel verwendet.

Der zweite Verschlüsselungsalgorithmus ist RSA-2048. Das Schlüsselpaar wird von der Funktion CryptGenKey () generiert und von der Funktion CryptImportKey () importiert.

Nachdem das Schlüsselpaar für die Sitzung generiert wurde, wird der öffentliche Schlüssel in den MS Cryptographic Service Provider importiert.

Ein Beispiel für einen generierten öffentlichen Schlüssel für eine Sitzung:

Als nächstes wird der private Schlüssel in den CSP importiert.

Ein Beispiel für einen generierten privaten Schlüssel für eine Sitzung:

Und der letzte ist der RSA-8192. Der öffentliche Hauptschlüssel wird in verschlüsselter Form (Base64 + RC4) im Abschnitt .data der PE-Datei gespeichert.

Der RSA-8192-Schlüssel nach dem Dekodieren von base64 und dem Entschlüsseln von RC4 mit dem Passwort fuckav sieht folgendermaßen aus.

Infolgedessen ist der gesamte Verschlüsselungsprozess wie folgt:

- Generierung eines 128-Bit-AES-Schlüssels, mit dem alle Dateien verschlüsselt werden.

- Erstellen Sie IV für jede Datei.

- Erstellen eines Schlüsselpaars für eine RSA-2048-Sitzung.

- Entschlüsselung eines vorhandenen RSA-8192-Schlüssels mit base64 und RC4.

- Verschlüsseln Sie den Dateiinhalt mit dem AES-128-CBC-Algorithmus ab dem ersten Schritt.

- Verschlüsselung IV mit dem öffentlichen Schlüssel RSA-2048 und Codierung in base64.

- Hinzufügen von verschlüsselter IV am Ende jeder verschlüsselten Datei.

- Hinzufügen des AES-Schlüssels und des privaten RSA-2048-Sitzungsschlüssels zur Konfiguration.

- Die im Abschnitt Sammeln von Informationen über einen infizierten Computer beschriebenen Konfigurationsdaten werden mit dem öffentlichen Primärschlüssel RSA-8192 verschlüsselt.

- Die verschlüsselte Datei lautet wie folgt:

Beispiel für verschlüsselte Dateien:

Sammeln von Informationen über einen infizierten Computer

Die Ransomware sammelt Schlüssel zum Entschlüsseln infizierter Dateien, sodass ein Angreifer tatsächlich einen Entschlüsseler erstellen kann. Darüber hinaus sammelt Nemty Benutzerdaten wie Benutzername, Computername und Hardwareprofil.

Es ruft die Funktionen GetLogicalDrives (), GetFreeSpace () und GetDriveType () auf, um Informationen über die Festplatten des infizierten Computers zu sammeln.

Die gesammelten Informationen werden in einer Konfigurationsdatei gespeichert. Nachdem wir die Zeile dekodiert haben, erhalten wir eine Liste der Parameter in der Konfigurationsdatei:

Beispielkonfiguration eines infizierten Computers:

Die Konfigurationsvorlage kann wie folgt dargestellt werden:

{"Allgemein": {"IP": "[IP]", "Land": "[Land]", "Computername": "[Computername]", "Benutzername": "[Benutzername]", "Betriebssystem": "[OS]", "isRU": false, "version": "1.4", "CompID": "{[CompID]}", "FileID": "_ NEMTY_ [FileID] _", "UserID": "[ UserID] "," key ":" [key] "," pr_key ":" [pr_key]

Nemty speichert die gesammelten Daten im JSON-Format in der Datei% USER% / _ NEMTY_.nemty. Eine Datei-ID mit einer Länge von 7 Zeichen wird zufällig generiert. Zum Beispiel: _NEMTY_tgdLYrd_.nemty. Die Datei-ID wird auch an das Ende der verschlüsselten Datei angehängt.

Abschottungsnachricht

Nach dem Verschlüsseln der Dateien auf dem Desktop wird die Datei _NEMTY_ [FileID] -DECRYPT.txt wie folgt angezeigt:

Am Ende der Datei befinden sich verschlüsselte Informationen über den infizierten Computer.

Netzwerkkommunikation

Der Prozess ironman.exe lädt die Tor-Browser-Distribution von der Adresse

https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip herunter und versucht, sie zu installieren.

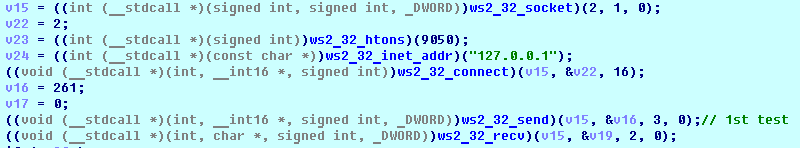

Nemty versucht dann, Konfigurationsdaten an 127.0.0.1:9050 zu senden, wo erwartet wird, dass ein funktionierender Tor-Browser-Proxy gefunden wird. Standardmäßig überwacht der Tor-Proxy jedoch Port 9150, und Port 9050 verwendet den Tor-Daemon unter Linux oder das Expert Bundle unter Windows. Daher werden keine Daten an den Angreifer-Server gesendet. Stattdessen kann der Benutzer die Konfigurationsdatei manuell herunterladen, indem er den Tor-Entschlüsselungsdienst unter dem in der Lösegeldnachricht angegebenen Link aufruft.

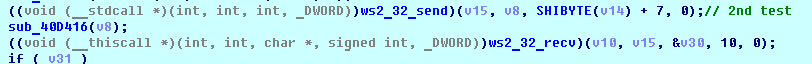

Verbindung zum Tor-Proxy:

HTTP GET erstellt eine Anforderung unter 127.0.0.1:9050/public/gate?data=

Hier sehen Sie die offenen TCP-Ports, die vom TORlocal-Proxy verwendet werden:

Nemty-Entschlüsselungsdienst im Tor-Netzwerk:

Sie können ein verschlüsseltes Foto (jpg, png, bmp) hochladen, um den Entschlüsselungsdienst zu testen.

Danach fordert der Angreifer ein Lösegeld. Bei Nichtzahlung verdoppelt sich der Preis.

Fazit

Derzeit ist es nicht möglich, von Nemty verschlüsselte Dateien zu entschlüsseln, ohne ein Lösegeld zu zahlen. Diese Version von Ransomware hat Ähnlichkeiten mit Buran Ransomware und Legacy GandCrab: Kompilierung auf Borland Delphi und Bildern mit demselben Text. Darüber hinaus ist dies der erste Verschlüsseler, der den 8092-Bit-RSA-Schlüssel verwendet, was wiederum keinen Sinn ergibt, da ein 1024-Bit-Schlüssel für den Schutz völlig ausreichend ist. Schließlich versucht er seltsamerweise, den falschen Port für Tors lokalen Proxy-Service zu verwenden.

Mit den Lösungen

Acronis Backup und

Acronis True Image kann Nemty Ransomware jedoch keine Benutzer-PCs und -Daten verwenden, und Anbieter können ihre Kunden mit

Acronis Backup Cloud schützen. Full

Cyber Defense bietet nicht nur Backups, sondern auch Schutz mit

Acronis Active Protection , einer speziellen Technologie, die auf künstlicher Intelligenz und Verhaltensheuristiken basiert und selbst unbekannte Malware neutralisieren kann.