Die Wellen des digitalen Sturms decken immer mehr Wirtschaftszweige ab und bilden eine neue Realität. Die Finanzindustrie war keine Ausnahme: Länder entwickeln und implementieren nacheinander einen revolutionären Ansatz für die Arbeit von Kreditinstituten - das Konzept des Open Banking oder Open Banking.

Open Banking ist eine einheitliche Softwareschnittstelle zu Bankinformationssystemen. Es kann von Entwicklern von Finanzanwendungen und Fintech-Unternehmen verwendet werden, um Kunden Finanzdienstleistungen der neuen Generation bereitzustellen.

Die Interaktion mit Banken über eine offene Schnittstelle ist nicht nur eine Chance, sondern auch ein Risiko. In diesem Beitrag werden wir die Risiken und Bedrohungen betrachten, die mit der Implementierung von Open Banking verbunden sind, und mögliche Optionen für den Schutz vor ihnen erörtern.

Über Fintech-Unternehmen

Trotz des Wunsches der Banken, innovative Finanzprodukte zu entwickeln, ist es für sie schwierig, in dieser Hinsicht mit Fintech-Unternehmen zu konkurrieren, die nicht durch die Anforderungen der Aufsichtsbehörde und interne Vorschriften verbunden sind. Und der Wettbewerb zwischen Banken und der Wunsch, Kunden genau für sich selbst für den Service zu gewinnen, führen zu natürlichen Einschränkungen bei der Schaffung von Services, die die Services mehrerer Kreditinstitute integrieren.

Fintech-Unternehmen sind im Vergleich zu konservativen Banken günstig. Sie können es sich leisten, Kunden aus verschiedenen Banken anzulocken, schnell neue nicht standardisierte Produkte einzuführen und dabei alle Vorteile der Unabhängigkeit von der Aufsichtsbehörde zu nutzen.

Die Dynamik von Finanz- und Technologieunternehmen ist in gewissem Maße eine Folge ihrer organisatorischen Merkmale. Eine Analyse von Finanztechnologieanbietern durch Trend Micro in Vorbereitung auf die Studie „

Bereit oder nicht bereit für PSD2: Die Risiken von Open Banking “ ergab, dass die meisten dieser Unternehmen:

- eine kleine Anzahl von Mitarbeitern haben;

- begrenzte finanzielle Ressourcen;

- Cloud-Infrastruktur aktiv für die Arbeit nutzen;

- Virtualisierung und Containerisierung von Diensten anwenden;

- Verwenden Sie SDKs von Drittanbietern, um den Entwicklungszyklus zu verkürzen und sich auf Innovation zu konzentrieren.

- Verkürzen Sie den Testzyklus, um Zeit und Geld zu sparen. Das ist nicht überraschend. Dieser Ansatz wird praktiziert, um die Kosten auch von Giganten wie Microsoft zu senken, die Vollzeit-Tester zugunsten der Teilnehmer am Windows Insider-Programm aufgegeben haben.

Die Kehrseite dieser Funktionen ist eine deutlich größere Verwundbarkeit im Vergleich zu Banken. Mit der wachsenden Zahl von Ländern, die Open Banking einführen, wird die Bedrohungslandschaft immer vielfältiger, da Cyberkriminelle neue Ziele für Angriffe zur Verfügung haben. Lassen Sie uns genauer darüber sprechen.

Ziele für Open Banking-Angriffe

Öffentliche APIs der Bank

Die Open API, die in europäischen Banken gemäß

PSD2 implementiert wurde - der „überarbeiteten Richtlinie über Zahlungsdienste“ - ist nur ein Teil eines großen Prozesses. Die Implementierung solcher Programmierschnittstellen findet in vielen Ländern statt. Irgendwo sind diese Arbeiten eine Initiative, um private Unternehmen und Banken zu vereinen. Beispielsweise wird die Entwicklung der Durable Data API in den USA vom gemeinnützigen Verein

FDX unterstützt , einer Tochtergesellschaft des

Financial Services Information Analysis Center (FS-ISAC) . Andere Regierungen bevorzugen die vollständige Kontrolle über den Prozess, wie Mexiko, das

das Fintech-Gesetz verabschiedet hat , oder Australien, in dem der Zugang von

Fintech zu Programmierschnittstellen für Banken nur Teil eines großen Pools von Ereignissen ist, die als

Verbraucherdatenrecht bezeichnet werden .

Das Lawinenwachstum von Finanz-APIs wird weltweit eingeführt. Quelle: Trend Micro

Das Lawinenwachstum von Finanz-APIs wird weltweit eingeführt. Quelle: Trend MicroEine Zunahme der Anzahl von Public-Banking-APIs wird unweigerlich zu einer Zunahme der Versuche führen, sie gewinnbringend einzusetzen. Warum den Schutz der Bank aufheben, wenn es eine Schnittstelle gibt, über die Sie sich zivilisieren können, um eine Verbindung zu einem automatisierten System herzustellen und ein paar Millionen an sich selbst zu übertragen?

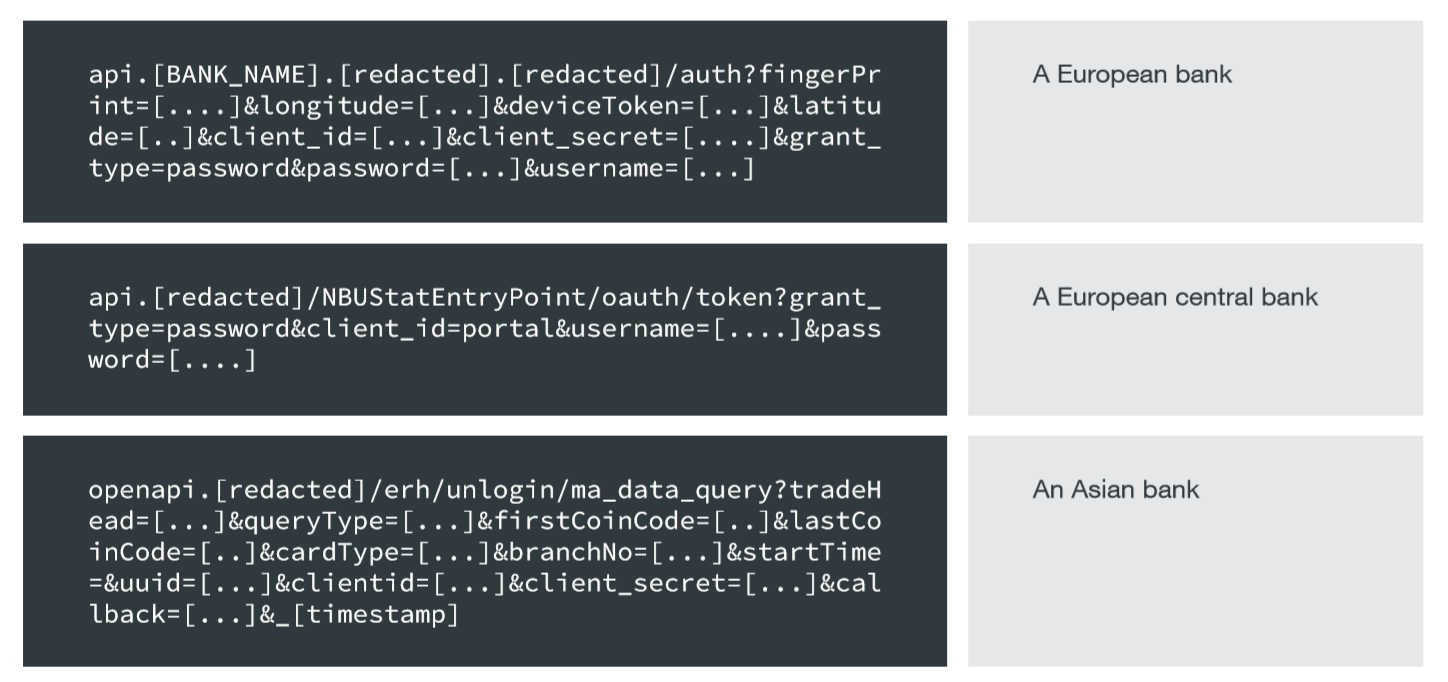

Eine Studie von Trend Micro ergab, dass eine erhebliche Anzahl von Banken vertrauliche Informationen offenlegt - Einmalkennwörter, Zugriffstoken, E-Mails, IMEIs und Transaktionsdaten in API- und Website-URLs.

Obwohl die Verwendung von SSL vor dem Abfangen von Datenverkehr schützt, ist die Übertragung solcher Informationen in der URL gefährlich, da diese Parameter:

- Kann in Webserver-Protokollen angezeigt werden.

- Wird in der Browser-URL angezeigt.

- Erscheint im Browserverlaufsverlauf;

- Sie sind für jedes Gerät sichtbar, das SSL abfängt, z. B. Netzwerküberwachungsgeräte mit einem vertrauenswürdigen Zertifikat.

Vertrauliche Daten in Banking-API-URLs. Quelle: Trend Micro

Vertrauliche Daten in Banking-API-URLs. Quelle: Trend MicroIn einigen Browsern wird der Browserverlauf von Geräten wie Laptops, Smartphones und Tablets gemeinsam genutzt. Das Anzeigen vertraulicher Informationen in einer URL schwächt möglicherweise die Effektivität der Multi-Faktor-Authentifizierung, sodass Hacker die am wenigsten sicheren Geräte angreifen können, um diese Informationen zu stehlen.

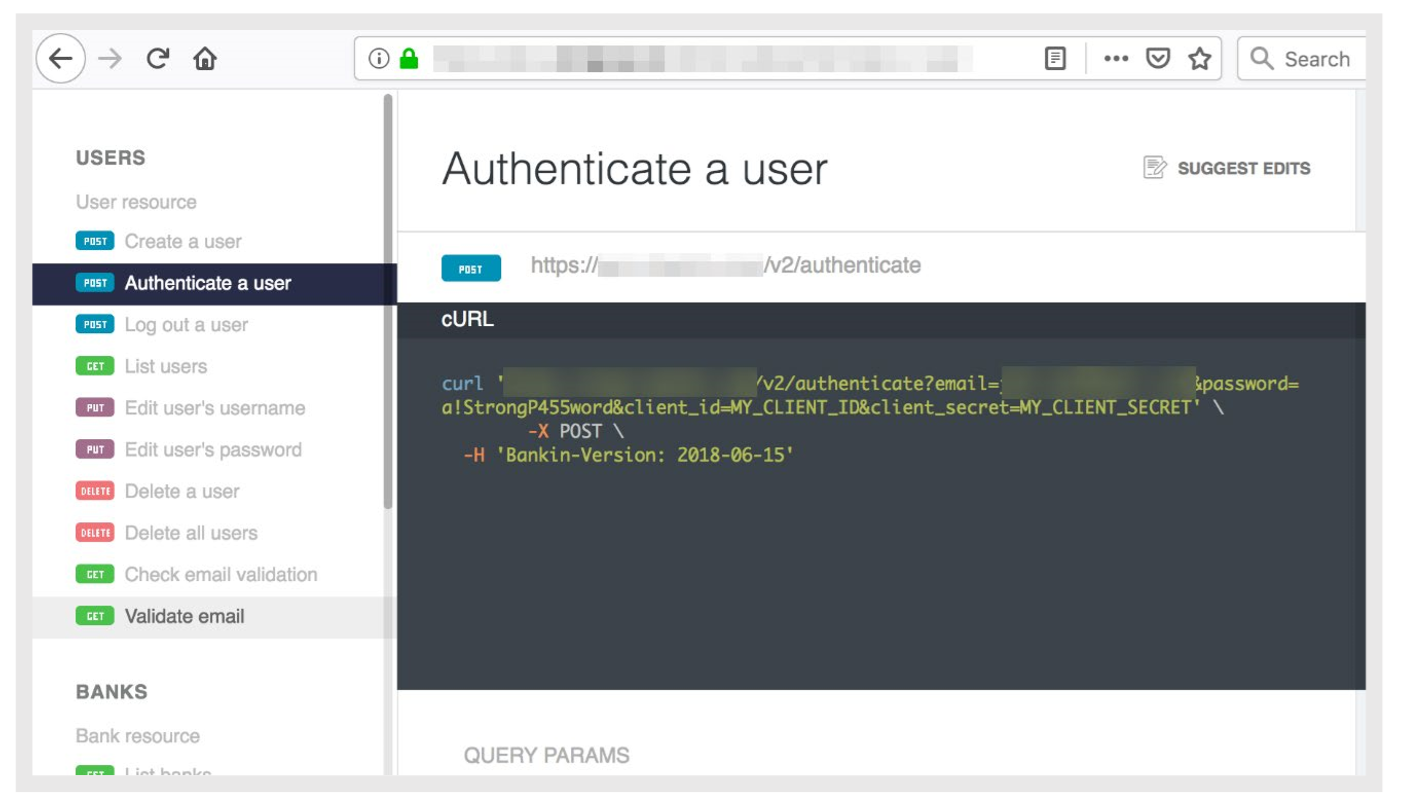

Beispiel aus der Praxis: Ein europäisches Fintech-Unternehmen mit Millionen von Kunden hat eine API-Dokumentation veröffentlicht, aus der hervorgeht, dass E-Mail-Adressen, Kennwörter, Kennwörter und Kundenkennungen in API-URLs gesendet werden.

Beispiel aus der Praxis: Ein europäisches Fintech-Unternehmen mit Millionen von Kunden hat eine API-Dokumentation veröffentlicht, aus der hervorgeht, dass E-Mail-Adressen, Kennwörter, Kennwörter und Kundenkennungen in API-URLs gesendet werden.

Quelle: Trend MicroEine andere Methode zur böswilligen Verwendung öffentlicher APIs sind DoS / DDoS-Angriffe. Jeder interessierte Hacker kann versuchen, eine Kombination von Parametern zu finden, die einen Servicefehler verursachen.

Mobile Apps

Neben herkömmlichen Angriffen auf mobile Anwendungen mit Overlays und anderen bekannten Optionen birgt die Verwendung von SDKs von Drittanbietern auch zusätzliche Gefahren.

Es gibt Fälle, in denen böswillige Funktionen eingeführt wurden, die den Benutzer eines Programms, das diese Bibliothek verwendet, für Premium-SMS oder kostenpflichtige Dienste

abonniert haben, z. B. E

xpensiveWall, das in die GTK-Bibliothek eingebettet war , oder

DrainerBot, das im Tapcore SDK eingeführt wurde und unsichtbare Videos zum Betrügen zeigte .

In einigen Fällen wurden die anfangs sicheren und nützlichen Anwendungen plötzlich bösartig, wie beispielsweise der CamScanner - Phone PDF Creator, der

plötzlich eine Bibliothek mit Trojaner-Funktionen erhielt .

Offensichtlich können versteckte Funktionen in Programmen für die Arbeit mit Finanzdaten zu den unangenehmsten Konsequenzen führen.

Und selbst wenn Open Banking-Anwendungen nur das Recht haben, Zahlungen für Kunden zu leisten, können Angreifer sie dennoch gewinnbringend einsetzen. Daten über abgeschlossene Transaktionen sind ebenfalls ein wertvolles Gut. Informationen darüber, wann und wo Einkäufe getätigt werden, ermöglichen es Ihnen, sich ein Bild von den täglichen Bewegungen der Benutzer, ihren Gewohnheiten, Interessen und der finanziellen Situation zu machen.

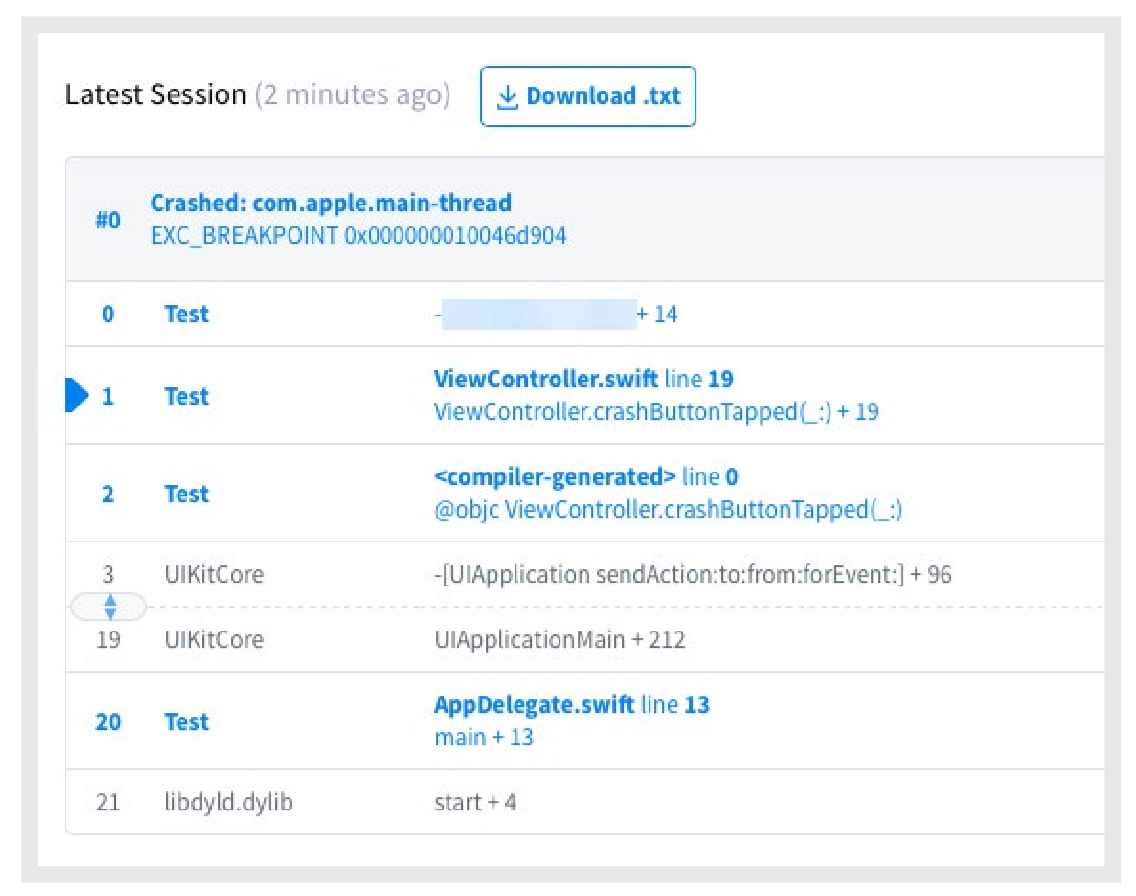

Ein weiteres Ziel für den Angriff auf mobile Apps sind Fehlerberichte. Wenn die Anwendung abstürzt, werden Informationen zum Gerätestatus und zu den Umständen, die den Fehler verursacht haben, an den Server des Entwicklers gesendet. Darüber hinaus können die übermittelten Informationen auch vertrauliche Informationen enthalten:

Fehlerbericht. Quelle: Trend Micro

Fehlerbericht. Quelle: Trend MicroWenn ein Angreifer den Softwareentwickler für Absturzberichte kompromittiert, erhält er Zugriff auf diese Informationen.

Infrastruktur der Fintech-Unternehmen

Die Verwendung einer Cloud-Infrastruktur für die Implementierung von Fintech-Projekten ist ein vernünftiger Weg, um das Unternehmen vor den Kosten für die Anschaffung von "Eisenservern" und die Gewährleistung ihres reibungslosen Betriebs zu bewahren. In diesem Fall wird dem Unternehmen, der Bank, dem Kunden und der Fintech-Organisation jedoch ein weiterer Teilnehmer hinzugefügt - der Cloud-Dienstleister.

Hacker können einen Angriff auf die Lieferkette organisieren, indem sie das Netzwerk des Cloud-Anbieters infiltrieren. Ein solcher Angriff betrifft mehrere Fintech-Unternehmen, die über Ressourcen in dieser Cloud verfügen. Es besteht die Gefahr, dass weder Kunden noch Banken oder Fintech-Unternehmen selbst von Kompromissen erfahren, da der Angriff außerhalb ihrer Reichweite erfolgt.

Benutzer

Angriffe auf Benutzer stehen in Bezug auf Effizienz und Relevanz an erster Stelle. Sie sind viel einfacher und billiger zu implementieren als "technische" Cyber-Angriffe.

Während ihrer Arbeit mit Benutzern gelang es den Banken sicherzustellen, dass Massen-Phishing-E-Mails wie „Ihre Anmeldeinformationen für die SuperCredit Bank sind veraltet. Klicken Sie hier, um das Passwort zurückzusetzen. Benutzer sind vor ihnen vorsichtiger geworden.

Bei der Arbeit mit einer Fintech-Anwendung ist diese Erfahrung bereits nicht anwendbar. Daher der Brief „Wir sind ein Fintech-Unternehmen MegaTech, ein Dienstleister für die SuperCredit Bank. Bitte klicken Sie hier, um Ihre Kontodaten zu aktualisieren. “Es scheint völlig sicher zu sein. Benutzer erkennen nicht, dass das Passwort für das Fintech-Provider-Konto genauso wichtig ist wie das Passwort für die Internetbank. Und das Traurigste ist, dass Banken nichts über den Kompromiss des Benutzers erfahren.

Eine schwierigere Möglichkeit, Benutzer anzugreifen, sind gefälschte Fintech-Anwendungen, die im Top-Play-Markt oder im App Store angezeigt werden und dann Anmeldeinformationen, Finanzinformationen und Geld stehlen.

So schützen Sie Open Banking

Eine wirksame Bekämpfung von Betrügern bietet eine Reihe von Maßnahmen, und Open Banking ist keine Ausnahme. Wir listen die Möglichkeiten auf, um Fintech-Kunden vor Bedrohungen zu schützen.

Multi-Faktor-Authentifizierung

Dies ist eine zwingende Anforderung der PSD2-Richtlinie und ähnlicher Vorschriften in Bezug auf Open Banking. Laut Microsoft

blockiert die

Verwendung der Multi-Faktor-Authentifizierung 99,9% der Versuche, Konten zu knacken. Drei Wale von MFA - Wissen, Besitz, Biometrie. Quelle: WSO2

Drei Wale von MFA - Wissen, Besitz, Biometrie. Quelle: WSO2Zusätzlich zu MFA fügt PSD2 das Konzept der

dynamischen Verknüpfung hinzu - die Verwendung von Authentifizierungscode, der von der Menge und dem Empfänger abhängt. Jede Änderung dieser Parameter macht diesen Code ungültig.

Sichere API

Aus diesem

Grund schlägt Open Banking vor, die

Financial-Grade-API (FAPI) zu verwenden , eine auf OAuth 2.0 basierende Softwareschnittstelle. FAPI, das von der OpenID Foundation und der britischen Organisation zur Implementierung von Open Banking entwickelt wird.

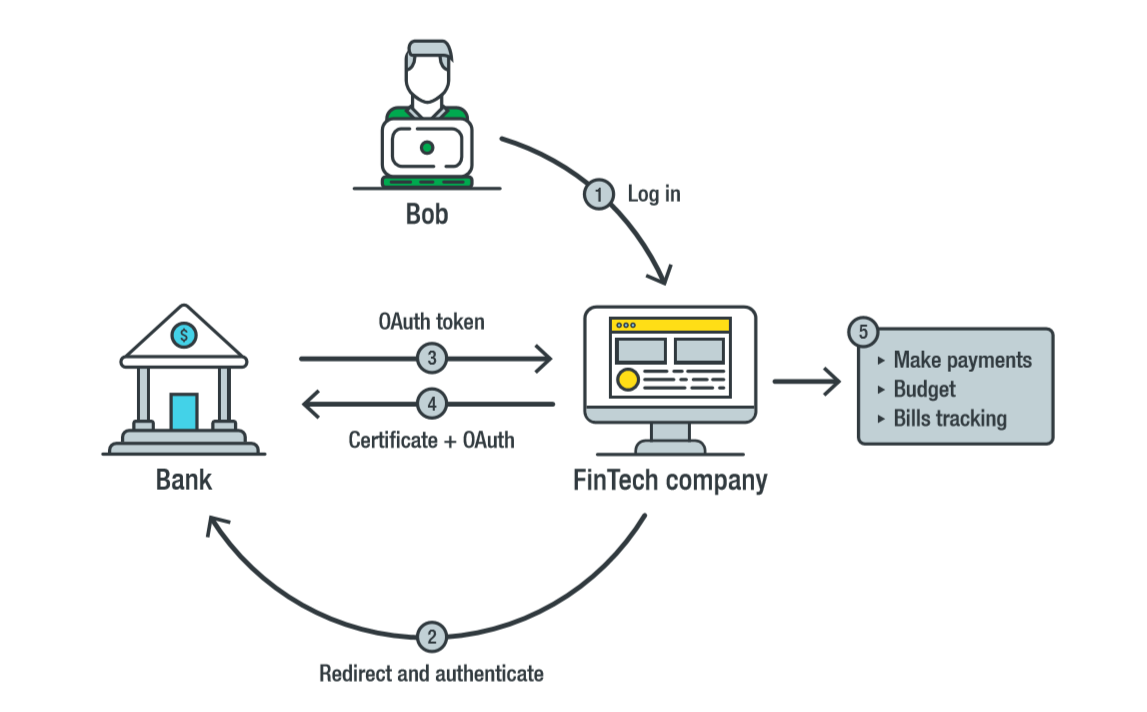

FAPI ist eine sicherere Version des OAuth 2.0-Protokolls, mit der Dritte auf einen Dienstanbieter zugreifen können, ohne Benutzeranmeldeinformationen anzugeben. Anstelle eines Passworts erhält ein Dritter nach Einholung seiner ausdrücklichen Zustimmung ein Token für den Zugriff auf die Benutzerdaten. Der Benutzer kontrolliert die Zugriffsrechte Dritter mithilfe eines Tokens, z. B. temporären Zugriff und schreibgeschützten Zugriff. Er kann das Token jederzeit zurückziehen, und im Falle eines Diebstahls ist keine Kennwortänderung erforderlich, da das Kennwort niemandem zur Verfügung gestellt wurde.

Interaktion mit FAPI. Quelle: Trend Micro

Interaktion mit FAPI. Quelle: Trend MicroFAPI-Entwickler haben OAuth 2.0 um Sicherheitsmodule erweitert. Unter diesen Modulen ist es erwähnenswert:

- mTLS (Mutual TLS) ist ein HTTPS-ähnliches Authentifizierungsprotokoll, bei dem jedoch nicht nur der Server seine Authentizität gegenüber dem Client bestätigt, sondern auch der Client gegenüber dem Server. Mit anderen Worten, um eine Transaktion abzuschließen, muss eine Fintech-Anwendung nicht nur die Authentizität des Servers überprüfen, sondern auch seine Authentizität gegenüber dem Server bestätigen.

- OAuth 2.0 Token Binding (OAUTB) - Binden von Zugriffstoken und / oder Autorisierungscodes an eine TLS-Verbindung. Wenn ein Angreifer einen Autorisierungscode stiehlt, kann er ihn nicht in einer anderen TLS-Verbindung verwenden. Leider wird Token Token derzeit nur von Microsoft Edge unterstützt.

- Client-Anweisungen JSON-Web-Signatur (JWS Client Assertions) - Legt fest, dass nur ein bestimmter Client das Zugriffstoken auf dem Bankautorisierungsserver verwenden kann.

- Code Exchange Verification Key (PKCE) - verhindert, dass Angreifer ein Clientzugriffstoken verwenden. Zu diesem Zweck sendet die Anwendung einen zusätzlichen Bestätigungscode an den Authentifizierungsserver, um zu bestätigen, dass der Client dieses Zugriffstoken verwenden möchte.

Derzeit hat das FAPI Sicherheitsprobleme identifiziert, die behoben werden müssen.

Infrastruktur- und Endpunktsicherheit

Der Schutz der Infrastruktur von Fintech-Unternehmen ist ein wichtiger Faktor, der Lücken für Hacker schließt.

Endpunkte ,

Cloud-Systeme und

Entwicklungsmechanismen müssen

geschützt werden sowie eine durchgängige

Überwachung der gesamten Infrastruktur .

Wir haben in der Veröffentlichung

Wenn Wände nicht genug sind, über die Sicherheit von Endpunkten gesprochen

. So schützen Sie Endpunkte .

"Fazit

Jede neue Technologie erfordert nicht nur die Berücksichtigung von Perspektiven, sondern auch eine sorgfältige Analyse der damit verbundenen Risiken. Es ist besonders wichtig, die Gefahren zu berücksichtigen, wenn ein neuer Ansatz in dem Bereich eingeführt wird, auf den Cyberkriminelle traditionell am meisten aufmerksam werden.

Open Banking verändert bereits die Landschaft der Finanzbeziehungen. In den nächsten Jahren können diese Veränderungen unser Leben verändern und die Art und Weise, wie wir mit unserem Geld umgehen, revolutionieren. Damit diese Änderungen positiv sind, ist es äußerst wichtig, dass Fintech-Unternehmen, Banken und andere Prozessbeteiligte nicht nur die identifizierten Bedrohungen berücksichtigen, sondern auch APIs und Standards umgehend verfeinern, um Sicherheitsprobleme zu beseitigen.