Hallo Habr! Mein Name ist Jaroslaw Staschewski, ich bin Informationssicherheitsmanager bei IT-GRAD. Heute möchte ich ein Thema ansprechen, das alle betrifft - die Verwundbarkeit von Smartphones. Menschen sind es gewohnt, sehr vertraulichen Informationen mit ihren Mobilgeräten zu vertrauen. Dies gilt auch für auf dem Gerät gespeicherte Dateien und für die drahtlose Übertragung. Stimmen Sie zu, es ist unwahrscheinlich, dass Sie selbst häufig glauben, dass jemand Ihr Smartphone absichtlich beschädigen oder Daten stehlen kann. Es schafft ein falsches Gefühl persönlicher Sicherheit, das sowohl auf dem Vertrauen in die Technologie als auch auf der Überzeugung beruht, „wer wird mich brechen, wer braucht mich so sehr?“.

Mit diesem kleinen Hinweis möchte ich alle daran erinnern, dass es viele Möglichkeiten gibt, ein Mobiltelefon anzugreifen, und viele davon sind recht einfach zu implementieren. Insbesondere möchte ich überprüfen, wie sicher die doppelte Authentifizierung wirklich ist (geben Sie das Passwort auf der Site + den Code von SMS / Anruf ein).

Spoiler: Ich werde mein eigenes Smartphone knacken.

Zunächst interessierte ich mich für relativ neue Angriffe: den sogenannten SS7, Simjacker, seinen „Bruder“ WIBAttack sowie Angriffsoptionen auf Telefone bestimmter Anbieter (Huawei, Samsung usw.).

Für die allgemeine Entwicklung werden wir die oben genannten Angriffe und die von ihnen ausgenutzten Schwachstellen untersuchen:

- Angriff auf das SS7-Protokoll (Alarmsystem Nr. 7)

Ermöglicht das Abfangen von Anrufen und SMS anderer Personen. Eine relativ kostengünstige Art des Angriffs für einen Hacker und eine Bedrohung für das Opfer. Lesen Sie hier mehr darüber. - WIBAttack / SimJacker

Beide Angriffe nutzen eine ähnliche Sicherheitslücke von SIM-Karten aus und ermöglichen es dem Hacker, die Kontrolle über eingehende / ausgehende Anrufe und SMS des Opfers zu erlangen. Für diejenigen, die an Details interessiert sind, werde ich die Links verlassen: WIB und Simjacker . - Sicherheitslücken basierend auf bestimmten Sicherheitslücken

Ihre Essenz ist, wie der Name schon sagt, die Ausnutzung von Software- und / oder Hardware-Schwachstellen von Smartphones.

Leider konnte ich keine Informationen über Simjacker und WIB finden, die für eine "Heim" -Implementierung eines solchen Angriffs ausreichen. Die Verwendung von SS7 ist illegal (Sie müssen den Zugriff auf das System beispielsweise über ein Darknet erwerben). Daher habe ich mich für die "Vendor" -Version entschieden und beschlossen, mein eigenes Huawei anzugreifen.

Meine Wahl fiel auf den Angriff, dessen Kern darin besteht, eine spezielle Dienstnachricht mit einer böswilligen Last vorzubereiten und an das Telefon des Opfers zu senden. Solche Nachrichten werden normalerweise von Mobilfunkbetreibern gesendet, um beispielsweise die SIM-Kartensoftware zu aktualisieren, Netzwerkeinstellungen auf das Telefon zu übertragen und spezielle Popup-Benachrichtigungen an den Benutzer zu senden (Flash-SMS).

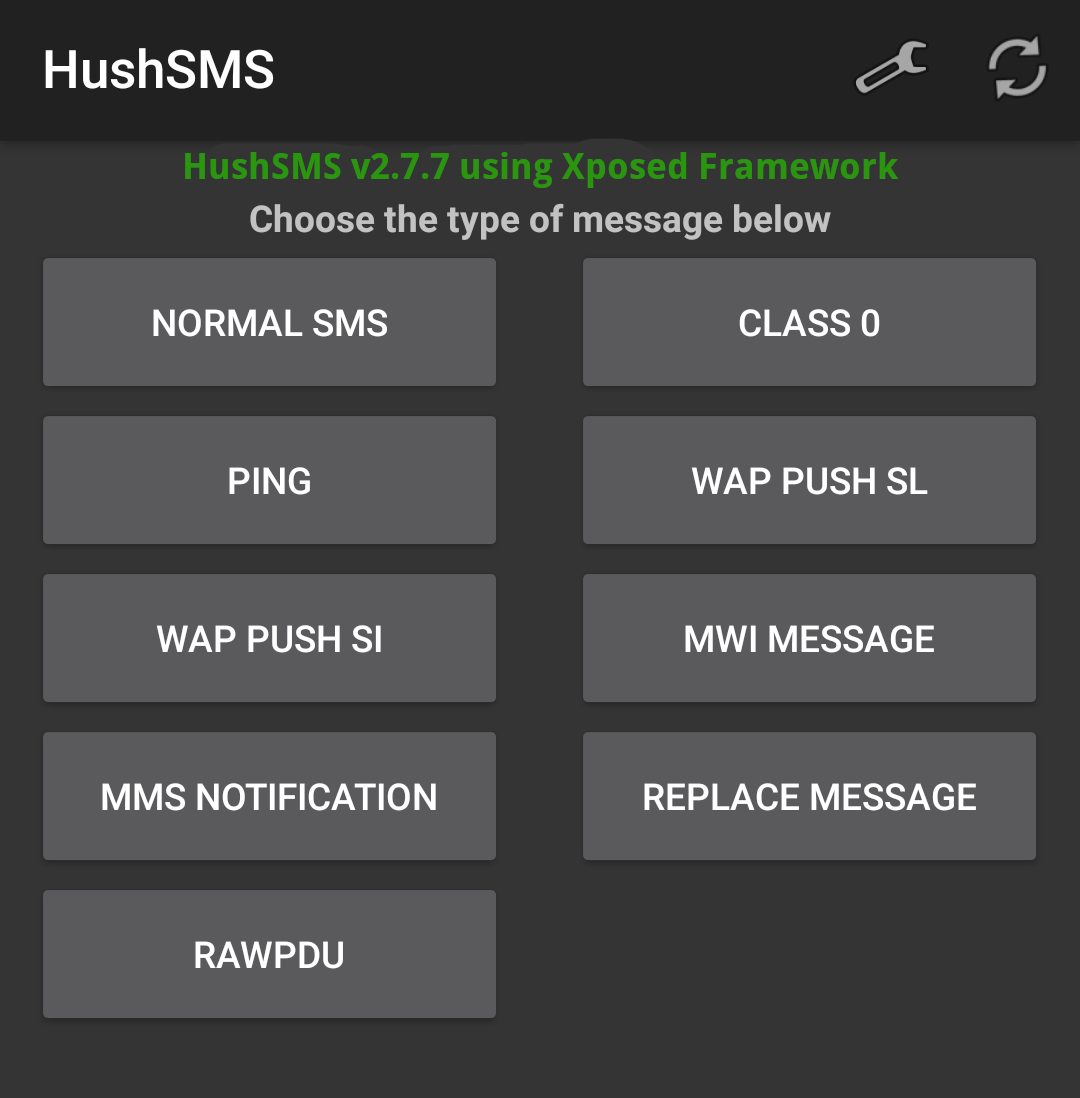

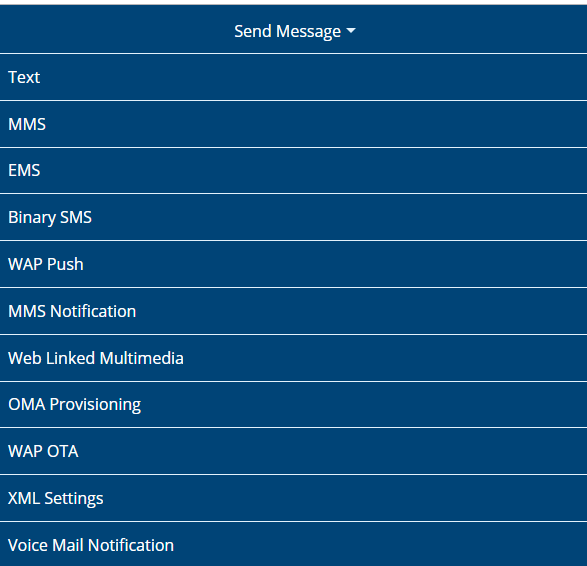

Natürlich ist es unmöglich, eine solche Nachricht mit normalen Android-SMS-Messenger zu erstellen, und wir benötigen spezielle Software. Die folgenden Anwendungen schienen mir am interessantesten:

HushSMS ist eine einfache Android-Anwendung, die dennoch alle notwendigen Funktionen für einen Angriff bietet.

/ HushSMS-Schnittstelle

NowSMS ist ein erweitertes Dienstprogramm. Es verwendet ein Mobiltelefon als Modem und verfügt über beeindruckende Funktionen zum Generieren von Dienstnachrichten.

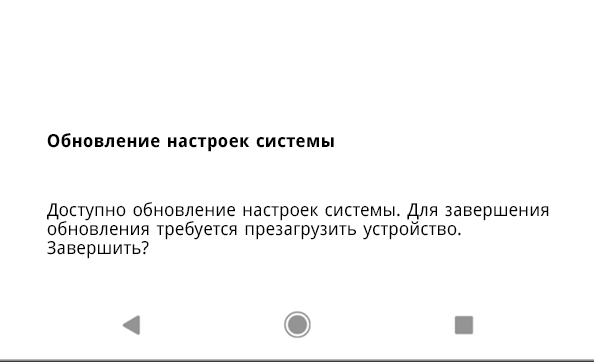

Unter Verwendung des OMA-CP-Protokolls habe ich eine spezielle Nachricht erstellt, die den Schutz meines Huawei umgehen konnte und nicht überprüft wurde. Durch Versuch und Irrtum konnte ich die beste Authentifizierungsoption auswählen und das Ergebnis erzielen: Mit der Meldung "Dienst" habe ich die Einstellungen des Zugangspunkts meines Telefons geändert. Sicherheitslücke bestätigt.

Im wirklichen Leben bedeutet dies, dass ein potenzieller Angreifer beispielsweise den Datenverkehr von meinem Gerät auf einen Proxy-gesteuerten Server umleiten kann. Oder ändern Sie auf ähnliche Weise andere Telefoneinstellungen und erhalten Sie die Kontrolle über Anrufe und SMS. Wie Sie wissen, wird mich in dieser Situation keine doppelte Authentifizierung retten.

Im Folgenden werde ich einige Screenshots zur Veranschaulichung des Angriffs geben.

Einstellungsaktualisierung:

Ergebnis:

Flash-SMS-Tests. Überraschenderweise kann dies verwendet werden, um die Absendernummer zu verbergen.

Was folgt daraus?

Wir alle kennen die Regeln der Informationssicherheit genau und versuchen, sie einzuhalten. Wenn es jedoch um unsere mobilen Geräte geht, bemerken wir die Gefahr oft nicht oder verstehen sie nicht. Wie Sie sehen, kann ein Angreifer Ihr Mobilgerät leicht gefährden und lange Zeit wichtige Informationen über Sie und Ihr Unternehmen erhalten.

Sei vorsichtig und wachsam.