Doctor Web hat im offiziellen Katalog der Android-Anwendungen einen Clicker-Trojaner entdeckt, mit dem Benutzer automatisch kostenpflichtige Dienste abonnieren können.

Virenanalysten haben verschiedene Modifikationen dieses Schadprogramms mit den Namen

Android.Click.322.origin ,

Android.Click.323.origin und

Android.Click.324.origin identifiziert . Um ihren wahren Zweck zu verbergen und die Wahrscheinlichkeit zu verringern, einen Trojaner zu entdecken, verwendeten die Angreifer mehrere Tricks.

Erstens haben sie Clicker in harmlose Anwendungen - Kameras und Bildersammlungen - integriert, die die deklarierten Funktionen ausführten. Infolgedessen hatten Benutzer und Experten für Informationssicherheit keinen klaren Grund, sie als Bedrohung zu betrachten.

Zweitens wurden alle Schadprogramme durch den kommerziellen Jiagu-Packer geschützt, was die Erkennung durch Virenschutzprogramme erschwert und die Code-Analyse erschwert. Daher konnte der Trojaner die Erkennung durch den integrierten Schutz des Google Play-Verzeichnisses eher vermeiden.

Drittens versuchten Virenschreiber, den Trojaner als bekannte Werbe- und Analysebibliotheken zu tarnen. Nach dem Hinzufügen zu den Host-Programmen wurde es in die SDKs von Facebook und Adjust eingebettet, die in ihnen vorhanden waren und sich unter ihren Komponenten versteckten.

Darüber hinaus griff der Clicker Benutzer selektiv an: Er führte keine böswilligen Aktionen durch, wenn das potenzielle Opfer nicht in einem der für Angreifer interessanten Länder ansässig war.

Im Folgenden finden Sie Beispiele für Anwendungen, in die der Trojaner eingebettet ist:

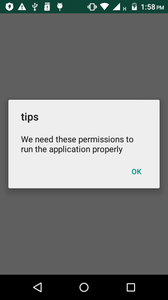

Nach der Installation und dem Starten des Clickers (im Folgenden wird die Änderung

Android.Click.322.origin als Beispiel verwendet) wird versucht, auf die Benachrichtigungen des Betriebssystems zuzugreifen, indem die folgende Anforderung

angezeigt wird:

Wenn der Benutzer zustimmt, ihm die erforderlichen Berechtigungen zu erteilen, kann der Trojaner alle Benachrichtigungen über eingehende SMS ausblenden und Nachrichtentexte abfangen.

Anschließend sendet der Clicker die technischen Daten des infizierten Geräts an den Kontrollserver und überprüft die Seriennummer der SIM-Karte des Opfers. Wenn es einem der Zielländer entspricht, sendet

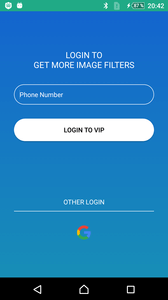

Android.Click.322.origin Informationen über die damit verbundene Telefonnummer an den Server. Gleichzeitig zeigt der Clicker für Nutzer aus bestimmten Bundesstaaten ein Phishing-Fenster an, in dem er die Eingabe der Nummer oder die Anmeldung in seinem Google-Konto anbietet:

Wenn die SIM-Karte des Opfers nicht zu dem Land gehört, das für die Angreifer von Interesse ist, ergreift der Trojaner keine Maßnahmen und stoppt die böswillige Aktivität. Studierte Clicker-Modifikationen greifen Bewohner der folgenden Bundesstaaten an:

- Österreich

- Italien

- Frankreich

- Thailand

- Malaysia

- Deutschland

- Katar

- Polen

- Griechenland

- Irland

Nach dem Übertragen der Informationen über die Nummer erwartet

Android.Click.322.origin einen Befehl vom verwaltenden Server. Der Trojaner sendet Aufträge an den Trojaner, die Website-Adressen zum Herunterladen und JavaScript-Code enthalten. Dieser Code wird verwendet, um den Clicker über die JavascriptInterface-Oberfläche zu steuern, Popup-Meldungen auf dem Gerät anzuzeigen, Klicks auf Webseiten und andere Aktionen auszuführen.

Nach Erhalt der Adresse der Site öffnet

Android.Click.322.origin diese in einer unsichtbaren WebView, in die auch das zuvor verwendete JavaScript mit Parametern für Klicks geladen wird. Nach dem Öffnen einer Site mit einem Premium-Service klickt der Trojaner automatisch auf die erforderlichen Links und Schaltflächen. Anschließend erhält er Bestätigungscodes per SMS und bestätigt das Abonnement unabhängig.

Trotz der Tatsache, dass der Clicker nicht die Funktion hat, mit SMS zu arbeiten und auf Nachrichten zuzugreifen, umgeht er diese Einschränkung. Dies geschieht wie folgt. Der Trojaner-Dienst überwacht Benachrichtigungen von der Anwendung, die standardmäßig für die Arbeit mit SMS zugewiesen ist. Wenn eine Nachricht eintrifft, verbirgt der Dienst die entsprechende Systembenachrichtigung. Dann extrahiert er aus ihm Informationen über die empfangene SMS und sendet sie an den Trojaner-Rundfunkempfänger. Infolgedessen sieht der Benutzer keine Benachrichtigungen über eingehende SMS und weiß nicht, was passiert. Er erfährt erst dann, wie er den Dienst abonniert, wenn Geld von seinem Konto verschwindet oder wenn er zum Nachrichtenmenü geht und SMS zum Premium-Dienst sieht.

Nachdem sich Doctor Web-Spezialisten an Google gewandt hatten, wurden die erkannten schädlichen Anwendungen aus Google Play entfernt. Alle bekannten Änderungen dieses Clickers werden von Dr.Web-Antivirenprodukten für Android erfolgreich erkannt und gelöscht und stellen daher keine Bedrohung für unsere Benutzer dar.

Lesen Sie mehr über Android.Click.322.origin