Quelle: Beweispunkt

Quelle: BeweispunktExploit-Kits und bekannte Software-Schwachstellen werden selten für Cyber-Angriffe verwendet. Tatsächlich werden mehr als 99% der erfolgreichen Angriffe

unter Beteiligung des Opfers durchgeführt . Ziel ist es, die Datei mit eigenen Händen zu öffnen, das Makro auszuführen, auf den Link zu klicken oder eine andere Aktion auszuführen. Dies sind die Statistiken aus dem

neuesten Bericht von Proofpoint.

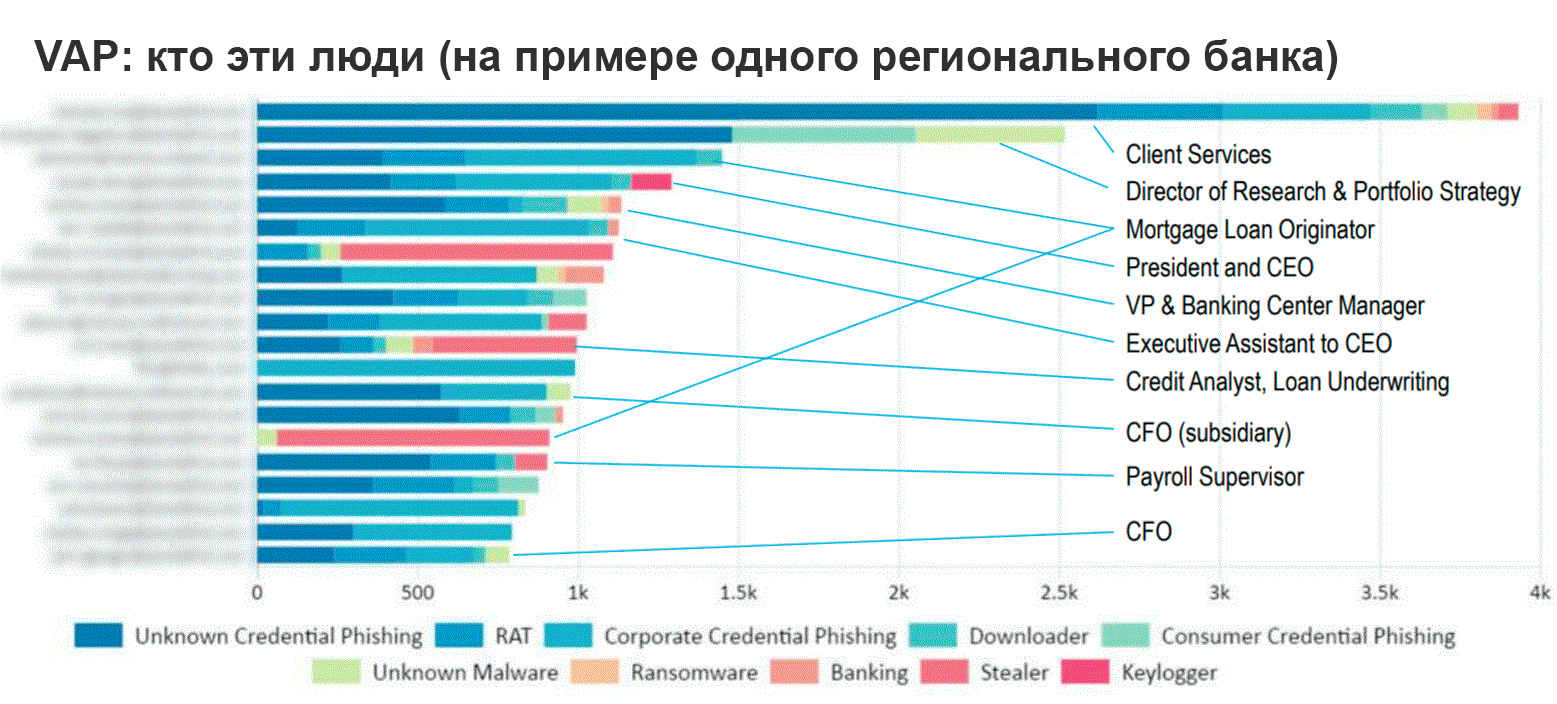

Moderne Angriffe konzentrieren sich nicht auf die Infrastruktur, sondern auf bestimmte Personen. Spezialisten identifizieren sogar einen speziellen Benutzertyp, der die größte Bedrohung für ein Unternehmen darstellt - die sogenannten VAP-Benutzer (Very Attacked People), analog zu VIPs. Hacker schätzen sie wirklich.

Menschlicher Faktor

Anstatt Computersysteme und Infrastrukturen anzugreifen, konzentrierten sich die Bedrohungsthemen auf Personen, wobei die Position des Opfers, seine Rolle in der Organisation, der Zugriff auf Daten und die Wahrscheinlichkeit, dass der Benutzer auf den Link klickt, berücksichtigt wurden.

Daher wird der Einstiegspunkt in das System vor einem gezielten Angriff nicht unter den Servern und anfälliger Software ausgewählt, sondern unter den Mitarbeitern des Unternehmens.

Neben gezielten Angriffen gibt es Massenmailings von Phishing-E-Mails. Die Angreifer hoffen, dass mindestens eine VAP-Person unter den Empfängern sein wird: „In den letzten 18 Monaten ist Social Engineering bei der Jagd auf Menschen häufiger und effektiver geworden“, heißt es im Proofpoint-Bericht. - Angreifer senden Nachrichten im Namen einer nicht autorisierten Person oder angeblich von einem vertrauenswürdigen Kollegen oder installieren immer weiter fortgeschrittene Schadprogramme, die Mitarbeiter heimlich profilieren, vertrauliche Informationen und Anmeldeinformationen stehlen, um zukünftige Angriffe effektiver zu gestalten. Unabhängig von den Angriffsmethoden - E-Mail, Cloud-Anwendungen, Websites, soziale Netzwerke oder andere Methoden - demonstrieren die Opfer wiederholt die Wirksamkeit von Social Engineering, das sie davon überzeugt, auf schädliche Links zu klicken, unsichere Dateien herunterzuladen, Malware zu installieren, Geld zu überweisen und vertrauliche Informationen offenzulegen ".

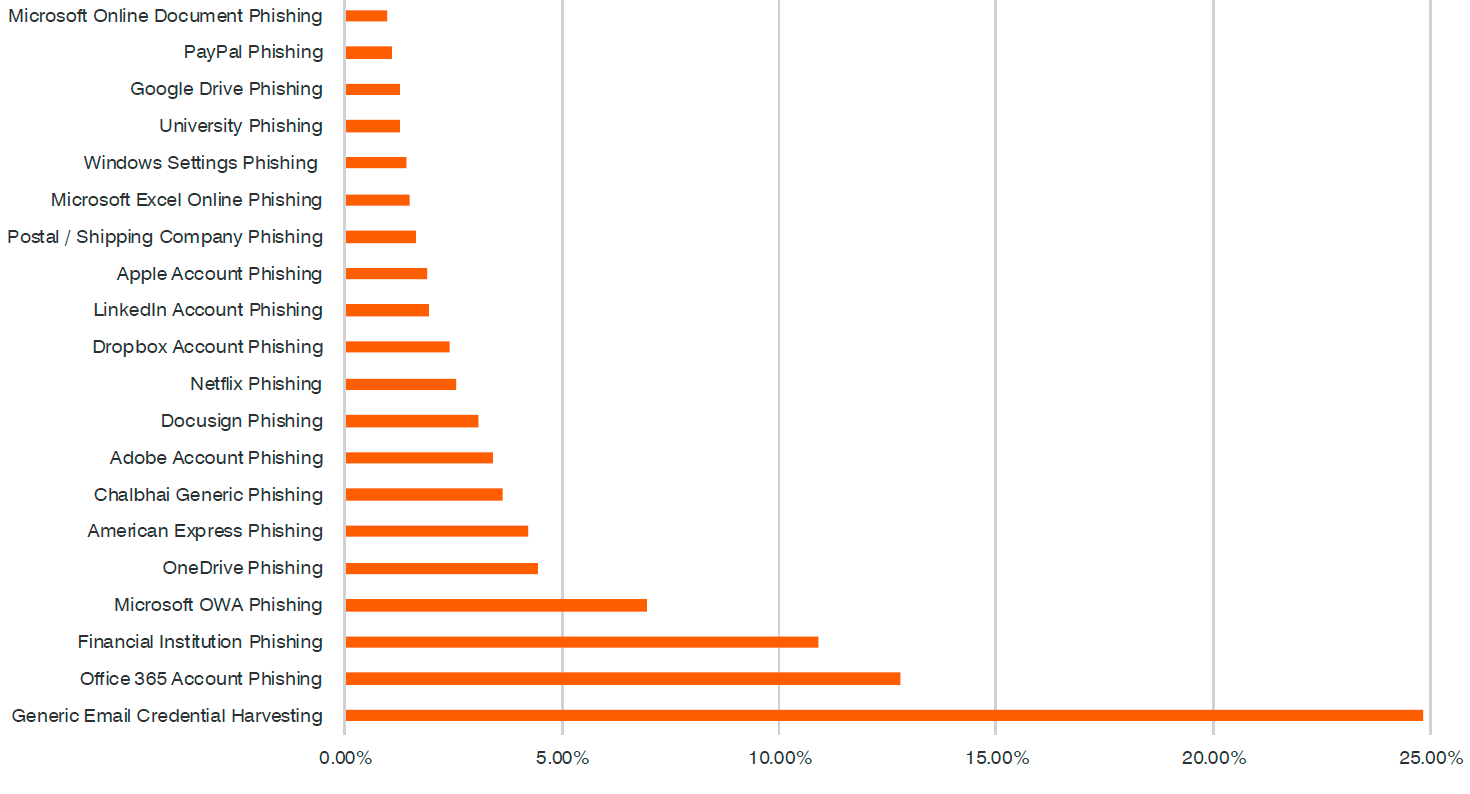

Die beliebtesten Phishing-Köder im Jahr 2018, in Prozent der Gesamtzahl

Die beliebtesten Phishing-Köder im Jahr 2018, in Prozent der GesamtzahlSocial Engineering und Phishing werden mittlerweile in sehr großem Umfang angewendet. Dies ist eine sehr billige und einfache Möglichkeit, um anzugreifen. Vor allem aber funktioniert es wirklich.

Durchschnittliche Klickrate für die effektivsten Phishing-Köder im Jahr 2018

Durchschnittliche Klickrate für die effektivsten Phishing-Köder im Jahr 2018Das Problem scheint bei den Menschen zu liegen. Es ist leicht, Benutzern die Schuld zu geben, dass sie einem Brief aus einer zweifelhaften Quelle glauben, auf einen Link klicken oder eine Datei öffnen. In Wirklichkeit werden Angriffe jedoch immer ausgefeilter. Es ist oft schwierig, eine böswillige E-Mail von einer normalen E-Mail zu unterscheiden, da Angreifer ihre Mailinglisten anpassen. Zum Beispiel senden sie Briefe wie von einer zuverlässigen Quelle, wie einem Cloud-Dienstanbieter, Microsoft oder Google, im Auftrag eines Kollegen oder sogar

eines Chefs .

Angreifer versuchen sogar, Geschäftsprozesse im Unternehmen zu simulieren, um die Erfolgschancen zu erhöhen. Beispielsweise kann ein Benutzer einem Brief eines Kollegen verdächtig gegenüberstehen, wenn er mitten in der Nacht eingetroffen ist. Daher werden solche Briefe speziell in der Mitte des Arbeitstages verschickt. Es besteht also die Möglichkeit, dass das Opfer auf den Link klickt.

„Cyberkriminelle setzen Social Engineering aggressiv ein, da das Versenden betrügerischer E-Mails, das Stehlen von Anmeldeinformationen und das Herunterladen bösartiger Anhänge in Cloud-Anwendungen einfacher und rentabler ist als die Erstellung eines kostspieligen, zeitaufwändigen Exploits, der höchstwahrscheinlich fehlschlägt“, sagt Kevin Epstein, Vice Präsident der Bedrohungsoperationen für Proofpoint. - Mehr als 99% der Cyber-Angriffe beruhen auf menschlicher Interaktion, wodurch einzelne Benutzer zur letzten Verteidigungslinie werden. Um das Risiko erheblich zu reduzieren, benötigen Unternehmen einen ganzheitlichen Ansatz für die Cybersicherheit, der den menschlichen Faktor berücksichtigt, einschließlich effektiver Sicherheitsschulungen und mehrstufigen Schutzes. “

Phishing-Schutz

Obwohl Phishing-Angriffe gut getarnt sind, gibt es Möglichkeiten, die Bedrohung automatisch zu ermitteln. Es ist auch erforderlich, die Mitarbeiter darüber zu informieren, dass Cloud-Dienstanbieter wie Microsoft und Google Benutzer nicht auffordern, auf unerwartete Links zu klicken, um Anmeldeinformationen und andere Informationen einzugeben. Wenn der Benutzer eine verdächtige URL sieht, ist es besser, nicht auf den Link zu klicken, sondern direkt auf die Website des Unternehmens im Browser zuzugreifen und die Site-Navigation zu verwenden.

Unternehmen sollten außerdem sicherstellen, dass Software- und Sicherheitspatches regelmäßig aktualisiert werden. Dies erhöht die Wahrscheinlichkeit, dass Malware bei bekannten Sicherheitslücken bei einem versehentlichen Start nicht funktioniert.

Beispielsweise können unerwartete E-Mails, die dringend benötigt werden, als verdächtig angesehen werden. Wenn der Benutzer Zweifel hat, wenden Sie sich am besten an den potenziellen Absender, um herauszufinden, ob er wirklich eine so dringende Anfrage stellt. Besser noch, implementieren Sie ein Authentifizierungssystem mit digitalen Signaturen, das Briefe vollständig vor Fälschungen schützt.

Beispielsweise hat GlobalSign kürzlich

eine Vereinbarung mit Sanmina , einem führenden Anbieter integrierter Fertigungslösungen, unterzeichnet, um alle ausgehenden E-Mails digital zu signieren. Mit GlobalSign-Zertifikaten können Unternehmen E-Mails mithilfe der

S / MIME- Technologie signieren und verschlüsseln. So wird Sanmina für 25.000 seiner Mitarbeiter tun. Gleichzeitig wird sie den Google Mail-Mail-Anbieter weiterhin als Teil des GSuite-Unternehmenspakets verwenden, der Anbieter hat jedoch keinen automatischen Zugriff auf den Inhalt der Briefe, da (theoretisch) nur der Empfänger die Nachricht mit S / MIME-Verschlüsselung lesen kann.

"Durch die Integration von GlobalSign können wir die branchenweit beste E-Mail-Sicherheitslösung implementieren und so unsere Fähigkeit stärken, Phishing- und Social-Engineering-Angriffe zu blockieren", sagte Matt Ramberg, Vice President für Informationssicherheit bei Sanmina. "Die kürzlich erfolgte Einführung von S / MIME im GSuite-Paket hat es diesen Verbesserungen mit GlobalSign ermöglicht, unseren Mitarbeitern, Kunden und Lieferanten eine noch sicherere Kommunikation zu bieten."

GlobalSign ist führend im Bereich S / MIME-verschlüsselter

E-Mail- Schutz und schützt Zehntausende von Unternehmen weltweit vor Phishing und anderen Sicherheitsproblemen.