Kaspersky Lab hat eine neue

Studie zu Angriffen auf IoT-Geräte veröffentlicht, in der sowohl die Methoden zum Sammeln von Informationen über solche Angriffe als auch die Ergebnisse ausführlich beschrieben werden. Statistiken werden von sogenannten „Hanipots“ -Geräten gesammelt, die mit unterschiedlicher Zuverlässigkeit einen echten Router, eine IP-Kamera oder etwas anderes für Angreifer darstellen. Die wichtigsten Zahlen der Studie sind in

diesen Nachrichten angegeben: Im Durchschnitt wurden alle 15 Minuten 20.000 Angriffe für jeden Hanipot durchgeführt. Insgesamt wurden im ersten Halbjahr 2019 105 Millionen Angriffe nur mit dem Telnet-Protokoll registriert, aber böswillige Aktivitäten kamen von nur 276.000 IP-Adressen.

Am häufigsten wurden Angriffe von Gastgebern in China, Brasilien sowie in Ägypten und Russland initiiert. Die Anzahl der eindeutigen IP-Adressen hat im Vergleich zum Vorjahr abgenommen, während die Intensität der Angriffe zugenommen hat: Einige infizierte Geräte sind so konfiguriert, dass sie ständig Anforderungen senden und versuchen, das Zombie-IoT-Netzwerk zu erweitern. Angriffe in der Studie werden als komplexe Hacking-Versuche unter Verwendung von Exploits sowie als primitives Erraten von Passwörtern verstanden.

Das Einrichten von Hanipots ist eine separate Kunst, die in diesem Bericht ausführlich beschrieben wird. Geographie ist wichtig - die gleichmäßige Verteilung der Informationssammelstellen auf der ganzen Welt. Es ist ratsam, IP-Adressen der Anbieter der "letzten Meile" anstelle der Hoster zu verwenden und diese regelmäßig zu ändern. Höchstwahrscheinlich überwachen die Initiatoren von Angriffen auf das Internet der Dinge die Hanipots und tauschen möglicherweise sogar Datenbanken mit IP-Adressen aus, sodass Sie im Laufe der Zeit kein objektives Bild von Angriffen mehr erhalten. Der Artikel beschreibt kurz drei Arten von Hanipot: Die einfachsten zeichnen die Tatsache eines Angriffs auf (durch welches Protokoll sie gegangen sind, wie genau, was sie versucht haben), die funktionaleren überwachen die Aktionen von Angreifern nach dem Hacking detaillierter. Zum zweiten werden zwei Open-Source-Projekte erwähnt, die ihre Umsetzung erleichtern:

Cowrie und

Dionaea . Schließlich sind die komplexesten, aus Sicht eines Angreifers schwer zu automatisierenden Fallen nicht von einem realen System zu unterscheiden.

Kaspersky Lab verwendet außerdem einen Hanipot mit mehreren Ports, der Verbindungs- und Hacking-Versuche an allen TCP- und UDP-Ports überwacht. Im Durchschnitt werden zusätzlich zu herkömmlichem Web, Telnet und SSH täglich bis zu 6000 Sitzungen an nicht standardmäßigen Adressen "geklopft". Die Ergebnisse der Analyse von Abfragen an eine solche Falle sind in der obigen Grafik dargestellt. Die überwiegende Mehrheit der Verbindungen verwendet das TCP-Protokoll.

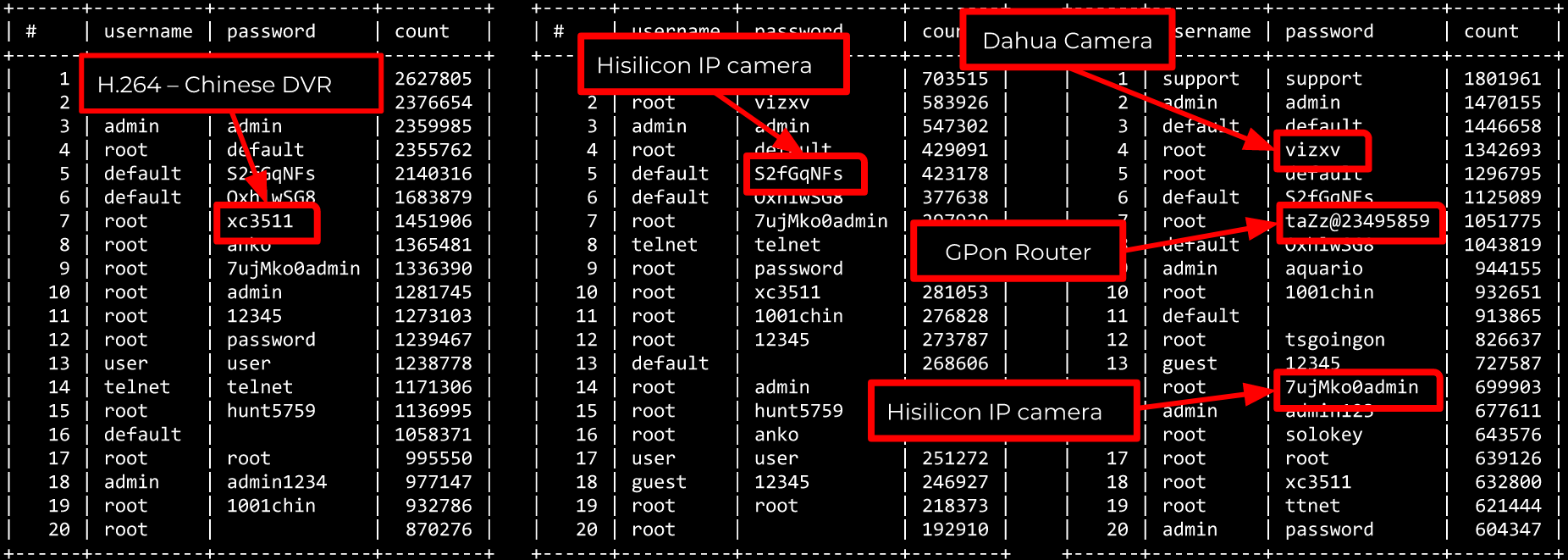

Interessant ist die Statistik häufig verwendeter Login-Passwort-Paare. Die beliebtesten Kombinationen sind Support / Support, Admin / Admin und Standard / Standard. An vierter Stelle in Bezug auf die Nutzungshäufigkeit steht das Passwort für root / vizxv IP-Kameras. Im Jahr 2019 gab es vermehrt Versuche, GPON-Router zu knacken, die ebenfalls ein fest codiertes Passwort haben. Da eigenständige Geräte eine Vielzahl von Architekturen verwenden, versuchen Angreifer häufig, eine für verschiedene Systeme kompilierte schädliche Binärdatei nacheinander herunterzuladen und auszuführen.

Von der Malware dominieren weiterhin Exploits der Mirai-Familie. Die Hauptschlussfolgerung der Forscher: Um eine große Flotte von Geräten (z. B. vor einem Internetprovider oder einer großen Organisation) wirksam zu schützen, müssen Daten aus Fallen nahezu in Echtzeit gesammelt und verarbeitet werden. Die Hauptaufgabe des Hanipots besteht darin, den Beginn eines neuen Angriffstyps anhand einer bekannten oder zweitägigen Sicherheitsanfälligkeit in Geräten zu bestimmen. Dies kann eine Lücke in der Weboberfläche des Routers, ein Standardkennwort in der IP-Kamera oder noch komplexere Sicherheitslücken in einem eigenständigen Gerät sein. Wenn Ihr Gerät aus irgendeinem Grund von außen zugänglich ist und eine Sicherheitslücke aufweist, wird es eher früher als später darauf zugreifen: Alles, was eine weiße IP hat, wird ständig überprüft, zehntausende Male am Tag.

Was sonst noch passiert ist:- Der billige Schutzfilm täuscht den im Samsung Galaxy S10 installierten Ultraschall-Fingerabdruckscanner vor. Der Fingerabdruck wird auf dem Film gespeichert und vom Sensor erkannt, ohne dass der Eigentümer anwesend sein muss.

- In Deutschland hat die Abteilung für Informationssicherheit Firefox als den sichersten Browser anerkannt. Sicherheitsauswirkungen wie TLS-Unterstützung und HSTS-Richtlinien, Webseitenisolation, Update-Authentifizierung und dergleichen wurden bewertet. Beispielsweise stellte sich heraus, dass Chrome weniger Funktionen zum Blockieren von Telemetrie bietet.

- Im RTLWIFI-Treiber für drahtlose Module, die auf dem Realtek-Chipsatz basieren, wurde ein schwerwiegender Fehler gefunden . In den Linux-Kernel ist ein Treiber integriert, und eine Sicherheitsanfälligkeit kann zu einem Denial-of-Service (und zur Codeausführung) führen, ein solches Szenario ist jedoch unwahrscheinlich. Der Patch existiert , wurde aber noch nicht offiziell veröffentlicht.

- Steganography News: Es wurde echte Malware gefunden , die Code in WAV-Sounddateien verbirgt.

- Auf den Spuren des checkm8-Exploits für Apple iOS-Geräte: Forscher haben eine Website gefunden, die Jailbreak-Besuchern die Möglichkeit bietet, inoffizielle Software zu installieren. Tatsächlich endet alles mit der Installation einer App - eines Spielautomaten-Simulators aus dem App Store. Es hätte schlimmer kommen können: Wenn Sie die Anweisungen auf den linken Seiten gedankenlos befolgen, können Sie die Kontrolle über das iPhone mit regelmäßigen Mitteln auf Eindringlinge übertragen, gefolgt von Erpressung.