Bild: Unsplash

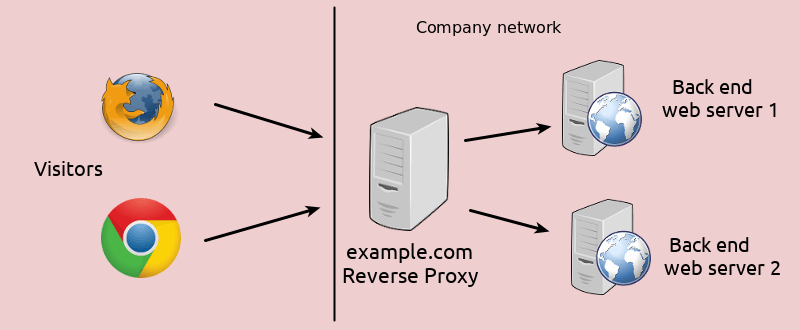

Bild: UnsplashProxies werden normalerweise als „Streifen“ zwischen dem Kunden und der Website oder den Onlinediensten verwendet. Durch das Leiten des Datenverkehrs über einen Proxy können Benutzer ihren tatsächlichen Standort und ihre IP-Adresse verbergen. Gleichzeitig verwenden Unternehmen auch Proxys (siehe Reverse-Proxys), um viele Probleme zu lösen, von der Erhöhung der Informationssicherheit über die Ausführung anonymer Aufgaben bis hin zur Kontrolle der Nutzung des Internets durch Mitarbeiter.

Heute werden wir darüber sprechen, wie die Proxy-Technologie tatsächlich von verschiedenen Unternehmen verwendet wird, um das Sicherheitsniveau ihrer Infrastruktur zu erhöhen.

Informationen vor Crackern verstecken

Beispielsweise werden solche Proxys häufig als SSL-Gateway verwendet. In diesem Fall kann das Unternehmen auf externe HTTP-Anfragen antworten, ohne befürchten zu müssen, die Struktur seines Netzwerks preiszugeben. Als Vermittler zwischen externen Clients und dem Backend des internen Netzwerks können Proxys das eigentliche Gerät der Unternehmensinfrastruktur verbergen. Ohne einen Proxy würden Anforderungen direkt an die Server gesendet und diese würden darauf antworten. Dies könnte Angreifern Informationen über das Netzwerkgerät und mögliche Schwachstellen in seinem Schutz geben.

Bild: linuxbabe.com

Bild: linuxbabe.comEine andere Art von Proxy, die für Sicherheitsaufgaben nützlich ist, sind residente Proxys. Tatsächlich sind dies Adressen, die Benutzern von einem echten Internetprovider aus einer bestimmten Stadt, Region oder einem bestimmten Bundesstaat gegeben werden. In der Regel werden diese Adressen an Hausbesitzer vergeben und in der Datenbank der regionalen Internetregister (RIR) vermerkt. Bei korrekter Verwendung können Anforderungen von solchen Adressen nicht von Anrufen eines echten Benutzers unterschieden werden.

Residente Proxys werden häufig für Wettbewerbsinformationen verwendet, um Daten von Standorten zu kratzen und Antibiotika-Systeme zu umgehen. Unternehmen können wiederum rotierte residente Proxys verwenden, um die Sicherheit des Unternehmensnetzwerks oder -standorts zu erhöhen. Wenn Server aus verschiedenen Ländern und Regionen auf Anfragen potenzieller Angreifer reagieren, können keine Informationen über das reale Netzwerkgerät abgerufen werden.

Wir bei

Infatica bieten genau diesen Service für rotierte Proxies an - und viele unserer Kunden nutzen ihn genau, um die Sicherheit ihrer Infrastruktur zu gewährleisten.

Ver- und Entschlüsselung des Datenverkehrs

In den meisten Fällen verwenden Unternehmen die sogenannten Reverse-Proxys. In der Regel ist dies der Proxyserver hinter der Firewall des Unternehmensnetzwerks. Es leitet externe Clientanforderungen an Server im Netzwerk weiter. Reverse Proxys können auch verwendet werden, um Aufgaben wie die Verschlüsselung des weiterleitenden Datenverkehrs zu lösen.

Darüber hinaus sind Proxys nützlich, um mit bereits verschlüsseltem Datenverkehr zu arbeiten. Durch die Verwendung von Reverse-Proxys für eingehende HTTPS-Verbindungen können Sie Inhalte nach Erhalt entschlüsseln und ihre entschlüsselte Version innerhalb des Netzwerks senden.

Dies hat eine Reihe von Vorteilen. Beispielsweise müssen Sie keine Sicherheitszertifikate auf Backend-Servern installieren. Darüber hinaus haben Sie nur einen Punkt, an dem Sie SSL / TLS konfigurieren müssen. Da Server innerhalb des Netzwerks keine ressourcenintensiven Vorgänge zum Entschlüsseln von Inhalten ausführen müssen, wird die Belastung für sie erheblich reduziert.

Überwachung und Optimierung der Schutzkosten

Die Verwendung von Reverse-Proxys trägt auch zur Erhöhung des Sicherheitsniveaus bei und gibt dem Unternehmen einen Punkt, an dem der gesamte Datenverkehr fließt - und hier ist es am einfachsten zu überwachen und zu protokollieren.

Wenn alle Server hinter der Firewall zuerst Datenverkehr an den Proxyserver am Perimeter senden, erhöht sich durch den Schutz die Gesamtsicherheitsstufe (andernfalls müssten Ressourcen zum Schutz aller Server zugewiesen werden).

Zugangskontrolle

Proxys sind nicht nur nützlich, um Datenverkehr und Last im Netzwerk auszugleichen und zu verteilen, sondern können auch verwendet werden, um den Zugriff auf bestimmte Ressourcen im Netzwerk einzuschränken. Ein Proxyserver kann als Gateway für den Zugriff auf einzelne Netzwerksegmente, Server oder Dienste sowohl für externe Benutzer als auch für Mitarbeiter des Unternehmens fungieren.

Fazit

Unternehmen verwenden aktiv verschiedene Arten von Proxys, um Probleme zu lösen, die mit der Erhöhung des Sicherheitsniveaus ihrer Infrastruktur verbunden sind. Proxies können als Tool für die Zugriffskontrolle, Protokollierung, Verkehrsverschlüsselung und sogar zum Ausblenden des realen Geräts der internen Infrastruktur verwendet werden.

Weitere Artikel zur Verwendung gebietsansässiger Stimmrechtsvertreter für Unternehmen: