Ende August

informierte Imperva Kunden von

Cloud WAF (ehemals Incapsula) über das Auslaufen vertraulicher Informationen und leitete ein Zurücksetzen der Kontokennwörter ein. Es stellte sich heraus, dass Außenstehende Zugriff auf Kennwort-Hashes, API-Schlüssel und SSL-Zertifikate erhielten.

Am 10. Oktober legten Chris Hylen, CEO des Unternehmens, und Kunal Anand, CTO, eine

Obduktion vor, in der der Vorfall detailliert beschrieben wurde. Wie könnte dies bei einem Unternehmen geschehen, das sich auf Daten- und Anwendungsschutz spezialisiert hat?

Zusammenfassend ist das Problem auf eine

fehlerhafte Migration der Datenbank von Ihrem eigenen Hosting zu Amazon Web Services zurückzuführen .

In seinem Beitrag listet Chris Heilan eine Reihe von Fehlern auf, die während der Migration gemacht wurden. Zusammen erlaubten sie Unbekannten, den Administrator-API-Schlüssel für eines der Konten in der Produktion von Amazon Web Services zu stehlen. Eine Untersuchung ergab, dass bereits im Oktober 2018 unbefugter Zugriff erfolgte.

Mit dem Administratorschlüssel erhielt der Angreifer Zugriff auf einen Datenbank-Snapshot mit verschiedenen Informationen zu Clients, die sich vor dem 15. September 2017 registriert haben. Zu den Informationen gehörten E-Mail-Adressen, gehashte und salzige Passwörter sowie für eine Reihe von Clients API-Schlüssel und SSL-Zertifikate, die von Clients bereitgestellt wurden.

Chronologie des Scheiterns

Laut CTO begann alles im Jahr 2017, als das Unternehmen überlegte, auf den AWS-Dienst (

Relational Database Service , RDS) umzusteigen, da das Incapsula-System „aufgrund der Gewinnung neuer Kunden und der Erfüllung ihrer kritischen Anforderungen unter erheblichem Druck stand“. . Der Übergang zum Cloud-Hosting war erforderlich, um das Geschäft zu skalieren.

"Einige der wichtigsten Entscheidungen, die während des AWS-Evaluierungsprozesses getroffen wurden, wurden kombiniert, um Informationen aus dem Datenbank-Snapshot zu extrahieren."

Eine dieser fatalen Entscheidungen ist die Erstellung dieses Schnappschusses.

Ein weiterer Fehler ist das Erstellen einer internen Computerinstanz mit dem AWS-API-Schlüssel, auf die Benutzer von außen zugreifen können.

Auf diese Weise konnte der Angreifer die Instanz kompromittieren, den Schlüssel stehlen und damit auf den Datenbank-Snapshot zugreifen.

Obwohl das Datenleck im Oktober 2018 stattfand, erfuhr Imperva erst am 20. August 2019 von dem Hack, als ein Dritter dem Unternehmen einen Datensatz von seinen Servern schickte und eine Belohnung für das Bug-Bounty-Programm forderte. Imperva behauptet, dass dieser Dritte ihm bisher nicht bekannt war: „Wir haben den Speicherauszug der SQL-Datenbank im präsentierten Datensatz mit unseren Snapshots verglichen - und eine Übereinstimmung gefunden. Derzeit können wir sagen, dass die Kundendatenelemente bis zum 15. September 2017 auf WAF-Konten beschränkt sind. Die Datenbanken und Schnappschüsse unserer anderen Produkte wurden nicht herausgefiltert. “

In Übereinstimmung mit dem DSGVO-Gesetz hat das Unternehmen die Strafverfolgungsbehörden und die zuständigen Aufsichtsbehörden in der vorgeschriebenen Weise informiert. Eine Datenbankprüfung und Schadensbewertung dauerte mehrere Wochen. Danach gab Imperva öffentlich Informationen über den Vorfall bekannt.

Imperva betont, dass sein eigenes Produkt zur Überwachung der Aktivität des Database Activity Monitoring (DAM) im Jahr 2017 AWS RDS (wie jedes andere Cloud-Hosting) nicht unterstützte und daher nicht intern verwendet wurde. Erst 2019 wurde die für PaaS geeignete Cloud Data Security (CDS) entwickelt, die nun auch zur Überwachung von Cloud WAF verwendet wird.

Lektionen für die Zukunft

Anand sagt, dass Imperva einige Schritte unternommen hat, um zukünftige Vorfälle zu verhindern, darunter:

- verbesserte Zugangskontrolle;

- Erhöhen der Anzahl der Zugriffsprüfungen für „Schnappschüsse“;

- Außerbetriebnahme inaktiver Instanzen (einschließlich gefährdeter Instanzen);

- standardmäßig aktive Computerinstanzen für VPN hosten;

- Überwachung der Software und unverzügliche Installation von Patches;

- regelmäßige Änderung von Anmeldeinformationen und Schlüsseln;

- Verbesserte Verwaltung von Anmeldeinformationen

- Erhöhung der Häufigkeit der Scan-Infrastruktur.

Die Multi-Faktor-Authentifizierung für die AWS-Verwaltungskonsole wurde bereits früher aktiviert. Laut Anand hätte sie jedoch den unbefugten Zugriff auf den API-Schlüssel nicht verhindert.

Der technische Direktor sagte, dass es dank Verbesserungen in der internen Kontrolle heute nicht möglich ist, dieses Leck zu wiederholen. Das neue Imperva-System signalisiert sofort, wenn anfällige Datenbankinstanzen und Snapshots erkannt werden, wie sie beispielsweise zum Hack 2018 geführt haben. Tatsache ist, dass die Protokollierungssysteme AWS CloudTrail und GuardDuty zuvor funktionierten und nicht autorisierte Aktivitäten in den Protokollen protokollierten. Sie haben dies einfach nicht signalisiert.

Laut CTO hat das Unternehmen bei der Untersuchung des Vorfalls keine weiteren Sicherheitslücken gefunden und kennt keine böswilligen Aktivitäten von Cyberkriminellen in Bezug auf Kunden, die Opfer eines Datenlecks waren.

„Zu Beginn unserer Untersuchung haben wir unsere Kunden sofort benachrichtigt, damit sie fundierte Entscheidungen treffen und gemäß den von uns empfohlenen Sicherheitsmaßnahmen handeln können. Dank dieser Empfehlungen haben unsere Kunden mehr als 13.000 Passwörter geändert, mehr als 13.500 SSL-Zertifikate geändert und mehr als 1.400 API-Schlüssel wiederhergestellt, sagte Anand. "Unsere Mission bleibt dieselbe: Führen Sie im Namen unserer Kunden und ihrer Benutzer den weltweiten Kampf um den Schutz von Daten und Anwendungen vor Cyberkriminellen."

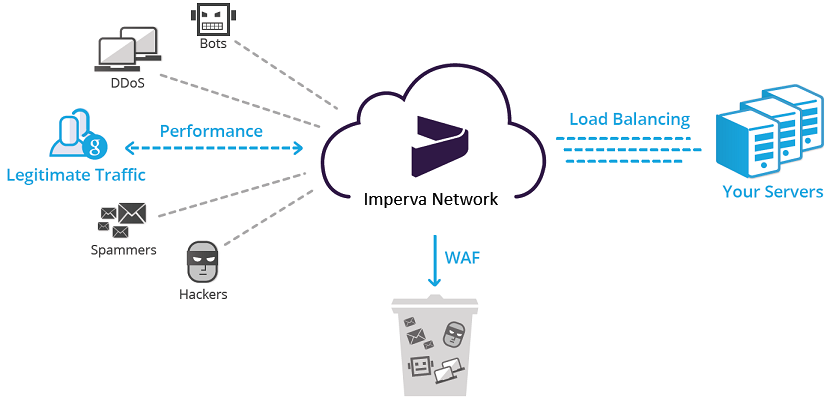

Als Referenz. Imperva ist einer der weltweit führenden Anbieter von Webanwendungs- und Datenschutzlösungen (CDN, Cloud-Firewall, Reverse Proxy, Schutz vor DDoS-Angriffen usw.).

Das Unternehmen wurde im Jahr 2002 gegründet, die Anzahl der Mitarbeiter übersteigt 1000 Personen, Jahreseinkommen: 321,7 Millionen US-Dollar (2017). Seit 2011 werden die Aktien des Unternehmens an der New Yorker Börse gehandelt. Im Januar 2019 wurde sie jedoch

vollständig von der privaten Investmentfirma Thoma Bravo aufgekauft, die sich auf den Kauf von Technologie- und Softwareunternehmen spezialisiert hat.

Es ist schwer zu sagen, wie sich der Vorfall auf das Image von Imperva auswirkt und wie sehr er das Geschäft bedroht. Sicherlich wird die Anzahl der Kunden nicht wachsen und das Image wird verdorben.

Niemand ist vor DevOps-Fehlern sicher, insbesondere im komplexen Geschäft des Einrichtens von Cloud-Instanzen. Aber wer am wenigsten solche Fehler erwartet hat, ist Imperva.

„Wir übernehmen die Verantwortung dafür, dass der Vorfall das Ergebnis unserer Wahl war, der Maßnahmen, die wir vor, während und nach der Migration der Datenbank ergriffen oder nicht ergriffen haben. Wir empfehlen allen Unternehmen, sich die Zeit zu nehmen, um die gemeinsame Verantwortung für die Bereitstellung und Verwaltung von Anwendungen und Daten in IaaS-Lösungen (Infrastructure as a Service) vollständig zu erkennen “, sagte Imperva CTO. „Mit Sicherheit kann man nie„ fertig “werden. Jeden Tag müssen wir weiterarbeiten - um unsere Prozesse zu bewerten und zu verbessern. “