Hallo Kollegen! Heute möchte ich das Thema „Optimierung von CPU und RAM“ diskutieren, das für viele Check Point-Administratoren sehr relevant ist. Es gibt häufige Fälle, in denen das Gateway und / oder der Verwaltungsserver unerwartet viele dieser Ressourcen verbrauchen, und ich möchte verstehen, wo sie "undicht" sind, und sie, wenn möglich, besser nutzen.

1. Analyse

Zur Analyse der Prozessorlast ist es hilfreich, die folgenden Befehle zu verwenden, die im Expertenmodus eingegeben werden:

Oben werden alle Prozesse, der Prozentsatz des CPU- und RAM-Verbrauchs, die Betriebszeit, die Prozesspriorität und mehr in Echtzeit und

angezeigt cpwd_admin list Check Point WatchDog Daemon, der alle Module der Anwendung, ihre PID, ihren Status und die Anzahl der Starts anzeigt

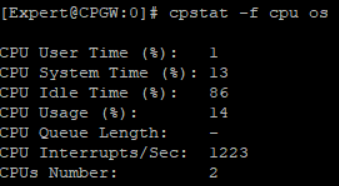

cpwd_admin list Check Point WatchDog Daemon, der alle Module der Anwendung, ihre PID, ihren Status und die Anzahl der Starts anzeigt cpstat -f CPU CPU-Auslastung, Anzahl und Prozessorzeitverteilung in Prozent

cpstat -f CPU CPU-Auslastung, Anzahl und Prozessorzeitverteilung in Prozent cpstat -f Speicher mit virtuellem RAM, wie viel ist alles aktiv, freier RAM und mehr

cpstat -f Speicher mit virtuellem RAM, wie viel ist alles aktiv, freier RAM und mehr

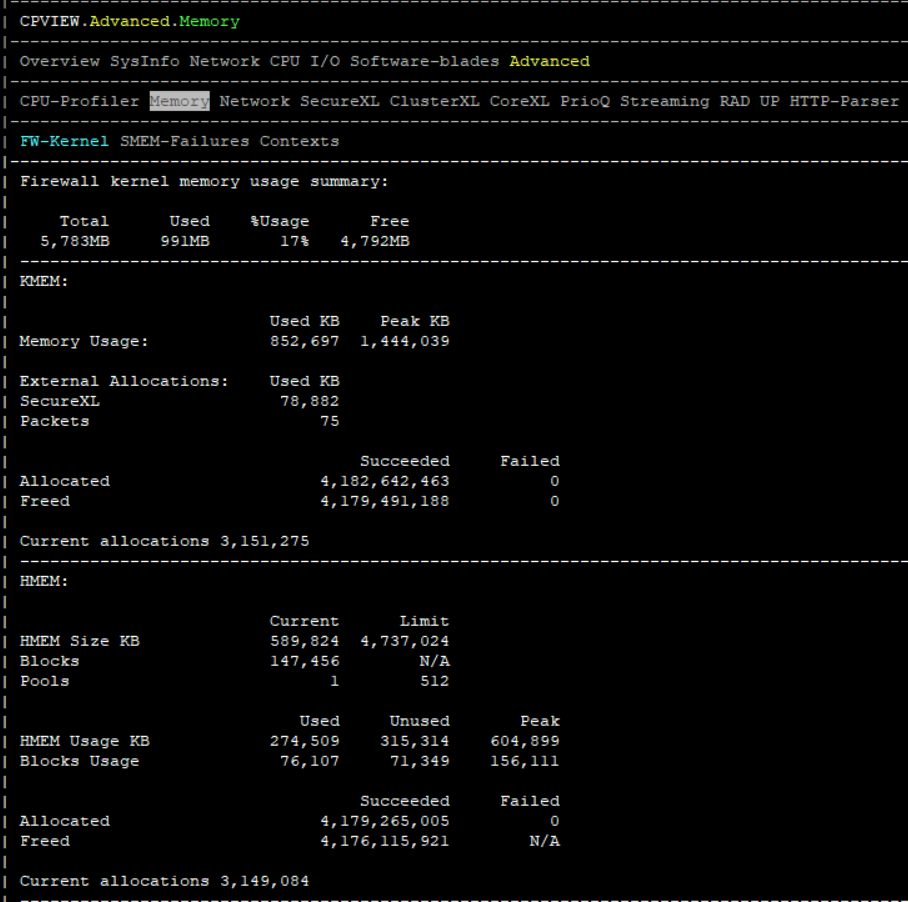

Die richtige Beobachtung ist, dass alle cpstat-Befehle mit dem Dienstprogramm

cpview angezeigt werden können. Dazu müssen Sie nur den Befehl cpview aus einem beliebigen Modus in der SSH-Sitzung eingeben.

ps auxwf eine lange Liste aller Prozesse, ihre ID, belegten virtuellen Speicher und Speicher im RAM, CPU

ps auxwf eine lange Liste aller Prozesse, ihre ID, belegten virtuellen Speicher und Speicher im RAM, CPU

Eine weitere Variante des Befehls:

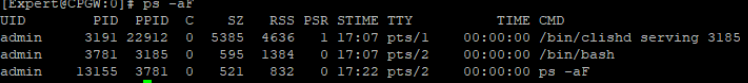

ps -aF zeigt den teuersten Prozess fw ctl-Affinität -l-eine Verteilung von Kernen für verschiedene Instanzen der Firewall, d. h. CoreXL-Technologie

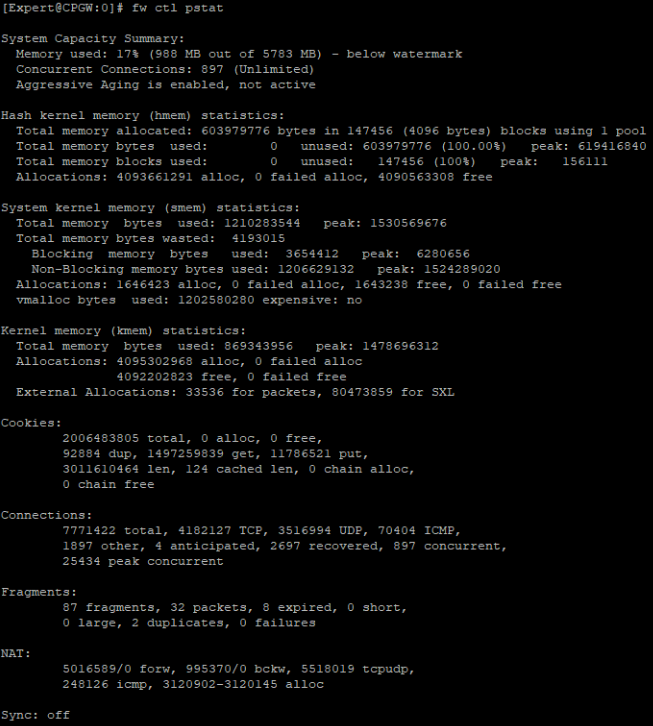

fw ctl-Affinität -l-eine Verteilung von Kernen für verschiedene Instanzen der Firewall, d. h. CoreXL-Technologie fw ctl pstat RAM-Analyse und allgemeine Indikatoren für Verbindungen, Cookies, NAT

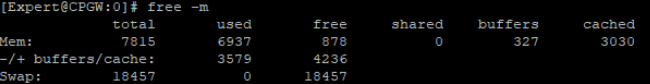

fw ctl pstat RAM-Analyse und allgemeine Indikatoren für Verbindungen, Cookies, NAT freier -m RAM-Puffer

freier -m RAM-Puffer

Besonderes Augenmerk wird auf das

Netsat- Team und seine Variationen gelegt. Zum Beispiel kann

netstat -i helfen, das Problem der Überwachung von Zwischenablagen zu lösen. Der Parameter RX verworfene Pakete (RX-DRP) in der Ausgabe dieses Befehls wächst in der Regel von selbst, da unzulässige Protokolle (IPv6, fehlerhafte / unbeabsichtigte VLAN-Tags und andere) gelöscht werden. Wenn jedoch aus einem anderen Grund Drops auftreten, sollten Sie diesen

Artikel verwenden , um eine Untersuchung zu starten und zu verstehen, warum diese Netzwerkschnittstelle Pakete verwirft. Nachdem Sie den Grund erfahren haben, kann auch die Funktionsweise des Anhangs optimiert werden.

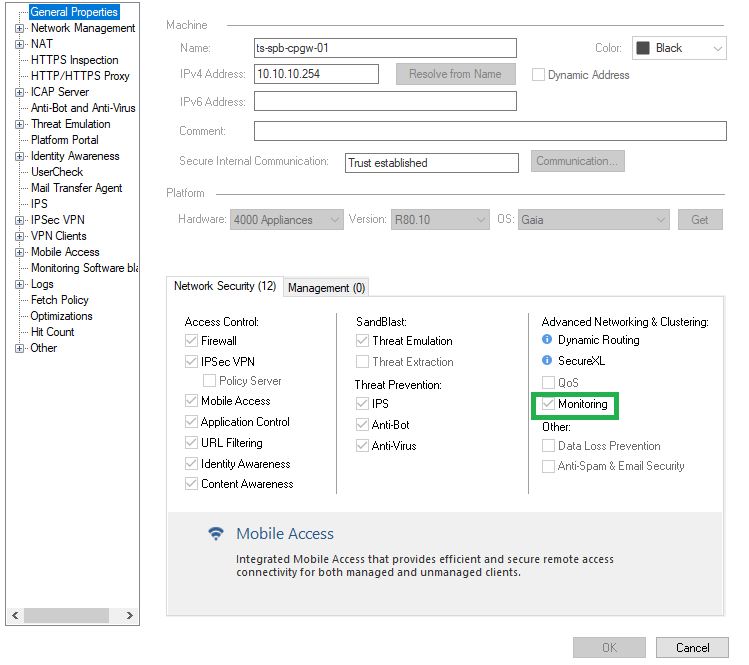

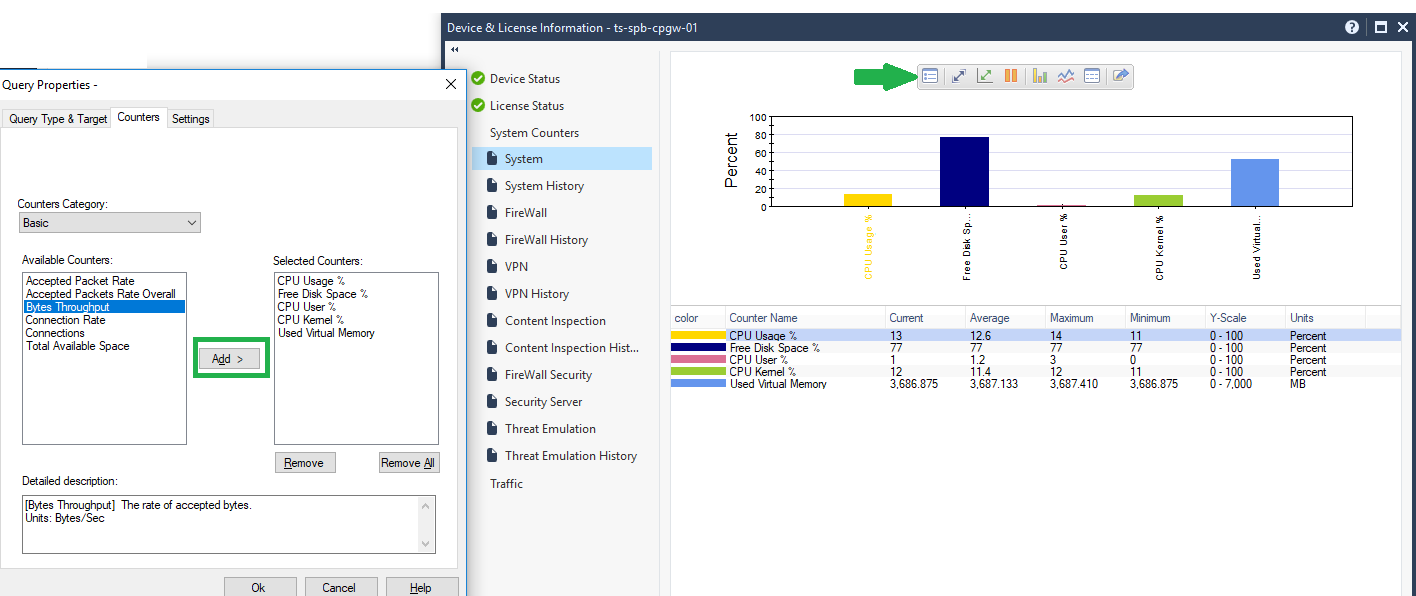

Wenn das Monitoring Blade aktiviert ist, können Sie diese Indikatoren in SmartConsole grafisch anzeigen, indem Sie auf ein Objekt klicken und "Geräte- und Lizenzinformationen" auswählen.

Es wird nicht empfohlen, die Überwachungsblätter kontinuierlich einzuschließen, aber für den Tag für den Test ist dies durchaus möglich.

Darüber hinaus können Sie weitere Parameter für die Überwachung hinzufügen. Einer davon ist sehr nützlich - Byte-Durchsatz (Durchsatz im Anhang).

Wenn es ein anderes Überwachungssystem gibt, beispielsweise freies

Zabbix auf SNMP-Basis, ist es auch zur Identifizierung dieser Probleme geeignet.

2. RAM "leckt" im Laufe der Zeit

Es stellt sich häufig die Frage, dass das Gateway oder der Verwaltungsserver im Laufe der Zeit immer mehr RAM verbraucht. Ich möchte versichern: Dies ist eine normale Geschichte für Linux-ähnliche Systeme.

Nachdem Sie sich die Ausgabe der Befehle

free -m und

cpstat -f memory os im Anhang aus dem Expertenmodus angesehen haben, können Sie alle mit dem RAM verbundenen Parameter berechnen und anzeigen.

Tatsächlich ist der derzeit verfügbare Speicher auf dem Gateway in der Regel

freier Speicher +

Pufferspeicher + zwischengespeicherter

Speicher =

+ -1,5 GB .

Laut CP wird der Gateway- / Verwaltungsserver im Laufe der Zeit optimiert und verwendet immer mehr Speicher, erreicht etwa 80% der Nutzung und stoppt. Sie können das Gerät neu starten, und die Anzeige wird zurückgesetzt. 1,5 GB freier RAM reichen aus, damit das Gateway alle Aufgaben ausführen kann, und das Management erreicht selten solche Schwellenwerte.

Die Schlussfolgerungen der obigen Befehle zeigen auch, wie viel

niedriger Speicher (RAM im Benutzerraum) und

hoher Speicher (RAM im Kernelraum) verwendet werden.

Kernelprozesse (einschließlich aktiver Module wie Check Point-Kernelmodule) verwenden nur wenig Speicher. Benutzerprozesse können jedoch sowohl niedrigen als auch hohen Speicher verwenden. Darüber hinaus entspricht der niedrige Speicher ungefähr dem

Gesamtspeicher .

Sie sollten sich nur Sorgen machen, wenn in den Fehlerprotokollen

"Module neu starten oder Prozesse abgebrochen werden, um Speicher aufgrund von OOM (Nicht genügend Speicher) zurückzugewinnen" " . Dann sollten Sie das Gateway neu starten und den Support kontaktieren, wenn ein Neustart nicht hilft.

Eine vollständige Beschreibung finden Sie in

sk99547 und

sk99593 .

3. Optimierung

Im Folgenden finden Sie Fragen und Antworten zur Optimierung von CPU und RAM. Sie sollten sich ehrlich antworten und auf die Empfehlungen hören.

3.1. War das Uplining richtig? Gab es ein Pilotprojekt?

Trotz kompetenter Dimensionierung könnte das Netzwerk kitschig werden, und dieses Gerät kann die Last einfach nicht bewältigen. Die zweite Option, wenn es keine Dimensionierung als solche gab.

3.2. Ist die HTTPS-Inspektion aktiviert? Wenn ja, ist die Technologie gemäß Best Practice konfiguriert?

Lesen Sie den

Artikel, wenn Sie unser Kunde sind, oder

sk108202 .

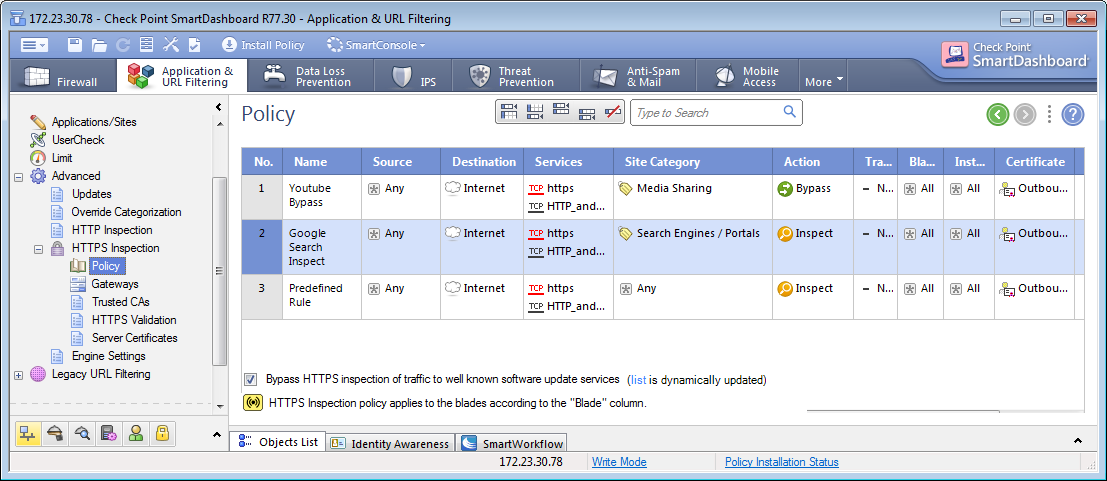

Die Reihenfolge der Regeln in der HTTPS-Inspektionsrichtlinie ist für die Optimierung der Öffnung von HTTPS-Sites von großer Bedeutung.

Empfohlene Reihenfolge der Regeln:

- Regeln mit Kategorien / URL umgehen

- Überprüfen Sie die Regeln mit Kategorien / URLs

- Überprüfen Sie die Regeln für alle anderen Kategorien

In Analogie zur Firewall-Richtlinie sucht Check Point nach übereinstimmenden Paketen von oben nach unten. Daher ist es besser, Bypass-Regeln oben zu platzieren, da das Gateway keine Ressourcen für das Durchlaufen aller Regeln ausgibt, wenn Sie dieses Paket überspringen müssen.

3.3 Werden Adressbereichsobjekte verwendet?

Objekte mit einem Adressbereich, z. B. das Netzwerk 192.168.0.0-192.168.5.0, belegen deutlich mehr RAM als 5 Netzwerkobjekte. Im Allgemeinen wird empfohlen, nicht verwendete Objekte in der SmartConsole zu löschen, da das Gateway und der Verwaltungsserver bei jeder Installation der Richtlinie Ressourcen und vor allem Zeit für die Überprüfung und Anwendung der Richtlinie aufwenden.

3.4. Wie ist die Richtlinie zur Bedrohungsprävention konfiguriert?

Zunächst empfiehlt Check Point, IPS in ein separates Profil zu verschieben und separate Regeln für dieses Blade zu erstellen.

Der Administrator ist beispielsweise der Ansicht, dass das DMZ-Segment nur mit IPS geschützt werden sollte. Damit das Gateway keine Ressourcen für die Verarbeitung von Paketen mit anderen Blades verschwendet, muss daher eine Regel speziell für dieses Segment mit einem Profil erstellt werden, in dem nur IPS aktiviert ist.

In Bezug auf die Konfiguration von Profilen wird empfohlen, diese gemäß den Best Practices in diesem

Dokument (Seiten 17-20) zu konfigurieren.

3.5. Wie viele Signaturen befinden sich in den IPS-Einstellungen im Erkennungsmodus?

Es wird empfohlen, Signaturen sorgfältig in dem Sinne zu bearbeiten, dass Sie nicht verwendete Signaturen deaktivieren sollten (z. B. erfordern Signaturen für die Verwendung von Adobe-Produkten viel Rechenleistung, und wenn der Kunde nicht über solche Produkte verfügt, ist es sinnvoll, Signaturen zu deaktivieren). Setzen Sie als Nächstes "Verhindern" anstelle von "Erkennen", wenn dies möglich ist, da das Gateway Ressourcen für die Verarbeitung der gesamten Verbindung im Erkennungsmodus ausgibt. Im Verhinderungsmodus wird die Verbindung sofort getrennt und es werden keine Ressourcen für die vollständige Verarbeitung des Pakets ausgegeben.

3.6. Welche Dateien werden von Threat Emulation, Threat Extraction und Anti-Virus Blades verarbeitet?

Es macht keinen Sinn, Erweiterungsdateien zu emulieren und zu analysieren, die Ihre Benutzer nicht herunterladen oder die Sie für unnötig in Ihrem Netzwerk halten (z. B. können Exe-Dateien mit dem Content Awareness Blade auf Firewall-Ebene leicht blockiert werden, sodass Gateway-Ressourcen weniger verbraucht werden). Darüber hinaus können Sie in den Einstellungen für die Bedrohungsemulation Umgebung (Betriebssystem) auswählen, um Bedrohungen in der Sandbox zu emulieren und Umgebung Windows 7 zu installieren, wenn alle Benutzer mit Version 10 arbeiten. Dies ist ebenfalls nicht sinnvoll.

3.7. Sind Firewall-Regeln und Regeln auf Anwendungsebene gemäß den Best Practices angeordnet?

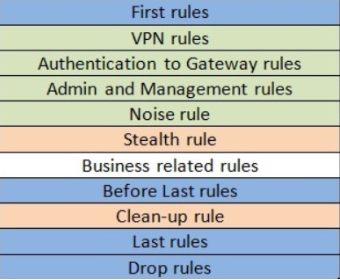

Wenn die Regel viele Treffer (Übereinstimmungen) enthält, wird empfohlen, sie ganz oben und Regeln mit einer kleinen Anzahl von Treffern ganz unten zu platzieren. Die Hauptsache ist sicherzustellen, dass sie sich nicht überlappen und überlappen. Empfohlene Firewall-Richtlinienarchitektur:

Erklärungen:

Erste Regeln - Die Regeln mit den meisten Übereinstimmungen werden hier platziert

Rauschregel - eine Regel zum Löschen von unechten Datenverkehr wie NetBIOS

Stealth-Regel - Verbot des Zugriffs auf Gateways und der Verwaltung für alle außer den Quellen, die in den Regeln für die Authentifizierung an Gateway angegeben wurden

Bereinigungs-, Last- und Drop-Regeln werden in der Regel zu einer Regel zusammengefasst, um alles zu verbieten, was vorher nicht erlaubt war

Best-Practice-Daten sind in

sk106597 beschrieben .

3.8. Was sind die Einstellungen für Dienste, die von Administratoren erstellt wurden?

Beispielsweise wird an einem bestimmten Port eine Art TCP-Dienst erstellt, und es ist in den erweiterten Einstellungen des Dienstes sinnvoll, das Kontrollkästchen "Match for Any" zu deaktivieren. In diesem Fall fällt dieser Dienst speziell unter die Regel, in der er angezeigt wird, und nimmt nicht an den Regeln teil, bei denen sich Any in der Spalte Dienste befindet.

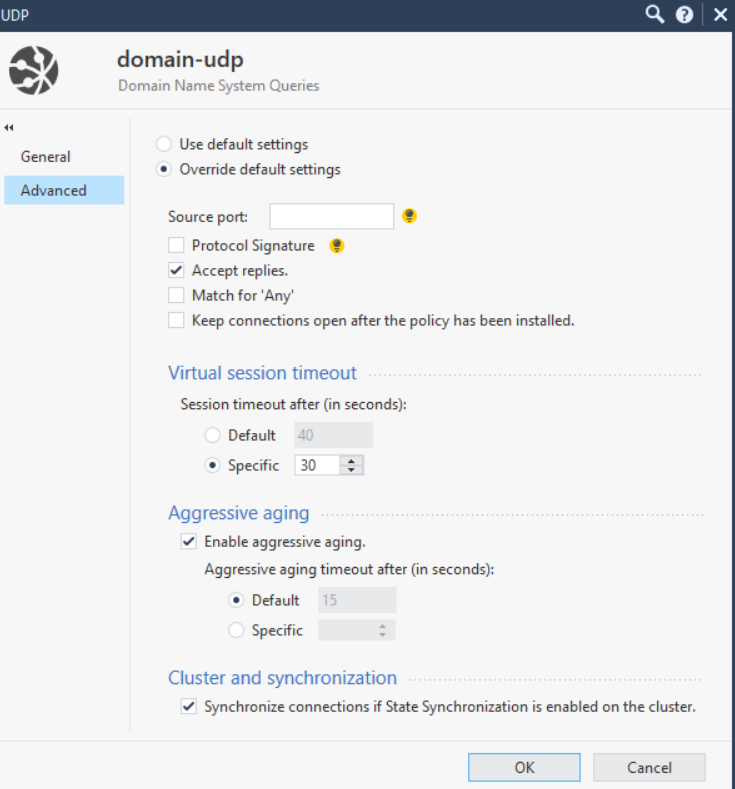

In Bezug auf Dienste ist zu erwähnen, dass es manchmal notwendig ist, die Zeitüberschreitungen zu verkürzen. Mit dieser Einstellung können Sie die Ressourcen des Gateways effizienter nutzen, um die TCP / UDP-Sitzungen von Protokollen, für die keine große Zeitüberschreitung erforderlich ist, nicht beizubehalten. Im folgenden Screenshot habe ich beispielsweise das Zeitlimit für den Domain-UDP-Dienst von 40 Sekunden auf 30 Sekunden geändert.

3.9. Wird SecureXL verwendet und wie hoch ist der Prozentsatz der Beschleunigung?

Sie können die Qualität der SecureXL-Leistung mit den Basisbefehlen im Expertenmodus auf den

Gateways fwaccel stat und

fw accel stats -s überprüfen . Als Nächstes müssen Sie verstehen, welche Art von Datenverkehr sich beschleunigt und welche Vorlagen (Vorlagen) Sie mehr erstellen können.

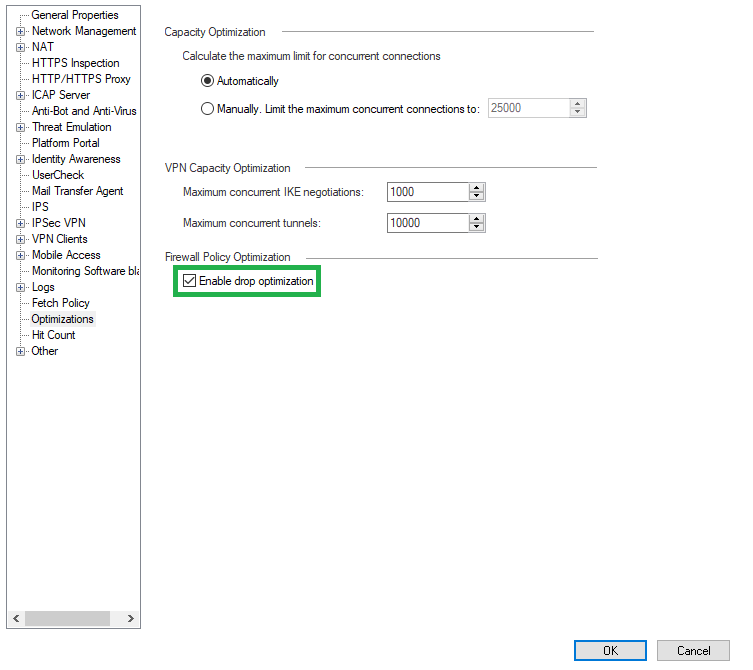

Standardmäßig sind Drop-Vorlagen nicht aktiviert. Ihre Aufnahme wirkt sich günstig auf den Betrieb von SecureXL aus. Gehen Sie dazu zu den Gateway-Einstellungen und auf der Registerkarte Optimierungen:

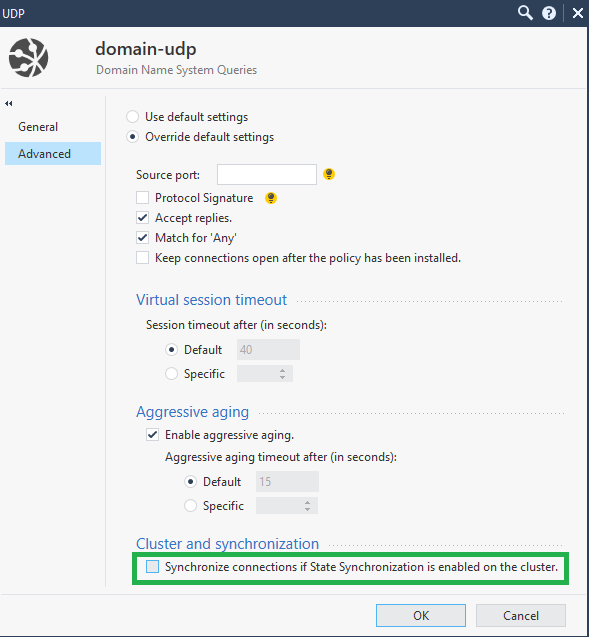

Wenn Sie mit einem Cluster arbeiten, um die CPU zu optimieren, können Sie auch die Synchronisierung nicht kritischer Dienste wie UDP-DNS, ICMP und anderer deaktivieren. Gehen Sie dazu zu den Diensteinstellungen → Erweitert → Verbindungen synchronisieren. Die Status-Synchronisierung ist im Cluster aktiviert.

Alle Best Practices sind in

sk98348 beschrieben .

3.10. Wie wird CoreXl verwendet?

Die CoreXL-Technologie, die die Verwendung mehrerer CPUs für Firewall-Instanzen (Firewall-Module) ermöglicht, trägt eindeutig zur Optimierung des Gerätebetriebs bei. Zunächst zeigt der

Befehl fw ctl affinity -l -a die verwendeten Firewall-Instanzen und die an den SND gelieferten Prozessoren (das Modul, das den Datenverkehr an die Firewall-Entitäten verteilt). Wenn nicht alle Prozessoren beteiligt sind, können sie mit dem Befehl

cpconfig auf dem Gateway hinzugefügt werden.

Eine gute Geschichte ist auch, einen

Hotfix zu setzen, um Multi-Queue zu aktivieren. Multi-Queue löst das Problem, wenn ein Prozessor mit SND zu vielen Prozent verwendet wird und Firewall-Instanzen auf anderen Prozessoren inaktiv sind. Dann hätte SND die Möglichkeit, viele Warteschlangen für eine Netzwerkkarte zu erstellen und unterschiedliche Prioritäten für unterschiedlichen Datenverkehr auf Kernelebene festzulegen. Folglich werden die CPU-Kerne kompetenter eingesetzt. Die Techniken sind auch in

sk98348 beschrieben .

Abschließend möchte ich sagen, dass dies nicht alle Best Practices zur Optimierung der Arbeit von Check Point sind, sondern die beliebtesten. Wenn Sie eine Prüfung Ihrer Sicherheitsrichtlinie bestellen oder ein Problem im Zusammenhang mit Check Point lösen möchten, wenden Sie sich bitte an sales@tssolution.ru.

Vielen Dank für Ihre Aufmerksamkeit!