Die Analyse der Netzwerkinfrastruktur spielt eine große Rolle bei der Untersuchung bösartiger Kampagnen. Informationen darüber, welche IP-Adressen in verschiedenen Intervallen einem Domänennamen entsprachen, ermöglichen es Ihnen, neue Angreifer-Server zu identifizieren. Wenn Sie das gegenteilige Problem lösen (eine Retrospektive von Domänen, die in eine bestimmte IP-Adresse aufgelöst wurden), erhalten Sie neue Domänen, für die Sie den Suchvorgang wiederholen und die Kette immer weiter drehen können. Alle erhaltenen Informationen helfen dabei, sich ein Bild von der Geografie der Knoten zu machen, die „bevorzugten“ Hoster und Registrare hervorzuheben und die charakteristischen Werte der Felder zu notieren, die der Angreifer angibt, wenn er die nächste Domain registriert.

Auf den ersten Blick können nutzlose Metainformationen nach einigen Tagen, Wochen und sogar Monaten nützlich sein. Tatsächlich stellt sich im Verlauf der Malware-Analyse früher oder später die Frage nach der Zuordnung eines Instruments zu der einen oder anderen kriminellen Gruppe: Hier helfen alle indirekten Anzeichen, einschließlich Daten zu Netzwerkindikatoren.

In diesem Artikel werden wir die charakteristischsten Merkmale der TA505-Netzwerkinfrastruktur untersuchen und Schnittpunkte mit einer anderen Hacker-Gruppe, Buhtrap, zeigen.

Domainnamen-Registrare

Insgesamt haben wir 372 Domänen der Gruppe analysiert und 22 Organisationen identifiziert, die Dienste zur Erfassung von Domänennamen anbieten. Die folgenden Ressourcen waren für Angreifer von größtem Interesse:

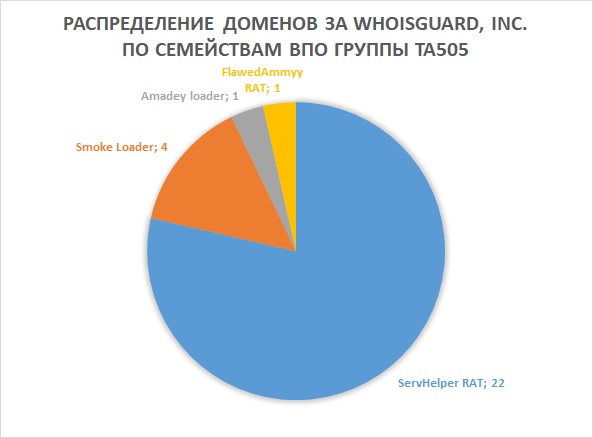

- WhoisGuard, Inc. - 28 Domainnamen,

- Eranet International Limited - 26 Domainnamen.

Die panamaische Organisation

WhoisGuard bietet die Möglichkeit, ihre Registrierungsdaten vor dem öffentlichen Zugriff zu verbergen. Dies ist keineswegs der

erste Fall , in dem die Dienste dieses Unternehmens zur Anonymisierung und Komplikation von Ermittlungen genutzt werden.

Verteilung von TA505-Domains, die mit dem WhoisGuard-Dienst registriert wurden, durch die Malware-Familien der Gruppe

Verteilung von TA505-Domains, die mit dem WhoisGuard-Dienst registriert wurden, durch die Malware-Familien der GruppeDarüber hinaus haben wir die Nutzung anderer ähnlicher Dienste festgestellt - PROTECTSERVICE, LTD, Whois-Datenschutzstiftung, Domains by Proxy, LLC - jedoch in geringerem Umfang.

Eranet International Limited ist einer der größten Registrare in Hongkong. Es ist anzumerken, dass die Angreifer bei der Registrierung der meisten Domains bei diesem Anbieter

dynamisches DNS verwendeten. Infolgedessen änderten sich die IP-Adressen, in die der Domainname aufgelöst wurde, sehr oft, was es schwierig machte, weitere Traces zu finden.

Die Verteilung von TA505-Domains, die mit dem Eranet International Limited-Dienst registriert wurden, durch die Malware-Familien der Gruppe

Die Verteilung von TA505-Domains, die mit dem Eranet International Limited-Dienst registriert wurden, durch die Malware-Familien der GruppeDomain Name Registranten

Während der Untersuchung der WHOIS-Informationen zu Domainnamen konnten in einigen Fällen eindeutige Werte für einige Felder erhalten werden.

Domänenname der TA505-Gruppe WHOIS-Informationen:

Natürlich kann nicht allen Feldern blind vertraut werden. Die Werte einiger von ihnen können jedoch interessante Informationen liefern. Beispielsweise können Sie per E-Mail an

ctouma2@gmail.com zur

Liste anderer Domains

wechseln, die mit demselben Wert registriert sind. Ein weiteres Postfach

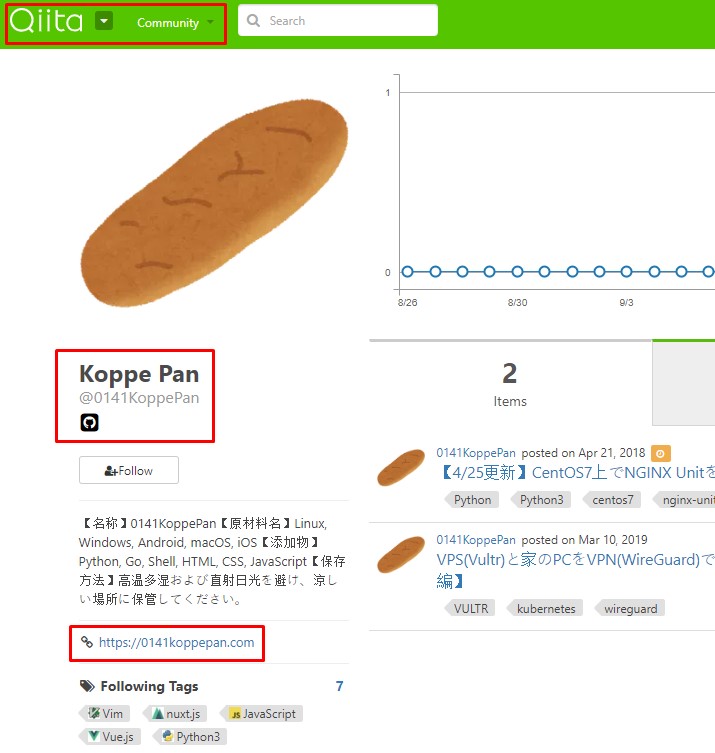

0141.koppe.pan@gmail.com führt zu vielen verschiedenen Ressourcen: einem Konto bei

Github ,

Steam , dem japanischen

Hackerforum Qiita mit einem Link zu einer bösartigen Domain im Profil,

YouTube-Kanal , Skype-Konto (live: 141.koppe). Pfanne) usw.

Verdächtige Domain-Registrierungsseite im Qiita-Hacker-Forum

Verdächtige Domain-Registrierungsseite im Qiita-Hacker-ForumWir werden eine eingehende Analyse der WHOIS-Daten hinterlassen, die über den Rahmen dieses Artikels hinausgeht. Wir stellen nur fest, dass Angreifer in der ersten Phase häufig auf gehackte legitime Ressourcen zurückgreifen, um Malware zu hosten. Nachfolgend finden Sie Beispiele für solche Domänen:

- greenthumbsup [.] jp

- fakers.co [.] jp

- nanepashemet [.] com

- nagomi-753 [.] jp

- iluj [.] in

Autonome Systeme (AS)

Der Vollständigkeit halber geben wir die Spitze der autonomen Systeme (AS) an, denen die IP-Adressen der Verwaltungsserver gehören. Natürlich hat ein einziges autonomes System viele Hosts: sowohl legitime als auch nicht legitime, einschließlich verschiedener Malware-Familien sehr unterschiedlicher Herkunft. Die folgenden Statistiken sollten als Merkmal der Präferenzen des Angreifers verstanden werden. Zusammen mit anderen Tatsachen kann es für die Zuschreibung wesentlich sein.

Autonome Systeme, die häufig von der TA505-Gruppe verwendet werden:

Kreuzung mit der Buhtrap Group

Am 11. Juli 2019 veröffentlichten unsere ESET-Kollegen

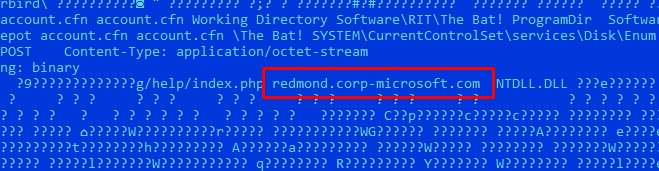

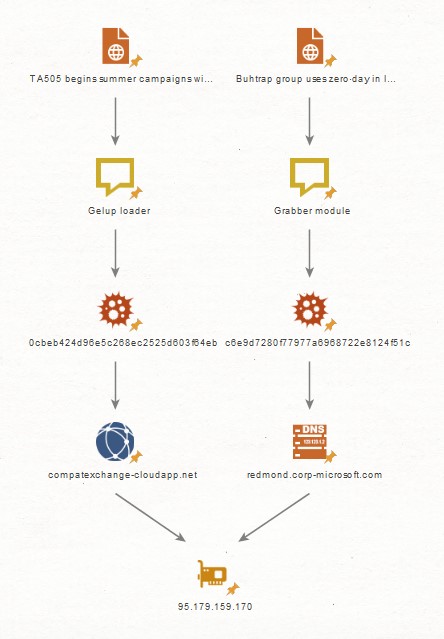

einen Artikel über einen kürzlich erfolgten Angriff der Buhtrap-Gruppe unter Verwendung einer Zero-Day-Sicherheitsanfälligkeit in der Win32k-Windows-Komponente. Eines der beschriebenen Module war das sogenannte Grabber-Modul zum Stehlen von Benutzerkennwörtern von E-Mail-Clients, Browsern usw. Nach einiger Zeit fanden wir ein Modul ähnlich dem beschriebenen (MD5: c6e9d7280f77977a6968722e8124f51c) mit demselben Verwaltungsserver im Body (redmond.corp-) Microsoft [.] com).

Server im Buhtrap Grabber-Modul verwalten

Server im Buhtrap Grabber-Modul verwaltenLaut der

PaSiveTotal- Ressource wird dieser Host ab dem 6. Juni 2019 in die IP-Adresse 95 [.] 179.159.170 aufgelöst.

Etwas früher, am 2. Juli 2019, berichteten unsere Kollegen von Proofpoint

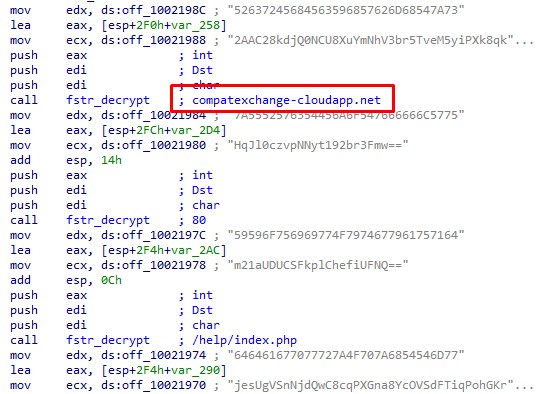

über die neuen Tools der TA505-Gruppe, von denen eines Andromut (auch als Gelup bekannt) heißt und der FlawedAmmyy RAT-Bootloader ist. Eine der Bootloader-Varianten (MD5: 0cbeb424d96e5c268ec2525d603f64eb), die wir kennengelernt haben, verwendet die Net-Domäne compatexchange-cloudapp [.] Als Verwaltungsserver.

Gelup Management Server von TA505 nach Entschlüsselung

Gelup Management Server von TA505 nach EntschlüsselungLaut

der PaSiveTotal-Ressource wird dieser Host ab dem 8. Juni 2019 in die IP-Adresse 95 [.] 179.159.170 aufgelöst.

Beide Domains sind mit einer Differenz von zwei Tagen bei demselben Registrar (Tucows Domains Inc.) registriert und werden unter derselben IP-Adresse aufgelöst. In Anbetracht der Tatsache, dass beide Gruppen im Juni regelmäßig Angriffe durchgeführt haben, schließen wir, dass Buhtrap und TA505 einen gemeinsamen Host als Verwaltungsserver verwenden.

Wir fügen hinzu, dass die Domäne compatexchange-cloudapp [.] Net nicht nur im obigen Bootloader verwendet wurde, sondern auch in älteren Versionen von Buhtrap-Komponenten.

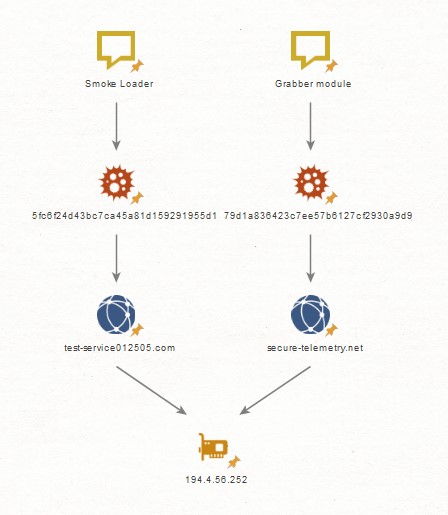

Die erste Kreuzung von TA505 und Buhtrap in der Infrastruktur

Die erste Kreuzung von TA505 und Buhtrap in der InfrastrukturNach einiger Zeit trafen wir auf eine andere ähnliche Kreuzung: Diesmal trafen sich die Domänen eines anderen Grabbers von Buhtrap und des Smoke Loader von TA505 auf dieselbe Weise: Domain Test-Service012505 [.] Com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) und Secure-Telemetry [. ] Net Grabber (MD5: 79d1a836423c7ee57b6127cf2930a9d9) vom 17. bzw. 16. Juli 2019 werden in die IP-Adresse 194 [.] 4.56.252 aufgelöst.

Die zweite Kreuzung von TA505 und Buhtrap in der Infrastruktur

Die zweite Kreuzung von TA505 und Buhtrap in der InfrastrukturSchlussfolgerungen

Wir haben die Funktionen der Netzwerkinfrastruktur der TA505-Gruppe kennengelernt. Wir haben die Eigenschaften von Domainnamen-Registraren und -Hostern für Verwaltungsserver untersucht. Wir haben die merkwürdigen Merkmale der Kundeninformationen festgestellt, die bei der Domainregistrierung angegeben wurden. Dies kann als Ausgangspunkt für detailliertere Untersuchungen dienen. Wir haben die Infrastrukturkreuzungen zwischen den Gruppen TA505 und Buhtrap untersucht. Die Situation mit gemeinsam genutzten Servern kann auf verschiedene Arten erklärt werden: Gruppen können Server nach Vereinbarung gemeinsam nutzen. Gruppen können eine einzige Verwaltungseinheit haben, die ihre Aktionen koordiniert. Beide Gruppen können Server von Dritten mieten (und diese sparen wiederum Ressourcen). Wir werden weiterhin die Aktivitäten beider Gruppen überwachen und nach neuen Informationen über ihre möglichen Verbindungen und gemeinsamen Aktivitäten suchen.

Autoren : Alexey Vishnyakov und Maxim Anfinogenov, Positive Technologies

IOCsTA505 C2:

0141koppepan [.] Com

bigpresense [.] top

elast [.] pw

fakers.co [.] jp

greenthumbsup [.] jp

iluj [.] in

kentona [.] su

koppepan [.] app

makosoft [.] hu

microsoftsyncservice [.] biz

nagomi-753 [.] jp

nanepashemet [.] com

newfolder2-service [.] space

office365onlinehome [.] com

Solsin [.] oben

test-service012505 [.] com

Windows-mehrere-Update [.] com

windows-update-02-de [.] com

c6e9d7280f77977a6968722e8124f51c - Buhtrap Grabber-Modul

redmond.corp-microsoft [.] com - Grabber C & C.

0cbeb424d96e5c268ec2525d603f64eb - Gelup-Downloader von TA505

compatexchange-cloudapp [.] net - Gelup C & C.

95.179.159 [.] 170 - TA505 und Buhtrap Shared Host

79d1a836423c7ee57b6127cf2930a9d9 - Buhtrap Grabber-Modul

Secure-Telemetry-Netz [.] - Grabber C & C.

5fc6f24d43bc7ca45a81d159291955d1 - Smoke Loader Downloader von TA505

test-service012505 [.] com - Rauchlader C & C.

194 [.] 4.56.252 - TA505 und Buhtrap Shared Host

Vorherige Artikel in der Reihe: