Letzte Woche wurde das Hacken des VPN-Anbieters NordVPN sowie einiger anderer ähnlicher Dienste ausführlich diskutiert (insbesondere wurde TorGuard erwähnt).

Twitter wurde zur Informationsquelle, die Nachrichten von dort wurden dann von den Medien (

Techcrunch ,

Habr ) aufgegriffen.

NordVPN und

TorGuard veröffentlichten im Anschluss an diese Artikel Widerlegungen: In beiden Fällen gab es ein Leck des privaten Schlüssels (in einem Fall - im Jahr 2018, im anderen Fall wurde der Schlüssel bereits 2017 gestohlen). Was für ein Schlüssel es war und welche Konsequenzen ein solches Leck für die Benutzer hat (oder in der Vergangenheit hatte) - die Meinungen sind unterschiedlich. Die von NordVPN veröffentlichten Fakten deuten darauf hin, dass der einzige der Hunderte von Servern des Unternehmens kompromittiert wurde und das Schlüsselleck nicht einmal die Clients gefährdete, die über einen gehackten Server eine Verbindung zum Netzwerk hergestellt hatten.

Die Situation wird beispielsweise durch eine eher aggressive Vermarktung von VPN-Diensten mit Schwerpunkt auf der Sicherheit von Benutzerdaten kompliziert. Daher sind solche Nachrichten für VPN-Anbieter äußerst sensibel und werden in sozialen Netzwerken mit übermäßigem Drama diskutiert. In einem separaten NordVPN-Bericht über Maßnahmen zur Verbesserung der Sicherheit des Dienstes wurde die richtige Schlussfolgerung gezogen: Es gibt keine hundertprozentige Immunität gegen Hacking. Dies gilt sowohl für die VPN-Anbieter selbst als auch für die Benutzer. Und hier geht es nicht darum, welche Art von VPN verwendet wird: kommerziell, kostenlos oder Ihr eigener Server mit Vorlieben und Dichtern.

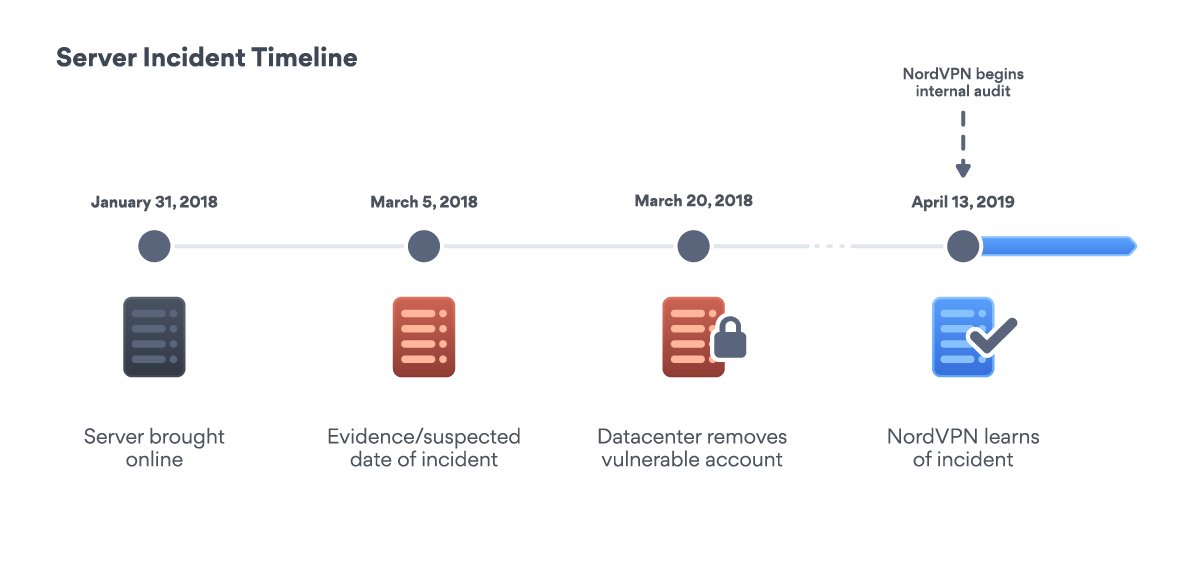

Der ursprüngliche Twitter-Beitrag enthält einen Link zu einem durchgesickerten privaten Schlüssel von NordVPN, der im Oktober 2018 abgelaufen ist. Dieser Schlüssel wurde laut NordVPN im März 2018 von einem gehackten Server gestohlen. Es war einer von mehr als dreitausend Servern, über die Benutzer von VPN-Diensten ihren Datenverkehr umleiten können. Laut NordVPN hat der Hoster selbst einen Konfigurationsfehler gemacht - die Angreifer haben über das Control Panel Zugriff auf die Client-Server erhalten. Anstatt Kunden darüber zu informieren, hat der Hoster das gefährdete Konto stillschweigend gelöscht. Sie erfuhren am 13. April 2019 von dem Hacking bei NordVPN und löschten den Server sofort.

Dem Angreifer gelang der Zugriff auf den privaten Schlüssel. Laut NordVPN ist die Gültigkeit dieses Zertifikats zum Zeitpunkt des Diebstahls abgelaufen, es besteht jedoch eine Diskrepanz mit den Daten. Vielleicht sprechen wir über die Tatsache, dass der Schlüssel nach dem Ablaufdatum im Netzwerk aufgetaucht ist. In jedem Fall konnte der Schlüssel nicht zum Entschlüsseln des Clientverkehrs verwendet werden. Laut der Version im obigen Tweet und einem anonymen Kommentator in einem Artikel über TechCrunch ist das Problem jedoch viel schwerwiegender. Zitat von TechCrunch: "Dies ist ein Zeichen für ein vollständiges Remote-Hacking der Infrastruktur dieses Anbieters."

Wem soll man glauben? Einerseits gibt es eine ziemlich detaillierte Beschreibung des Vorfalls von NordVPN, andererseits Kommentare von Experten und Twitter-Nutzern, die es vorziehen, sich nicht selbst anzurufen. Höchstwahrscheinlich ist nichts Ernstes passiert und die Wahrheit ist passiert. Beim Zugriff auf den Server wurden keine Informationen über den Datenverkehr von Benutzern verloren, die über diesen Server eine Verbindung hergestellt haben: NordVPN speichert in keinem Fall Protokolle. Die Anmeldeinformationen sind ebenfalls nicht durchgesickert, da NordVPN-Anwendungen keine echten Anmeldungen und Kennwörter an den Server übertragen. Aber warten Sie, NordVPN und andere Anbieter haben die Möglichkeit, sich direkt mit dem Server zu verbinden! Wie ist die Situation dann?

Bestenfalls könnte ein gestohlener Schlüssel für einen von NordVPN als "komplexer MITM-Angriff" bezeichneten Angriff verwendet werden. Das heißt, theoretisch könnte jemand einen Schlüssel verwenden, um einen gefälschten Server, der angeblich NordVPN gehört, zu erheben, den Benutzer mithilfe von DNS-Spoofing dorthin zu locken und alle übertragenen Daten zu stehlen. Ist ein solches Szenario möglich? Die Wahrscheinlichkeit ist nicht Null. Wurde es wirklich benutzt? Welcher Anteil der NordVPN-Benutzer könnte darunter leiden?

Diese ganze Diskussion wird durch den Ansatz vieler VPN-Dienste zur Werbung für ihre Dienste erschwert. Sie neigen dazu, die Vorteile einer VPN-Verbindung zu übertreiben. Sie sagen, dass Ihre Daten vollständig sicher sind, obwohl in der Tat keine Technologie absolute Sicherheit bietet. Der Wettbewerb auf dem VPN-Markt ist groß und aufgrund von Diskussionen wie "Die Sicherheit unseres VPN ist sicherer als die der Wettbewerber", gegenseitigen Anschuldigungen und anderen Ereignissen, die weit von der Technologie entfernt sind.

Jede Nachricht über die Sicherheitsanfälligkeit wird von den Anbietern selbst und ihren Kunden sowie von Statisten in sozialen Netzwerken als eine Art Ende der Welt wahrgenommen, was nicht ganz richtig ist. Das Ergebnis ist folgendes: Diejenigen, die über das „Hacken der gesamten Infrastruktur“ sprachen, lieferten keine überzeugenden Beweise. NordVPN hat das Problem und die Methoden zu seiner Lösung ausreichend detailliert beschrieben, aber sein Material enthält fast keine technischen Details des Vorfalls. Es ist keine Tatsache, dass Ihr eigener VPN-Server, wie einige Leute vorschlagen, die richtige Lösung ist. Es erfordert technische Fähigkeiten, und tatsächlich ändern sich die Risiken nur geringfügig. Wir dürfen nicht vergessen, dass jedes Mittel ein Problem löst und nicht in der Lage ist, alle Bedrohungen auf globaler Ebene loszuwerden. Dies ist kein Grund, den Schutz vollständig aufzugeben.

Was ist noch passiert:18 Anwendungen wurden aus dem Apple App Store entfernt, was im Hintergrund den Website-Verkehr erhöht. Böswillige Aktivitäten traten mit einer Verzögerung auf, die es Anwendungen ermöglichte, die Prüfung von Apple zu bestehen.

Google Chrome wurde auf Version 78

aktualisiert . Einige schwerwiegende Sicherheitslücken wurden geschlossen. Fehler behoben, der zu URL-Spoofing führte. Der zuvor versprochene Beta-Test der DNS-over-HTTPS-Funktionen sollte auf die nächste Version verschoben werden. Eine ähnliche Funktion wurde im September in Firefox veröffentlicht. In der neuesten Version von Firefox 70 wurden damit

begonnen, Cross-Site-Cookies in sozialen Netzwerken

zu blockieren .

Experten von Kaspersky Lab! hat

eine Bedrohungsübersicht für Benutzer der Steam-Gaming-Plattform veröffentlicht. Es werden interessante Beispiele für Phishing bereitgestellt, die den Zwei-Faktor-Authentifizierungsmechanismus berücksichtigen.

Eine interessante

Sicherheitslücke wurde bei den in der japanischen Hotelkette eingesetzten Roboterassistenten gefunden. Mit dem Fehler können Sie Streams vom Camcorder und vom Mikrofon des Geräts abfangen. Der Betrieb erfordert physischen Zugriff - zuerst wird ein Gerät in einem Hotel gehackt, dann wird eine Überwachung durchgeführt.

Sicherheitslücke im Xiaomi Katzenfutterspender festgestellt. Ermöglicht das Remote-Deaktivieren von Geräten. Oder arrangieren Sie ein Fest für Ihre Haustiere.