Die Infrastruktur der modernen Metropole basiert auf dem Internet der Dinge: von Videokameras auf den Straßen bis zu großen Wasserkraftwerken und Krankenhäusern. Hacker können jedes angeschlossene Gerät zu einem Bot machen und es weiter verwenden, um DDoS-Angriffe auszuführen.

Die Motive können sehr unterschiedlich sein: Hacker können zum Beispiel von der Regierung oder dem Unternehmen bezahlt werden, und manchmal sind sie nur Kriminelle, die Spaß haben und Geld verdienen wollen.

In Russland erschreckt uns das Militär immer mehr vor möglichen Cyber-Angriffen auf „kritische Infrastruktureinrichtungen“ (nur um dies zumindest formal zu schützen, haben sie ein Gesetz über das souveräne Internet verabschiedet).

Dies ist jedoch nicht nur eine Horrorgeschichte. Laut Kaspersky haben Hacker im ersten Halbjahr 2019 mehr als 100 Millionen Mal Internet-of-Things-Geräte angegriffen - meistens mit den Botnetzen Mirai und Nyadrop. Übrigens belegt Russland in Bezug auf die Anzahl solcher Angriffe nur den vierten Platz (trotz des unheimlichen Images der von der westlichen Presse geschaffenen „russischen Hacker“); in den ersten drei - China, Brasilien und sogar Ägypten. Die USA liegen nur auf dem fünften Platz.

Ist es also möglich, solche Angriffe erfolgreich abzuwehren? Schauen wir uns zunächst einige bekannte Fälle solcher Angriffe an, um die Antwort auf die Frage zu finden, wie Sie Ihre Geräte zumindest auf einer grundlegenden Ebene sichern können.

Bowman Avenue Dam

Der Bowman Avenue Dam befindet sich in der Stadt Paradise Brook (Bundesstaat New York) mit weniger als 10.000 Einwohnern. Seine Höhe beträgt nur sechs Meter und die Breite fünf nicht. Im Jahr 2013 entdeckten US-Geheimdienste schädliche Software im Damminformationssystem. Dann haben die Hacker die gestohlenen Daten nicht verwendet, um den Betrieb des Objekts zu stören (höchstwahrscheinlich, weil der Damm während der Reparaturarbeiten vom Internet getrennt wurde).

Die Bowman Avenue wird benötigt, um ein Überfluten von Bereichen in der Nähe des Baches während einer Verschüttung zu verhindern. Und es könnte keine zerstörerischen Folgen für den Ausfall des Damms geben - im schlimmsten Fall würden die Keller mehrerer Gebäude entlang des Baches überflutet, aber dies kann nicht einmal als Überschwemmung bezeichnet werden.

Bürgermeister Paul Rosenberg schlug dann vor, dass Hacker die Struktur mit einem anderen großen Damm mit dem gleichen Namen in Oregon verwechseln könnten. Es wird zur Bewässerung zahlreicher landwirtschaftlicher Betriebe verwendet, und dort würden Fehlfunktionen den Anwohnern ernsthafte Schäden zufügen.

Es ist möglich, dass Hacker einfach an einem kleinen Damm trainierten, um dann ernsthaft in ein großes Wasserkraftwerk oder ein anderes Element des US-Energiesystems einzudringen.

Der Angriff auf den Bowman Avenue Dam wurde als Teil einer Reihe von Bankensystem-Hacks anerkannt, die das ganze Jahr über von sieben iranischen Hackern erfolgreich durchgeführt wurden (DDoS-Angriffe). Während dieser Zeit wurde die Arbeit von 46 größten Finanzinstituten des Landes gestört, die Bankkonten von Hunderttausenden von Kunden wurden gesperrt.

Später wurde der Iraner Hamid Firuzi wegen einer Reihe von Hackerangriffen auf Banken und den Bowman Avenue Dam angeklagt. Es stellte sich heraus, dass er die Google Dorking-Methode verwendete, um nach „Löchern“ in der Arbeit des Damms zu suchen (später brachte die lokale Presse eine Reihe von Vorwürfen gegen Google zum Ausdruck). Hamid Fizuri war nicht in den Vereinigten Staaten. Da es keine Auslieferung des Iran an die Staaten gibt, haben Hacker keine wirklichen Bedingungen erhalten.

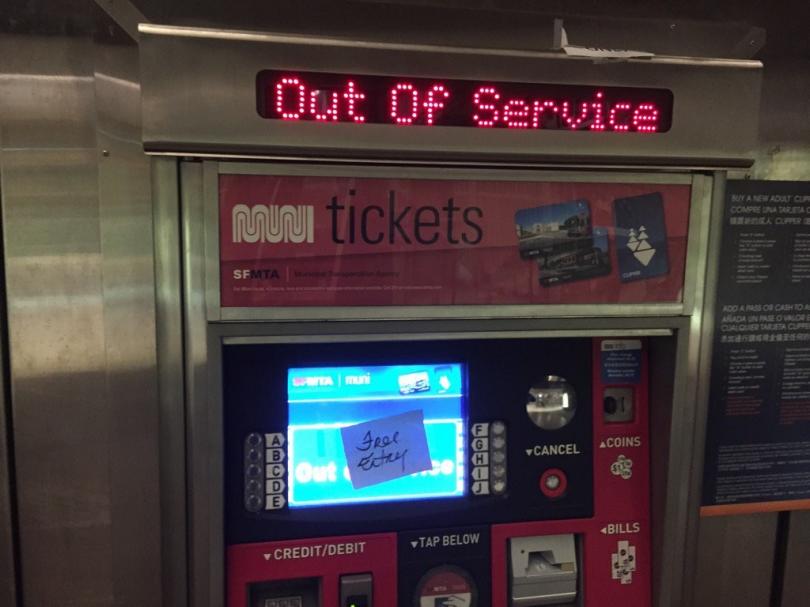

2. Kostenlose Metro in San Francisco

Am 25. November 2016 erschien in allen elektronischen Terminals eine Nachricht zum Verkauf von Fahrkarten für öffentliche Verkehrsmittel in San Francisco: "Sie werden gehackt, alle Daten werden verschlüsselt." Alle Windows-Computer der City Transport Agency wurden ebenfalls angegriffen. Schädliche HDDCryptor-Software (ein Verschlüsseler, der den Hauptstartdatensatz eines Windows-Computers angreift) wurde auf den Domänencontroller des Unternehmens übertragen.

HDDCryptor verschlüsselt lokale Festplatten und Netzwerkdateien mit zufällig generierten Schlüsseln und überschreibt dann den MBR der Festplatten, um zu verhindern, dass Systeme ordnungsgemäß geladen werden. Geräte werden normalerweise durch die Aktionen von Mitarbeitern infiziert, die versehentlich eine Dateifalle in einer E-Mail öffnen. Anschließend verbreitet sich der Virus über das Netzwerk.

Die Angreifer schlugen vor, dass die lokale Regierung sie unter cryptom27@yandex.com (ja, Yandex) kontaktiert. Um einen Schlüssel zum Entschlüsseln aller Daten zu erhalten, verlangten sie 100 Bitcoins (damals etwa 73.000 Dollar). Hacker schlugen außerdem vor, einen Computer für ein Bitcoin zu entschlüsseln, um zu beweisen, dass eine Wiederherstellung möglich ist. Die Regierung hat das Virus jedoch alleine bewältigt, es dauerte jedoch mehr als einen Tag. Während der Wiederherstellung des gesamten Systems wurde die Fahrt mit der U-Bahn kostenlos gemacht.

"Wir haben die Drehkreuze vorsorglich geöffnet, um die Auswirkungen dieses Angriffs auf die Passagiere zu minimieren", erklärte der Sprecher der Gemeinde, Paul Rose.

Die Kriminellen gaben außerdem an, von der San Francisco City Transportation Agency Zugang zu 30 GB internen Dokumenten erhalten zu haben, und versprachen, diese in das Netzwerk einzubinden, wenn das Lösegeld nicht innerhalb von 24 Stunden gezahlt wird.

Übrigens wurde ein Jahr zuvor im selben Bundesstaat das Hollywood Presbyterian Medical Center angegriffen. Dann erhielten die Hacker 17.000 Dollar, um den Zugang zum Computersystem des Krankenhauses wiederherzustellen.

3. Dallas Notfallwarnsystem

Im April 2017 wurden in Dallas um 23.40 Uhr 156 Notsirenen aktiviert, um die Öffentlichkeit auf Notsituationen aufmerksam zu machen. Sie konnten nur zwei Stunden später ausgeschaltet werden. Während dieser Zeit erhielt der 911-Dienst Tausende alarmierender Anrufe von Anwohnern (wenige Tage vor dem Vorfall gingen drei schwache Tornados durch Dallas und zerstörten mehrere Häuser).

2007 wurde in Dallas ein Notfallwarnsystem installiert, und Sirenen wurden von Federal Signal geliefert. Die Behörden gaben die Einzelheiten des Betriebs der Systeme nicht an, berichteten jedoch, dass „Tonsignale“ verwendet werden. Solche Signale werden normalerweise über den Wetterdienst unter Verwendung von Dual-Tone Multi-Frequency (DTMF) oder Audio Frequency Shift Keying (AFSK) gesendet. Dies sind verschlüsselte Befehle, die mit einer Frequenz von 700 MHz übertragen wurden.

Die Stadtverwaltung schlug vor, dass die Angreifer Audiosignale aufzeichneten, die während des Tests des Warnsystems gesendet wurden, und diese dann reproduzierten (ein klassischer Wiederholungsangriff). Für die Implementierung genügte es Hackern, Testgeräte für die Arbeit mit Funkfrequenzen zu kaufen. Sie können problemlos in Fachgeschäften gekauft werden.

Experten des Forschungsunternehmens Bastille stellten fest, dass die Durchführung eines solchen Angriffs impliziert, dass die Angreifer die Arbeit von Warnmeldungen, Frequenzen und Codes für Notfälle in der Stadt gut untersucht haben.

Der Bürgermeister von Dallas gab am nächsten Tag eine Erklärung ab, dass Hacker gefunden und bestraft und alle Warnsysteme in Texas modernisiert würden. Die Schuldigen wurden jedoch nie gefunden.

***

Das Konzept der Smart Cities ist mit ernsthaften Risiken behaftet. Wenn das Großstadtverwaltungssystem gehackt wird, erhalten Angreifer Fernzugriff, um Verkehrssituationen und strategisch wichtige Stadtobjekte zu steuern.

Mit dem Diebstahl von Datenbanken sind auch Risiken verbunden, die nicht nur Informationen über die gesamte Infrastruktur der Stadt, sondern auch personenbezogene Daten der Einwohner enthalten. Wir dürfen den übermäßigen Energieverbrauch und die Überlastung des Netzwerks nicht vergessen - alle Technologien sind an Kommunikationskanäle und -knoten gebunden, einschließlich des Stromverbrauchs.

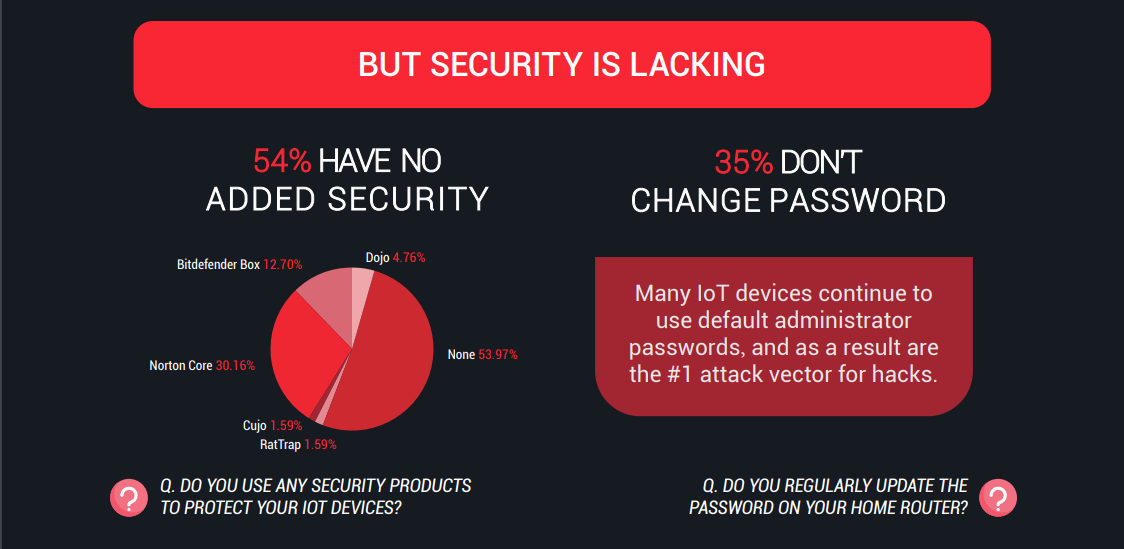

Der Grad der Angst der Besitzer von IoT-Geräten geht gegen Null

Im Jahr 2017 führte Trustlook eine Studie zum Bekanntheitsgrad von IoT-Gerätebesitzern für ihre Sicherheit durch. Es stellte sich heraus, dass 35% der Befragten das Standardkennwort (werkseitig) nicht ändern, bevor sie das Gerät verwenden. Und mehr als die Hälfte der Benutzer installiert keine Software von Drittanbietern, um sich vor Hackerangriffen zu schützen. 80% der Besitzer von IoT-Geräten haben noch nie von der Existenz des Mirai-Botnetzes gehört.

Gleichzeitig wird mit der Entwicklung des Internet der Dinge die Zahl der Cyber-Angriffe nur noch zunehmen. Und während Unternehmen mit „intelligenten“ Geräten gekauft werden und dabei grundlegende Sicherheitsregeln vergessen, erhalten Cyberkriminelle immer mehr Möglichkeiten, mit nonchalanten Benutzern Geld zu verdienen. Beispielsweise verwenden sie Netzwerke infizierter Geräte, um DDoS-Angriffe durchzuführen, oder als Proxyserver für andere böswillige Aktionen. Und die meisten dieser unangenehmen Vorfälle können durch einfache Regeln verhindert werden:

- Ändern Sie das werkseitige Kennwort, bevor Sie das Gerät verwenden.

- Installieren Sie zuverlässige Internet-Sicherheitssoftware auf Ihren Computern, Tablets und Smartphones.

- Recherchieren Sie vor dem Kauf. Geräte werden intelligent, weil sie viele persönliche Daten sammeln. Sie müssen wissen, welche Art von Informationen gesammelt werden, wie sie gespeichert und geschützt werden und ob sie an Dritte weitergegeben werden.

- Suchen Sie regelmäßig auf der Website des Geräteherstellers nach Firmware-Updates.

- Vergessen Sie nicht, das Ereignisprotokoll zu überprüfen (zunächst Analyse aller Verwendungen von USB-Anschlüssen)