Während der gesamten Existenz des Internets war Offenheit eines seiner bestimmenden Merkmale, und der größte Teil des heutigen Datenverkehrs wird immer noch ohne Verschlüsselung übertragen. Die meisten Anfragen nach HTML-Seiten und verwandten Inhalten werden im Klartext gestellt, und die Antworten werden auf die gleiche Weise zurückgegeben, obwohl das HTTPS-Protokoll seit 1994 besteht.

Manchmal besteht jedoch ein Bedarf an Sicherheit und / oder Vertraulichkeit. Obwohl die Verschlüsselung des Internetverkehrs in Bereichen wie Online-Banking und Shopping weit verbreitet ist, wurde das Problem der Wahrung der Vertraulichkeit in vielen Internetprotokollen nicht so schnell gelöst. Insbesondere bei der Abfrage der IP-Adresse einer Site für einen Host wird fast immer eine DNS-Abfrage im Klartext übertragen, sodass alle Computer und Anbieter bestimmen können, welche Site Sie besuchen, auch wenn Sie nach dem Herstellen einer Verbindung HTTPS verwenden.

Die Idee, dass Verschlüsselung auch für DNS-Abfragen erforderlich ist, ist nicht neu, und die ersten Versuche wurden bereits in den 2000er Jahren unternommen - DNSCrypt, DNS über TLS (DoT) usw. Mozilla, Google und andere große Internetunternehmen fördern eine neue Methode zur Verschlüsselung von DNS-Abfragen:

DNS über HTTPS (DoH).

DoH verschlüsselt die DNS-Abfrage nicht nur, sondern überträgt sie auch auf den „normalen“ Webserver, nicht auf den DNS-Server, wodurch es unmöglich ist, den DNS-Verkehr von normalem HTTPS zu unterscheiden. Diese Münze hat zwei Seiten. Dieses Verfahren schützt die DNS-Abfrage selbst, wie DNSCrypt oder DoT, und macht es den Mitarbeitern der Sicherheitsdienste großer Unternehmen unmöglich, das

DNS-Spoofing zu verfolgen, und überträgt die Verantwortung für kritische Netzwerkfunktionen vom Betriebssystem auf die Anwendung. Außerdem hilft es in keiner Weise, die IP-Adresse der Website, die Sie gerade angefordert haben, zu verbergen - schließlich gehen Sie trotzdem dorthin.

Im Vergleich zu DoT zentralisiert DoH Informationen zu den Websites, die Sie in mehreren Unternehmen besucht haben: Heute verspricht Cloudflare, Ihre Daten innerhalb von 24 Stunden zu entfernen, und Google, alle Details von allem, was Sie jemals geplant haben, zu speichern und zu monetarisieren.

DNS und Datenschutz sind wichtige Themen. Lassen Sie uns daher die Details untersuchen.

DNS-Server und Vertrauen

Das Konzept eines Domain Name Systems geht auf

ARPANET zurück , als die einzige Textdatei auf jedem ARPANET-Knoten - unter dem Namen HOSTS.TXT - die gesamte Korrespondenz zwischen den Namen der mit ARPANET verbundenen Systeme und ihren digitalen Adressen enthielt. Wenn Sie diese Datei selbst aufgefüllt haben, war es einfach zu überprüfen, ob sie korrekt war. Mit dem Wachstum des Netzwerks wurde es unrealistisch, zentrale und lokale Kopien dieser Dateien zu verwalten. Bereits in den frühen 1980er Jahren wurde versucht, ein Automatisierungssystem für diesen Prozess zu schaffen.

Der erste Nameserver (Berkeley Internet Name Domain Server oder BIND) wurde 1984 von einer Gruppe von Studenten an der University of California in Berkeley auf der Grundlage von RFC 882 und RFC 883 geschrieben. 1987 wurde der DNS-Standard mehrmals überarbeitet, was zur Einführung von RFC 1034 und RFC 1035 führte die sich seitdem im Großen und Ganzen nicht geändert haben.

Die Basis der DNS-Struktur ist ihre Baumstruktur, in der Knoten und Blätter in Zonen unterteilt sind. Die DNS-Stammzone ist die obere Ebene und besteht aus dreizehn Clustern von Stammservern, die die offiziellen Stamm-DNS-Server bilden. Jeder neue DNS-Server (von einem Anbieter oder Unternehmen ausgelöst) empfängt DNS-Einträge von mindestens einem dieser Primärserver.

Jede nachfolgende DNS-Zone fügt dem Namenssystem eine weitere Domäne hinzu. In der Regel unterhält jedes Land seine eigenen Domains, und .org- oder .com-Domains, die nicht mit Ländern verknüpft sind, werden separat bereitgestellt. Eine Abfrage nach einem Hostnamen über DNS beginnt mit einem Domainnamen (z. B. .com), dann mit einem Namen (z. B. Google), gefolgt von möglichen Subdomains. Wenn die Daten noch nicht zwischengespeichert wurden, müssen Sie möglicherweise mehrere Übergänge durch die DNS-Zonen durchführen, um die Anforderung aufzulösen.

DNSSEC: Hinzufügen von Vertrauen zum DNS-System

Bevor Sie mit der Verschlüsselung von DNS-Abfragen fortfahren, müssen Sie sicherstellen, dass wir dem DNS-Server vertrauen können. Dieser Bedarf wurde in den 1990er Jahren deutlich und führte zu den ersten betrieblichen Erweiterungen des DNS-Sicherheitsstandards (DNSSEC), RFC 2353, und des überarbeiteten RFC 4033 (DNSSEC-bis).

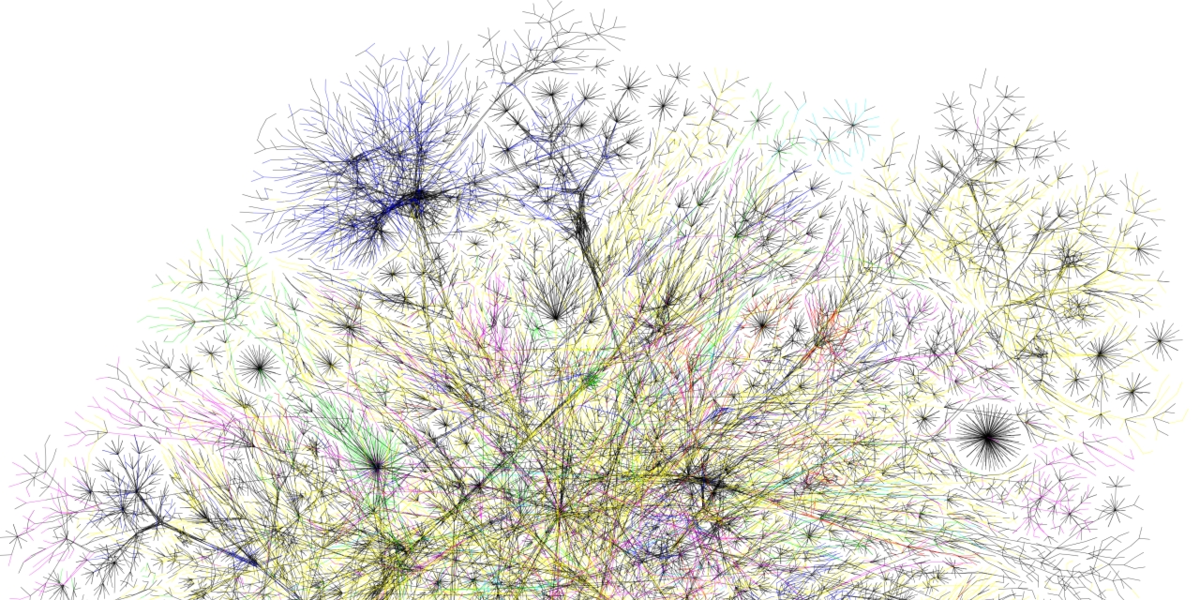

Internetkarte 2006

Internetkarte 2006DNSSEC signiert DNS-Abfragedatensätze mit einem öffentlichen Schlüssel. Die Authentizität des DNS-Eintrags kann durch die öffentlichen Schlüssel der DNS-Stammzone bestätigt werden, die in diesem Szenario ein vertrauenswürdiger Dritter ist. Domaininhaber generieren ihre Schlüssel, werden von Zonenbetreibern signiert und dem DNS hinzugefügt.

Obwohl Sie mit DNSSEC relativ sicher sein können, dass die Antworten vom DNS-Server echt sind, muss dieses Protokoll im Betriebssystem enthalten sein. Leider implementieren nur wenige Betriebssysteme einen DNS-Dienst, der mehr kann als nur "DNSSEC zu kennen" - das heißt, sie bestätigen keine DNS-Antworten. Daher können Sie heute nicht sicher sein, ob die Antworten, die Sie von DNS erhalten, echt sind.

Problem mit DoH

Angenommen, Sie verwenden DNSSEC. Sie können Nachrichten verschlüsseln, um Ihre Datenübertragung zu schützen. Es kann viele Gründe geben, DNS-Abfragen vor neugierigen Blicken geheim zu halten. Zu den unschuldigsten gehören die Umgehung der Filter des Unternehmens und der Anbieter, das Verbot der Verfolgung von Internetgewohnheiten usw. Zu den schwerwiegenderen zählen Versuche, die Verfolgung durch die Regierung zu vermeiden, weil sie im Internet politische Ansichten zum Ausdruck gebracht hat. Natürlich erlaubt die Verschlüsselung von DNS-Abfragen nicht, dass Leute diese Abfragen ausspionieren, aber infolgedessen werden größere Probleme mit der Sicherheit von DNS und natürlich allen anderen Kommunikationsprotokollen ignoriert.

Die Hauptkonkurrenten hier sind DoT mit TLS und DoH mit HTTPS. Der offensichtlichste Unterschied zwischen beiden ist der Port: DoT wird auf einem dedizierten TCP-Port 853 ausgeführt, und DoH wird mit anderem HTTPS-Verkehr auf Port 443 gemischt. Dies bietet den umstrittenen Vorteil, dass DNS-Abfragen nicht von anderem Verkehr unterschieden werden können, was es für Netzbetreiber (privat und geschäftlich) unmöglich macht. ) Sichern Sie Ihr eigenes Netzwerk, wie Paul Vixie, einer der DNS-Architekten, letztes Jahr

auf Twitter angekündigt hat .

Der zweite der Hauptunterschiede besteht darin, dass DoH, wenn DoT einfach DNS-Abfragen über TLS sendet, im Wesentlichen DNS-über-HTTP-über-TLS ist, eine eigene Medientyp-Anwendung / DNS-Nachricht benötigt und die Dinge viel komplizierter macht. Das Mischen von DoH mit vorhandenen Protokollen führt dazu, dass jede DNS-Abfrage und -Antwort den HTTPS-Stapel durchläuft. Dies ist ein Albtraum für eingebettete Anwendungen und auch mit fast allen vorhandenen Gerätetypen nicht kompatibel.

DoT hat einen weiteren Vorteil: Dieses Protokoll wurde bereits implementiert und wird viel länger als DoH von Unternehmen wie Cloudflare, Google sowie lokalen Internetanbietern verwendet. Standard-Server-Software wie BIND verwendet DoT sofort. Unter Android Pie OS (Version 9) wird

standardmäßig DNS über TLS

verwendet, wenn der ausgewählte DNS-Server DoT unterstützt.

Warum zu DoH wechseln, wenn DoT bereits eingeführt wird? Wenn nicht standardmäßige Anwendungen wie Firefox das DoT-basierte System-DNS umgehen und über DoH ein eigenes System zum Abrufen von Domänennamen verwenden, wird diese Situation aus Sicherheitsgründen sehr schwierig. Die Übertragung von DNS auf einzelne Anwendungen, die gerade stattfindet, scheint ein Rückschritt zu sein. Wissen Sie, welche DNS-Methode jede Anwendung verwendet? Wissen Sie, dass dieser Prozess mit dem TCP-Verkehr auf Port 443 gemischt wird?

Die Verschlüsselung beeinträchtigt das Schnüffeln nicht

Zwei große Unternehmen, Cloudflare und Mozilla, stehen für DNS over HTTPS, und letztere haben sogar einen

schönen kleinen Comic-Strip veröffentlicht , in dem versucht wird, das DoH-Schema zu erklären. Es ist nicht überraschend, dass sie DNSSEC überhaupt nicht erwähnen (obwohl es in RFC 8484 als "kritisch" bezeichnet wird) und stattdessen einen so genannten Trusted Recursive Resolver (TRR) anbieten, der im Wesentlichen den Rat "Trusted verwenden" darstellt DNS-Server “, womit Mozilla Cloudflare bedeutet.

Zusätzlich zu DoH wird der QNAME-Minimierungsstandard (

RFC 7816 ) erwähnt, der

die Menge der vom DNS-Server gesendeten

unkritischen Informationen reduzieren soll. Gleichzeitig hängt dieser Standard in keiner Weise von DoH ab und funktioniert ohne DNS-Verschlüsselung. Wie bei DNSSEC werden Sicherheit und Datenschutz durch die Weiterentwicklung des DNS-Standards verbessert.

Das interessanteste ist im Abschnitt „Was behebt TRR + DoH nicht“ enthalten? Wie viele Experten gesagt haben, verhindert die DNS-Verschlüsselung nicht das Schnüffeln. Jede nachfolgende Anfrage an die IP-Adresse, die auf schrecklich geheime Weise empfangen wurde, ist weiterhin deutlich sichtbar. Trotzdem werden sie wissen, dass Sie Facebook.com oder die Website für Dissidenten besucht haben. Keine Verschlüsselung des DNS- oder Internetverkehrs verbirgt Informationen, die für den Betrieb eines Netzwerks wie des Internets von entscheidender Bedeutung sind.

Wird das zukünftige Internet zu einem einzigen Fehlerpunkt?

Mozilla bietet an, sich mit dem Problem des IP-Snooping zu befassen, indem lediglich angegeben wird, dass dies durch die Verwendung der Cloud kein Problem darstellt. Je mehr Websites und Content Distribution Networks (CDNs) an einer kleinen Anzahl von Diensten (Cloudflare, Azure, AWS usw.) hängen, desto weniger bedeutet diese einzelne IP-Adresse - Sie müssen nur glauben, dass die ausgewählte Ihr Cloud-Service stiehlt Ihre Daten nicht und fällt keinen Tag lang aus.

In diesem Jahr, dem 24. Juni, gab es einen massiven Rückgang der Dienste, als ein Konfigurationsfehler des Verizon-Anbieters Cloudflare, Amazon, Linode und viele andere für den größten Teil des Tages nicht verfügbar machte. Am 2. Juli dieses Jahres

fiel Cloudflare für etwa eine halbe Stunde und damit viele Websites, die auf seine Dienste angewiesen sind.

Zufälligerweise lag der Office365-Clouddienst von Microsoft an diesem Tag auch mehrere Stunden lang, weshalb viele Benutzer seine Dienste nicht nutzen konnten. Am Wochenende vor dem Labor Day [US-Nationalfeiertag am ersten Montag im September gefeiert / ca. trans.] Stromausfall im AWS US-East-1-Rechenzentrum führte dazu, dass ein Terabyte der dort gespeicherten Kundendaten

mit einem Kupferbecken abgedeckt wurde . Offensichtlich weist die Idee der Vorteile der Zentralisierung des Internets noch einige Nachteile auf.

Alte Lieder auf neue Weise

Erstaunlicherweise werden in dieser Diskussion über Datenschutz und Nachverfolgung keine virtuellen privaten Netzwerke (VPNs) erwähnt. Sie lösen Probleme mit Datenverschlüsselung und DNS-Abfragen, indem sie die IP-Adresse und mehr verbergen, indem sie einfach den Punkt verschieben, an dem Ihr PC oder ein anderes mit dem Internet verbundenes Gerät eine Verbindung zum Internet herstellt. Dissidenten innerhalb autoritärer Regime verwenden seit Jahrzehnten VPNs, um die Internet-Zensur zu umgehen. VPNs, einschließlich spezieller Funktionen wie Tor, sind ein entscheidendes Element der Internetfreiheit.

Wie funktioniert Tor?

Wie funktioniert Tor?Wenn Sie einem großen kommerziellen Unternehmen wie Cloudflare in einem System wie DoH vertrauen, ist es einfach, einen vertrauenswürdigen VPN-Anbieter zu finden, der Ihre Daten nicht speichert oder verkauft. Der Opera-Browser bietet im Allgemeinen kostenlose, integrierte Proxy-Unterstützung, die

viele VPN-Vorteile bietet.

Am Ende können wir sagen, dass DoH sein Akronym bestätigt und schlecht tut, dass DoT bereits gut abschneidet [„Doh!“ - ein Ausruf, der auf die Dummheit einer perfekten Handlung hinweist, insbesondere der eigenen / ca. übersetzt.]. Wir müssen uns mehr auf die allgegenwärtige Implementierung von DNSSEC zusammen mit DoT und die Minimierung von QNAME konzentrieren. Und wenn Sie Wert auf echte Privatsphäre legen, müssen Sie sich an ein VPN wenden.