Nach Google wurde der „

Mobile First “ -Ansatz nicht nur von Designern, sondern auch von Cyberkriminellen übernommen, die auf der Suche nach Vorteilen dem Trend folgen:

Bereits 2016 überstieg der Anteil des mobilen Internetverkehrs den Desktop-Verkehr . Im Jahr 2019 macht der

mobile Benutzerverkehr 52,9% der Gesamtzahl aus , 5,1 Milliarden Menschen nutzen das Internet von mobilen Geräten aus, während sie von Desktops aus nur 4,4 Milliarden nutzen. So werden Angriffe auf mobile Geräte rentabler: mehr Benutzer verdienen eher Geld.

Aber es gibt ein Hindernis auf dem Weg der Kriminellen. Hersteller mobiler Geräte arbeiten systematisch daran, die Sicherheit ihrer Produkte zu verbessern. Daher ist das Hacken eines modernen Smartphones oder Tablets keine leichte Aufgabe. Um sich selbst keine Schwierigkeiten zu bereiten, haben Cyberkriminelle ihre Taktik geändert und Angriffe auf das schwache Glied - den Benutzer - umgeleitet, wobei sie die effektivste Taktik angewendet haben - Phishing.

Die Kombination aus der hohen Effektivität von Phishing-Angriffen und dem massiven Einsatz mobiler Geräte hat das mobile Phishing zu einer der sichtbarsten Bedrohungen unserer Zeit gemacht. Heute werden wir über die Funktionen des mobilen Phishing, die Gründe für die zunehmende Beliebtheit und die hohe Effizienz sprechen und herausfinden, was den Tricks von Cyberkriminellen entgegengesetzt werden kann.

Was ist der Wert?

Das ultimative Ziel bei der Durchführung der meisten Phishing-Kampagnen ist es, bezahlt zu werden, und mobiles Phishing ist keine Ausnahme. Smartphones und Tablets bieten viele Möglichkeiten für betrügerisches Einkommen. Cyberkriminelle können ihre Besitzer angreifen und:

- Verkaufe gestohlene persönliche Daten auf Darknet;

- gestohlene private Informationen zur Erpressung verwenden;

- Übernehmen Sie die Kontrolle über das Gerät und verwenden Sie es für das Cryptocurrency Mining, als Proxyserver oder als Teilnehmer am Zombie-Netzwerk für ein DDoS-Botnetz.

- Konten für den Zugriff auf Unternehmensressourcen stehlen, in das Unternehmensnetzwerk eindringen und vertrauliche oder kommerzielle Informationen stehlen;

- ihn zwingen, ihn dazu zu bringen, ein Programm für die Fernbedienung zu installieren und Geld von einem Bankkonto zu stehlen ;

- Kompromittieren Sie die Anmeldeinformationen für eine Bankanwendung und stehlen Sie Geld, indem Sie SMS- / Push-Codes für 2FA abfangen und Transaktionen bestätigen.

- Nachdem ein Benutzer eine betrügerische Anwendung installiert hat, zeigen Sie ihm unerwünschte Anzeigen und führen Sie andere böswillige Aktivitäten durch.

- Verbinden Sie den Benutzer mit einem Premium-Premium-Abonnement für SMS oder zusätzliche Funktionen in der Anwendung.

Die wachsende Anzahl mobiler Geräte ist nicht der einzige Grund für die Verbreitung der Bedrohung durch mobiles Phishing. Berücksichtigen Sie die Funktionen von Smartphones, die den Organisatoren betrügerischer Kampagnen das Leben erleichtern.

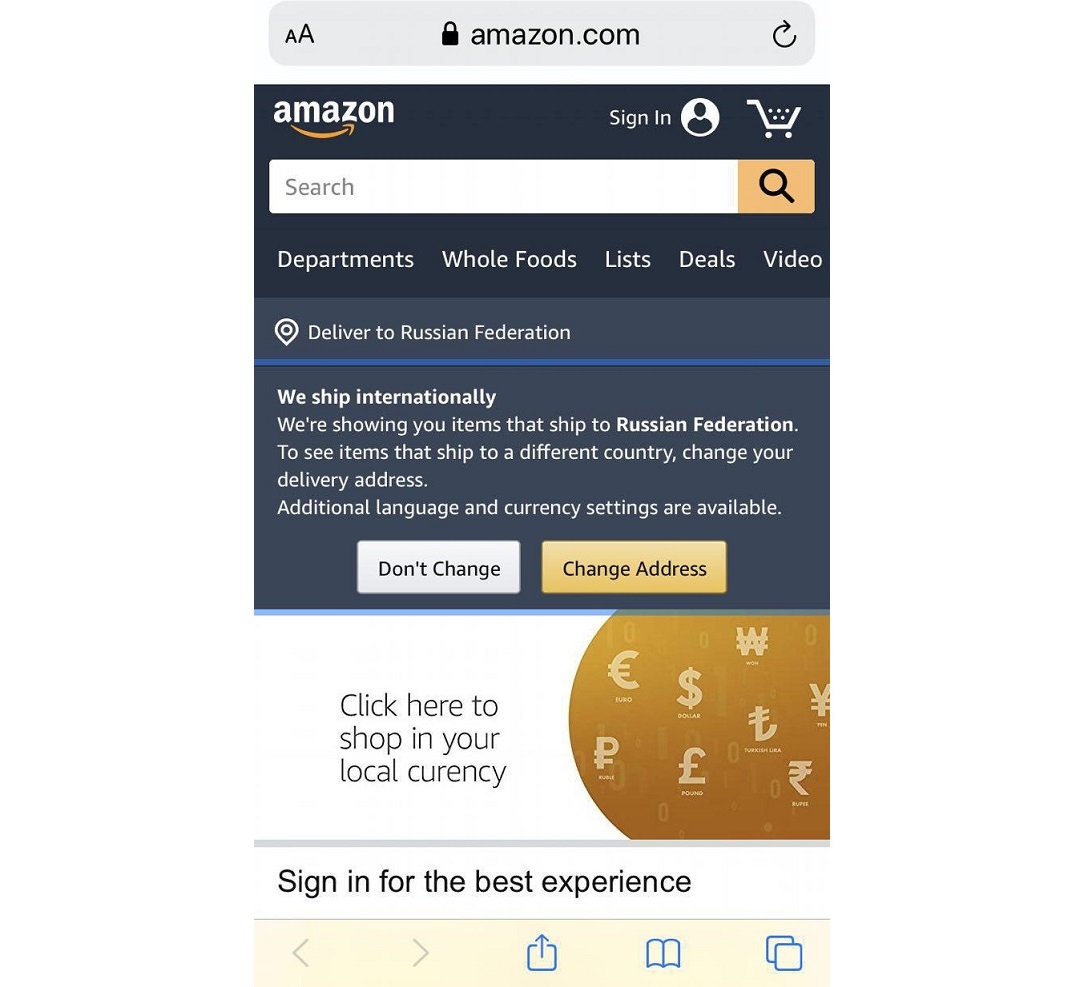

Relativ kleine Bildschirmgröße

Trotz der hohen und ultrahohen Auflösungen überschreitet die physische Bildschirmgröße der meisten Mobilgeräte 6 Zoll nicht. Dies macht es schwierig, verdächtige URLs zu überprüfen, und macht es fast unmöglich, Punycode-Angriffe im Zusammenhang mit der Verwendung von UTF-Zeichen aus anderen Alphabeten sowie Angriffe mit der Bezeichnung falsch geschriebener Domänen zu erkennen.

www.amazon.com/homewww.arnazon.com/homeDie Kombination der Buchstaben "rn" kann selbst auf einem Computerbildschirm schwierig von "m" zu unterscheiden sein.

Mobile Browser

Um Platz auf dem Bildschirm des Gadgets zu sparen, wird beim Scrollen durch die Seite einer Site die Adressleiste verkleinert oder vollständig ausgeblendet, sodass das Erkennen gefälschter URLs nicht mehr möglich ist.

Warnungen

Popup-Nachrichten und Soundbenachrichtigungen von Instant Messenger und E-Mail-Clients, Erinnerungen an die Geburtstage von Verwandten und Freunden, dass es Zeit ist, eine weitere Rate für eine Hypothek zu zahlen, mehrere Anträge zu aktualisieren oder auf einen neuen Kommentar zu einem Foto usw. zu antworten usw. sind längst ein vertrauter Bestandteil des Lebens geworden. Gleichzeitig wird die Aufmerksamkeit des Benutzers gestreut, wenn sie regelmäßig und in großer Anzahl eingehen: Bei einer großen Anzahl von Benachrichtigungen bleibt keine Zeit zum Lesen. Der Gadget-Besitzer hat die falsche Fähigkeit, sofort auf Benachrichtigungen zu reagieren. In der Reihenfolge der Dinge wird eine weitere Erinnerung vom Bildschirm gelöscht, damit die Arbeit nicht beeinträchtigt wird. Diese Vorgehensweise erhöht die Erfolgschancen eines Phishing-Angriffs erheblich.

Vertrauen

Es ist eine merkwürdige Tatsache, dass Benutzer mobiler Geräte ihren Geräten mehr vertrauen als Computerbenutzer ihren Laptops und PCs. Ein Gerät ist im Gegensatz zu einem Computer etwas Persönliches, das vor neugierigen Blicken verborgen ist und in einer Jackentasche oder Geldbörse versteckt ist. Dies ist ein Gerät für den persönlichen Gebrauch, das nur vom Eigentümer verwendet werden kann. Das Entsperren des Bildschirms mit einem Kennwort, einem Fingerabdruck oder einer FaceID erhöht das Vertrauen und schafft ein falsches Sicherheitsgefühl. Schließlich versichern die Hersteller, dass kein Außenstehender in das Gerät eindringen kann. Das Problem ist jedoch, dass die Opfer von Phishing ihre Handlungen beschädigen und ihre Folgen weniger kritisch bewerten, wenn sie sich der Unverwundbarkeit sicher sind. Tatsächlich lassen sie selbst Betrüger herein.

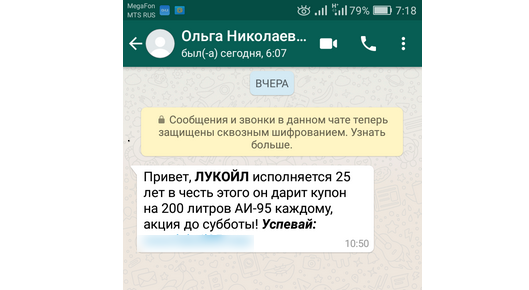

Vielzahl von Angriffskanälen

Das Hauptmedium für Phishing-Angriffe im Unternehmensumfeld ist E-Mail geworden. Aus diesem Grund konzentrieren sich die meisten Sicherheitslösungen, die Unternehmen angeboten werden, auf Mail-Dienste. Die Verbreitung mobiler Technologien in Verbindung mit der wachsenden Beliebtheit des BYOD-Ansatzes hat jedoch die Landschaft der Phishing-Angriffe erheblich verändert.

Laut einem Wandera-Bericht finden

83% der erfolgreichen mobilen Phishing-Angriffe außerhalb von E-Mails statt . Die milliardenschwere Armee von WhatsApp-, Viber- und Facebook Messenger-Nutzern bietet

Betrügern ein umfangreiches Tätigkeitsfeld .

Neben Messenger werden Phishing-Nachrichten auf Mobilgeräten erfolgreich über SMS, iMessage, Skype, soziale Netzwerke, Spiele und Dating-Anwendungen verbreitet. Sie können fast jede Plattform verwenden, um betrügerische Nachrichten zu verbreiten, mit denen Sie Text an einen anderen Benutzer senden können.

Reichhaltige Funktionalität

Mobile Gadgets verfügen über viele Funktionen, die das Eindringen und den Betrieb bösartiger Anwendungen erleichtern. Beispielsweise verwenden Android-Apps eine Funktion namens Toast-Nachrichten. Dies sind schnell verschwindende Benachrichtigungen, die am unteren Bildschirmrand angezeigt werden. Sie verwenden beispielsweise Google Mail und informieren, dass der Brief gesendet wird.

Eine Funktion von Toast-Nachrichten besteht darin, dass sie oben im Programmfenster angezeigt werden.

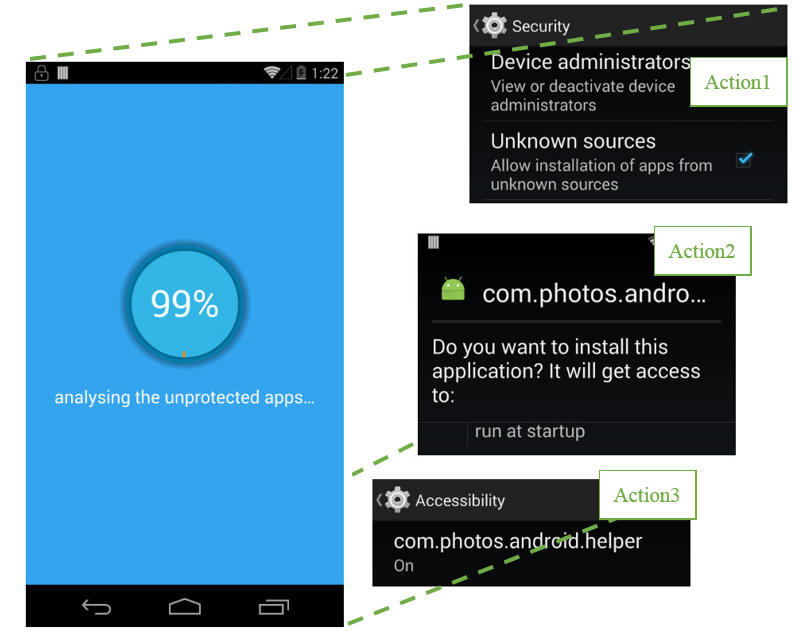

Die von Trend Micro im Jahr 2017 erkannte ToastAmigo-Malware

Die von Trend Micro im Jahr 2017 erkannte ToastAmigo-Malware verwendete diese Funktion, um eine große Benachrichtigung mit einer gefälschten Oberfläche anzuzeigen, die Anfragen nach Zugriff auf den Android Accessibility-Dienst verbarg. Benutzer klickten auf die Schaltflächen der gefälschten Oberfläche, gaben dem Schadprogramm jedoch in Wirklichkeit die Erlaubnis.

Arbeit ToastAmigo. Quelle: Trend Micro

Arbeit ToastAmigo. Quelle: Trend MicroNach Erhalt der erforderlichen Berechtigungen installierte ToastAmigo AmigoClicker auf dem Gerät, einer Anwendung, die Anzeigen im Hintergrund herunterlädt und auf Werbebanner klickt.

Ein weiteres beliebtes Feature unter Cyber-Betrügern Android ist mit Fehlern im Berechtigungssystem verbunden. Sie wurden zum Beispiel vom

Angriff „Cloak & Dagger“ (Cloak & Dagger) verwendet , bei dem Anwendungsrechte missbraucht wurden. Mit den Funktionen SYSTEM_ALERT_WINDOW und BIND_ACCESSIBILITY_SERVICE kann eine böswillige Anwendung Fenster anzeigen, die die Benutzeroberfläche des Smartphones blockieren, und ohne Bestätigung des Benutzers Aktionen im Hintergrund ausführen. Am wichtigsten ist jedoch, dass jede im offiziellen Google Play Store installierte Anwendung diese Rechte erhalten hat.

Laut Check Point wurden

Fehler in den Android-Berechtigungen von 74% der Ransomware, 57% der Adware-Malware und mindestens 14% der Banker verwendet .

Und so kommt es zum Diebstahl von Facebook-Passwörtern (Video):

https://www.youtube.com/watch?v=oGKYHavKZ24Malware Stores

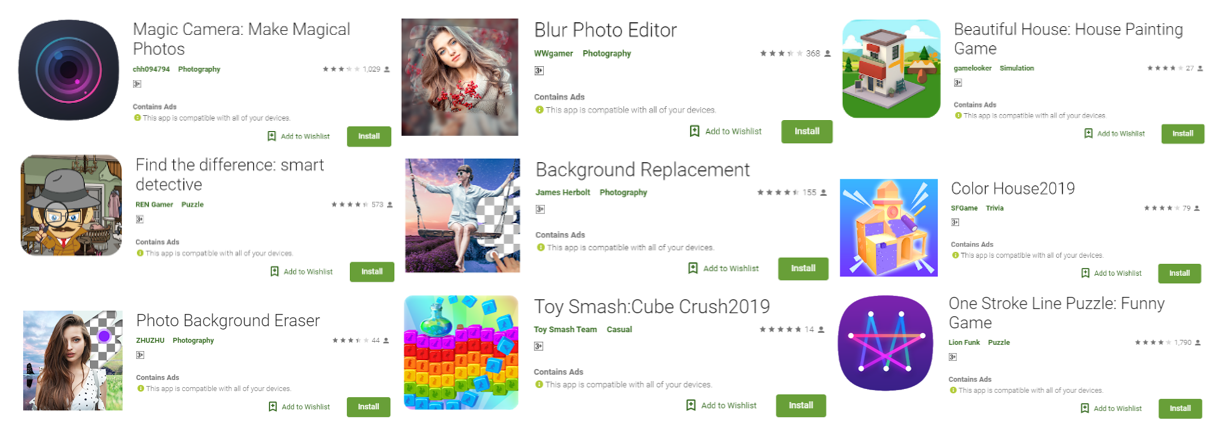

Trotz aller Überprüfungen durch die offiziellen Google- und Apple-App-Stores finden Betrüger Möglichkeiten, ihren Designs schädliche Funktionen hinzuzufügen, indem sie sie als Spiele, Fotoverarbeitungsprogramme und andere beliebte Software tarnen.

Im August 2019 fanden

Trend Micro-Forscher 85 bösartige Anwendungen, die mehr als 8 Millionen Mal

auf Google Play installiert waren.

Alle Schadprogramme sind auf die Anzeige von Anzeigen spezialisiert, die schwer zu schließen sind, und verwenden einzigartige Methoden, um das Nutzerverhalten zu verfolgen.

Der Autor einer weiteren böswilligen Sammlung von 42 Android-Anwendungen überwachte die Google-APIs, um sich vor Analysen zu schützen, und

wartete 24 Minuten, bevor unerwünschte Anzeigen geschaltet wurden . Dadurch konnte er den standardmäßigen automatisierten Scan von Android-Anwendungen umgehen, der 10 Minuten dauert.

Eine Auswahl bösartiger iOS-Anwendungen des indischen Entwicklers AppAspect Technologies. Quelle: Wandera

Eine Auswahl bösartiger iOS-Anwendungen des indischen Entwicklers AppAspect Technologies. Quelle: WanderaTrotz strengerer Sicherheitskontrollen gibt es im Apple App Store auch betrügerische Programme. Ende Oktober wurden im App Store 17 Anwendungen entdeckt,

die schädliche Module für Klicks auf Werbung und das Öffnen von Websites im Hintergrund enthalten.

Wie man mit mobilem Phishing umgeht

Aufgrund ihrer großen Vielfalt ist es viel schwieriger, sich gegen mobile Phishing-Angriffe zu verteidigen. Hier sind jedoch die Empfehlungen relevant, die wir Unternehmen geben, die sich vor dem

Kompromiss von Geschäftskorrespondenz ,

gezielten Angriffen und anderen Arten von E-Mail-Betrug schützen möchten.

- Verbesserung der Benutzerkompetenz im Bereich Sicherheit: Sie sollten sich der Gefahren der gedankenlosen Verwendung mobiler Geräte bewusst sein, insbesondere wenn sie Links in Nachrichten folgen und Programme aus nicht überprüften Quellen installieren. Und wenn es sich um Geräte handelt, die von BYOD in der Arbeit verwendet werden, ist es besser, keine Anwendungen zu installieren, die für die Arbeit nicht erforderlich sind.

- Schulung in sicheren Verhaltensfähigkeiten: Wenden Sie sich hierzu an die Unternehmen, die Dienste für simulierte Phishing-Angriffe anbieten, und finden Sie in der Liste ihrer Dienste heraus, ob eine Schulung zur Bekämpfung von Betrug im Mobilfunkbereich vorhanden ist.

- Installieren von Sicherheitslösungen auf Mobilgeräten: Aus der Liste der Trend Micro-Produkte können Mobile Security & Antivirus und Enterprise Mobile Security für Android und iOS sowie die Trend Micro WiFi Protection-Anwendung zum Schutz bei Arbeiten in öffentlichen drahtlosen Netzwerken unterschieden werden.