Normalerweise erinnern sich die Benutzer beim Ausdruck „Multi-Faktor-Authentifizierung“ zunächst an die SMS-Codes, die beim Bezahlen mit einer Online-Einkaufskarte eingehen. Etwas seltener fällt mir ein Flash-Laufwerk mit Zahlen ein, ein Token.

Heute werde ich über andere Methoden der Multi-Faktor-Authentifizierung und die Aufgaben sprechen, die sie Unternehmen bei der Lösung helfen. Ich werde über das Beispiel der SAS-Lösung (Gemalto Safenet Authentication Service) sprechen, die im Format eines von der FSTEC zertifizierten Cloud-Dienstes und einer On-Premise-Version vorliegt.

Jeder versteht ungefähr, was Multifaktorauthentifizierung ist: In diesem Fall müssen Sie zusätzlich zum Kennwort (Wissensfaktor) einen zusätzlichen Bestätigungsfaktor eingeben. Es gibt zwei davon:

- Eigentumsfaktor (was ich habe): Codes aus SMS, E-Mail, mobilen Anwendungen, USB-Sticks und mehr.

- Eigenschaftsfaktor (was ich bin): Fingerabdrücke, Iris.

In der Regel wird innerhalb eines Unternehmens die Multi-Faktor-Authentifizierung zum Schutz vor unbefugtem Zugriff auf VDI, Webportale (OWA, verschiedene ServiceDesk, Confluence, Microsoft IIS), VPN und Cloud-Anwendungen (Office 365, Salesforce) verwendet.

Im Folgenden finden Sie einige Beispiele dafür, welche Aufgaben mit dem SafeNet-Authentifizierungsdienst gelöst werden können.

Herausforderung: Einhaltung von PCI DSSDie Multifaktorauthentifizierung ist eine der Anforderungen des

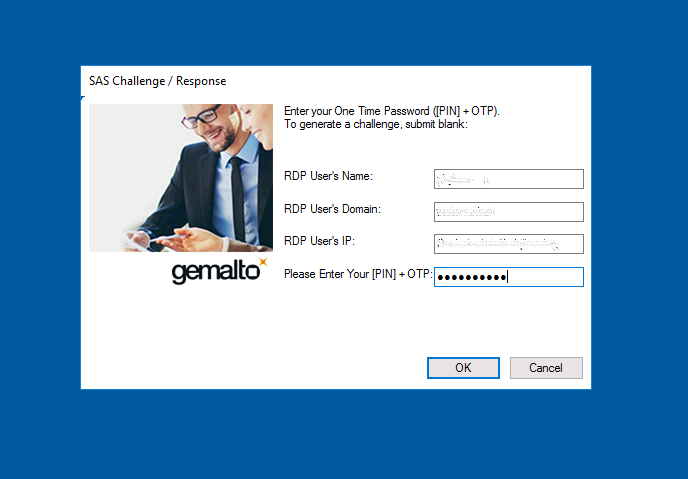

PCI-DSS-Standards (Abschnitt 8.3.). Darüber hinaus verlangt der Standard, dass die Multi-Faktor-Authentifizierung in einem Schritt erfolgt: Das Passwort und der zweite Faktor müssen in dasselbe Feld eingegeben werden. Wenn ein Angreifer versucht, das Konto in Besitz zu nehmen, und bei der Eingabe einen Fehler macht, versteht er nicht, wo der Fehler gemacht wurde - im Passwort oder im Token.

Lösung: Einstufige Multi-Faktor-PIN + OTP-AuthentifizierungDieses SafeNet-basierte Authentifizierungsschema ist in unserer IaaS-Plattform implementiert, die den Anforderungen von PCI DSS und 152- -

Cloud-152 - entspricht . Administratoren der Cloud-152-Plattform übergeben es, um auf das Verwaltungssegment zuzugreifen. Für die Autorisierung müssen Sie die PIN und das OTP in ein Feld eingeben, das in der mobilen Mobile Pass-Anwendung mit einer Push-Benachrichtigung versehen ist.

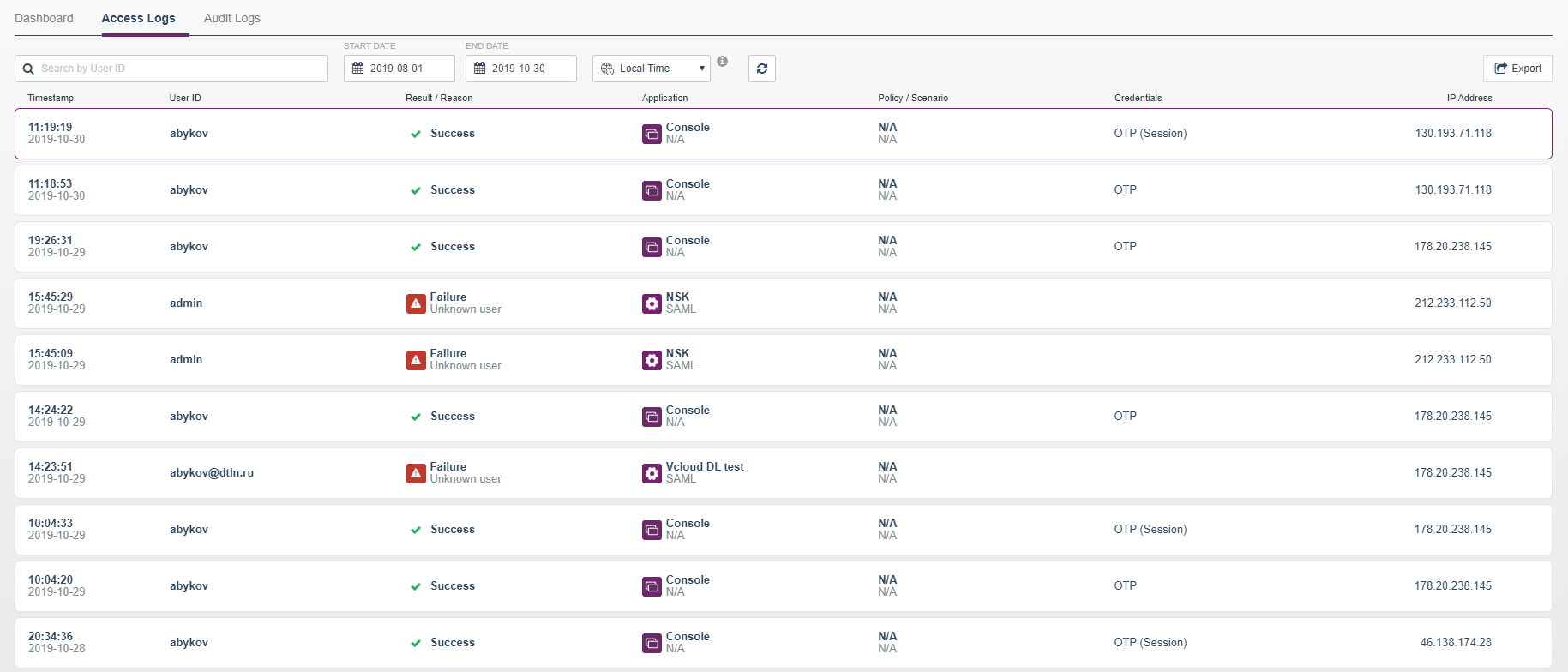

So sieht die Authentifizierung für Cloud-152-Administratoren auf der DataLine-Seite aus.

So sieht die Authentifizierung für Cloud-152-Administratoren auf der DataLine-Seite aus.

* Es sollte ein Screenshot vom SafeNet Mobile Pass vorhanden sein, aber die Anwendung blockiert die Screenshots.Herausforderung: Zwei-Faktor-Authentifizierung für Mitarbeiter ohne Smartphone und mobiles InternetDas Unternehmen beabsichtigt, eine Zwei-Faktor-Authentifizierung für den Zugriff auf Workstations einzuführen. Das Unternehmen verfügt über ein verteiltes Netzwerk von Niederlassungen in ganz Russland. Viele Mitarbeiter haben ein instabiles mobiles Internet oder überhaupt kein Smartphone. Es stellt sich heraus, dass Push-Benachrichtigungen von mobilen Anwendungen als zweiter Faktor nicht funktionieren. SMS und physische Token verschwinden aufgrund hoher Kosten.

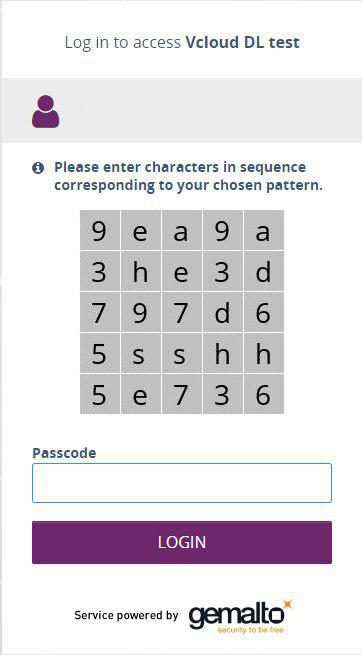

Lösung: Verwenden Sie GrIDSure als zweiten FaktorGrIDSure ist ein Einmalkennwort (OTP). Es besteht aus einer Tabelle mit Zeichen und einem Muster, das der Benutzer beim Einrichten der Authentifizierung selbst festlegt. Zur Autorisierung wählt der Benutzer Zeichen aus der Tabelle gemäß diesem Muster aus und gibt sie als zweiten Faktor ein.

Die Tabelle mit Zeichen, die der Benutzer beim Autorisieren für Arbeitsstationen erhält.

Die Tabelle mit Zeichen, die der Benutzer beim Autorisieren für Arbeitsstationen erhält. Als nächstes folgt der Benutzer einfach dem ausgewählten Muster. Zum Beispiel so.

Als nächstes folgt der Benutzer einfach dem ausgewählten Muster. Zum Beispiel so.Als Zeichen können Sie Zahlen, Buchstaben und Sonderzeichen verwenden. Die Größe der Tabelle ist anpassbar: Es kann sich um eine Tabelle mit 5 x 5 oder mehr handeln.

Bei jedem Authentifizierungsversuch wird die Tabelle aktualisiert, sodass dieses Kennwort nicht geändert werden kann.

Gridsure benötigt auch keine mobile Anwendung und damit ein Smartphone mit mobilem Internet. GrIDSure wird auf derselben Schnittstelle und demselben Gerät wie der geschützte Dienst angezeigt.

Ziel: Schutz des Webdienstes vor Brute-Force-AngriffenDie SafeNet-basierte Multi-Faktor-Authentifizierung kann zum Schutz von im Internet veröffentlichten Webdiensten wie Outlook Web App (OWA) verwendet werden. Safenet unterstützt RADIUS- und SAML-Protokolle und lässt sich daher problemlos in Microsoft Outlook, Office 365, Saleforce, Dropbox, Apache usw. integrieren.

Wenn ein Angreifer E-Mails kennt, kann er solche Dienste durch Erraten von Passwörtern angreifen. Der Zweck eines solchen Angriffs besteht möglicherweise nicht immer darin, das Konto zu erfassen, sondern es zu blockieren. Theoretisch können Sie die gesamte Firmenmail blockieren.

Lösung: Verwenden von OTP als zweiten FaktorHier können Sie GrIDSure oder Mobile Pass als zweiten Faktor verwenden.

Aufgabe: Automatisierung der Ausgabe und Wartung von TokenEin Unternehmen mit einem verteilten Filialnetz für 20.000 Mitarbeiter verwendet bereits die Zwei-Faktor-Authentifizierung mit GrIDSure als zweitem Faktor.

Das Problem ist, dass Administratoren viel Zeit für die Token-Wartung aufwenden müssen: neue freigeben, Muster zurücksetzen usw.

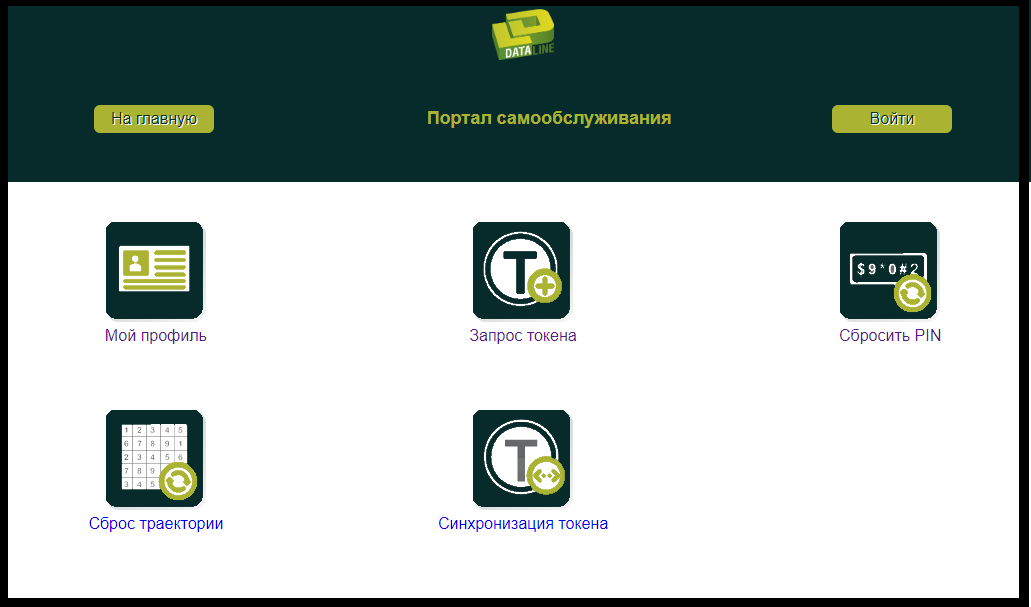

Lösung: Verwenden Sie das Self-Service-PortalSafeNet verfügt über ein Self-Service-Portal, mit dem Routinevorgänge automatisiert und Administratoren entlastet werden können.

Auf dem Self-Service-Portal kann der Benutzer alle Informationen hinterlassen, die zum Ausstellen eines Tokens erforderlich sind. Der Administrator kann dies nur bestätigen und einen Link zur Bildung des Tokens senden. Wenn der Benutzer vergessen hat, welchen Pfad er für GrIDSure gewählt hat, kann er ihn hier erneut unabhängig zurücksetzen und einen neuen festlegen.

Aufgaben: Regelung des Zugangs zu Arbeitsplätzen

Aufgaben: Regelung des Zugangs zu ArbeitsplätzenDas Call Center hat 200 Schichtarbeiter. Um Ressourcen zu sparen, verfügen zwei Mitarbeiter über eine Workstation. Sie müssen die Zugriffe so konfigurieren, dass keine Konkurrenzsitzungen stattfinden.

Lösung: Implementieren Sie Token-Anmelde- und ZugriffsrichtlinienSafeNet kann auf jeder Workstation installiert werden und über diese Zugriffsrichtlinien für Zeit und IP-Adressen festlegen. Wenn der Mitarbeiterwechsel noch nicht begonnen hat, kann er nicht zu seinem Arbeitsplatz gehen. Der Administrator kann nachverfolgen, wann sich ein Mitarbeiter angemeldet hat und von welcher IP-Adresse im Protokoll.

Die Multi-Faktor-Authentifizierung wird immer wichtiger, da ein statisches Passwort auch mit einer großen Anzahl von Zeichen für einen Angreifer kein schwieriges Hindernis mehr darstellt.

Ein weiterer Trend in diese Richtung ist die Verwendung eines Tokens für den gleichzeitigen Zugriff auf mehrere Unternehmenssysteme oder -anwendungen (SSO-Eingabe). Ein solches Szenario kann auch mit SafeNet implementiert werden. Bei Interesse werde ich Ihnen in einem separaten Beitrag von ihm erzählen.