WannaCry, NotPetya, BadRabbit und andere sind Ransomware-Viren, die vor ein oder zwei Jahren die ganze Welt erschütterten. Angriffe dieser Art von Viren sind heute weniger laut, aber es gibt immer noch Geschichten mit Angriffen. In diesem Artikel werde ich eines der Tools zeigen, mit denen der Angriff eines solchen Virus gestoppt werden kann: schnelles Erkennen eines Eindringlings und Lokalisieren des Problems. All dies mit Hilfe eines Protokollanalyse- und Intrusion Protection-

Tools Quest InTrust . Unter der Katze befinden sich Screenshots und ein Link zu den Repositories schädlicher Skripte. Lass uns gehen!

Quest InTrust ist eine integrierte Lösung, die die Erfassung verschiedener Arten von Protokollen, Syslog-Daten und vorgefertigten Parsern für verschiedene Arten von Geräten umfasst. Es gibt vordefinierte Regeln für Maßnahmen zur Verhinderung von Angriffen. Jetzt werden wir uns all diese Beispiele für das Parsen eines Verschlüsselungsvirus-Angriffs und den Zugriff auf einen Domänencontroller genauer ansehen

Ransomware-Angriff

Das Prinzip des Angriffs besteht darin, neue verschlüsselte Dateien oder Ordner zu erstellen und die ursprünglichen zu löschen. Na dann eine Lösegeldanfrage in Bitcoins oder auf andere Art und Weise. Die Definition dieser Art von Angriff basiert auf der Erkennung von Massenlöschvorgängen und der Erstellung von Dateien. Vor allem, wenn dies nach der Schule passiert.

Einige Repositorys mit Beispielen für Verschlüsselungsskripten Um Änderungsereignisse zu erfassen, verwenden wir die Integration mit der Prüfungslösung Quest Change Auditor (wir haben bereits

im vorherigen Artikel darüber geschrieben und es sogar

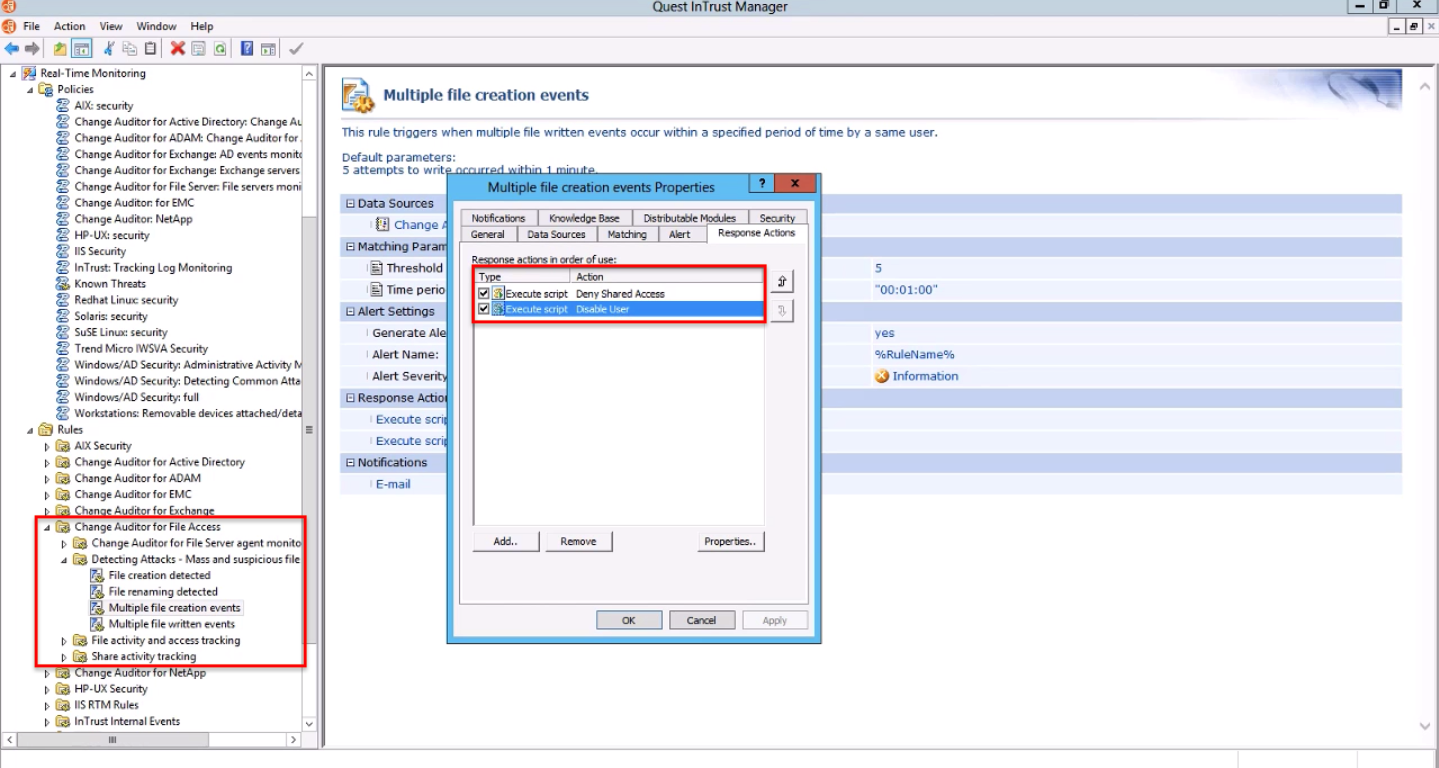

mit einem Produkt eines Mitbewerbers verglichen ). Für Ereignisse aus dieser Quelle hat InTrust vordefinierte Regeln zum Erkennen von Anomalien festgelegt. Natürlich können Sie hier eine beliebige Ereignisverarbeitungslogik hinzufügen. In meinem Beispiel wird festgelegt, dass beim Erstellen von Dateien in großen Mengen (mehr als 5 Teile in 1 Minute) das Benutzerkonto gesperrt und der Zugriff auf freigegebene Verzeichnisse verweigert wird.

Die Richtlinieneinstellungen geben das Verzeichnis an, für das die Regel gilt, sowie die Liste der Benachrichtigungen. Wenn der AD Informationen zur Unterordnung von Mitarbeitern enthält, können Sie einen Brief an seinen Vorgesetzten senden. Ein nützlicher Fall ist die Identifizierung von Versuchen, auf Dateien zuzugreifen, die für die Erfüllung der Aufgaben dieses bestimmten Mitarbeiters anscheinend nicht erforderlich sind. Es kann vor der Entlassung besonders relevant sein, wenn Sie vorgefertigte Entwicklungen mitnehmen möchten.

Nachdem Sie alle Einstellungen überprüft haben, fahren Sie mit dem vorbereiteten Skriptverschlüsseler fort. Und lass es laufen.

In den Einstellungen zum Erkennen eines Angriffs wurden "mehr als 5 Dateien" angezeigt, wie Sie sehen können, nachdem der Virus nach 7 Dateien gestoppt wurde (der Benutzer wurde blockiert und der Zugriff auf das Verzeichnis wurde deaktiviert). Einfach auszusteigen. Gleichzeitig erhielten verantwortliche Mitarbeiter Benachrichtigungen.

Angriff auf einen Domänencontroller

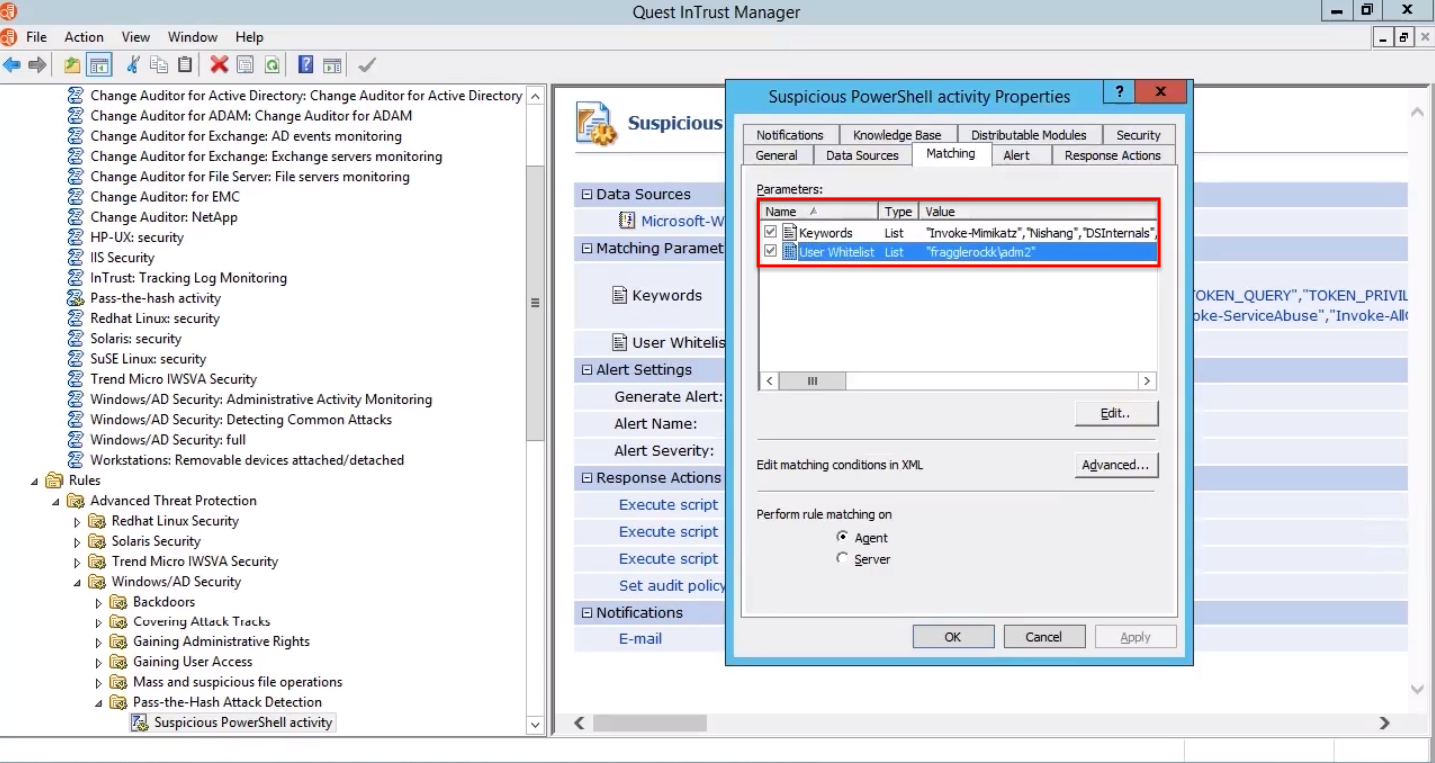

Im Folgenden finden Sie das Angriffsszenario, mit dem Sie auf das Administratorkonto und damit auf den Domänencontroller zugreifen können. Die Erkennung der Ausführung spezialisierter

böswilliger Cmdlets (z. B. das Entladen von Domänenkonten) ist ebenfalls in der Liste der vordefinierten Quest InTrust-Regeln enthalten (die erste Zeile in der Auswahl in der Abbildung unten). Außerdem werden in meinem Beispiel Benutzer aus dem "weißen Blatt" angegeben, für die die Regeln nicht gelten (die zweite Zeile in der Auswahl im Bild unten).

Mit dem Skript "

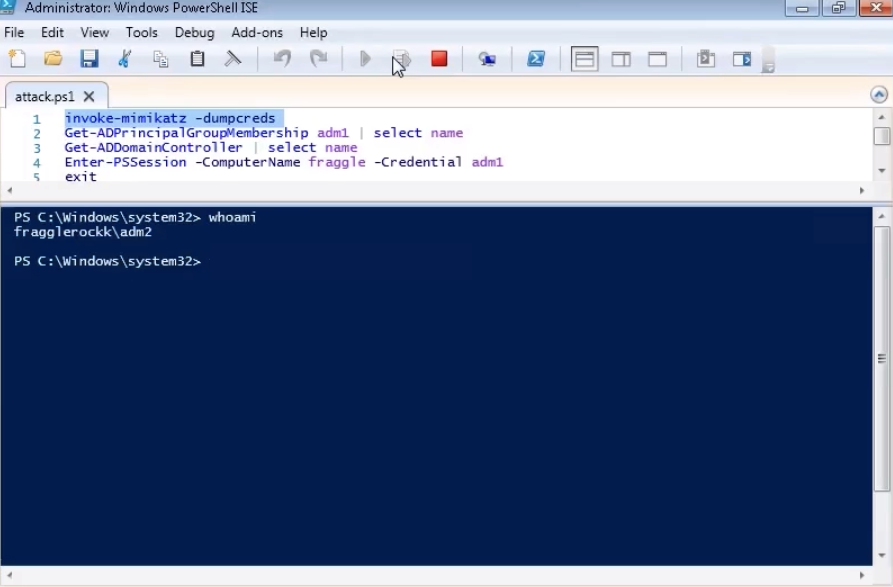

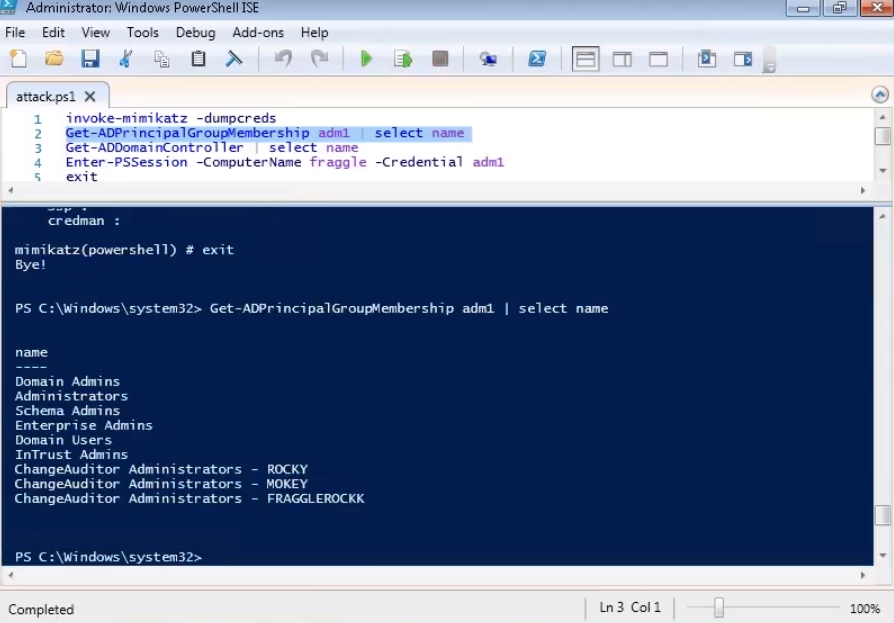

invoke-mimikatz" kann ein Speicherauszug mit Kontodetails erstellt werden . Gleichzeitig werden keine Dateien im Dateisystem erstellt. Überprüfen Sie zunächst den Namen des Kontos, unter dem Sie angemeldet sind. Wie Sie sehen, ist dieser Benutzer von der "weißen Liste", der beliebige Cmdlets frei ausführen kann.

Dann führen wir das vorbereitete Skript aus. Am Ausgang erhalten wir eine Schlussfolgerung, in der wir die Details unseres Testbenutzers finden.

Im nächsten Schritt ermitteln wir, zu welchen Gruppen dieser Benutzer gehört. Administratorgruppen sind vorhanden.

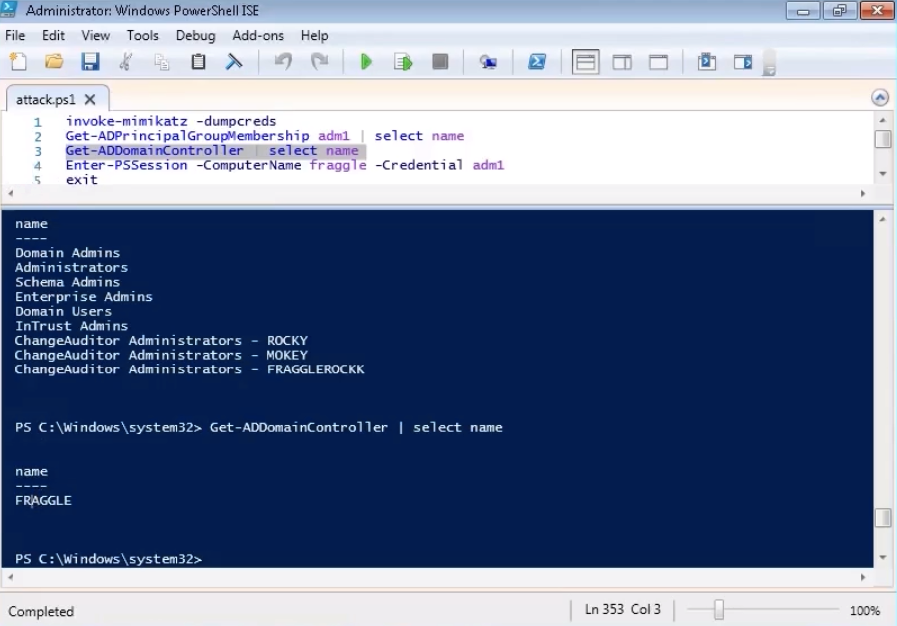

Jetzt lernen wir die Namen der Domänencontroller. In meinem Beispiel ist er allein.

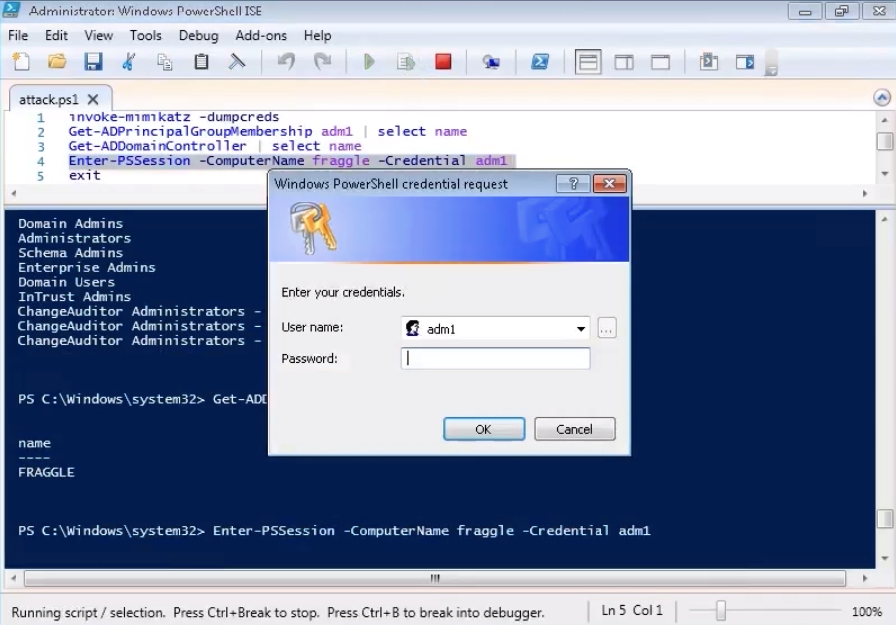

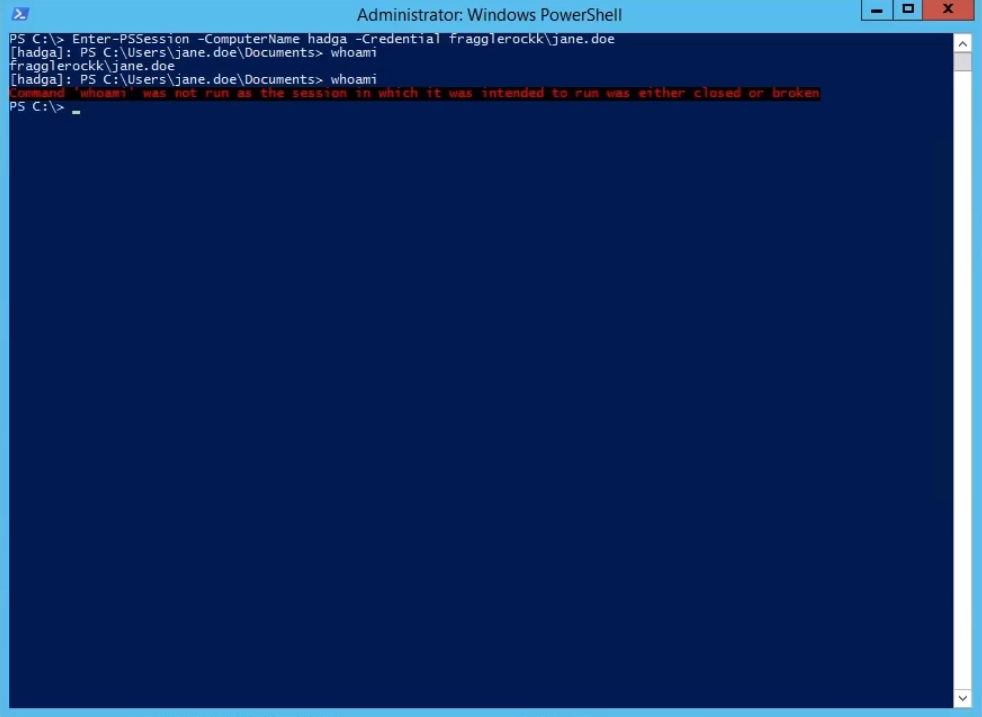

Der nächste Schritt bei einem möglichen Angriff ist die Anmeldung bei einem Domänencontroller. Es bleibt die Eingabe des bereits markierten Passworts.

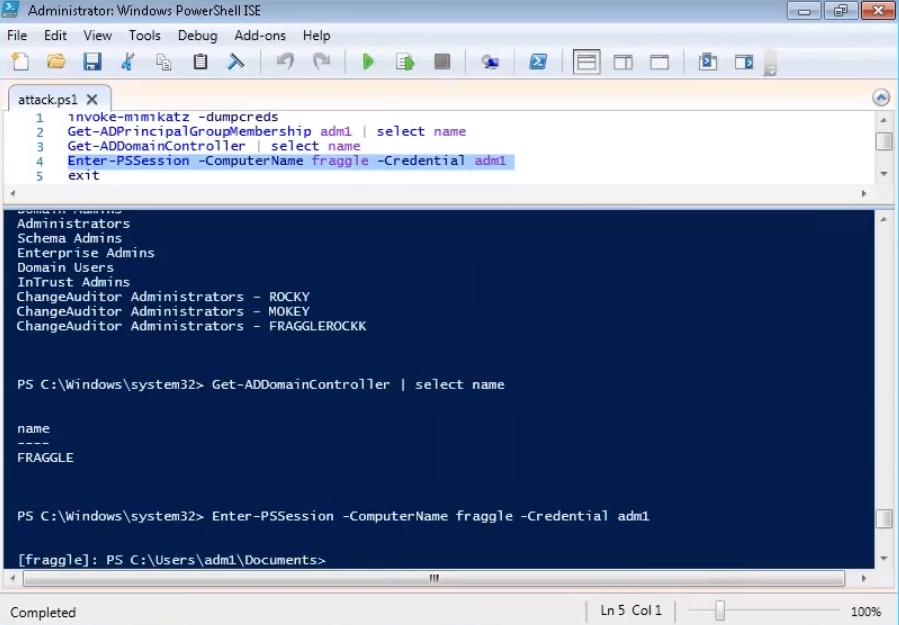

Und erhalten Sie Zugriff auf die Ausführung von Befehlen auf dem Domänencontroller.

Versuchen wir nun, den gleichen Algorithmus für Aktionen auszuführen, jedoch im Namen eines Benutzers, der nicht zur „weißen Liste“ in InTrust hinzugefügt wurde. Für die Reinheit des Experiments überprüfen wir den Benutzernamen. Dann führen wir das invoke-mimikatz-Skript aus.

Zu den in InTrust erwähnten Aktionen gehörten das Beenden der Terminalzugriffssitzung und das Blockieren des Benutzers. Welches ist passiert.

Überprüfen Sie nun dieses Konto erneut.

Der Angriff wird verhindert, der Benutzer wird blockiert, die Welt wird gerettet.

Wenn Sie über eigene Richtlinien zur Bekämpfung verschiedener Arten von Eindringlingen verfügen, können Sie diese auch in InTrust angeben. Zusammen mit anderen Quest-Produkten (

Change Auditor und

Enterprise Reporter ), die auf InTrust basieren, können Sie ein vollwertiges SIEM-System erstellen, um die schwerwiegenden Folgen digitaler Angriffe auf Unternehmen zu identifizieren und zu verhindern.

InTrust und andere Quest-Produkte können im Rahmen eines Pilotprojekts in Ihrer Umgebung getestet werden.

Hinterlassen Sie eine Anfrage , um mehr zu erfahren.

Unsere anderen Artikel über die Tag

Gals Software .