So sieht das Überwachungszentrum des NORD-2-Rechenzentrums in Moskau ausWelche Maßnahmen zur Gewährleistung der Informationssicherheit ergriffen werden, haben Sie mehrmals gelesen. Jede IT-Person mit Selbstachtung kann problemlos 5-10 IS-Regeln benennen. Cloud4Y bietet auch an, über die Informationssicherheit von Rechenzentren zu sprechen.

So sieht das Überwachungszentrum des NORD-2-Rechenzentrums in Moskau ausWelche Maßnahmen zur Gewährleistung der Informationssicherheit ergriffen werden, haben Sie mehrmals gelesen. Jede IT-Person mit Selbstachtung kann problemlos 5-10 IS-Regeln benennen. Cloud4Y bietet auch an, über die Informationssicherheit von Rechenzentren zu sprechen. Bei der Gewährleistung der Informationssicherheit im Rechenzentrum sind die am besten geschützten Objekte:

- Informationsressourcen (Daten);

- Verfahren zur Sammlung, Verarbeitung, Speicherung und Übermittlung von Informationen;

- Systembenutzer und Wartungspersonal;

- Informationsinfrastruktur, einschließlich Hardware und Software für die Verarbeitung, Übertragung und Anzeige von Informationen, einschließlich Informationsaustauschkanälen, Informationsschutzsystemen und Räumlichkeiten.

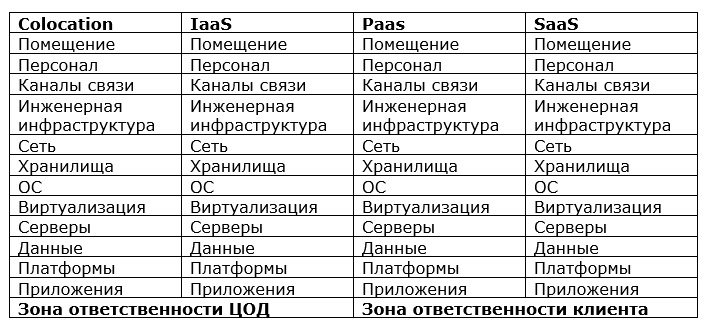

Der Verantwortungsbereich des Rechenzentrums hängt vom Modell der erbrachten Dienstleistungen ab (IaaS / PaaS / SaaS). Wie es aussieht, sehen Sie im Bild unten:

Umfang der Sicherheitsrichtlinie für Rechenzentren abhängig vom Modell der bereitgestellten Dienste

Umfang der Sicherheitsrichtlinie für Rechenzentren abhängig vom Modell der bereitgestellten DiensteDer wichtigste Teil der Entwicklung einer Informationssicherheitspolitik ist die Erstellung eines Modells für Bedrohungen und Verstöße. Was könnte eine Bedrohung für das Rechenzentrum werden?

- Unerwünschte Ereignisse natürlicher, technogener und sozialer Natur

- Terroristen, kriminelle Elemente usw.

- Abhängigkeit von Lieferanten, Anbietern, Partnern, Kunden

- Ausfälle, Ausfälle, Zerstörung, Beschädigung von Software und Hardware

- Mitarbeiter von Rechenzentren, die IS-Bedrohungen erkennen, indem sie die ihnen gesetzlich gewährten Rechte und Befugnisse nutzen (interne IS-Verstöße)

- Mitarbeiter von Rechenzentren, die IS-Bedrohungen außerhalb der ihnen gesetzlich gewährten Rechte und Befugnisse erkennen, sowie Unternehmen, die nicht zum Personal des Rechenzentrums gehören, aber nicht autorisierte Zugriffsversuche und nicht autorisierte Aktionen ausführen (externe IS-Verstöße)

- Nichteinhaltung der Anforderungen der Aufsichts- und Aufsichtsbehörden, geltendes Recht

Die Risikoanalyse - Identifizierung potenzieller Bedrohungen und Bewertung des Ausmaßes der Folgen ihrer Implementierung - hilft bei der Auswahl der vorrangigen Aufgaben, die von Experten für Informationssicherheit in Rechenzentren gelöst werden sollen, und bei der Planung von Budgets für den Kauf von Hardware und Software.

Sicherheit ist ein fortlaufender Prozess, der die Phasen Planung, Implementierung und Betrieb, Überwachung, Analyse und Verbesserung des Informationssicherheitssystems umfasst. Zur Erstellung von Informationssicherheits-Managementsystemen wird der sogenannte "

Deming-Zyklus " verwendet.

Ein wichtiger Teil der Sicherheitsrichtlinien ist die Verteilung der Rollen und Verantwortlichkeiten des Personals für deren Implementierung. Die Richtlinien sollten ständig überprüft werden, um Gesetzesänderungen, neue Bedrohungen und neu auftretende Abhilfemaßnahmen zu berücksichtigen. Und natürlich, um den Mitarbeitern Informationssicherheitsanforderungen zu stellen und ihre Schulungen durchzuführen.

Organisatorische Maßnahmen

Einige Experten stehen der "Papier" -Sicherheit skeptisch gegenüber und betrachten die wichtigsten praktischen Fähigkeiten, um einem Versuch des Hackens zu widerstehen. Echte Erfahrungen mit der Gewährleistung der Informationssicherheit in Banken legen das Gegenteil nahe. Experten für Informationssicherheit können über ausgezeichnete Fachkenntnisse bei der Identifizierung und Minderung von Risiken verfügen. Wenn die Mitarbeiter des Rechenzentrums jedoch ihre Anweisungen nicht befolgen, ist alles umsonst.

Sicherheit bringt in der Regel kein Geld, sondern minimiert nur Risiken. Daher wird es oft als störend und zweitrangig behandelt. Und wenn Sicherheitsspezialisten anfangen, sich zu ärgern (mit dem vollen Recht dazu), entstehen häufig Konflikte mit Mitarbeitern und Managern von operativen Einheiten.

Das Vorhandensein von Industriestandards und Anforderungen der Aufsichtsbehörden hilft Sicherheitspersonal, ihre Positionen in Verhandlungen mit dem Management zu verteidigen, und genehmigte IS-Richtlinien, -Vorschriften und -Regeln ermöglichen es uns, die Mitarbeiter dazu zu bringen, die dort beschriebenen Anforderungen zu erfüllen, und fassen die Grundlage für häufig unpopuläre Entscheidungen zusammen.

Raumschutz

Bei der Bereitstellung eines Colocation-Modells für ein Rechenzentrum stehen die physische Sicherheit und die Zugriffskontrolle für Client-Geräte im Vordergrund. Hierzu werden Trennwände (eingezäunte Teile der Halle) verwendet, die vom Kunden videoüberwacht werden und auf die der Zugang des Personals des Rechenzentrums beschränkt ist.

In staatlichen Rechenzentren mit physischer Sicherheit war es Ende des letzten Jahrhunderts nicht schlecht. Es gab eine Zugangskontrolle, eine Zugangskontrolle zu den Räumlichkeiten, allerdings ohne Computer und Videokameras, Feuerlöschsysteme - im Brandfall wurde Freon automatisch in den Maschinenraum gebracht.

Heutzutage ist die physische Sicherheit noch besser. Zugangskontroll- und -verwaltungssysteme (ACS) sind intelligent geworden, und es werden biometrische Zugangsbeschränkungsmethoden eingeführt.

Feuerlöschsysteme sind für Personal und Ausrüstung sicherer geworden, darunter Anlagen zur Hemmung, Isolierung, Kühlung und hypoxischen Wirkung auf die Zündzone. Neben den obligatorischen Brandschutzsystemen in den Rechenzentren wird häufig ein Brandmeldesystem vom Aspirationstyp eingesetzt.

Zum Schutz von Rechenzentren vor äußeren Bedrohungen - Bränden, Explosionen, Einstürzen von Gebäudestrukturen, Überschwemmungen, korrosiven Gasen - wurden Räume und Sicherheitssafes eingesetzt, in denen die Serverausrüstung vor nahezu allen äußeren schädlichen Faktoren geschützt ist.

Schwaches Glied - Mann

„Intelligente“ CCTV-Systeme, volumetrische Tracking-Sensoren (akustisch, Infrarot, Ultraschall, Mikrowelle) und ACS reduzierten die Risiken, lösten jedoch nicht alle Probleme. Diese Tools helfen beispielsweise nicht weiter, wenn Personen, die mit einem ordnungsgemäß mitgeführten Tool korrekt in das Rechenzentrum aufgenommen wurden, etwas „einhaken“. Und wie so oft bringt ein zufälliger Hook maximale Probleme mit sich.

Die Arbeit des Rechenzentrums kann durch den Missbrauch von Ressourcen durch Personal beeinträchtigt werden, beispielsweise durch illegalen Abbau. In diesen Fällen können DCIM (Data Center Infrastructure Management Systems) hilfreich sein.

Das Personal muss ebenfalls geschützt werden, da eine Person häufig als das verwundbarste Glied im Schutzsystem bezeichnet wird. Gezielte Angriffe von Berufsverbrechern beginnen meist mit dem Einsatz von Social-Engineering-Methoden. Oft fallen die am besten geschützten Systeme aus oder werden kompromittiert, nachdem jemand irgendwo geklickt / heruntergeladen / getan hat. Solche Risiken können minimiert werden, indem Personal geschult und weltweite Best Practices auf dem Gebiet der Informationssicherheit eingeführt werden.

Schutz der technischen Infrastruktur

Traditionelle Bedrohungen für die Funktionsweise des Rechenzentrums sind Stromausfälle und Kühlsystemausfälle. Wir haben uns an solche Bedrohungen gewöhnt und gelernt, mit ihnen umzugehen.

Ein neuer Trend war die weit verbreitete Einführung von „intelligenten“ Geräten, die vernetzt sind: gesteuerte USVs, intelligente Kühl- und Lüftungssysteme, eine Vielzahl von Steuerungen und Sensoren, die an Überwachungssysteme angeschlossen sind. Beim Erstellen eines Bedrohungsmodells für Rechenzentren sollte die Wahrscheinlichkeit eines Angriffs auf das Infrastrukturnetzwerk (und möglicherweise auf das damit verbundene IT-Netzwerk des Rechenzentrums) nicht vergessen werden. Die Situation wird durch die Tatsache kompliziert, dass ein Teil der Ausrüstung (z. B. Kältemaschinen) außerhalb des Rechenzentrums, beispielsweise auf dem Dach eines gemieteten Gebäudes, bewegt werden kann.

Schutz der Kommunikationskanäle

Wenn das Rechenzentrum Dienste nicht nur nach dem Colocation-Modell bereitstellt, müssen Sie sich mit dem Cloud-Schutz befassen. Laut Check Point waren erst im letzten Jahr 51% der Unternehmen weltweit Angriffen auf Cloud-Strukturen ausgesetzt. DDoS-Angriffe stoppen das Geschäft, Ransomware-Viren erfordern ein Lösegeld, gezielte Angriffe auf Bankensysteme führen zum Diebstahl von Geldern von Korrespondenzkonten.

Die Bedrohung durch externe Eingriffe ist auch für Spezialisten für Informationssicherheit in Rechenzentren besorgniserregend. Verteilte Angriffe, die darauf abzielen, die Bereitstellung von Diensten zu stoppen, sowie die Gefahr von Hacking, Diebstahl oder Änderung von Daten, die in virtuellen Infrastrukturen oder Speichersystemen enthalten sind, sind für Rechenzentren am relevantesten.

Um den Außenbereich des Rechenzentrums zu schützen, werden moderne Systeme eingesetzt, die Schadcode erkennen und neutralisieren, Anwendungen überwachen und proaktive Verteidigungstechnologien importieren können. In einigen Fällen sollten Sie Systeme mit IPS-Funktionalität (Intrusion Prevention) bereitstellen und dabei den Signatursatz automatisch an die Parameter der geschützten Umgebung anpassen.

Zum Schutz vor DDoS-Angriffen verwenden russische Unternehmen in der Regel externe spezialisierte Dienste, die Datenverkehr zu anderen Knoten leiten und in der Cloud filtern. Der Schutz auf der Betreiberseite ist viel effektiver als auf der Kundenseite, und Rechenzentren fungieren als Vermittler für den Verkauf von Diensten.

Interne DDoS-Angriffe sind auch in Rechenzentren möglich: Ein Angreifer dringt mithilfe des Colocation-Modells in schwach geschützte Server eines Unternehmens ein, das seine Geräte hostet, und führt über ein internes Netzwerk einen Denial-of-Service-Angriff auf andere Clients dieses Rechenzentrums durch.

Aufmerksamkeit für virtuelle Umgebungen

Es ist notwendig, die Besonderheiten des geschützten Objekts zu berücksichtigen - die Verwendung von Virtualisierung, die Dynamik sich ändernder IT-Infrastrukturen, die Vernetzung von Diensten, wenn ein erfolgreicher Angriff auf einen Client die Sicherheit der Nachbarn gefährden kann. Wenn ein Angreifer beispielsweise in KuaRnetes-basierten PaaS-Umgebungen einen Frontend-Docker hackt, kann er sofort alle Kennwortinformationen abrufen und sogar auf das Orchestrierungssystem zugreifen.

Vom Servicemodell bereitgestellte Produkte weisen einen hohen Automatisierungsgrad auf. Um das Geschäft nicht zu stören, sollten nicht weniger Automatisierungsgrad und horizontale Skalierung Tools für den Informationsschutz eingeführt haben. Die Skalierung sollte auf allen Ebenen der Informationssicherheit erfolgen, einschließlich der Automatisierung der Zugriffskontrolle und der Drehung der Zugriffsschlüssel. Eine besondere Herausforderung ist die Skalierung von Funktionsmodulen, die den Netzwerkverkehr untersuchen.

Das Filtern des Netzwerkverkehrs auf Anwendungs-, Netzwerk- und Sitzungsebene in Rechenzentren mit einem hohen Virtualisierungsgrad sollte beispielsweise auf der Ebene der Netzwerkmodule des Hypervisors (z. B. der verteilten Firewall von VMware) oder durch Erstellen von Serviceketten (virtuelle Firewalls von Palo Alto Networks) erfolgen.

Wenn der Virtualisierungsgrad der Computerressourcen Schwachstellen aufweist, sind die Bemühungen zur Schaffung eines integrierten Informationssicherheitssystems auf Plattformebene erfolglos.

Datenschutzstufen im Rechenzentrum

Der allgemeine Schutzansatz besteht in der Verwendung integrierter IS-Sicherheitssysteme auf mehreren Ebenen, einschließlich Makrosegmentierung auf Firewall-Ebene (Segmentierung für verschiedene Funktionsbereiche des Unternehmens), Mikrosegmentierung basierend auf virtuellen Firewalls oder Kennzeichnung mit Verkehrsbezeichnungen von Gruppen (Benutzerrollen oder -dienste), die durch Zugriffsrichtlinien definiert sind .

Die nächste Stufe ist die Identifizierung von Anomalien innerhalb und zwischen Segmenten. Die Verkehrsdynamik wird analysiert. Dies kann auf das Vorhandensein böswilliger Aktivitäten hinweisen, z. B. Netzwerk-Scannen, DDoS-Angriffe, Herunterladen von Daten, indem beispielsweise Datenbankdateien aufgeteilt und regelmäßig angezeigt werden, indem Sitzungen in langen Intervallen angezeigt werden. Riesige Verkehrsmengen passieren das Rechenzentrum. Um Anomalien zu identifizieren, müssen Sie erweiterte Suchalgorithmen und ohne Stapelanalyse verwenden. Es ist wichtig, dass nicht nur Anzeichen von böswilligen und abnormalen Aktivitäten erkannt werden, sondern auch, dass Malware auch in verschlüsseltem Datenverkehr funktioniert, ohne ihn zu entschlüsseln, wie dies in Cisco-Lösungen (Stealthwatch) vorgeschlagen wird.

Die letzte Grenze ist der Schutz von Endgeräten in einem lokalen Netzwerk: Server und virtuelle Maschinen, z. B. mithilfe von Agenten, die auf Endgeräten (virtuellen Maschinen) installiert sind, die Eingabe / Ausgabe analysieren, Aktivitäten löschen, kopieren und vernetzen, Daten in die

Cloud übertragen , wo Berechnungen sind erforderlich, die viel Rechenleistung erfordern. Dort wird eine Analyse mit Big-Data-Algorithmen durchgeführt, Bäume aus Maschinenlogik erstellt und Anomalien erkannt. Algorithmen lernen sich selbst auf der Grundlage einer riesigen Datenmenge, die von einem globalen Netzwerk von Sensoren geliefert wird.

Sie können auf die Installation von Agenten verzichten. Moderne Mittel zum Schutz von Informationen sollten agentenlos sein und auf Hypervisor-Ebene in Betriebssysteme integriert werden.

Diese Maßnahmen reduzieren das Risiko der Informationssicherheit erheblich. Dies reicht jedoch möglicherweise nicht für Rechenzentren aus, die eine Automatisierung von Produktionsprozessen mit erhöhter Gefahr ermöglichen, z. B. Kernkraftwerke.

Regulatorische Anforderungen

Abhängig von den verarbeiteten Informationen muss die physische und virtualisierte Infrastruktur des Rechenzentrums unterschiedliche Sicherheitsanforderungen erfüllen, die in Gesetzen und Branchenstandards formuliert sind.

Zu diesen Gesetzen gehören das Gesetz über personenbezogene Daten (152-152) und das Gesetz über die Sicherheit von Gegenständen der KII RF (187-), die in diesem Jahr in Kraft getreten sind. Die Staatsanwaltschaft hat bereits Interesse an dem Fortschritt ihrer Umsetzung gezeigt. Die Streitigkeiten über die Zugehörigkeit von Rechenzentren zu KII-Subjekten sind noch nicht abgeschlossen, aber höchstwahrscheinlich müssen Rechenzentren, die KII-Subjekten Dienste anbieten möchten, die Anforderungen der neuen Gesetzgebung erfüllen.

Für Rechenzentren mit staatlichen Informationssystemen wird es nicht einfach sein. Gemäß dem Dekret der Regierung der Russischen Föderation vom 11.05.2017 Nr. 555 sollten Fragen der Informationssicherheit gelöst werden, bevor das GIS in Betrieb genommen wird. Und ein Rechenzentrum, das ein GIS hosten möchte, muss die Anforderungen der Regulierungsbehörden im Voraus erfüllen.

In den letzten 30 Jahren haben die Sicherheitssysteme für Rechenzentren einen langen Weg zurückgelegt: von einfachen physischen Schutzsystemen und organisatorischen Maßnahmen, die jedoch nicht an Relevanz verloren haben, bis zu komplexen intelligenten Systemen, die zunehmend Elemente künstlicher Intelligenz verwenden. Das Wesen des Ansatzes hat sich jedoch nicht geändert. Die modernsten Technologien sparen nicht ohne organisatorische Maßnahmen und Schulung des Personals sowie ohne Papier und ohne technische Lösungen. Die Sicherheit des Rechenzentrums kann nicht ein für allemal gewährleistet werden. Es ist eine ständige tägliche Arbeit, vorrangige Bedrohungen zu identifizieren und eine umfassende Lösung für neu auftretende Probleme zu finden.

Was sonst noch nützlich ist, lesen Sie im Cloud4Y- Blog→

Konfiguration von top in GNU / Linux→

Pentester an der Spitze der Cybersicherheit→

Der Weg der künstlichen Intelligenz von einer fantastischen Idee zur wissenschaftlichen Industrie→

4 Möglichkeiten zum Speichern von Backups in der Cloud→

Mutt GeschichteAbonnieren Sie unseren

Telegrammkanal , um keinen Artikel mehr zu verpassen! Wir schreiben nicht mehr als zweimal pro Woche und nur geschäftlich. Wir möchten Sie auch daran erinnern, dass Sie Cloud4Y-Cloud-Lösungen kostenlos

testen können.