Eines schönen Frühlingsabends, als ich nicht nach Hause gehen wollte und der unermüdliche Wunsch zu leben und zu lernen fiel und brannte wie ein heißes Eisen, kam die Idee auf,

eine verlockende

Streufunktion auf einer Firewall namens "

IP-DOS-Richtlinie "

hervorzurufen .

Nach vorläufigen Liebkosungen und dem Kennenlernen des Handbuchs habe ich es im

Pass-and-Log- Modus eingerichtet, um den Auspuff im Allgemeinen und die zweifelhafte Nützlichkeit dieser Einstellung zu untersuchen.

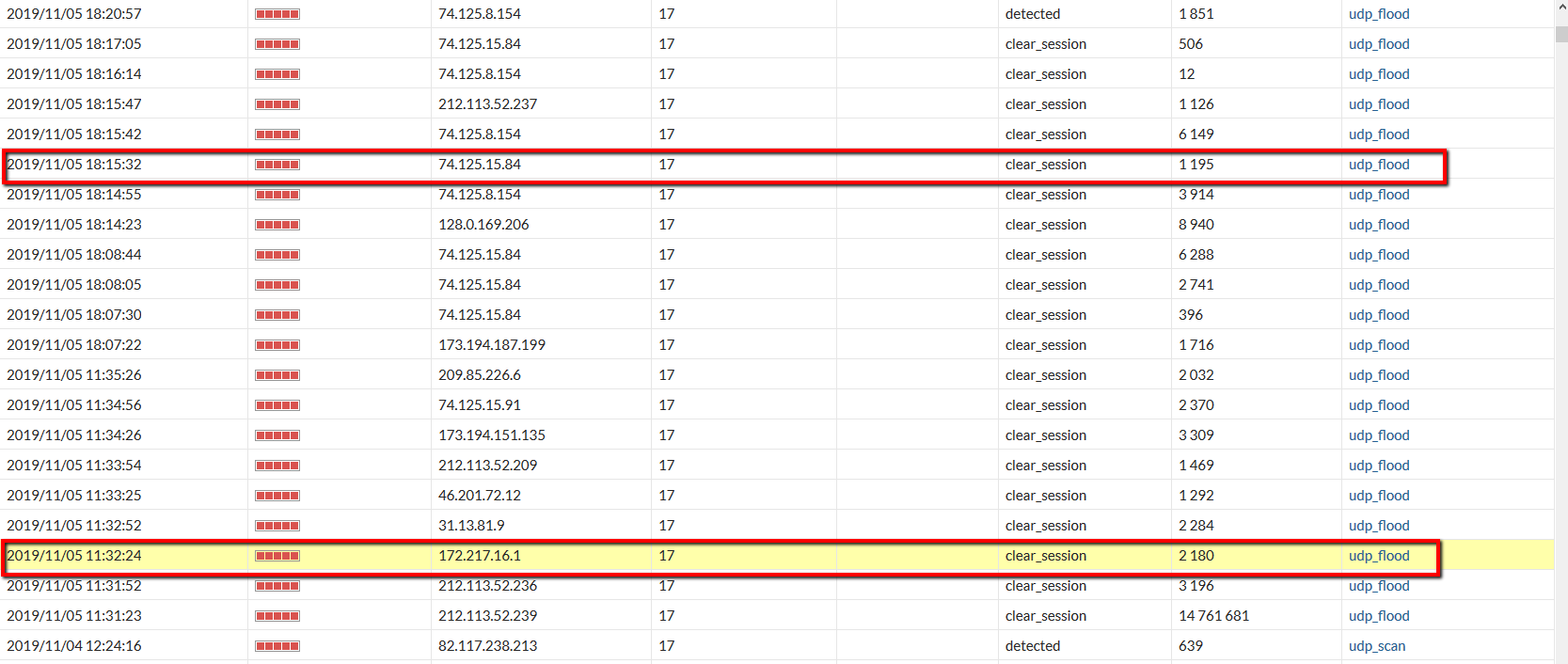

Nach ein paar Tagen (damit sich die Statistiken natürlich ansammelten und nicht, weil ich es vergessen hatte), schaute ich auf die Protokolle und tanzte an Ort und Stelle und klatschte in die Hände - es gab überhaupt keine Einträge. Es scheint einfacher zu sein - aktivieren Sie die Richtlinie im Blockierungsmodus für alle Überflutungen, Scans, die

halboffene Sitzungen mit einer Sperrzeit von einer Stunde einrichten und mit dem Wissen, dass die Grenze gesperrt ist, ruhig schlafen. Aber das 34. Lebensjahr hat den jugendlichen Maximalismus überwunden, und irgendwo im hinteren Teil des Gehirns ertönte eine dünne Stimme: „Heben wir die Augenlider und sehen wir, an welchen Adressen unsere geliebte Firewall als böswillige Flutursachen erkannt wurde. Nun, in der Reihenfolge des Delirs. "

Wir beginnen mit der Analyse der Daten aus der Liste der Anomalien. Ich fahre die Adressen durch ein einfaches

Powershell- Skript und meine Augen stolpern über die bekannten

Google- Buchstaben.

Ich reibe mir die Augen, blinzele ungefähr fünf Minuten lang, um sicherzugehen, dass ich nicht daran gedacht habe - es steht wirklich auf der Liste derjenigen, die die Firewall als böswilligen Flutschaden ansieht, die Art des Angriffs ist

udp flood , Adressen des Unternehmens good.

Ich kratzte mir am Kopf und richtete gleichzeitig die Paketerfassung auf der externen Schnittstelle für die weitere Analyse ein. Regenbogengedanken gehen mir durch den Kopf: „Wie kommt es, dass im Google-Bereich etwas infiziert ist? Und habe ich das gefunden? Gut, gut, gut - Auszeichnungen, Ehrungen und ein roter Teppich, und Ihr Casino mit Blackjack und, gut, Sie verstehen ... "

Ich analysiere die resultierende

Wireshark- Datei.

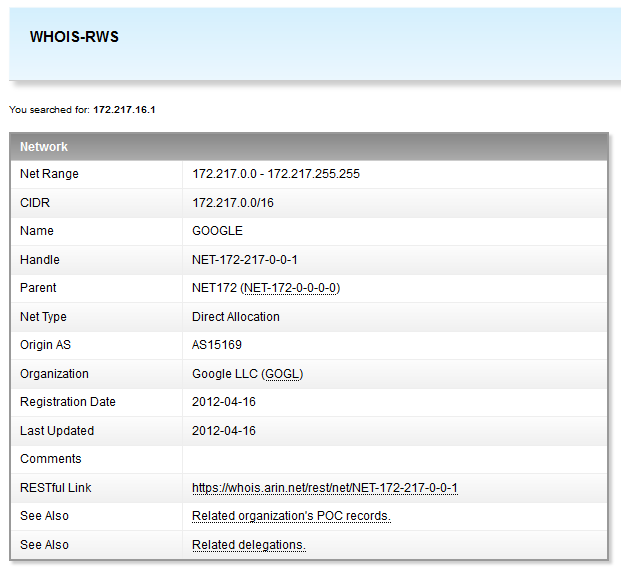

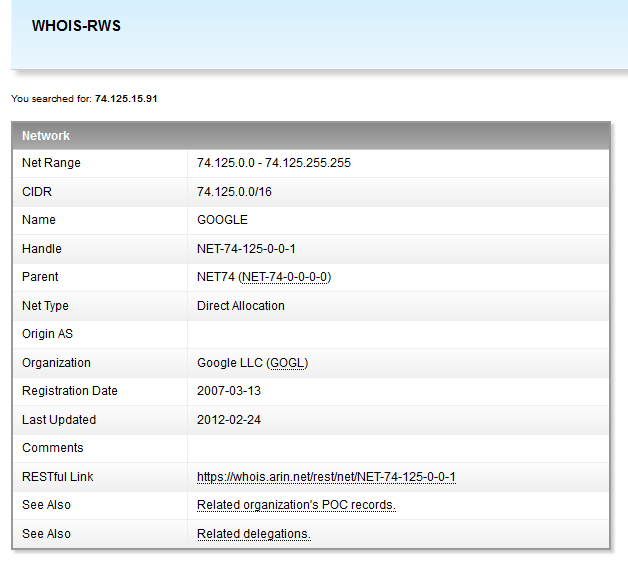

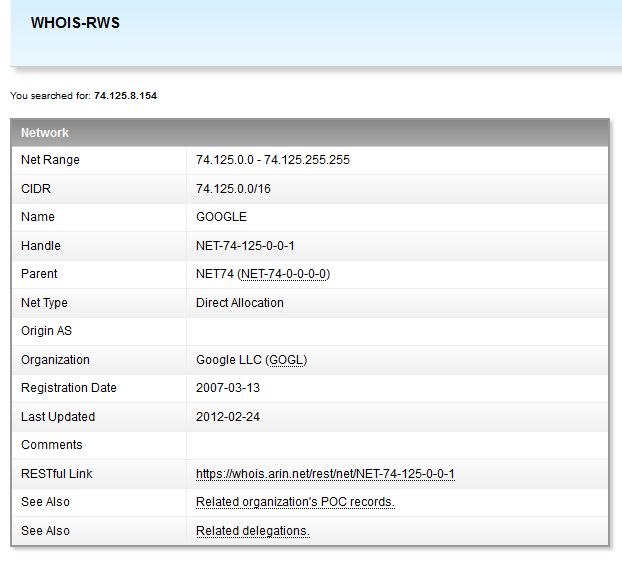

Ja, tatsächlich werden von der Adresse aus dem

Google-Bereich UDP-Pakete von Port 443 zu dem zufälligen Port auf meinem Gerät angezeigt.

Aber warte

mal ... Hier wechselt das Protokoll von

UDP zu

GQUIC .

Sperma Semenych ...

Sofort erinnere ich mich an den Bericht von

High Toad von Alexander Tobol "

UDP gegen

TCP oder die Zukunft des Netzwerkstacks" (

Link ).

Auf der einen Seite gibt es eine leichte Enttäuschung - weder für Sie, Gentleman, noch für Lorbeeren oder Ehrungen. Andererseits ist das Problem klar, es bleibt zu verstehen, wo und wie viel zu graben ist.

Ein paar Minuten Kommunikation mit der Corporation of Goodness - und alles passt zusammen. Um die Geschwindigkeit der Inhaltslieferung zu verbessern, kündigte

Google 2012 das

QUIC- Protokoll an, mit dem Sie die meisten Mängel von TCP beseitigen können (ja, ja, in diesen Artikeln beziehen sich

Rrraz und

Two auf einen völlig revolutionären Ansatz, aber um ehrlich zu sein, möchte ich das

tun fotochki mit schnell geladenen katzen und nicht diese umdrehungen ihres bewusstseins und fortschritts). Wie weitere Untersuchungen gezeigt haben, wechseln viele Unternehmen jetzt zu einer ähnlichen Option für die Bereitstellung von Inhalten.

Das Problem ist meins und ich denke, nicht nur in meinem Fall stellte sich heraus, dass es am Ende viele Pakete gibt und die Firewall sie als Flut wahrnimmt.

Es gab wenige Lösungen:

1. Fügen Sie der Ausschlussliste für

DoS-Richtlinien in den Firewallbereichen von

Google- Adressen hinzu. Wenn man nur an die Bandbreite möglicher Adressen dachte, begann das Auge nervös zu zucken - die Idee wurde als Wahnvorstellung verschoben.

2. Die Anhebung der Ansprechschwelle für die

udp-Flood-Richtlinie ist ebenfalls nicht selbstverständlich, aber plötzlich wird jemand durchrutschen, der wirklich böswillig ist.

3. Sperren Sie Anrufe vom internen Netzwerk über

UDP an Port

443 aus.

Nachdem zusätzlich über die Implementierung und Integration von

QUIC in

Google Chrome nachgelesen wurde, wurde die letzte Option als Indikator für Maßnahmen übernommen. Tatsache ist, dass

Google Chrome , von allen geliebt und gnadenlos (ich verstehe nicht, warum es besser ist, die freche, rothaarige

Firefox- Schnauze für aufgezehrte Gigabyte RAM zu bekommen), zunächst versucht, eine Verbindung mit dem gelittenen

QUIC herzustellen, aber wenn kein Wunder passiert, geschieht es nicht Dann kehrt er zu bewährten Methoden wie

TLS zurück , obwohl er sich für diese wildesten schämt.

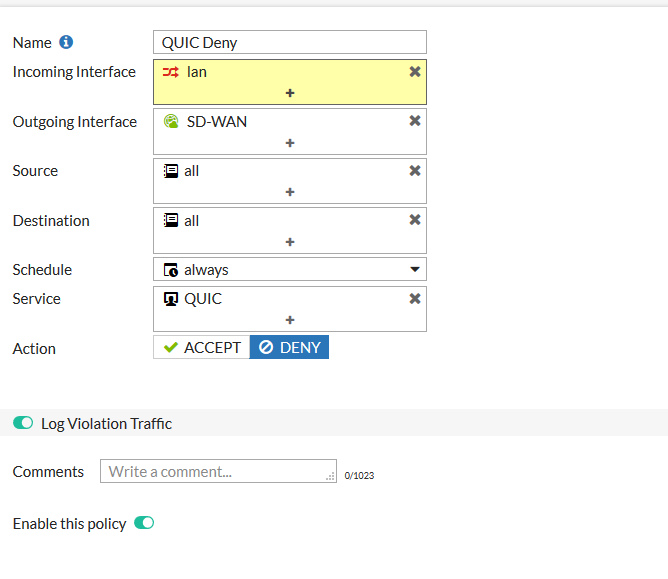

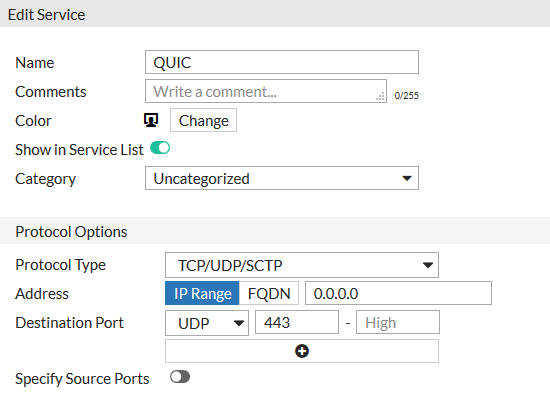

Wir erstellen einen Eintrag für den

QUIC- Dienst in der Firewall:

Wir konfigurieren eine neue Regel und platzieren sie irgendwo höher in der Kette.

Nach der Aufnahme der Regel in die Liste der Anomalien, ruhig und reibungslos, mit Ausnahme von wirklich böswilligen Verstößen.

Vielen Dank für Ihre Aufmerksamkeit.

Verwendete Ressourcen:1.

Bericht von Alexander Tobol2.

Beschreibung des QUIC-Protokolls von Infopulse3.

Wikipedia4.

KB von Fortinet