In einem früheren Artikel haben wir uns mit der Anonymisierung des gesamten Internetverkehrs von einem einzelnen Host aus befasst. Erhöhen wir nun das Sicherheitsniveau, indem wir das gesamte lokale Netzwerk mit einem VPN verbinden. Gleichzeitig werden wir die Gefahr des Internetzugriffs von einem noch nicht konfigurierten Gerät aus beseitigen und die Adresse unseres Providers mit diesem Gerät verknüpfen.

Zu diesem Zweck können Sie den VPN-Client einfach auf dem Gateway konfigurieren, sofern der Router dies zulässt. Eine solche Lösung ist jedoch mit Konsequenzen in Form einer Verringerung der Internetgeschwindigkeit und einer erhöhten Belastung des Routers behaftet. Außerdem senden einige Clients den gesamten Datenverkehr sofort über die Hauptverbindung, wenn sie die Verbindung zum VPN trennen. Vergessen Sie nicht, dass selbst führende VPN-Anbieter keine 100-prozentige Verfügbarkeit ihrer Server gewährleisten können.

Also, was sind unsere Ziele:

- Leiten Sie den gesamten ausgehenden Datenverkehr über VPN weiter

- Mach es so schnell wie möglich

- hängt nicht von temporären Problemen des VPN-Providers ab

- maximale Anonymität im Internet

Vorbereitung

Wir benötigen einen leistungsstarken Router, der den Datenverkehr mit hoher Geschwindigkeit verschlüsseln kann. Er wird als VPN-Gateway fungieren. Auf AliExpress haben wir wunderbare Mini-PCs gefunden, die diese Aufgabe erfüllten: Quad-Core Intel Celeron, native Unterstützung für AES-CBC, AES-XTS, AES-GCM, AES-ICM und bis zu vier RJ-45-Ports. Standardmäßig wurde pfSense auf ihnen installiert. Wir werden mit ihr arbeiten.

Wenn Ihr ISP einen speziellen Verbindungsaufbau erfordert, können Sie zwei weitere Router verwenden und den Zugriff auf das Internet und das lokale Netzwerk gemeinsam nutzen und ein VPN-Gateway zwischen ihnen einrichten. In einem anderen Fall können Sie das Kabel des Providers direkt mit dem VPN-Gateway verbinden und Ihren Heimrouter dahinter mit einem lokalen Netzwerk verbinden. Das erstmalige Einrichten einer Internetverbindung unter pfSense würde den Rahmen dieses Artikels sprengen.

Anpassung

In diesem Artikel wird davon ausgegangen, dass das Internet mit dem ersten Port verbunden ist, Ihr PC oder Ihr Heimnetzwerk mit dem zweiten, und dass Sie vor der Konfiguration des VPN auf das Internet zugreifen konnten.

Um weitere Probleme zu vermeiden, melden wir uns bei Ihrem bevorzugten VPN-Anbieter an und finden Anweisungen zum Einrichten von pfSense. Wenn Ihr Provider keine Anweisungen für die manuelle Konfiguration in pfSense bereitstellt, können Sie diese von meinem bevorzugten Provider verwenden:

www.expressvpn.com/support/vpn-setup/pfsense-with-expressvpn-openvpn - der Hauptpunkt wird sich nicht ändern. Der obige Artikel mit Bildern beschreibt die vollständige Konfiguration eines neu gekauften Routers mit pfSense.

Hier ist eine kurze Checkliste zum Einrichten eines neuen VPN:

- System - Zert. Manager - Zertifizierungsstellen. Fügen Sie ein VPN-CA-Zertifikat hinzu

- System - Zert. Manager - Zertifikate. Fügen Sie ein VPN-Serverzertifikat hinzu

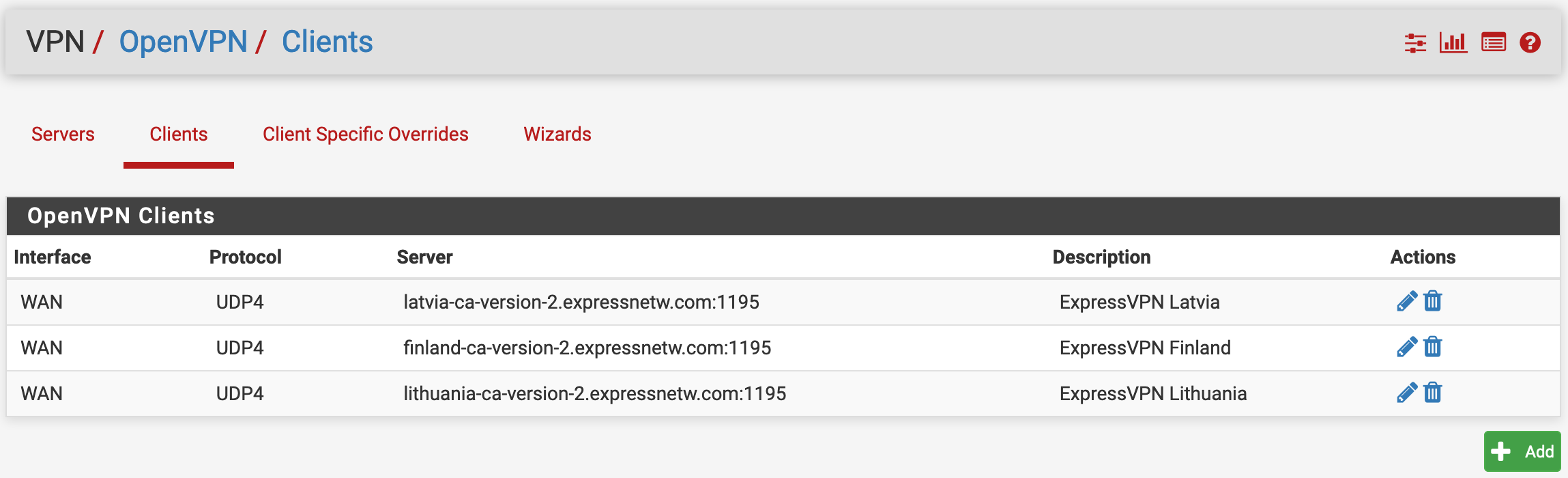

- VPN - OpenVPN - Clients. Wir erstellen einen neuen Client gemäß den Anweisungen des VPN-Anbieters

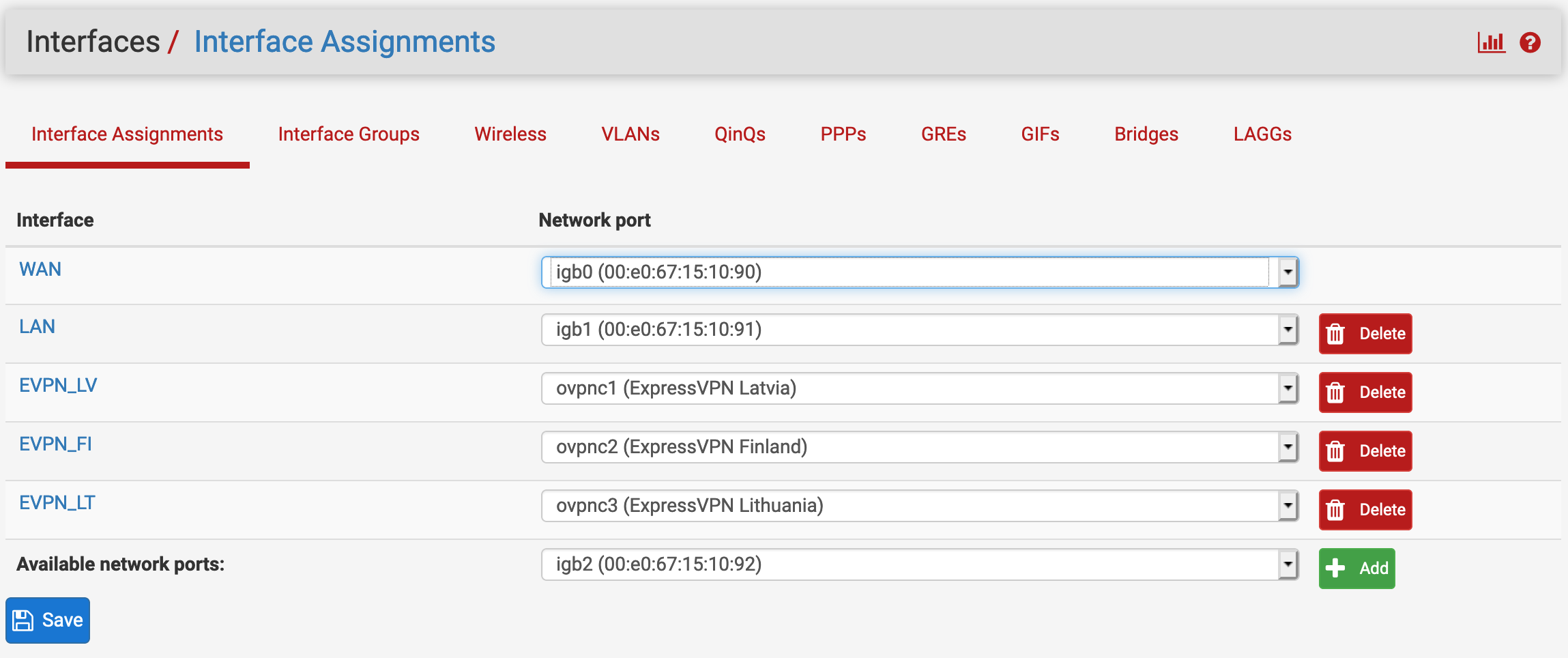

- Schnittstellen - Zuordnung. Clients als Schnittstellen hinzufügen

- System - Routing. Überprüfen Sie, ob das Gateway angezeigt wurde.

- Firewall - NAT. Fügen Sie NAT-Regeln für jeden Client hinzu

- Firewall - Regeln - LAN. Fügen Sie eine Umleitung des gesamten Datenverkehrs vom Netzwerk über das Gateway hinzu

- System - Routing. Geben Sie für ein aktives VPN-a in den Einstellungen des Gateways die Monitor-IP an und senden Sie einen Ping-Befehl an, mit dem das VPN-a überprüft wird

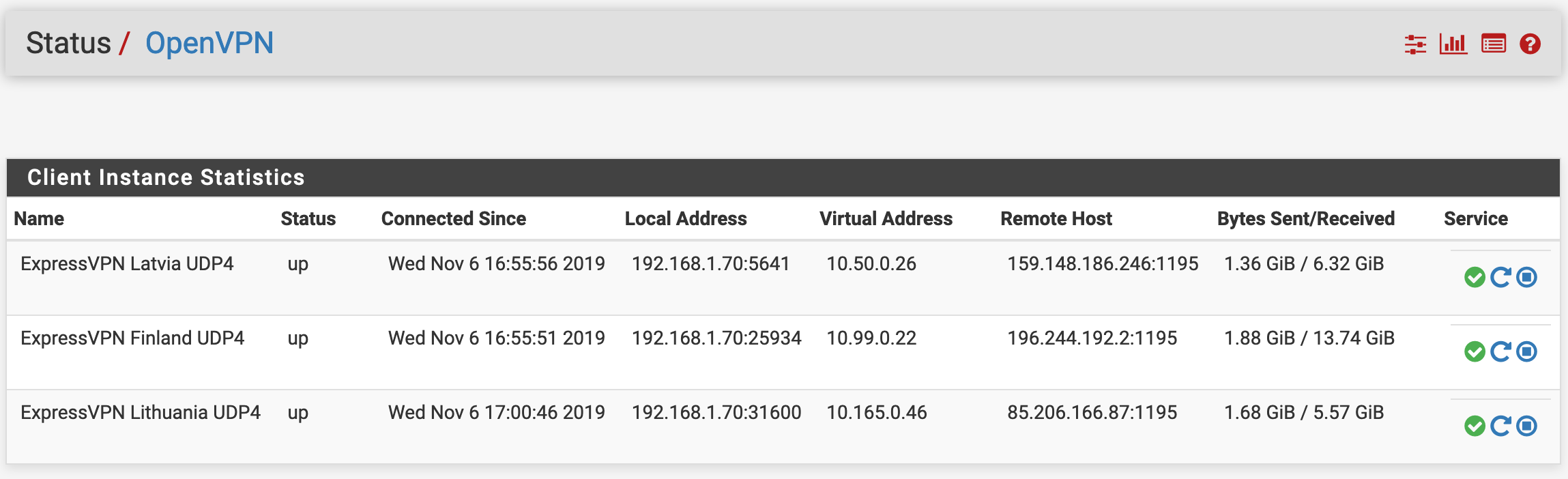

VPNs werden im Status - OpenVPN neu gestartet. Anzeigen von Protokollen unter Status - Paketprotokolle - OpenVPN.

In diesem Stadium halten wir an und prüfen, ob über VPN Zugang zum Internet besteht. Wenn die Verbindung zum VPN getrennt wird, verschwindet der Zugang vollständig. Wenn es kein Internet gibt, haben wir irgendwo einen Fehler gemacht. Wir sehen uns die VPN-Protokolle an und überprüfen die Einstellungen erneut. Wenn nach dem Trennen der VPN-Verbindung der Datenverkehr über das Hauptgateway läuft, wurde dies in Firewall - Regeln - LAN durcheinander gebracht.

Nun zum interessanten Teil. Wenn Ihr Provider 20 Mbit pro Sekunde und dann nachts ausgibt, haben Sie zu diesem Zeitpunkt bereits ein lokales Netzwerk erhalten, das vom VPN-Ohm vollständig geschlossen wurde und mit der höchstmöglichen Geschwindigkeit arbeitet. Aber was ist, wenn dein Kanal breiter ist?

Skalierbar

Wir haben ein paar weitere VPN-Clients für verschiedene Server gemäß den obigen Anweisungen eingerichtet. Sie müssen keine CA- und Server-Zertifikate hinzufügen. Wir wählen bereits hinzugefügte Zertifikate aus. Außerdem führen wir den Schritt mit Firewall - Regeln - LAN nicht aus, sondern später. Die erforderliche Anzahl von Clients wird empirisch durch die Ergebnisse von Geschwindigkeitsmessungen durch jeden einzelnen Server ermittelt.

Nach Abschluss sollten wir das folgende Bild haben:

- In VPN - OpenVPN - Clients erstellte und aktivierte Clients

- Schnittstellen - Zuweisung erstellter und aktivierter Schnittstellen für jeden Client

- Im Status - OpenVPN befinden sich alle Clients im Status "up"

- In System - Routing wurden Gateways angezeigt, für die Ping - IP - Adressen angegeben sind.

(Wenn Sie nicht herausfinden können, wen Sie anpingen müssen, öffnen Sie shodan.io und suchen Sie nach allen Google-IP-Adressen.)

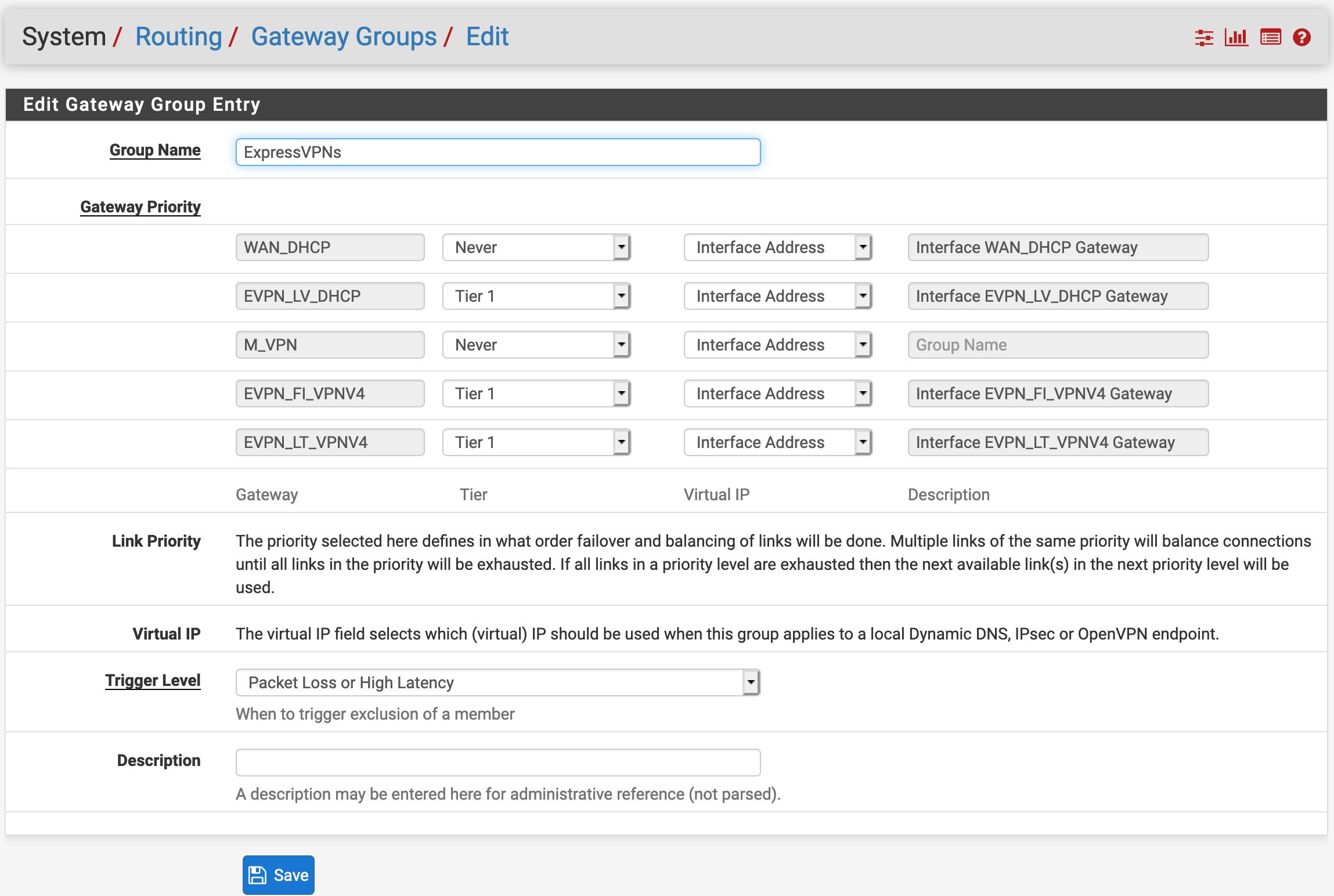

Gehen wir nun zu System - Routing - Gateway Groups. Klicken Sie auf Hinzufügen. Geben Sie einen einprägsamen Namen in den Gruppennamen ein.

Beachten Sie nun die Gateway-Prioritätstabelle. Gateway-Gruppen funktionieren wie folgt: Failover nach Ebene, Ausgleich innerhalb einer Ebene. Die Spalte Tier gibt an, auf welcher Ebene dieses Gateway verwendet wird. Die einfachste Möglichkeit besteht darin, alle aktiven VPN-Gateways in der ersten Ebene anzugeben. Eine Option für ein langsames Internet besteht darin, zwei Clients zu erstellen und diese auf der ersten und zweiten Ebene zu platzieren. In diesem Fall besteht jedoch nur Fehlertoleranz.

Finden Sie den Trigger-Level unten. Dies ist die Bedingung, unter der das Gateway vorübergehend aus der Gruppe ausgeschlossen wird. Mit anderen Optionen als Member Down können Sie das Senden von Paketen an das Gateway etwas früher beenden, als es vollständig gelöscht wurde - durch Überschreiten der Paketverlustschwelle und / oder durch einen hohen Ping. Die Verlust- und Ping-Schwellenwerte werden für jedes Gateway einzeln im System-Routing-Gateway festgelegt.

Wenn Sie eine bequeme Option zum Anordnen von Gateways in Ebenen ausgewählt haben, klicken Sie auf Speichern.

Es ist Zeit, den Datenverkehr an eine neue Gruppe von Gateways weiterzuleiten. Wir gehen zu Firewall - Regeln - LAN, öffnen die zuvor erstellte Umleitungsregel, gehen zur Liste mit Gateways und sehen die Gruppe, die wir in dieser Liste erstellt haben. Wir wählen es aus, speichern die Regel und übernehmen die Änderungen. Jetzt wird jede neue Verbindung über einen neuen VPN-Client in der Gruppe geleitet.

Testzeit : Öffnen Sie

api.ipify.me , deaktivieren Sie den Cache und behalten Sie den

Status bei , und laden Sie die Seite neu. Wenn Sie der einzige Benutzer im Netzwerk sind, sollten Sie für jede Seitenaktualisierung eine neue IP-Adresse sehen, die sich von Ihrer Heimatadresse unterscheidet. Wenn dieselbe Adresse angezeigt wird, aktualisieren Sie die Seite vollständig mit Strg + F5 (Befehlstaste + Umschalttaste + R auf den Mohnblumen) oder öffnen Sie einen neuen privaten Tab. Wenn dies nicht hilft, haben sie irgendwo einen Fehler in den Gruppeneinstellungen gemacht oder das Gateway in den Firewall-Regeln nicht geändert.

Nun zum schlechten. Leider weist diese Lösung einen kleinen, schwer fassbaren Fehler auf, wenn Sie sie vor dem Router des lokalen Netzwerks (und nicht vor dem Switch) verwenden. Früher oder später fällt einer der VPN-Clients aus der Gruppe aus, und alles ist in Ordnung, bis das VPN wieder aufgebaut wird. Da sich alle Benutzer hinter NAT befinden und der VPN-Router nur eine IP-Adresse und 65.000 Ports sieht, werden im Laufe der Zeit alle Ports denjenigen VPN-Clients zugeordnet, die nie gestürzt sind. Sobald der VPN-Client steigt, wird dementsprechend kein Datenverkehr mehr durchgeleitet. Der Client ist vollständig am Leben, Pings und ein gewisser stabiler Serviceverkehr durchlaufen ihn, aber der Client-Verkehr durchläuft ihn nicht. Theoretisch würde dies durch Zurücksetzen der Verbindungstabelle gelöst, und dafür gibt es sogar ein Häkchen in den pfSense-Einstellungen. Meiner Recherche nach blockierte dieses Häkchen jedoch den gesamten Zugriff auf den Router, da die Clients in Zyklen zu fallen begannen und die neu eingerichteten Verbindungen aus dem Web löschten Schnittstelle, die es sehr schwierig machte, das Problem zu beheben. Ohne dieses Häkchen gleichen sich mehr als zwei VPNs aus, so dass immer mindestens ein Zugriff vorhanden war. Am Ende habe ich die Überwachungsbedingung konfiguriert: "Wenn fünf Minuten auf der Schnittstelle weniger als 1000 Byte Datenverkehr pro Sekunde haben, teilen Sie mir dies mit". In besonders fortgeschrittenen Fällen starte ich den Zombie-VPN-Client manuell neu, um die Verbindungstabelle zurückzusetzen.

Wir haben also ein Netzwerk, das vollständig durch mehrere verteilte VPNs geleitet wird. Aufgrund der Kombination mehrerer unterschiedlicher VPN-Server sind wir nicht auf die Verfügbarkeit der einzelnen Server angewiesen, und die Netzwerkgeschwindigkeit wird nur durch Ihren Kanal ohne Verschlüsselung begrenzt. Wenn Ihnen plötzlich ein Router nicht mehr ausreicht, können Sie ihn auch skalieren. Dies ist jedoch ein Thema für einen separaten Artikel.