Dieser Artikel wird mehrere weitere Probleme lösen. Links zu anderen Teilen unten.

Der erste Teil:

Ethernet, FTP, Telnet, HTTP, Bluetooth - die Grundlagen der Verkehrsanalyse. Probleme in einem Netzwerk mit r0ot-mi lösen.Organisatorische InformationenSpeziell für diejenigen, die etwas Neues lernen und sich in einem der Bereiche Informations- und Computersicherheit weiterentwickeln möchten, werde ich folgende Kategorien beschreiben und besprechen:

- PWN;

- Kryptographie (Crypto);

- Netzwerktechnologien (Netzwerk);

- Reverse (Reverse Engineering);

- Steganographie (Stegano);

- Suche und Ausnutzung von WEB-Schwachstellen.

Darüber hinaus werde ich meine Erfahrungen in den Bereichen Computerforensik, Analyse von Malware und Firmware, Angriffe auf drahtlose Netzwerke und lokale Netzwerke, Durchführung von Pentests und Schreiben von Exploits teilen.

Damit Sie sich über neue Artikel, Software und andere Informationen informieren können, habe ich

in Telegram einen

Channel und eine

Gruppe erstellt, um alle Fragen im Bereich ICD

zu diskutieren . Auch ich werde Ihre persönlichen Wünsche, Fragen, Anregungen und Empfehlungen

persönlich berücksichtigen

und auf alle antworten .

Alle Informationen werden nur zu Bildungszwecken bereitgestellt. Der Autor dieses Dokuments übernimmt keine Verantwortung für Schäden, die jemandem durch die Verwendung von Kenntnissen und Methoden entstehen, die er durch das Studium dieses Dokuments erlangt hat.

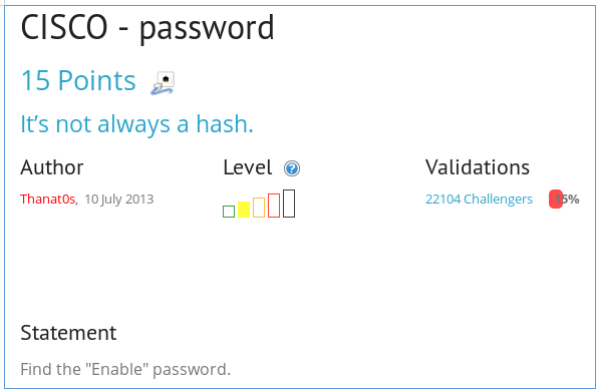

Cisco-Passwort

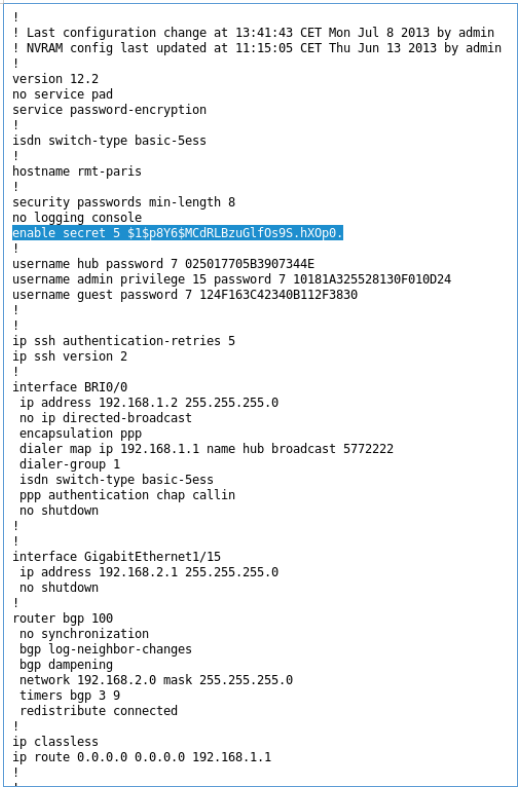

Wir werden gebeten, das Aktivierungskennwort zu finden und cisco config anzugeben.

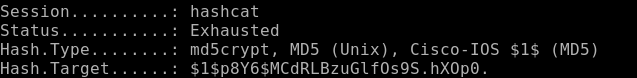

Die Konfiguration enthält ihren Hash, lassen Sie uns durch sie scrollen. Ich werde Hashcat verwenden.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

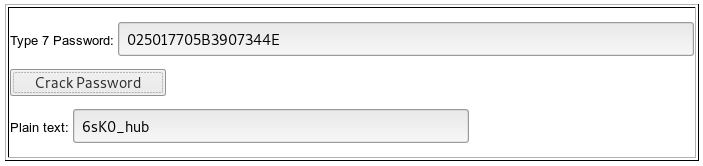

Und wir finden das Passwort nicht. Lassen Sie uns andere quaken. Sie können

diese Seite

dafür nutzen .

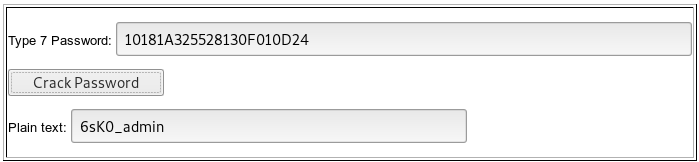

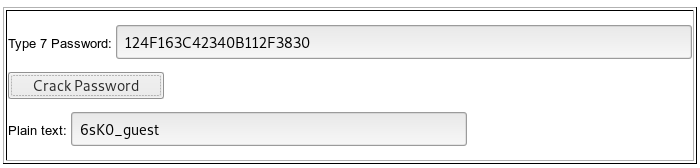

Wir knacken alle Cisco Typ 7 Passwörter. Wir sehen das Muster: 6sK0_ Benutzername. Nehmen wir einen Hash aus der Zeile 6sK0_enable nach einem ähnlichen Prinzip. Zunächst ein wenig über das Hash-Format.

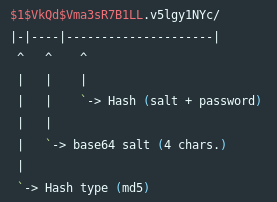

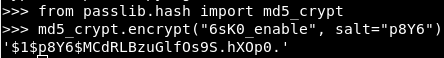

Wie Sie sehen, besteht der Hash aus drei Teilen. Der erste Teil ist ein Hash-Typ (in diesem Fall MD5, wir haben ihn in Hashcat verwendet), der zweite und dritte Teil sind Salt und Hash. Wir benutzen Python.

Dieser Hash stimmt mit dem Hash in der Konfiguration überein. Das Problem ist gelöst.

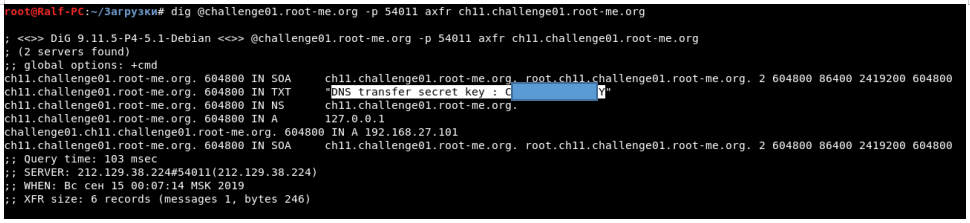

DNS-Zonenübertragung

Wie aus der Aufgabe hervorgeht, müssen wir die Übertragung der DNS-Zone durchführen.

Die DNS-Zonenübertragung ist eine Art von DNS-Transaktion. Dies ist einer der Mechanismen zum Synchronisieren des Inhalts mehrerer DNS-Datenbanken zwischen Servern. In der DNS-Zone enthaltene Informationen können aus Sicht der Betriebssicherheit als vertraulich betrachtet werden. Beispielsweise können Ressourceneinträge Serverrolleninformationen oder Fingerabdrücke von SSH-Schlüsseln enthalten.

Sie können eine Zone mit dem dig-Programm übertragen, in dem wir Host, Port, Transaktionstyp - axfr und Domäne angeben.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

Wir bekommen den geheimen Schlüssel.

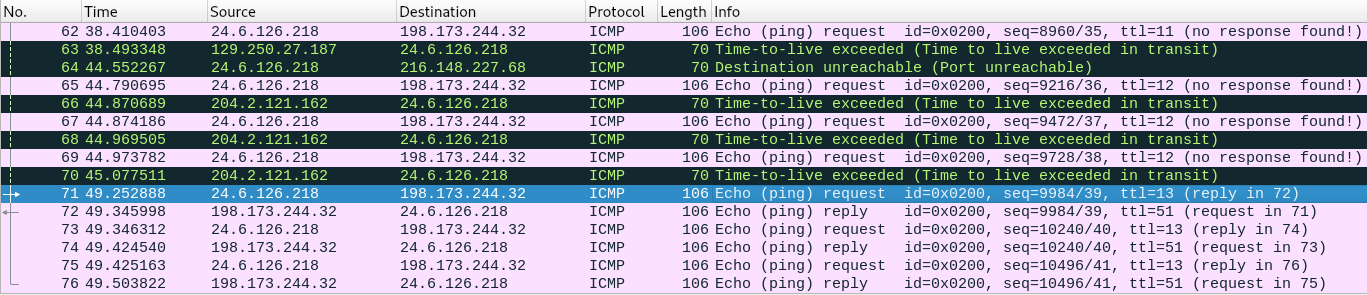

IP TTL

Sie geben uns einen Verkehrsdump und werden gebeten, die TTL zu ermitteln, die zum Erreichen des Zielhosts verwendet wird. Es ist sehr einfach Wir öffnen den Speicherauszug und stellen fest, dass einige Antworten schwarz markiert sind, während die TTL 11 und 12 ist. Wenn die Anforderung TTL 13 ist, kommt die Antwort ohne Fehler. Das heißt, die gewünschte TTL ist 13.

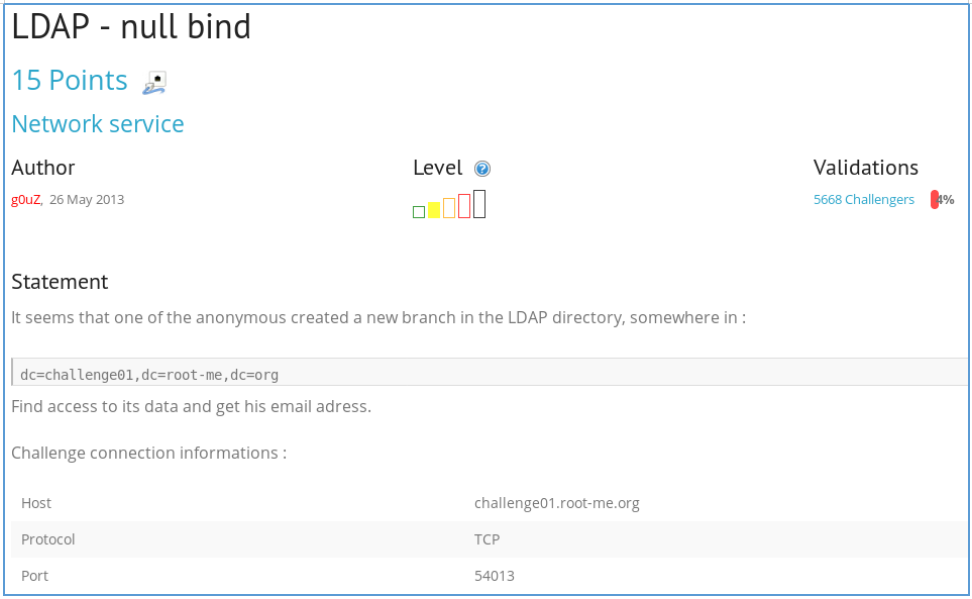

LDAP-Nullbindung

Wir müssen auf die Daten zugreifen, von wo aus die E-Mail-Adresse ermittelt werden muss.

LDAP ist ein leicht erweiterbares Verzeichniszugriffsprotokoll, das TCP / IP verwendet und das Authentifizieren (Binden), Suchen (Suchen) und Vergleichen (Vergleichen) sowie das Hinzufügen, Ändern oder Löschen von Einträgen ermöglicht.

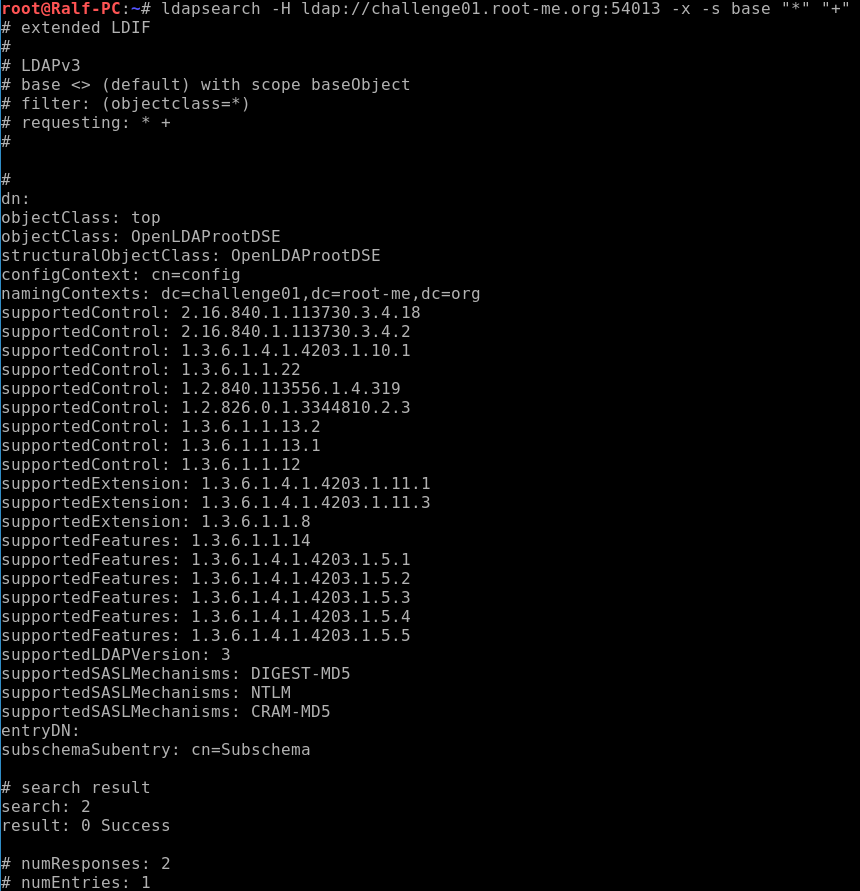

Der Name der Aufgabe weist auf eine Nullanforderung hin. Tatsache ist, dass für eine solche Anforderung keine Authentifizierung erforderlich ist, um Informationen zu erhalten. Wir werden das ldapsearch-Programm testen. Ein wenig zu den Optionen: Wir müssen den Host (-H), die übliche Authentifizierung (-x), die Verschachtelungsebene der Suche (-s) in diesem Fall nur im Stammeintrag (base) und auch die Art der Attribute angeben - wir werden auch nach Benutzerattributen suchen (* ) und Betrieb (+).

Wie Sie sehen, wurden die Attribute an uns zurückgegeben, was bedeutet, dass die Annahme bezüglich der Nullanforderung korrekt war. Darüber hinaus stimmt namingContexts mit den Angaben in der Aufgabe überein.

In der uns angegebenen Adresse fehlt eine Organisationseinheit. Da die Anfrage Null ist, geben wir den Standard anonym an.

Wir bekommen die Daten, wo wir die Post finden.

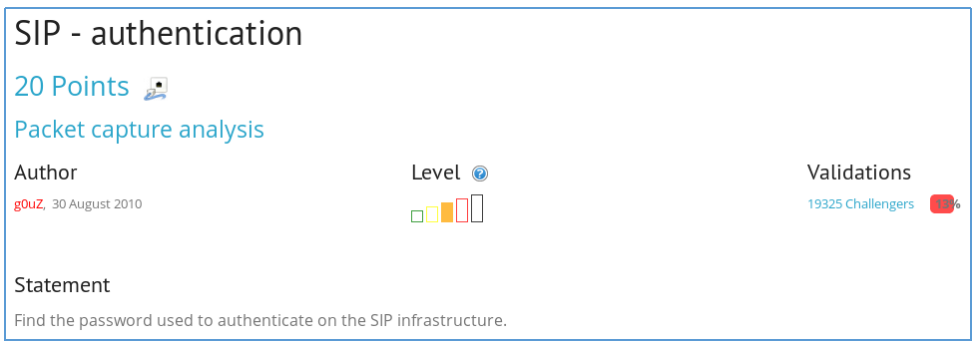

SIP-Authentifizierung

Müssen ein Passwort finden. Dies ist sehr einfach, da die letzte Spalte entweder einen Hash oder ein Passwort enthält. VERSUCHEN EINFACH ... Passt ...

Ich würde über die Komplexität dieser Aufgabe und ihre Bewertung streiten.

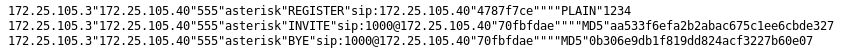

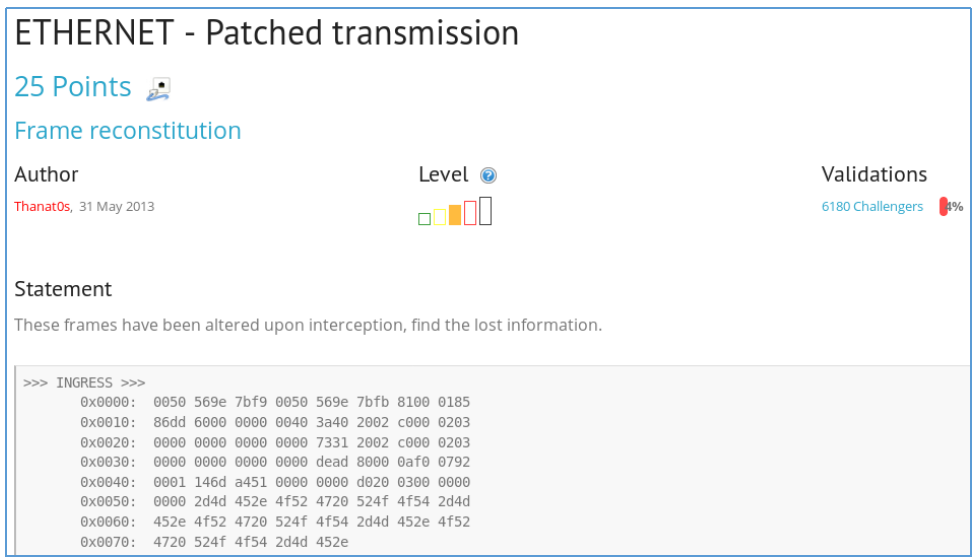

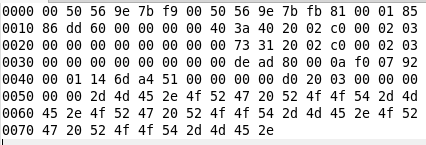

ETHERNET - Gepatchte Übertragung

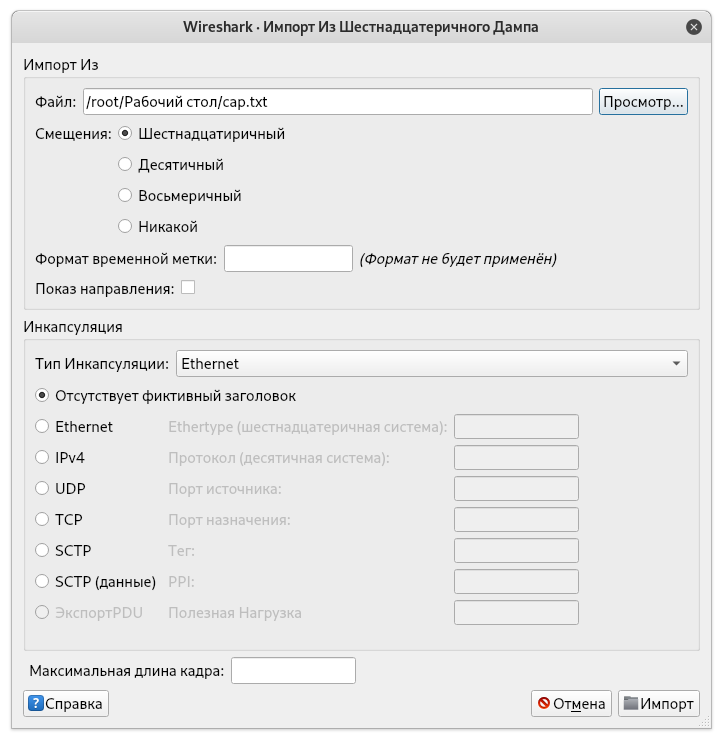

Wir erhalten Pakete in hexadezimaler Form. Im letzten Paket wurden 10 Bytes geändert, sie müssen wiederhergestellt werden. Der bequemste Weg, mit Paketen zu arbeiten, ist in Wireshark. Um einen hexadezimalen Speicherauszug zu laden, müssen Sie ihn in das folgende Formular bringen.

Wählen Sie anschließend Datei -> Aus Hex importieren ...

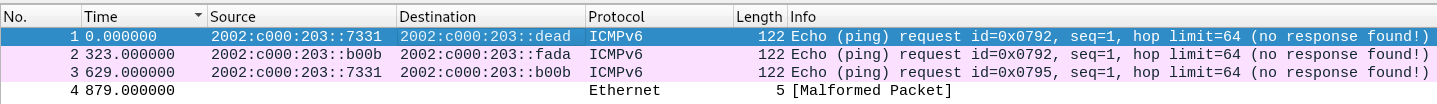

Nachdem alle Pakete heruntergeladen wurden, müssen sie kombiniert werden. Wählen Sie dazu Datei -> Zusammenführen. Jetzt haben wir folgendes Bild.

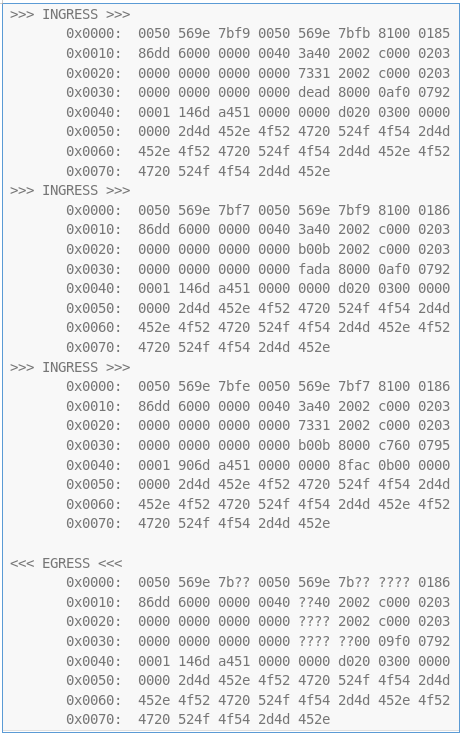

Wir schauen uns an, welche Bytes wiederhergestellt werden müssen.

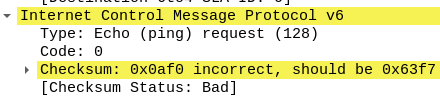

Wir berücksichtigen 2 Tatsachen. Das erste: drei Anforderungspakete und ein Antwortpaket, das zweite: 1 und 3 Pakete sind mit einer schlechten Prüfsumme markiert.

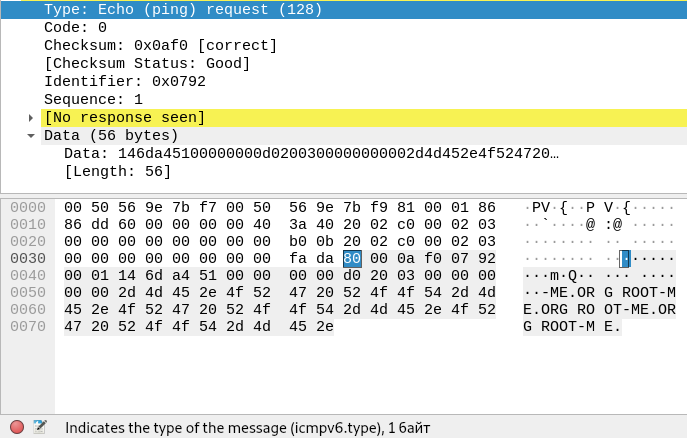

Daraus können wir schließen, dass wir die ICMPv6-Antwort auf die Anforderung des zweiten Pakets analysieren. Beginnen wir mit der Bestellung. Die ersten 16 Bytes sind die MAC-Adressen des Empfängers und der Quelle. Wir nehmen aus dem zweiten Paket und tauschen die Plätze, d.h. Die ersten 2 unbekannten Bytes von f9f7. Als nächstes kommen die Typen 8100 und 3a. Als nächstes kommen die IP-Adressen der Quelle und des Empfängers, die auch aus dem zweiten Paket ausgetauscht werden - fadab00b.

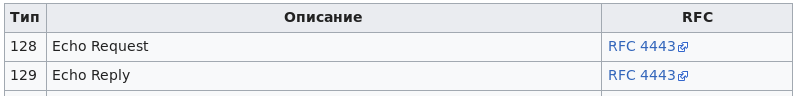

Das letzte Byte ist übrig. Dies ist eine Art ICMPv6-Nachricht.

Im zweiten Anforderungspaket (128) haben wir eine Antwort.

Das heißt, das letzte gesuchte Byte ist 81. Wir sammeln, senden, die Antwort ist korrekt.

Immer komplizierter ... Sie können sich uns auf

Telegramm anschließen . Dort können Sie Ihre eigenen Themen vorschlagen und über die Themenauswahl für die folgenden Artikel abstimmen.