Guten Tag Freunde! Heute werde ich die Reihe über

Extreme Switches mit einem Artikel über Enterprise Network Design fortsetzen.

In dem Artikel werde ich so kurz wie möglich versuchen:

- beschreiben einen modularen Ansatz für das Netzwerkdesign von Etnterprise

- die Konstruktionsarten eines der wichtigsten Module des Unternehmensnetzwerks zu betrachten - des Backbone-Netzwerks (IP-Campus)

- Beschreiben der Vor- und Nachteile von Sicherungsoptionen für kritische Netzwerkknoten

- Entwerfen / aktualisieren Sie in einem abstrakten Beispiel ein kleines Unternehmensnetzwerk

- Wählen Sie Extreme Switches, um Ihr entworfenes Netzwerk zu implementieren

- arbeiten mit Fasern und IP-Adressierung

Dieser Artikel ist eher für Netzwerkingenieure und Netzwerkadministratoren von Interesse, die gerade ihre Karriere als Netzwerkprofi beginnen, als für erfahrene Ingenieure, die viele Jahre in Telekommunikationsbetreibern oder großen Unternehmen mit geografisch verteilten Netzwerken gearbeitet haben.

Auf jeden Fall bitte bei Interesse nach Katze fragen.

Modularer Netzwerkdesign-Ansatz

Ich beginne meinen Artikel mit einem eher beliebten modularen Ansatz für das Netzwerkdesign, mit dem Sie ein Puzzle aus Teilen des Netzwerks zu einem vollständigen Bild zusammensetzen können.

Erstens eine kleine Abstraktion - ich präsentiere diesen Ansatz sehr oft als Zoom auf Geokarten, wenn in erster Näherung ein Land sichtbar ist, in der zweiten Region, in der dritten Stadt usw.

Betrachten Sie als Beispiel dieses Beispiel:

- 1. Annäherung - das gesamte Unternehmensnetzwerk setzt sich aus verschiedenen Ebenen zusammen:

- Kernnetz oder Campus

- Grenzebene

- Ebene der Telekommunikationsbetreiber

- abgelegene Gebiete

- 2. Annäherung - jede dieser Ebenen wird in separaten Modulen beschrieben

- Kernnetz oder Campus besteht aus:

- Modul mit 3 oder 2 Ebenen, das das Unternehmensnetzwerk und seine Ebenen beschreibt - Zugriff, Verteilung und / oder Kern

- ein Modul, das ein Rechenzentrum beschreibt - ein Rechenzentrum (im Wesentlichen der Serverteil der Infrastruktur)

- Die Grenzebene wiederum besteht aus:

- Internetverbindungsmodul

- WAN- und MAN-Modul, das für die Verbindung von geografisch verteilten Objekten des Unternehmens zuständig ist

- Modul zum Aufbau von VPN-Tunneln und Fernzugriff

- Häufig haben viele kleine Unternehmen mehrere oder sogar alle dieser Module in einem zusammengefasst

- Anbieterebene:

- Diese Ebene umfasst die Kommunikation „zur Außenwelt“ - dunkle Glasfasern (Glasfaservermietung von Betreibern), Kommunikationskanäle (Ethernet, G.703 usw.), Internetzugang.

- Remote-Ebene:

- Meist handelt es sich dabei um Niederlassungen eines Unternehmens, die auf eine Stadt, eine Region, ein Land oder sogar einen Kontinent verteilt sind.

- Diese Zone kann auch ein Backup-Rechenzentrum enthalten, das die Arbeit des Mains dupliziert

- und natürlich Telearbeiter (entfernte Arbeitsplätze), die in letzter Zeit immer beliebter werden

- 3. Näherung - Jedes der Module ist in kleinere Module oder Ebenen aufgeteilt. Zum Beispiel in einem Campus-Netzwerk:

- Das dreistufige Netzwerk ist unterteilt in:

- Zugriffsebene

- Verteilungsebene

- Kernebene

- Rechenzentrum in komplexeren Fällen kann unterteilt werden in:

- Netzwerkteil mit 2 oder 3 Ebenen

- Serverseite

Ich werde versuchen, all das in der folgenden vereinfachten Abbildung anzuzeigen:

Wie aus der obigen Abbildung hervorgeht, hilft der modulare Ansatz, das Gesamtbild in die Bestandteile zu unterteilen und zu strukturieren, mit denen Sie in Zukunft bereits arbeiten können.

In diesem Artikel werde ich mich auf die Campus Enterprise-Ebene konzentrieren und sie detaillierter beschreiben.

Arten von IP-Campus-Netzwerken

Als ich bei einem Provider und insbesondere später bei einem Integrator arbeitete, stieß ich auf unterschiedliche „Reifegrade“ von Kundennetzwerken. Ich verwende den Begriff Fälligkeit nicht umsonst, weil es häufig Fälle gibt, in denen die Netzwerkstruktur mit dem Wachstum des Unternehmens selbst wächst und dies im Prinzip logisch ist.

In einem kleinen Unternehmen, das sich im selben Gebäude befindet, kann ein Unternehmensnetzwerk aus nur einem Grenzrouter bestehen, der als Firewall fungiert, mehreren Zugriffsschaltern und mehreren Servern.

Ich nenne ein solches Netzwerk für mich ein "einstufiges" Netzwerk - es hat keine explizite Netzwerkkernebene, die Verteilungsebene wird auf den Grenzrouter (mit Firewall-, VPN- und möglicherweise Proxy-Funktionen) verlagert, und Zugriffsschalter dienen sowohl den Computern der Mitarbeiter als auch dem Server.

Im Falle eines Unternehmenswachstums - einer Zunahme der Anzahl von Mitarbeitern, Diensten und Servern - müssen Sie häufig:

- Erhöhen Sie die Anzahl der Netzwerk-Switches und Access-Ports

- Serverkapazität erhöhen

- Kampf gegen Broadcast-Domänen - Implementierung von Netzwerksegmentierung und segmentübergreifendem Routing

- Behebung von Netzwerkfehlern, die zu Ausfallzeiten der Mitarbeiter führen, da dies zusätzliche finanzielle Aufwendungen für das Management mit sich bringt (der Mitarbeiter ist inaktiv, das Gehalt wird bezahlt, die Arbeit wird jedoch nicht erledigt)

- Denken Sie bei der Behebung von Fehlern an die Sicherung kritischer Netzwerkknoten - Router, Switches, Server und Dienste

- Verschärfung der Sicherheitspolitik, da kommerzielle Risiken auftreten können, und wiederum für einen stabileren Netzwerkbetrieb

All dies führt dazu, dass der Ingenieur (Netzwerkadministrator) früher oder später über den korrekten Aufbau des Netzwerks nachdenkt und zu einem 2-Ebenen-Modell gelangt.

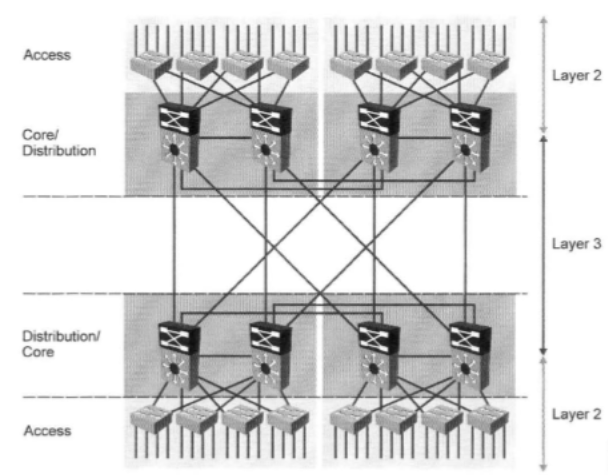

Dieses Modell unterscheidet sich bereits deutlich von 2 Ebenen - der Zugriffsebene und der Verteilungsebene, die in Kombination auch die Kernebene (Collapsed-Core) darstellen.

Die kombinierte Distributions- und Kernel-Ebene führt die folgenden Funktionen aus:

- fasst Links von Zugriffsschaltern zusammen

- führt das Routing von Netzwerksegmenten ein - es gibt so viele Benutzer und Geräte, dass sie nicht in dasselbe Netzwerk passen / 24, und wenn dies der Fall ist, verursachen Broadcast-Stürme dauerhafte Ausfälle (insbesondere, wenn Benutzer ihnen helfen, indem sie Schleifen erstellen)

- Ermöglicht die Kommunikation zwischen benachbarten Switch-Segmenten (über schnellere Verbindungen)

- Es ermöglicht die Kommunikation zwischen Benutzern und ihren Geräten und der Serverfarm, die sich inzwischen auch in einem separaten Netzwerksegment - dem Rechenzentrum - abhebt.

- Beginn der Bereitstellung der Sicherheitsrichtlinie, die zu diesem Zeitpunkt im Unternehmen zu erscheinen beginnt, zusammen mit Zugriffsschaltern auf die eine oder andere Weise. Das Unternehmen wächst, auch die wirtschaftlichen Risiken nehmen zu (hier meine ich nicht nur Bestimmungen zu Geschäftsgeheimnissen, zur Differenzierung von Zugriffsrichtlinien usw., sondern auch zu elementaren Ausfallzeiten des Netzwerks und der Mitarbeiter).

So wächst das Netzwerk früher oder später zu einem 2-Ebenen-Modell:

In diesem Modell gelten besondere Anforderungen sowohl für Zugriffsebenenschalter, die Links von Benutzern und Netzwerkgeräten (Drucker, Zugriffspunkte, VoIP-Geräte, IP-Telefone, IP-Kameras usw.) zusammenfassen, als auch für Verteilerebenenschalter und Kerne.

Access Switches sollten bereits intelligenter und funktioneller sein, um die Anforderungen an Netzwerkleistung, Sicherheit und Flexibilität zu erfüllen, und sollten:

- Es gibt verschiedene Arten von Zugangsports und Trunk-Ports - vorzugsweise mit der Möglichkeit eines Spielraums für das Verkehrswachstum und der Anzahl der Ports

- ausreichende Vermittlungskapazität und Bandbreite haben

- über die erforderliche Sicherheitsfunktionalität verfügen, die der aktuellen Sicherheitsrichtlinie (und im Idealfall dem Wachstum ihrer weiteren Anforderungen) entspricht

- in der Lage sein, schwer erreichbare Netzwerkgeräte mit der Möglichkeit zu versorgen, sie aus der Ferne beim Einschalten neu zu starten (PoE, PoE +)

- in der Lage sein, ihre eigene elektrische Energie zu reservieren, um sie an den Orten zu verwenden, an denen es notwendig ist

- (wenn möglich) ein weiteres Wachstumspotential für eine Funktion zu haben, ist ein häufiges Beispiel, wenn ein Zugriffsschalter im Laufe der Zeit zu einem Verteilungsschalter wird

Für Verteilerschalter gelten wiederum folgende Anforderungen:

- sowohl in Bezug auf Trunk-Downstream-Ports zu Access-Switches als auch zu Peer-Interfaces benachbarter Distributions-Switches (und anschließend zu möglichen Uplink-Interfaces zum Core)

- in Bezug auf L2 und L3 funktionsfähig

- in Bezug auf die Sicherheitsfunktionalität

- im Sinne der Fehlertoleranz (Redundanz, Clustering und Redundanz der Stromversorgung)

- in Bezug auf Flexibilität bei der Verteilung des Verkehrs

- (wenn möglich) weiteres funktionales Wachstumspotential haben (zeitliche Umwandlung der Aggregationsvorrichtung in den Kern)

- In einigen Fällen kann es bei Verteilerschaltern angebracht sein, PoE- und PoE + -Ports zu verwenden.

Mehr noch: Wenn das Unternehmen eine Politik des aktiven Wachstums und der Entwicklung des Unternehmens verfolgt, wird sich das Netzwerk auch in Zukunft weiterentwickeln - das Unternehmen kann damit beginnen, benachbarte Gebäude zu mieten, eigene Gebäude zu errichten oder kleinere Wettbewerber aufzunehmen, wodurch die Anzahl der Arbeitsplätze für Mitarbeiter erhöht wird. Gleichzeitig wächst das Netzwerk, was Folgendes erfordert:

- Mitarbeiter mit Jobs versorgen - neue Access-Switches mit Access-Ports werden benötigt

- Verfügbarkeit neuer Distributions-Switches für die Link-Aggregation von Access-Switches

- Bau neuer sowie Modernisierung bestehender Kommunikationsleitungen

Infolgedessen kommt es aus folgenden Gründen zu einem Anstieg des Datenverkehrs:

- aufgrund der Zunahme der Zugangsports und dementsprechend der Netzwerkbenutzer

- Aufgrund der Zunahme des Datenverkehrs verwandter Subsysteme, die das Unternehmensnetzwerk für sich selbst als Transportmittel auswählen - Telefonie, Sicherheit, technische Systeme usw.

- durch die einführung zusätzlicher dienstleistungen - mit dem anstieg der mitarbeiter tauchen neue abteilungen auf, die bestimmte software benötigen

- Rechenkapazität des Rechenzentrums zur Erfüllung der Infrastruktur- und Anwendungsanforderungen

- Die Sicherheitsanforderungen für Netzwerke und Informationen steigen - die berühmte CIA-Triade (nur ein Scherz), aber im Ernst, die CIA - Vertraulichkeit, Integrität und Verfügbarkeit:

- Diesbezüglich gelten für die kritischen Ebenen des Netzwerks - Verteilung und Rechenzentrums - zusätzliche Anforderungen an Fehlertoleranz und Redundanz

- Auch hier kommt es zu einem Anstieg des Verkehrsaufkommens aufgrund der Einführung neuer Sicherheitssysteme - beispielsweise RKVI usw.

Früher oder später wird das Anwachsen von Verkehr, Diensten und der Anzahl der Benutzer dazu führen, dass eine zusätzliche Ebene des Netzwerks eingeführt werden muss - der Kernel, der eine Hochgeschwindigkeits-Paketvermittlung / -routing unter Verwendung von Hochgeschwindigkeits-Kommunikationsverbindungen durchführt.

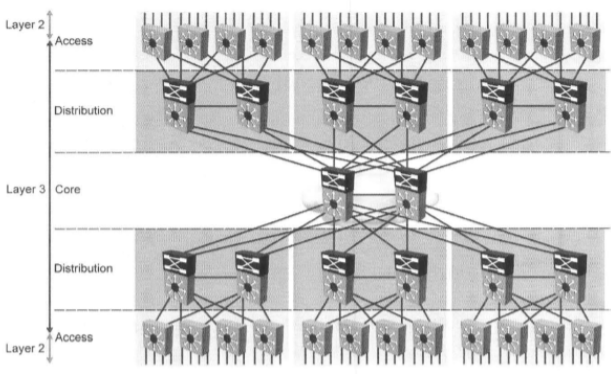

Zu diesem Zeitpunkt kann das Unternehmen zu einem dreistufigen Netzwerkmodell übergehen:

Wie Sie in der obigen Abbildung sehen können, gibt es in einem solchen Netzwerk eine Kernebene, die Geschwindigkeitsverbindungen von Verteilungsschaltern aggregiert. Kernel-Switches stellen daher auch Anforderungen an:

- Schnittstellenbandbreite - 1GE, 2,5GE, 10GE, 40GE, 100GE

- Switch-Leistung (Switching-Kapazität und Weiterleitungsleistung)

- Schnittstellentypen - 1000BASE-T, SFP, SFP +, QSFP, QSFP +

- Anzahl und Menge der Schnittstellen

- Redundanzoptionen (Stacking, Clustering, Redundanz von Steuerkarten (relevant für modulare Switches), redundante Stromversorgung usw.)

- funktionell

Auf dieser Ebene des Netzwerks ist es definitiv notwendig, als seine technische Änderung:

- Reservierung von Kernelknoten und Links (sehr, sehr, sehr wünschenswert)

- Reservierung von Knoten und Links von Links auf Verteilungsebene (abhängig von der Kritikalität)

- Reservierung von Kommunikationsverbindungen zwischen Access Switches und Distribution Level (falls erforderlich)

- Dynamische Routing-Protokolleingabe

- Ausgleich des Datenverkehrs sowohl im Kernel als auch auf Verteilungs- und Zugriffsebene (falls erforderlich)

- Einführung zusätzlicher Dienste - sowohl Transport- als auch Sicherheitsdienste (falls erforderlich)

und rechtliche Definition der Netzwerksicherheitsrichtlinie des Unternehmens, die die allgemeine Sicherheitsrichtlinie in Bezug auf Folgendes ergänzt:

- Anforderungen für die Implementierung und Konfiguration bestimmter Sicherheitsfunktionen auf Zugriffs- und Verteilungsschaltern

- Anforderungen für den Zugriff, die Überwachung und die Verwaltung von Netzwerkgeräten (Remote-Zugriffsprotokolle zur Verwaltung von Netzwerksegmenten, Protokollierungseinstellungen usw.)

- Reservierungsanforderungen

- Anforderungen an die Bildung des minimal notwendigen Ersatzteilsatzes

In diesem Abschnitt habe ich kurz die Entwicklung des Netzwerks und des Unternehmens von mehreren Switches und einigen Dutzend Mitarbeitern zu mehreren Dutzend (oder vielleicht Hunderten von Switches) und mehreren Hunderten (oder sogar Tausenden) Mitarbeitern beschrieben, die direkt im Unternehmensnetzwerk arbeiten (und immerhin) Es gibt auch Produktionsabteilungen und technische Netzwerke.

Es ist klar, dass in der Realität eine so „wunderbare“ und schnelle Entwicklung des Unternehmens nicht stattfindet.

In der Regel dauert es Jahre, bis ein Unternehmen und ein Netzwerk von der ersten auf die von mir beschriebene dritte Ebene angewachsen sind.

Warum schreibe ich all diese gemeinsamen Wahrheiten? Was ich hier erwähnen möchte, ist ein Begriff wie ROI - Return-on-Investment (Rendite / Return-on-Investment) und seine Seite, die sich direkt auf die Wahl der Netzwerkausrüstung bezieht.

Bei der Auswahl von Geräten wählen Netzwerktechniker und ihre Manager Geräte häufig auf der Grundlage von zwei Faktoren aus: dem aktuellen Preis des Geräts und der technischen Mindestfunktionalität, die derzeit zur Lösung einer bestimmten Aufgabe oder von bestimmten Aufgaben erforderlich ist (der Kauf von Geräten für die Datensicherung wird später besprochen).

Gleichzeitig werden die Möglichkeiten eines weiteren "Wachstums" der Ausrüstung selten in Betracht gezogen. Wenn eine Situation eintritt, in der sich die Ausrüstung in Bezug auf Funktionalität oder Produktivität erschöpft, wird in Zukunft eine leistungsstärkere und funktionalere gekauft, und die alte wird nach dem Prinzip „stehen bleiben“ an das Lager oder irgendwo ins Netzwerk geliefert (dies führt übrigens auch zum Erscheinungsbild eines großen Ausrüstungszoos) und eine Reihe von Informationssystemen beschaffen, die damit arbeiten).

Anstatt also einen Teil der Lizenzen für Add zu kaufen. Funktionalität und Leistung, die viel billiger sind als neue, leistungsstärkere Geräte, müssen Sie aus folgenden Gründen ein neues Stück Hardware kaufen und überbezahlen:

- Das Netzwerk wächst häufig langsam und die Funktionserweiterung oder die Leistung des Switches Ihres Netzwerks hält möglicherweise lange an

- Es ist kein Geheimnis, dass die Ausstattung ausländischer Anbieter an Fremdwährungen (Dollar oder Euro) gebunden ist. Um ehrlich zu sein - das Wachstum des Dollars oder des Euro (oder die periodische Abwertung des Rubels in kleinen Schritten) führt dazu, dass der Dollar vor 10 Jahren und der Dollar jetzt aus der Sicht des Rubels völlig verschiedene Dinge sind

Zusammenfassend möchte ich festhalten, dass der Kauf von Netzwerkgeräten mit erweiterter Funktionalität künftig zu Einsparungen führen kann.

Hierbei berücksichtige ich die Kosten für den Kauf von Geräten im Zusammenhang mit der Investition in mein Netzwerk und meine Infrastruktur.

Daher halten sich viele Anbieter (nicht nur Extreme) an das Prinzip des Pay-as-you-grow, indem sie eine Reihe von Funktionen und Möglichkeiten in die Geräte integrieren, um die Produktivität von Schnittstellen zu steigern, die anschließend durch den Kauf einzelner Lizenzen aktiviert werden. Sie bieten auch modulare Switches mit einer breiten Palette an Schnittstellen- und Prozessorkarten sowie die Möglichkeit, Anzahl und Leistung schrittweise zu erhöhen.

Kritische Knotenreservierung

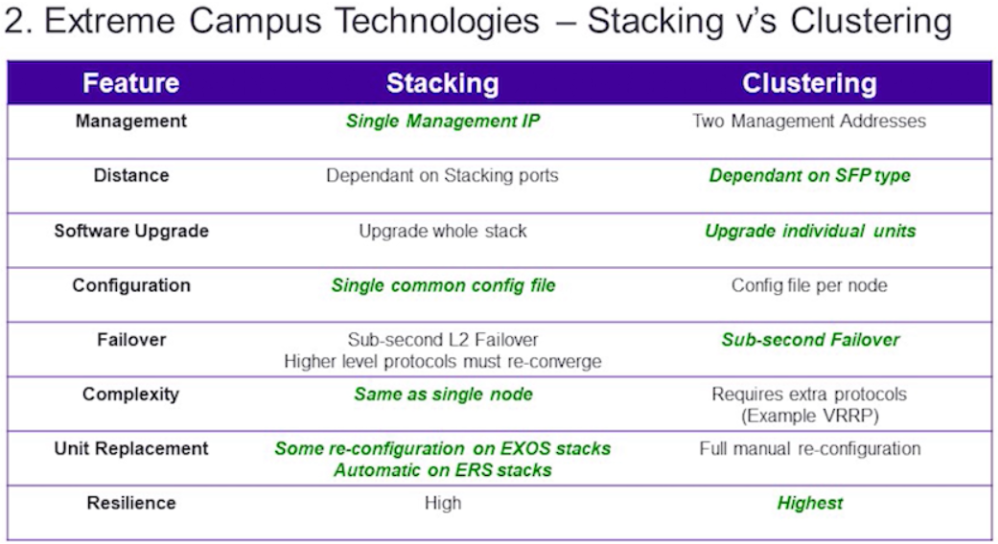

In diesem Teil des Artikels möchte ich kurz die Grundprinzipien der Redundanz von so wichtigen Netzwerkknoten wie Core Switches, Rechenzentren oder Distribution beschreiben. Zunächst möchte ich mich mit gängigen Redundanzarten befassen - Stacking und Clustering.

Jede der Methoden hat ihre Vor- und Nachteile, über die ich sprechen möchte.

Nachfolgend finden Sie eine allgemeine Übersichtstabelle, in der zwei Methoden verglichen werden:

- Management - Wie aus der Tabelle hervorgeht, ist das Stapeln in dieser Hinsicht von Vorteil, da es sich aus Sicht des Managements eines Stapels mehrerer Switches anscheinend um einen Switch mit einer großen Anzahl von Ports handelt. Anstatt beispielsweise 8 verschiedene Switches während des Clusters zu verwalten, können Sie beim Stapeln nur einen Switch verwalten.

- Entfernung - im Moment ist der Vorteil von Clustering nicht so offensichtlich, da es Technologien zum Stapeln von Switches über Stacking-Ports oder Dual-Purpose-Ports gibt (z. B. SummitStack-V mit Extreme, VSS mit Cisco usw.). die auch von den Typen der Transceiver abhängen. Hier ergibt sich der Vorteil des Clusters nach dem Prinzip, dass es beim Stapeln Optionen gibt, bei denen Sie die üblichen Stapelanschlüsse verwenden müssen, die häufig mit Spezialkabeln mit einer begrenzten Länge von 0,5, 1, 1,5, 3 oder 5 Metern verbunden sind.

- Softwareaktualisierung - hier sehen wir, dass Clustering einen Vorteil gegenüber Stacking hat, und Folgendes ist der Fall: Wenn Sie die Softwareversion des Geräts während des Stackings aktualisieren, aktualisieren Sie die Software auf dem Master-Switch, der später die Rolle übernimmt, neue Software auf den Standby-Switches des Stacks zu platzieren. Einerseits erleichtert dies Ihre Arbeit, aber Software-Updates erfordern häufig einen Neustart der Hardware des Geräts, was zu einem Neustart des gesamten Stacks und damit zu einer Unterbrechung seiner Arbeit und aller damit verbundenen Dienste für eine Zeit = Neustartzeit führt. Dies ist in der Regel sehr kritisch für den Core und das Rechenzentrum. Beim Clustering haben Sie 2 voneinander unabhängige Geräte, auf denen Sie die Software nacheinander aktualisieren können. Gleichzeitig können Betriebsunterbrechungen vermieden werden.

- Konfiguration der Einstellungen - hier ist der Vorteil natürlich beim Stapeln, da Sie in diesem Fall und bei der Verwaltung die Einstellungen nur für ein Gerät und dessen Konfigurationsdatei bearbeiten müssen. Beim Clustering entspricht die Anzahl der Konfigurationsdateien der Anzahl der Clusterknoten.

- Fehlertoleranz - hier sind beide Technologien ungefähr gleich, aber Clustering hat trotzdem einen kleinen Vorteil. Der Grund hierfür liegt im Folgenden: Wenn wir den Stack aus Sicht der Ausführung von Prozessen und Protokollen betrachten, sehen wir Folgendes:

- Es gibt einen Master-Switch, auf dem alle wichtigen Prozesse und Protokolle ausgeführt werden (z. B. das Dynamic Routing Protocol - OSPF).

- Es gibt andere Slave-Switch-Switches, die die Hauptprozesse ausführen, die für die Arbeit im Stack und die Bedienung des durch sie fließenden Datenverkehrs erforderlich sind

- Wenn der Switch Master-Switch ausfällt, erkennt der Slave-Switch mit der nächsten Priorität einen Master-Ausfall

- Es initiiert sich selbst als Master und startet alle Prozesse, die am Master gearbeitet haben (einschließlich des OSPF-Protokolls, das wir beobachten).

- ( ), OSPF

- OSPF ( , slave ). , , , - .

- — , . «» « ». . — VRRP, HSRP .

- — . , :

- — . , - . 4:3 . . -, — , , , .

IT ( , ), /o , . Putty Windows ( ).

( ) , - .

. , , — .

, :

:

/ ( ) :

:

- , , — .

- (LACP, MLT, PAgP ..) .

- ECMP (Equal-Cost-Multi-Path) — best path ( ) best-path ( ), , .

, , , :

- , X, 3- :

- :

- — OSPF, MP-BGP, MPLS, PIM, IGMP, IPv6 ..

- — , L2 L3 VPN, VoIP, IPTV, ..

- — , BGP-

- , ( )

- ,

- , — MTBF

- , 4 , 22 .

, .

, ( , - . , 2- RP , ).

— RP , NBD.

, RP, ( 3 ).

( ) :

- , , 60-70%

- , 900 . ()

- 3 1 620 . 1 890 .

, , , :

:

, , .

Enterprise

. PPDIOO (Prepare-Planning-Design-Implement-Operate-Optimize), :

- Prepare/ — , — , . — , , . .

- Planning/ — ( ), .. :

- L2 L3

- Wi-Fi c

- , , , , ( ). - . , . . operate.

- Design/ — , , - . .

, .

Prepare , :

- , 700-800 ( , )

- - :

- :

- :

- ( , ) :

- 2- L2:

- 1Gb RJ-45 — 24

- 1Gb SFP — 4

- 1- L2:

- —

- peer-to-peer

- :

- :

- L2 16 x 100 Mb RJ-45 2- combo- RJ-45/SFP

- :

- (hub-and-spoke — ) /

- /spoke — 3

- 9 ( )

- :

- :

- 2- 8

- 1- ( ) 8

- 1- . 4 ( )

- — /SMF

- 2- SFP

- (ODF) (-/),

- :

- :

- Cat5e — 10 ( 100 )

- /MMF 4 8 — 1

- /MMF 4

- Cat5e

- :

- L2, L3 :

- VLAN — 2,3

- /24

- B, — 172.16.0.0/16

- L3 /

- :

- :

- :

- :

- :

- , :

- N

- — , port-security 802.1.

- — , —

- Budgetbetrag - hier bestimmt jedes Unternehmen bereits für sich selbst anhand seiner Finanzkennzahlen

- Fristen - im Idealfall gibt es keine klaren Fristen, da es sich um ein firmeninternes Projekt handelt, das von den Kräften seiner Mitarbeiter umgesetzt wird, oder sie werden relativ komfortabel sein - zum Beispiel 1 Jahr (oder mehr). Im schlimmsten Fall können es 3 bis 6 Monate sein.

- Beheben Sie aktuelle Netzwerkprobleme:

- Paketverlust

- Probleme mit DHCP bei mehr oder weniger intelligenten Zugriffsschaltern, die mit der Verwendung der STP-Protokollfamilie zur Bekämpfung von Schleifen an Zugriffsports zusammenhängen.

- Beseitigen Sie das Vorhandensein einer DHCP-Server-Schnittstelle in jedem VLAN von Mitarbeitern

- das Auftreten von Schaltschleifen, die mit dem unbefugten Einbeziehen von verwalteten / nicht verwalteten Schaltern in die Schränke und dem Anschließen verschiedener Geräte verbunden sind

- die Liste geht weiter und weiter ...

Der Planungsschritt - ein Merkmal des Status Ihres aktuellen Netzwerks, wie ich bereits geschrieben habe, hängt von der Verfügbarkeit eines hochwertigen Überwachungssystems und dem Grad seiner Dokumentation ab. In diesem Schritt müssen Sie:

- Skizzieren Sie mindestens ein vorhandenes Netzwerk für die weitere Analyse

- Sammeln Sie Daten von Geräten:

- Trunk-Port-Verkehr

- Portfehler

- CPU-Auslastung und Speicherverbrauch auf Switches und Routern

- Zeichnen Sie L2-L3-Schemata nach VLAN- und IP-Adressen

- Kabeltrassenpläne anheben:

- Faser- und optische Kreuzschaltpläne

- Verteilungsschemata für Kupferkabel zwischen Server und Boden

- Verteilungsschemata für Kupferkabel zwischen Fußböden und Schränken

- Überprüfen Sie Server und Schränke auf optische Frequenzweichen und Patch-Panels

- Überprüfen Sie die Stromversorgungsschemata in den Server- und Bodenschränken

- Überprüfen Sie kritische Standorte auf USV und Batterie

- Analysieren Sie alle Daten

Anhand der Daten aus der Vorbereitungsphase erhielt ich ein ungefähres logisches Diagramm:

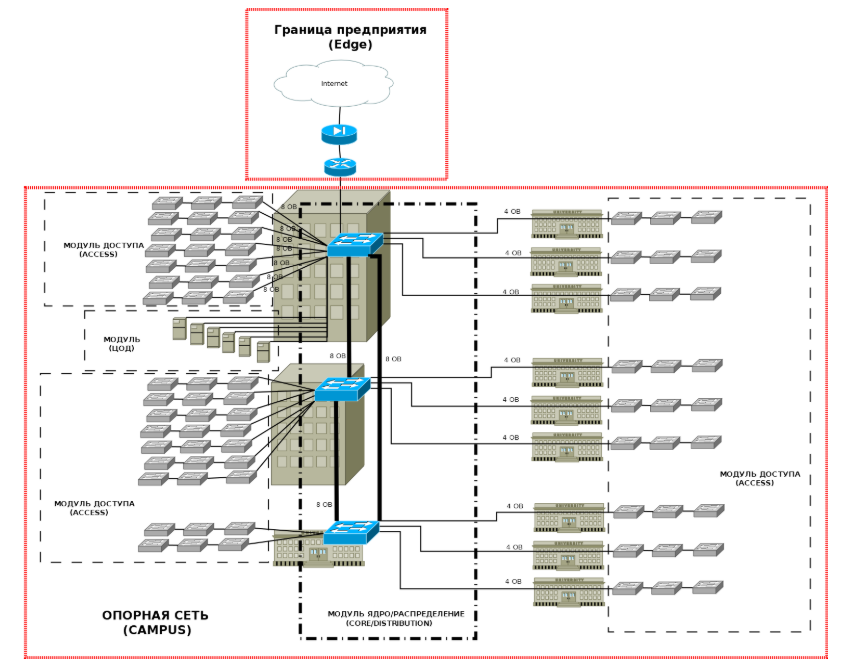

Nach dem modularen Ansatz müssen außerdem die Ebenen und Module des Unternehmens hervorgehoben werden:

Ich werde in diesem Artikel nicht auf die Grenzen eingehen, sondern kurz auf die Grundthesen der einzelnen Campus-Module eingehen:

- Zugriff - auf dieser Ebene sollte Folgendes bereitgestellt werden:

- die erforderliche Anzahl von Ports für den Benutzerzugriff auf das Netzwerk

- Durchsetzung von Sicherheitsrichtlinien - Filtern von Datenverkehr und Protokollen

- Broadcast-Domänenkomprimierung und Netzwerksegmentierung mit VLAN

- Implementierung separater VLANs für den Sprachverkehr

- QoS-Unterstützung

- Unterstützung für PoE-Zugangsports

- IP-Multicast-Unterstützung

- Fehlertoleranz von Uplink-Verbindungen in Verbindung mit der Verteilungsebene (wünschenswert)

- Verteilung - auf dieser Ebene sollte zur Verfügung gestellt werden:

- die erforderliche Anzahl von Ports für den Anschluss von Access Switches

- Aggregation und Reservierung von Access-Switch-Links

- IP-Routing

- Paketfilterung

- QoS-Unterstützung

- Fehlertoleranz auf der Ebene der Verbindungen, Ausrüstung und Stromversorgung (sehr wünschenswert)

- Der Kern - sollte Folgendes bieten:

- hohe Paketvermittlungs- und Routinggeschwindigkeit

- Erforderliche Anzahl von Ports für den Anschluss von Verteilerschaltern

- Unterstützung für IP-Routing und dynamische Routing-Protokolle mit schneller Netzwerkkonvergenz

- QoS-Unterstützung

- Sicherheitsfunktionen zum Schutz des Zugriffs auf Geräte und Steuerungsebene

- Fehlertoleranz auf Geräte- und Stromversorgungsebene (erforderlich)

- DPC - Die Netzwerkebene dieses Moduls sollte Folgendes bieten:

- Hochgeschwindigkeitskommunikationsverbindungen

- die erforderliche Anzahl von Ports zum Verbinden von Servern

- Reservierung von Kommunikationsverbindungen zwischen Servern und Rechenzentrumsschaltern sowie zwischen Rechenzentrumsschaltern und dem Netzwerkkern (erforderlich)

- Geräte- und Stromredundanz (erforderlich)

- QoS-Unterstützung

Als nächstes müssen wir unsere Ports und Kommunikationsverbindungen berechnen und die Anforderungen bestimmen.

Zugriffsebene - Portberechnungstabelle

Also haben wir die Daten über die Verteilung der Zugangsports für Gebäude erhalten. Jetzt müssen Sie die Anforderungen für die Zugriffsebene analysieren, Kommentare abgeben und Lösungen skizzieren.

Zugriffsebene - Anforderungen und Lösungsoptionen

Als nächstes berechnen wir die Ports und Kommunikationsverbindungen für die folgenden Ebenen:

Verteilungsebene

Kernebene

Rechenzentrumsebene

Bei der Berechnung haben wir folgendes erhalten:

- Zugriffsebene - erfordert 24- und 48-Port-Access-Switches, vorzugsweise mit 1-Gbit-Access-Ports und optischen Uplink-SFP-Ports mit PoE-Unterstützung und umfassender Funktionalität:

- Insgesamt werden sie 504 Zugangsports zur Verfügung stellen, die im Prinzip den Bedarf an Ersatzports abdecken, wenn entschieden wird, 2 Ports pro Workstation zu verwenden - ein IP-Telefon und einen Datenport.

- Auf jeder Etage kann ein Switch mit 48 Ports und PoE-Funktionalität verwendet werden, der Zugangsports für folgende Anforderungen bietet:

- Reserve - ca. 102 Ersatzhäfen (22%) in den Hauptgebäuden. Für zusätzliche Gebäude etwas mehr - 25%.

- Videoüberwachung

- drahtloses Netzwerk

- Verteilungsebene - erfordert Switches mit einer Reihe von SFP-Ports von 12 bis 48 Ports mit mindestens 2 SFP + -Ports, Stacking-Funktionen und erweiterten Funktionen sowie redundanten Netzteilen.

- Kernel-Ebene - erfordert Hochgeschwindigkeits-Switches von 12 bis 24 SFP / SFP + -Ports mit Unterstützung für Stacking und Clustering mit Unterstützung für MC-LAG. Ich muss sagen, dass es möglich ist, Routing-Tools zu verwenden, um den Verkehr auszugleichen. Die neuesten Generationen von L3-Switches und -Routern unterstützen ECMP mit einer Verkehrsverteilung auf 4 oder mehr Routen mit derselben Metrik.

- Rechenzentrumsebene - erfordert Switches von 8 bis 24 SFP / SFP + -Ports mit Unterstützung für Stacking und Clustering mit Unterstützung für MC-LAG.

Das Zielnetzwerkdiagramm stellte sich am Ende als

Extreme Switches für ein Projekt auswählen

Nun, hier kommen wir zur Hauptsache - dem Moment der Auswahl von Schaltern für die Umsetzung unseres Projekts. Die folgenden Extreme-Schalter sind für die resultierende Zielschaltung geeignet:

* Die Spezifikation der ausgewählten Switches finden Sie im ersten Artikel der Serie - eine Übersicht über Extreme Switches

Hiermit könnte ich den Artikel beenden, möchte aber noch zwei weitere Aspekte hervorheben, denen sich jeder Ingenieur bei der Entwicklung oder Aktualisierung seines Netzwerks stellen muss:

- Arbeit mit Kabeltrassen - Fasern und Kupferleitungen

- IP-Adressierung

Faserhandling

Oben habe ich das Zielschema angeführt, zu dem man kommen muss. Für die Implementierung ist die folgende Anzahl von Anschlüssen für Geräte erforderlich:

Anzahl der Links

Wie aus der Tabelle hervorgeht, sind mindestens 10 Fasern erforderlich, um die Fehlertoleranz der Netzebenen (Kernmodul, Rechenzentrum und Verteilungen in 2 Gebäuden) sicherzustellen.

Bei der Charakterisierung des Netzwerks haben wir festgestellt, dass sich nur 8 Fasern im Kabel zwischen den Gebäuden befinden. Was ist in dieser Situation zu tun?

Ich werde einige Lösungen geben:

- Der erste offensichtliche Schritt besteht darin, freie Fasern in dem Kabel zwischen Gebäude 1 - Gebäude 1 und Gebäude 1 - Gebäude 2 zu verwenden (wie aus der Tabelle hervorgeht, werden nur 2 von 8 Fasern in jedem Kabel verwendet). Dazu genügt es, in Fall 1 optische Überkreuzungen zwischen die Überkreuzungen zu setzen und bei Bedarf SFP-Module mit einem Spielraum für das optische Budget zu verwenden.

- Der zweite Schritt ist die Verwendung der CWDM-Technologie - Verdichtung der Trägerwellenlängen innerhalb einer einzelnen Faser. Diese Technologie ist viel billiger als DWMD und recht einfach zu implementieren. Grundsätzlich werden die Anforderungen an die Qualität von Lichtwellenleitern und SFP / SFP + -Transceivern einer bestimmten Länge und eines bestimmten Budgets gestellt. Wie bereits in einem früheren Artikel erwähnt, kann die Fähigkeit von Switches, Transceiver von Drittanbietern zu erkennen, unser Leben erheblich vereinfachen und die Kapitalkosten für den Bau zusätzlicher optischer Kabel senken.

- Der dritte Schritt besteht darin, die Möglichkeit einer Erhöhung der Fasern durch Verlegen zusätzlicher optischer Kabel zu prüfen.

Als nächstes betrachten wir die Anzahl der Fasern zwischen Gebäuden mit installierten Verteilerschaltern und zusätzlichen. Gebäude 2-10. Auch hier ist alles andere als einfach:

- Erstens gibt es nicht genügend Fasern, um unser Zielschema zu implementieren - 2 Fasern für jeden Switch (wie wir uns erinnern, haben wir Kabel mit 4 OV für jeden Fall).

- Zweitens werden MMF-Fasern innerhalb der Gebäude verwendet, selbst wenn eine ausreichende Anzahl von Fasern zwischen den Gebäuden vorhanden ist. Dadurch können wir nicht nur die SMF- und MMF-Fasern verbinden (ich spreche von Entfernungen zwischen Gebäuden über 300-400 Metern).

In solchen Fällen können folgende Optionen in Betracht gezogen werden:

- Bereitstellung jedes Switches mit SMF-Fasern:

- Wenn der Abstand dies zulässt, können Sie zusätzliche lange Patchkabel zwischen den Switches verlängern. Einmal verwendeten wir Patchkabel mit einer Länge von 30-50 m.

- Verlegen Sie relativ billige SMF-Kabel mit geringer Kapazität zwischen den Schränken

- Verwenden Sie als letzten Ausweg verschiedene SMF-MMF-Konverter

- Um die zwischen Gebäuden verwendeten Fasern zu minimieren, können Sie:

- Verwenden Sie die Stapelfunktionalität von x440-G2-Zugriffsschaltern - verwenden Sie gleichzeitig 1 SMF-Faser für jeden Switch auf dem Boden, sodass anstelle von 6 Fasern und Ports 3 Fasern und Ports auf jeder Seite verwendet werden können

- Verwenden Sie zwei Fasern, um den ersten und den letzten Switch im Zweig zu verbinden. Fassen Sie die Links auf den Grenzzugriffsschaltern zusammen und verwenden Sie die STP-Protokolle im resultierenden Ring.

IP-Adressierung

Hier werde ich eine ungefähre Adressierungsberechnung für unsere Schaltung geben.

Derzeit gibt es mehrere Netze der Klasse B - 172.16.0.0/16. Bei der Berechnung des IP-Adressraums werde ich mich an folgenden Überlegungen orientieren:

- 4 Bits des zweiten Oktetts geben Gebäude an - 172.16.0.0/12.

- Ein 3-Oktett zeigt die Stockwerksnummer des Gebäudes an.

- 3 Bytes = 255 werden für Punkt-zu-Punkt-Verbindungen von Geräten und dem Steuerungsnetzwerk zugewiesen.

- Ein VLAN-Management pro Etage für das Switch-Management.

- Ein Benutzer-VLAN pro Switch (durchschnittlich 24 Ports).

- ein Voice-VLAN pro Switch (durchschnittlich 24 Ports).

- ein VLAN für Videoüberwachungssystem pro Etage.

- Ein VLAN für WLAN-Geräte pro Etage.

Ich habe so etwas wie die folgenden Tabellen:

Netzwerk 172.16.0.0/14

Netzwerk 172.20.0.0/14

In der obigen Tabelle habe ich eine ungefähre Trennung von Netzwerken zwischen Gebäuden und Stockwerken einerseits und Netzwerken (Benutzer, Verwaltung und Service) andererseits angegeben.

Tatsächlich ist die Wahl des grauen Netzwerks 172.16.0.0/12 nicht die optimalste, da die Anzahl der Netzwerke (von 16 bis 31) für Gebäude begrenzt ist und es auch entfernte Büros gibt, die ebenfalls Netzwerkblöcke schneiden müssen, möglicherweise optimaler Es wird eine Option geben, die 10.0.0.0/8-Netzwerke verwendet oder 172.16.0.0/12-Netzwerke (z. B. für Office-Anforderungen und Server) und 10.0.0.0/8 (für Benutzernetzwerke) gemeinsam nutzt.

Im Allgemeinen ist der Ansatz für die Zuweisung von IP-Netzwerken ebenfalls modular und es wird empfohlen, die Regeln für die Zusammenfassung von Subnetzen zu einem zusammenfassenden Netzwerk auf Verteilungsebene sowie an Grenzroutern in Remotezweigen einzuhalten. Dies geschieht aus mehreren Gründen:

- Routing-Tabellen auf Routern zu minimieren

- Minimieren des Overheads von Routing-Protokollen (alle Arten von Aktualisierungsnachrichten, wenn Subnetze nicht verfügbar sind)

- Vereinfachung der Administration und bessere Lesbarkeit von L3-Netzwerken

Bei den ersten beiden Punkten ist zu beachten, dass die Leistung moderner Router viel höher ist als vor 15 bis 20 Jahren, und dass Sie große Routing-Tabellen in Ihrem RAM speichern können. Das Verhältnis von Preis und Bandbreite der Kommunikationskanäle hat sich im Vergleich zu verringert mit Preisen von Zeiten der allgemeinen Nutzung von Flüssen E1 / T1 (G.703).

Fazit

Freunde, in diesem Artikel habe ich versucht, kurz über die Grundprinzipien der Gestaltung von Campus-Netzwerken zu sprechen. Ja, es gab ziemlich viel Material, und das, obwohl ich Themen wie:

- Organisation der Unternehmensgrenze (und das ist eine andere Geschichte mit Switches, Borderboards, Firewall, IPS / IDS-Systemen, DMZ, VPN und anderen Dingen)

- Organisation von Wi-Fi-Netzwerken

- Organisation von VoIP-Netzen

- Rechenzentrumsorganisation

- Sicherheit (und dies ist auch eine eigene separate Welt, die in Bezug auf Umfang und Anforderungen dem Design einer sauberen Netzwerkinfrastruktur nicht unterlegen ist und diese manchmal übertrifft)

- Energietechnik

- Die Liste geht weiter und weiter

In der Tat ist das Entwerfen und Erstellen eines Unternehmensnetzwerks eine mühsame Aufgabe, die viel Zeit und Ressourcen erfordert.

Aber ich hoffe, mein Artikel wird Ihnen helfen, auf der ersten Ebene zu bewerten und zu verstehen, wie Sie diese Aufgabe angehen können.

Dies ist alles andere als der letzte Artikel über Extreme Networks . Bleiben Sie also auf dem Laufenden ( Telegramm , Facebook , VK , TS-Lösungsblog )!