Fast alle Medien haben letzte Woche über das Hacken von Smart-Lautsprechern aus der Ferne mit einem Laser geschrieben (

Nachrichten , Projektseite, wissenschaftliche

Forschung ,

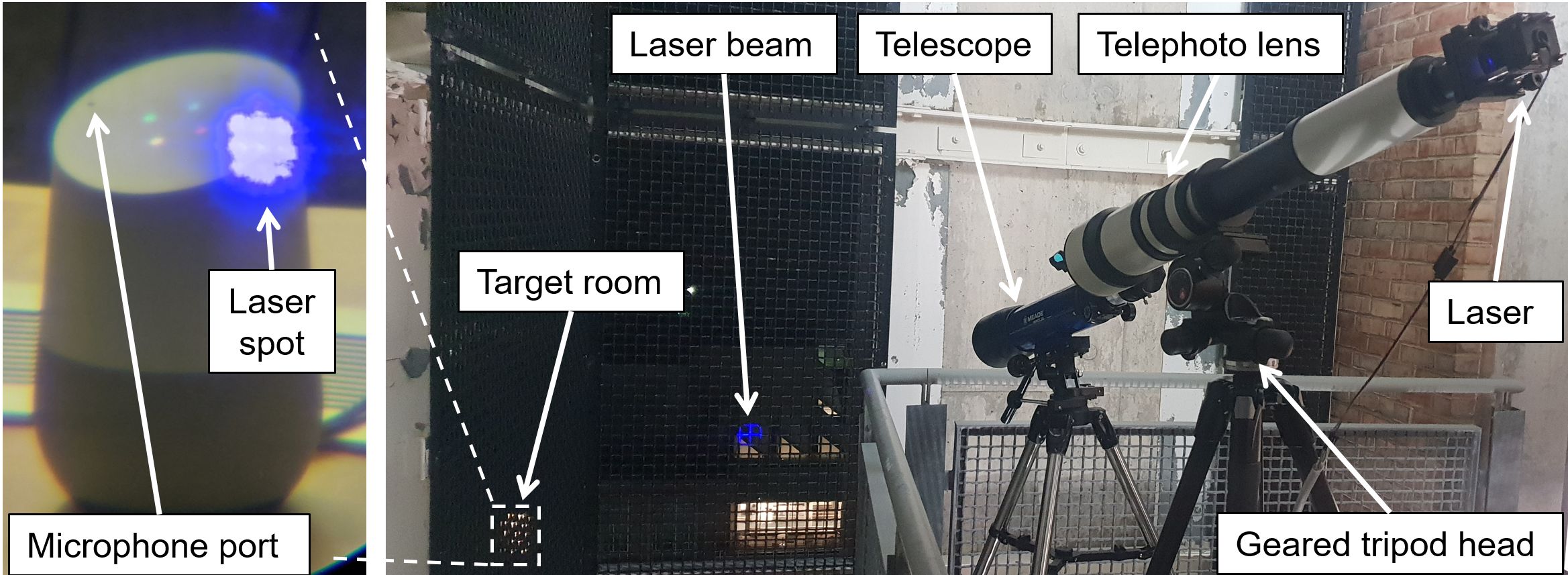

Post auf Habré). Das Thema ist wirklich attraktiv: so ein Hack im Stil von James-Bond-Filmen. Forscher von Universitäten in den USA und Japan haben gezeigt, wie Sie mit einem gerichteten Laserstrahl Sprachbefehle auf einen intelligenten Lautsprecher in einer Entfernung von bis zu 110 Metern (möglicherweise mehr, aber dies wurde nicht überprüft) übertragen können. In der Studie wurden die Smart-Speaker Google Home und Amazon Echo getestet, aber alle Geräte, die Sprachbefehle erkennen können und mit hochempfindlichen

MEMS- Mikrofonen ausgestattet sind, sind "anfällig".

Das ist natürlich alles sehr cool, aber vergessen Sie nicht einen wichtigen Punkt: In der Praxis wird niemand mit einem Laser einen Laser in das Mikrofon strahlen. Ebenso wird niemand

das Bild vom Monitorbildschirm

ablesen und die Strahlung seiner Stromversorgung analysieren. Die Studie hat erneut gezeigt, dass Sprachassistenten eine grundlegende Sicherheitslücke in Bezug auf die Autorisierung des Eigentümers aufweisen und dass der Angriff in angemessener Entfernung ausgeführt werden kann. Je weiter wir kommen, desto mehr werden wir von der Genauigkeit der Computer auf der ganzen Welt abhängen. Dieses Problem ist nicht auf die menschliche Sprache beschränkt, sondern für die Sicherheit spielt die Fähigkeit der Maschine, das Geschwindigkeitsbegrenzungszeichen oder die Markierungen auf Asphalt genau zu identifizieren, eine große Rolle.

Forscher haben herausgefunden, dass empfindliche Mikrofone von sprachaktivierten Heimgeräten unter einer Reihe von Bedingungen auf Laserstrahlung genauso reagieren wie auf Schall. Sie können die Strahlungsleistung so modulieren, dass aus der Ferne lautlos, auch durch ein doppelt verglastes Fenster, Sprachbefehle an das Mikrofon übertragen werden. Dann hängt alles von den Fähigkeiten des intelligenten Systems ab. Sie können Optionen von "Alexa, Pizza bestellen" bis "Hey Google, öffne die Tür" erraten. Arbeiten in großer Entfernung (ab 100 Metern) erfordern einige Vorbereitungen. Insbesondere die Genauigkeit der Fokussierung des Laserstrahls ist von entscheidender Bedeutung. Dies wurde für zwei der 18 untersuchten Geräte erreicht; Spezialausrüstung war erforderlich, aber preiswert - alles kann im Internet gekauft werden, und das Gesamtbudget wird 500 USD nicht überschreiten.

Die Studie enthält Links zu früheren Forschungsarbeiten zum Thema. Alles begann mit einfachen Versuchen, einen Sprachbefehl auf einem Smartphone ohne Wissen seines Besitzers zu spielen. Dies ist recht einfach zu bewerkstelligen, indem zusätzliche Funktionen in eine Anwendung eingebettet werden, für die keine besonderen Berechtigungen im Betriebssystem erforderlich sind. Der nächste Schritt: Verstecken Sie das Sprachsignal im Geräusch, sodass es für eine Person als unbegreifliche Fehlfunktion erscheint und ein intelligenter Lautsprecher oder ein intelligentes Telefon den Befehl erkennt. Ultraschallattacken sind eine andere Ebene, die eine Person überhaupt nicht stört. Der Nachteil all dieser Methoden war der äußerst eingeschränkte Wirkungsbereich, und der Laserangriff löst dieses Problem zu einem gewissen Grad. Sie können einen Befehl durch ein Fenster, von einem Nachbargebäude aus, von einem Auto aus senden. Ja, Sie müssen sich zuerst genau auf einen gefährdeten Punkt mit einem Rubel-Münzbereich konzentrieren, und nicht alle Geräte können aus großer Entfernung angreifen. Handys reagieren also schlechter auf Strahlung als intelligente Lautsprecher. Sie können jedoch näher heranrücken, sodass noch 20 Meter zum Ziel verbleiben, oder die Laserleistung erhöhen.

Die Aussage zu Beginn des Beitrags über das Fehlen von Berechtigungswerkzeugen für die Eigentümer im Sprachassistenten ist nicht ganz richtig. In Heimgeräten ist die Fähigkeit, den Besitzer anhand der Art der Aussprache des „Codeworts“ zu erkennen, normalerweise deaktiviert, in Smartphones ist sie standardmäßig aktiviert. Diese Einschränkung wurde mit dem Text-to-Speech-Generator umgangen. Tatsächlich wurde "Brute Force" durchgeführt - verschiedene vom Computer erzeugte Stimmen wurden nacheinander verwendet, bis eine Übereinstimmung gefunden wurde. Die Studie beschreibt Möglichkeiten zur Umgehung und Autorisierung mithilfe eines PIN-Codes. Wenn ja, können Sie den Schutz aufheben - zum Beispiel im Sprachassistenten des Autos (die neuesten Systeme in Ford- und Tesla-Fahrzeugen werden erwähnt), für den ein PIN-Code zum Starten des Motors oder zum Öffnen der Türen erforderlich ist. Und das sieht in der Praxis schon nach einem möglichen Angriff aus: In einem auf der Straße geparkten Auto kann man lange mit einem Laser glänzen, ohne die Aufmerksamkeit der

Ordnungskräfte auf sich zu

ziehen .

Neben der Magie mit Lasern zeigt die Studie, dass die Sicherheit von Sprachassistenten in etwa der Sicherheit früherer Protokolle im Internet entspricht: Früher galt es als normal, E-Mails über POP3 ohne Verschlüsselung von Daten zu empfangen, Passwörter und Kreditkartennummern über eine unsichere Verbindung zu übergeben und Benutzerpasswörter in der Datenbank offen zu speichern bilden. Nach mehreren schwerwiegenden Hacks und Lecks hat sich alles geändert, und der Übergang zu sicheren Nur-HTTPS-Verbindungen ist noch nicht abgeschlossen. Nehmen wir an, dass es bei der Sprachsteuerung genauso sein wird: Zuerst gibt es keine Sicherheit, da niemand versucht, solche Systeme zu beschädigen. Oder versuchen Sie es, aber mit solchen wissenschaftlich unwahrscheinlichen Methoden. Dann gibt es praktische Angriffe: Autodiebstahl, Sprachdiebstahl und dergleichen. Und erst danach beginnen sich Schutztechnologien zu entwickeln. Die Laserforschung ist ein Versuch, Verteidigungsmethoden zu entwickeln, bevor praktische Angriffe auf Sprachsteuerungssysteme möglich werden.

Was ist noch passiert:Amazon Ring hat

bei der Ersteinrichtung

eine Sicherheitslücke in Smart Doorbells gefunden. In diesem Modus müssen Sie von Ihrem Smartphone aus über einen ungeschützten Zugangspunkt eine Verbindung zum Gerät herstellen und die Parameter des „normalen“ WLAN-Heimnetzwerks übertragen. Das Passwort vom Access Point wird im Klartext übertragen und kann in kurzer Entfernung abgehört werden.

Durch eine Reihe von Sicherheitslücken im universellen

Das U-Boot- Bootloader können Sie die

vollständige Kontrolle über das Gerät erlangen. Dieser Bootloader verwendet viele Geräte wie Amazon Kindle Reader, Chromebooks und andere.

Untergeordnete

Sicherheitsanfälligkeit in Office 2016 und 2019 für Mac OS X. Die Option "Ausführung aller Makros ohne Benachrichtigung verbieten" verbietet nicht alle Makros: XLM-Code wird weiterhin ohne Wissen des Benutzers ausgeführt.

Eine weitere Reihe schwerwiegender Sicherheitslücken in Nvidia-Treibern wurde

geschlossen . Denial-of-Service, Datenverlust und Ausführung von willkürlichem Code sind möglich.

Vizejournalisten

beschweren sich über Anfragen nach Werbung für gefälschte Websites, die iPhone-Besitzern die Möglichkeit eines Jailbreaks versprechen (mit Konsequenzen für die Opfer von der Installation einer Adware bis zur Übernahme der Kontrolle über ein Gerät über die Verwaltung mobiler Geräte).

Der Blog von Kaspersky Lab

teilt die Ergebnisse eines Experiments mit, das auf dem neuesten Terminator basiert. Ist es möglich, ein Mobiltelefon vor Überwachung zu schützen, wenn Sie es in einer Tüte mit Chips tragen? Spoiler: möglich, es werden jedoch zwei Beutel benötigt.