Ich schrieb diese Rezension (oder, wenn Sie möchten, eine Vergleichsanleitung), als ich angewiesen wurde, mehrere Geräte verschiedener Hersteller miteinander zu vergleichen. Außerdem gehörten diese Geräte verschiedenen Klassen an. Ich musste die Architektur und Eigenschaften all dieser Geräte verstehen und zum Vergleich ein „Koordinatensystem“ erstellen. Ich freue mich, wenn meine Bewertung jemandem hilft:

- Beschreibungen und Spezifikationen von Verschlüsselungsgeräten verstehen

- Unterscheiden Sie „Papier“ -Eigenschaften von wirklich wichtigen im wirklichen Leben

- Gehen Sie über die üblichen Anbieter hinaus und beziehen Sie alle Produkte ein, die zur Lösung der Aufgabe geeignet sind

- Stellen Sie die richtigen Fragen in den Verhandlungen.

- Ausschreibungsanforderungen erstellen (RFP)

- Verstehen Sie, welche Eigenschaften Sie opfern müssen, wenn ein Gerätemodell ausgewählt wird

Was kann geschätzt werden

Grundsätzlich ist der Ansatz auf alle eigenständigen Geräte anwendbar, die zum Verschlüsseln des Netzwerkverkehrs zwischen Remote-Ethernet-Segmenten geeignet sind (standortübergreifende Verschlüsselung). Das heißt, die „Boxen“ in einem separaten Gehäuse (hier sind auch die Blades / Module für das Chassis enthalten), die über einen oder mehrere Ethernet-Ports mit einem lokalen (Campus-) Ethernet-Netzwerk mit unverschlüsseltem Datenverkehr und über einen anderen Port (Ports) verbunden sind Der Kanal / das Netzwerk, über den / das bereits verschlüsselter Verkehr an andere entfernte Segmente übertragen wird. Eine solche Verschlüsselungslösung kann in einem privaten oder Carrier-Netzwerk über verschiedene Arten von "Transport" ("dunkle" Glasfaser, Frequenztrennungsgeräte, Switched Ethernet sowie "Pseudodrähte", die über ein Netzwerk mit einer anderen Routing-Architektur, meistens MPLS, verlegt werden) bereitgestellt werden. mit oder ohne VPN-Technologie.

Netzwerkverschlüsselung in einem verteilten Ethernet-Netzwerk

Netzwerkverschlüsselung in einem verteilten Ethernet-NetzwerkDie Geräte selbst können entweder

spezialisiert (ausschließlich für die Verschlüsselung vorgesehen) oder multifunktional (hybrid,

konvergent ) sein, dh sie führen auch andere Funktionen aus (z. B. eine Firewall oder einen Router). Verschiedene Anbieter ordnen ihre Geräte verschiedenen Klassen / Kategorien zu, aber das spielt keine Rolle. Wichtig ist nur, ob sie den standortübergreifenden Datenverkehr verschlüsseln können und welche Eigenschaften sie haben.

Für alle Fälle möchte ich Sie daran erinnern, dass "Netzwerkverschlüsselung", "Verkehrsverschlüsselung" und "Verschlüsselung" informelle Begriffe sind, obwohl sie häufig verwendet werden. In russischen Rechtsvorschriften (einschließlich derjenigen, die GOST einführen) werden Sie diese höchstwahrscheinlich nicht einhalten.

Verschlüsselungsstufen und Übertragungsmodi

Bevor Sie mit der Beschreibung der Merkmale selbst fortfahren, die für die Auswertung verwendet werden, müssen Sie sich zunächst mit einer wichtigen Sache befassen, nämlich der „Verschlüsselungsstufe“. Mir ist aufgefallen, dass es häufig sowohl in offiziellen Dokumenten von Anbietern (in Beschreibungen, Handbüchern usw.) als auch in informellen Diskussionen (bei Verhandlungen, bei Schulungen) erwähnt wird. Das heißt, es ist, als ob sich jeder bewusst ist, worum es geht, aber persönlich eine gewisse Verwirrung erlebt hat.

Was genau ist eine "Verschlüsselungsstufe"? Es ist klar, dass dies die Ebenennummer des OSI / ISO-Referenznetzwerksmodells ist, auf dem die Verschlüsselung stattfindet. Wir lesen GOST R ISO 7498-2–99 „Informationstechnologie. Vernetzung offener Systeme. Das grundlegende Referenzmodell. Teil 2. Informationssicherheitsarchitektur. “ Aus diesem Dokument geht hervor, dass der Grad des Vertraulichkeitsdienstes (einer der Mechanismen, für den die Verschlüsselung genau gilt) der Protokollgrad ist, dessen Dienstdatenblock ("Nutzdaten", Benutzerdaten) verschlüsselt ist. Wie auch im Standard beschrieben, kann ein Dienst sowohl auf derselben Ebene "für sich" als auch mit Hilfe einer niedrigeren Ebene bereitgestellt werden (dies wird beispielsweise am häufigsten in MACsec implementiert).

In der Praxis sind zwei Arten der Übertragung von verschlüsselten Informationen über das Netzwerk möglich (IPSec wird sofort in den Sinn gebracht, aber die gleichen Arten finden sich auch in anderen Protokollen). Im

Transportmodus (manchmal auch als native bezeichnet) wird nur der

Dienstdatenblock verschlüsselt, und die Header bleiben unverschlüsselt "offen" (manchmal werden zusätzliche Felder mit den Dienstinformationen des Verschlüsselungsalgorithmus hinzugefügt und andere Felder geändert, neu gezählt). Im

Tunnelmodus wird der gesamte

Protokolldatenblock (d. H. Das Paket selbst) verschlüsselt und in einen Dienstdatenblock der gleichen oder einer höheren Ebene eingekapselt, das heißt, er wird von neuen Headern umrahmt.

Die Verschlüsselungsstufe selbst ist in Kombination mit einer Art Übertragungsmodus weder gut noch schlecht, so dass beispielsweise nicht gesagt werden kann, dass L3 im Transportmodus besser ist als L2 im Tunnelmodus. Einfach gesagt, hängen viele Eigenschaften davon ab, nach welchen Geräten ausgewertet wird. Zum Beispiel Flexibilität und Kompatibilität. Um im Netzwerk L1 (Weiterleitung des Bitstroms), L2 (Frame-Switching) und L3 (Paket-Routing) im Transportmodus zu arbeiten, benötigen Sie Lösungen, die auf derselben oder einer höheren Ebene verschlüsseln (andernfalls werden die Adressinformationen verschlüsselt und die Daten gelangen nicht an ihr Ziel). Mit dem Tunnelmodus können Sie diese Einschränkung überwinden (obwohl Sie andere wichtige Eigenschaften opfern).

Transport- und Tunnel-L2-Verschlüsselungsmodi

Transport- und Tunnel-L2-VerschlüsselungsmodiFahren wir nun mit der Analyse der Merkmale fort.

Leistung

Bei der Netzwerkverschlüsselung ist die Leistung ein komplexes, mehrdimensionales Konzept. Es kommt vor, dass ein bestimmtes Modell in einem Leistungsmerkmal überlegen, in einem anderen unterlegen ist. Daher ist es immer nützlich, alle Komponenten der Verschlüsselungsleistung und ihre Auswirkungen auf die Leistung des Netzwerks und seiner Anwendungen zu berücksichtigen. Hier kann man eine Analogie zu einem Auto ziehen, bei dem nicht nur die Höchstgeschwindigkeit wichtig ist, sondern auch die Beschleunigungszeit auf "Hunderte", der Kraftstoffverbrauch und so weiter. Leistungsmerkmale von Zulieferfirmen und deren potenziellen Kunden finden große Beachtung. In der Regel ist es die Leistung, die unter den Anbietern von Verschlüsselungsgeräten an erster Stelle steht.

Es ist klar, dass die Leistung von der Komplexität der auf dem Gerät ausgeführten Netzwerk- und Verschlüsselungsvorgänge (einschließlich der Frage, wie gut diese Aufgaben parallelisiert und per Pipeline übertragen werden können) sowie von der Leistung des Geräts und der Qualität der Firmware abhängt. Daher wird bei älteren Modellen eine produktivere Hardware verwendet, manchmal ist es möglich, sie mit zusätzlichen Prozessoren und Speichermodulen auszustatten. Es gibt verschiedene Ansätze zum Implementieren kryptografischer Funktionen: auf einer universellen Zentraleinheit (CPU), einer spezialisierten benutzerdefinierten integrierten Schaltung (ASIC) oder auf einer programmierbaren integrierten Logikschaltung (FPGA). Jeder Ansatz hat seine Vor- und Nachteile. Beispielsweise kann eine CPU zu einem Engpass bei der Verschlüsselung werden, insbesondere wenn der Prozessor keine speziellen Anweisungen zur Unterstützung des Verschlüsselungsalgorithmus hat (oder wenn sie nicht verwendet werden). Spezielle Mikroschaltungen sind nicht flexibel genug, um die Leistung zu verbessern, neue Funktionen hinzuzufügen oder Schwachstellen zu beseitigen. Darüber hinaus wird ihre Verwendung nur bei großen Produktionsmengen rentabel. Aus diesem Grund ist die „goldene Mitte“ so beliebt geworden - die Verwendung von FPGA (FPGA in Russisch). Auf dem FPGA werden die sogenannten Kryptobeschleuniger hergestellt - eingebaute oder steckbare spezialisierte Hardwaremodule zur Unterstützung kryptografischer Operationen.

Da es sich speziell um die

Netzwerkverschlüsselung handelt , ist es logisch, dass die Leistung von Lösungen mit denselben Werten wie bei anderen Netzwerkgeräten gemessen werden muss - Bandbreite, Frame-Verlust-Prozentsatz und Latenz. Diese Werte sind in RFC 1242 definiert. Übrigens wird nichts über diese Jittervariation geschrieben, die in diesem RFC oft erwähnt wird. Wie misst man diese Werte? Ich habe in keinem Standard (offizieller oder inoffizieller RFC-Typ) speziell für die Netzwerkverschlüsselung eine Methode gefunden. Es wäre logisch, die im RFC 2544-Standard festgelegte Methodik für Netzwerkgeräte zu verwenden, der viele Hersteller folgen - viele, aber nicht alle. Beispielsweise wird Testdatenverkehr nur in eine Richtung anstatt in beide Richtungen bereitgestellt, wie dies

vom Standard

empfohlen wird . Na ja

Das Messen der Leistung von Netzwerkverschlüsselungsgeräten hat immer noch seine eigenen Merkmale. Führen Sie zunächst alle Messungen für ein Gerätepaar korrekt durch: Obwohl die Verschlüsselungsalgorithmen symmetrisch sind, sind die Verzögerung und der Paketverlust beim Ver- und Entschlüsseln nicht unbedingt gleich. Zweitens ist es sinnvoll, das Delta, den Effekt der Netzwerkverschlüsselung auf die gesamte Netzwerkleistung, zu messen und zwei Konfigurationen miteinander zu vergleichen: ohne und ohne Verschlüsselungsgeräte. Oder wie bei Hybridgeräten, die neben der Netzwerkverschlüsselung mehrere Funktionen mit und ohne Verschlüsselung kombinieren. Dieser Effekt kann unterschiedlich sein und hängt vom Verbindungsschema der Verschlüsselungsgeräte, von den Betriebsarten und schließlich von der Art des Datenverkehrs ab. Insbesondere hängen viele Leistungsparameter von der Länge der Pakete ab, weshalb sie zum Vergleichen der Leistung verschiedener Lösungen häufig Diagramme der Abhängigkeit dieser Parameter von der Länge der Pakete verwenden oder die IMIX-Verkehrsverteilung nach Paketlängen verwenden, die in etwa die tatsächliche Länge widerspiegelt. Wenn wir dieselbe Basiskonfiguration für den Vergleich ohne Verschlüsselung verwenden, können wir Netzwerkverschlüsselungslösungen vergleichen, die auf unterschiedliche Weise implementiert wurden, ohne auf diese Unterschiede einzugehen: L2 mit L3, Store-and-Forward (Store-and-Forward) ) mit Cut-Through, spezialisiert mit Convergent, GOST mit AES und so weiter.

Anschlussplan zur Leistungsprüfung

Anschlussplan zur LeistungsprüfungDas erste Merkmal, auf das wir achten, ist die „Geschwindigkeit“ des Verschlüsselungsgeräts, dh

die Bandbreite seiner Netzwerkschnittstellen, die Bitrate. Es wird durch Netzwerkstandards definiert, die von Schnittstellen unterstützt werden. Für Ethernet sind die üblichen Zahlen 1 Gbit / s und 10 Gbit / s. Aber, wie wir wissen, in jedem Netzwerk maximale theoretische

Bandbreite (Durchsatz) an jedem seiner Ebenen sind immer weniger Bandbreite: Ein Teil der Band ist „verbraucht“ Rahmenintervalle, offizielle Titel, und so weiter. Wenn ein Gerät in der Lage ist, Datenverkehr mit der vollen Geschwindigkeit der Netzwerkschnittstelle zu empfangen, zu verarbeiten (in unserem Fall zu verschlüsseln oder zu entschlüsseln) und zu übertragen, dh mit dem theoretischen Bandbreitenmaximum für diese Ebene des Netzwerkmodells, wird angegeben, dass es

mit Leitungsgeschwindigkeit arbeitet . Dazu ist es notwendig, dass das Gerät keine Pakete in beliebiger Größe und Häufigkeit verliert, verwirft. Wenn das Verschlüsselungsgerät den Betrieb mit Leitungsgeschwindigkeit nicht unterstützt, wird seine maximale Bandbreite normalerweise in denselben Gigabits pro Sekunde angegeben (manchmal mit Angabe der Länge der Pakete - je kürzer die Pakete, desto geringer die Bandbreite). Es ist sehr wichtig zu verstehen, dass die maximale Bandbreite maximal

verlustfrei ist (selbst wenn das Gerät den Datenverkehr mit einer höheren Geschwindigkeit durch sich selbst "pumpen" kann, aber gleichzeitig einige der Pakete verliert). Darüber hinaus müssen Sie darauf achten, dass einige Anbieter die Gesamtbandbreite zwischen allen Portpaaren messen. Diese Zahlen bedeuten also nicht viel, wenn der gesamte verschlüsselte Datenverkehr über einen einzelnen Port erfolgt.

Wo ist die Arbeit mit Leitungsgeschwindigkeit (oder sonst ohne Paketverlust) besonders wichtig? In Kanälen mit hoher Bandbreite und langen Verzögerungen (z. B. Satellit), in denen Sie eine große TCP-Fenstergröße festlegen müssen, um eine hohe Übertragungsgeschwindigkeit aufrechtzuerhalten, und bei denen der Paketverlust die Netzwerkleistung drastisch verringert.

Es wird jedoch nicht die gesamte Bandbreite für die Übertragung nützlicher Daten verwendet. Wir müssen mit dem sogenannten Bandbreiten-

Overhead (Overhead) rechnen. Dies ist ein Teil der Bandbreite des Verschlüsselungsgeräts (in Prozent oder in Bytes pro Paket), die tatsächlich verloren geht (nicht zur Übertragung von Anwendungsdaten verwendet werden kann). Overhead entsteht zum einen durch die Vergrößerung (Zusätze, "Stuffing") des Datenfeldes in verschlüsselten Netzwerkpaketen (abhängig vom Verschlüsselungsalgorithmus und dessen Funktionsweise). Zweitens sind aufgrund der Zunahme der Länge der Paket-Header (Tunnelmodus, Diensteinfügung des Verschlüsselungsprotokolls, Selbsteinfügung usw., abhängig vom Protokoll und Modus, der Operation der Verschlüsselung und des Übertragungsmodus) in der Regel diese Overheads am bedeutendsten und für sie am bedeutendsten Achten Sie in erster Linie. Drittens aufgrund der Paketfragmentierung beim Überschreiten der maximalen Datenblockgröße (MTU) (wenn das Netzwerk ein Paket mit zwei darüber liegenden MTUs aufteilen kann, werden die Header dupliziert). Viertens aufgrund des Auftretens von zusätzlichem Dienstverkehr (Kontrollverkehr) zwischen Verschlüsselungsgeräten (zum Austauschen von Schlüsseln, Installieren von Tunneln usw.) im Netzwerk. Niedriger Overhead ist wichtig, wenn die Kanalkapazität begrenzt ist. Dies ist besonders deutlich bei Datenverkehr aus kleinen Paketen, z. B. Voice-Overhead, der mehr als die Hälfte der Kanalgeschwindigkeit "fressen" kann!

Durchsatz

DurchsatzSchließlich gibt es noch eine

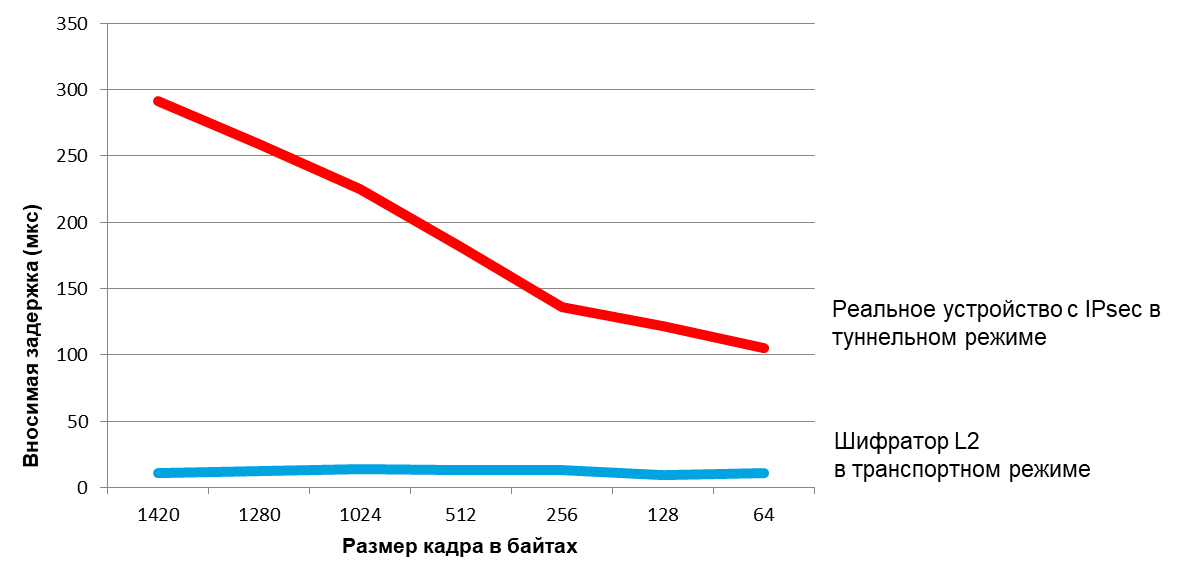

Einfügungsverzögerung - die Differenz (in Bruchteilen einer Sekunde) in der Netzwerkverzögerung (die Zeit, die die Daten benötigen, um in das Netzwerk einzutreten und es zu verlassen) zwischen der Datenübertragung ohne und mit Netzwerkverschlüsselung. Im Allgemeinen wird die Verzögerung durch die Verschlüsselungsgeräte umso kritischer, je geringer die Latenz ("Latenz") des Netzwerks ist. Die Verzögerung wird durch den Verschlüsselungsvorgang selbst (abhängig vom Verschlüsselungsalgorithmus, der Blocklänge und dem Verschlüsselungsmodus sowie von der Qualität der Implementierung in der Software) sowie durch die Verarbeitung des Netzwerkpakets im Gerät verursacht. Die Einfügungsverzögerung hängt sowohl vom Paketverarbeitungsmodus (Ende-zu-Ende oder "Speichern und Übertragen") als auch von der Plattformleistung ab (die "Hardware" -Implementierung auf FPGA oder ASIC ist normalerweise schneller als die "Software" auf der CPU). Die L2-Verschlüsselung hat fast immer eine geringere Einfügungsverzögerung als die Verschlüsselung auf L3 oder L4: Der Effekt ist, dass Geräte, die auf L3 / L4 verschlüsseln, häufig konvergiert werden. Beispielsweise ist bei Hochgeschwindigkeits-Ethernet-Encodern, die auf FPGA implementiert sind und auf L2 verschlüsseln, die Verzögerung aufgrund des Verschlüsselungsvorgangs verschwindend gering - manchmal, wenn die Verschlüsselung für ein Gerätepaar aktiviert ist, verringert sich die von ihnen eingeführte Gesamtverzögerung sogar! Eine kleine Verzögerung ist wichtig, wenn sie mit den Gesamtverzögerungen im Kanal vergleichbar ist, einschließlich der Signalausbreitungsverzögerung, die ungefähr 5 μs pro Kilometer beträgt. Das heißt, wir können sagen, dass Mikrosekunden für städtische Netzwerke (mit einem Durchmesser von mehreren zehn Kilometern) eine Menge lösen können. Zum Beispiel für die synchrone Datenbankreplikation, Hochfrequenzhandel, dieselbe Blockchain.

Einfügungsverzögerung

EinfügungsverzögerungSkalierbarkeit

Große verteilte Netzwerke können viele Tausend Knoten und Netzwerkgeräte sowie Hunderte Segmente von lokalen Netzwerken umfassen. Es ist wichtig, dass Verschlüsselungslösungen die Größe und Topologie eines verteilten Netzwerks nicht zusätzlich einschränken. Dies gilt hauptsächlich für die maximale Anzahl von Host- und Netzwerkadressen. Solche Einschränkungen können zum Beispiel bei der Implementierung einer Mehrpunkttopologie auftreten, die durch ein Verschlüsselungsnetzwerk (mit unabhängigen sicheren Verbindungen oder Tunneln) oder durch selektive Verschlüsselung (zum Beispiel durch Protokollnummer oder VLAN) geschützt ist. Wenn gleichzeitig die Netzwerkadressen (MAC, IP, VLAN ID) als Schlüssel in der Tabelle verwendet werden, wird die Anzahl der Zeilen, in denen begrenzt ist, hier angezeigt.

Darüber hinaus weisen große Netzwerke häufig mehrere Strukturebenen auf, einschließlich eines Kernnetzwerks, von denen jedes über ein eigenes Adressierungsschema und eine eigene Routing-Richtlinie verfügt. Um diesen Ansatz zu implementieren, werden häufig spezielle Rahmenformate (wie Q-in-Q oder MAC-in-MAC) und Routing-Protokolle verwendet. Um den Aufbau solcher Netzwerke nicht zu behindern, sollten Verschlüsselungsgeräte solche Frames korrekt handhaben (dh in diesem Sinne bedeutet Skalierbarkeit Kompatibilität - mehr dazu weiter unten).

Flexibilität

Hier geht es darum, verschiedene Konfigurationen, Schaltpläne, Topologien und mehr zu unterstützen. Für Switched Networks, die auf Carrier-Ethernet-Technologien basieren, bedeutet dies beispielsweise, dass verschiedene Arten von virtuellen Verbindungen (E-Line, E-LAN, E-Tree), verschiedene Arten von Diensten (sowohl auf Ports als auch in VLANs) und verschiedene Transporttechnologien (sie) unterstützt werden bereits oben aufgeführt). Das heißt, das Gerät muss in der Lage sein, sowohl im linearen (Punkt-zu-Punkt) als auch im Mehrpunktmodus zu arbeiten, separate Tunnel für verschiedene VLANs einzurichten und die ungeordnete Paketzustellung innerhalb eines sicheren Kanals zuzulassen. Die Möglichkeit, verschiedene Betriebsmodi der Verschlüsselung (einschließlich mit oder ohne Inhaltsauthentifizierung) und verschiedene Modi der Paketübertragung auszuwählen, ermöglicht es Ihnen, die Stärke und Leistung in Abhängigkeit von den aktuellen Bedingungen auszugleichen.

Es ist auch wichtig, sowohl private Netzwerke zu unterstützen, deren Geräte einer Organisation gehören (oder an diese vermietet sind), als auch Betreibernetzwerke, deren Segmente von verschiedenen Unternehmen verwaltet werden. Es ist gut, wenn Sie mit der Lösung sowohl Ihre eigenen Ressourcen als auch die eines Drittanbieters verwalten können (gemäß dem verwalteten Servicemodell). – ( ) (), . , .

- , – , , . « », , « », – ( ).

– . , , . , , , , , . , . –

« » (bump-in-the-wire), , , . : - , «» ( , ). , – . « »

,

– . , , , - . . , ( ) (« ») .

, , . . . , . , «» . , , .

– . , , - , . , ( , - ) ( ). –

(out-of-band) , ,

(in-band) , , . , . , . . / . PKI – .

Kompatibilität

. , IEEE, , , , Cisco. :

,

( - ). . PHY (, , ), Ethernet MTU, L3 ( TCP/IP).

( ), ( ) ( ).

, . .

, , , . . L1 .

L2 Ethernet 802.1ae (MACsec),

(end-to-end),

, «» (hop-by-hop) , , , (, ). , 2018 802.1ae , - . , L2, , ( , ) ( ).

(L3 L4) , IPsec TLS, . , – , . , L3/L4. , , .

Zuverlässigkeit

, . ( ), . ( ), ( ), , «» .

Kosten

, , -, . , (, Gartner) (, , TCO). ,

, , (, ),

( ). , . -: , , «» / , - . , , « » : . , , TCO – .

– . , . , , . . , . , ( / ). , ( ), , , , , , , . , , , , ( ). ? : ( ) ), . – .

– , ( ).

– . « » , ( , ), , , . : , , .

, – , . , «», «», .

Um es zusammenzufassen

, -

p – , r – , «» . , , .

.