Moderator: Meine Damen und Herren, diese Vorstellung ist sehr lustig und sehr interessant. Heute werden wir über echte Dinge sprechen, die im Internet beobachtet werden. Dieses Gespräch unterscheidet sich geringfügig von dem, das wir bei Black Hat-Konferenzen gewohnt sind, weil wir darüber sprechen werden, wie Angreifer mit ihren Angriffen Geld verdienen.

Wir werden Ihnen einige interessante Angriffe zeigen, die einen Gewinn bringen können, und über die Angriffe sprechen, die wirklich in dieser Nacht stattgefunden haben, als wir durch den Jägermeister gingen und einen Brainstorming durchführten. Es hat Spaß gemacht, aber als wir ein bisschen ernüchtert waren, haben wir mit Leuten gesprochen, die sich mit SEO beschäftigen und wirklich gelernt haben, dass viele Leute mit diesen Angriffen Geld verdienen.

Ich bin nur ein hirnloser Manager auf mittlerer Ebene, also gebe ich meinen Platz auf und möchte Ihnen Jeremy und Trey vorstellen, die viel schlauer sind als ich. Ich hätte eine kluge und witzige Einführung, aber sie ist nicht da, daher zeige ich stattdessen diese Folien.

Der Bildschirm zeigt Folien, die Jeremy Grossman und Trey Ford darstellen.

Jeremy Grossman, Gründer und CTO von WhiteHat Security, wurde 2007 von InfoWorld, Mitbegründer des Web Application Security Consortium und Mitautor von Cross-Site-Scripting-Angriffen, unter die 25 besten CTOs gewählt.

Trey Ford ist der Direktor der Abteilung für Architekturlösungen von WhiteHat Security. Er verfügt über 6 Jahre Erfahrung als Sicherheitsberater für Fortune 500-Unternehmen und ist einer der Entwickler des PCI DSS-Standards für die Datensicherheit von Zahlungskarten.

Ich denke, diese Bilder machen meinen Mangel an Humor wieder wett. Ich hoffe auf jeden Fall, dass Ihnen die Leistung gefällt. Danach werden Sie verstehen, wie diese Angriffe im Internet eingesetzt werden, um Geld zu verdienen.

Jeremy Grossman: Guten Tag, vielen Dank, dass Sie gekommen sind. Es wird ein sehr lustiges Gespräch, obwohl Sie keinen Zero-Day-Angriff oder eine neue coole Technologie sehen werden. Wir werden nur versuchen, interessant zu erzählen, was wirklich jeden Tag passiert, und den Bösen erlauben, eine Menge Geld zu „kochen“.

Wir möchten Sie nicht mit dem, was auf dieser Folie gezeigt wird, beeindrucken, sondern nur erklären, was unser Unternehmen tut. White Hat Sentinel oder „White Hat Sentinel“ lautet also:

- Unbegrenzte Anzahl von Bewertungen - Kontrolle und Verwaltung von Kundenstandorten durch Experten, Möglichkeit, Standorte unabhängig von ihrer Größe und Häufigkeit von Änderungen zu scannen;

- breiter Bereich - autorisiertes Scannen von Websites zur Erkennung technischer Schwachstellen und Benutzertests zur Erkennung logischer Fehler in unerreichten Geschäftsbereichen;

- Eliminierung falsch positiver Ergebnisse - Unsere Task Force überprüft die Ergebnisse und ordnet den Schweregrad und die Bewertung der Bedrohungen zu.

- Entwicklung und Qualitätskontrolle - Mit dem WhiteHat Satellite Appliance-System können wir Kundensysteme über den Zugriff auf das interne Netzwerk fernbedienen.

- Verbesserung und Verbesserung - Durch realistisches Scannen können Sie das System schnell und effizient aktualisieren.

Wir führen ein Audit aller Sites auf der Welt durch, haben das größte Team von Webanwendungs-Pentestern, führen wöchentlich 600-700 Evaluierungstests durch und alle Daten, die Sie in dieser Präsentation sehen, stammen aus unserer Erfahrung mit dieser Art von Arbeit.

Auf der nächsten Folie sehen Sie die 10 häufigsten Arten von Angriffen auf Websites weltweit. Zeigt den Prozentsatz der Anfälligkeit für bestimmte Angriffe an. Wie Sie sehen, sind 65% aller Websites anfällig für Cross-Site-Scripting, 40% für Informationslecks und 23% für Content-Spoofing. Zusätzlich zum Cross-Site-Scripting sind SQL-Injection und die berüchtigten gefälschten Cross-Site-Abfragen, die nicht zu unseren Top Ten gehören, weit verbreitet. Aber in dieser Liste gibt es Angriffe mit esoterischen Namen, für deren Beschreibung vage Formulierungen verwendet werden und deren Besonderheit darin besteht, dass sie sich gegen bestimmte Unternehmen richten.

Dies sind Fehler bei der Authentifizierung, Fehler beim Autorisierungsprozess, Informationslecks und so weiter.

Die nächste Folie befasst sich mit Angriffen auf die Geschäftslogik. Qualitätssicherung QA-Teams ignorieren sie normalerweise. Sie testen, was die Software tun soll, nicht was sie kann, und dann können Sie alles sehen. Scanner, all diese weißen / schwarzen / grauen Kästchen (weiße / schwarze / graue Kästchen), all diese mehrfarbigen Kästchen sind in den meisten Fällen nicht in der Lage, diese Dinge zu erkennen, da sie einfach auf den Kontext des Angriffs oder dessen, was passiert, fixiert sind Es scheint, wenn es passiert. Sie haben einen Mangel an Intelligenz und wissen nicht, ob überhaupt etwas funktioniert hat oder nicht.

Gleiches gilt für IDS-Intrusion-Detection-Systeme und WAF-Firewalls auf Anwendungsebene, die ebenfalls keine Fehler in der Geschäftslogik erkennen, da HTTP-Anforderungen völlig normal aussehen. Wir werden Ihnen zeigen, dass Angriffe im Zusammenhang mit Unzulänglichkeiten der Geschäftslogik ganz natürlich auftreten, es gibt keine Hacker, keine Metazeichen und andere Kuriositäten, sie sehen aus wie natürliche Prozesse. Am wichtigsten ist, dass die Bösen diese Art von Dingen lieben, weil sie mit den Fehlern der Geschäftslogik Geld verdienen. Sie verwenden XSS, SQL, CSRF, aber das Ausführen von Angriffen dieser Art wird immer schwieriger, und wir sehen, dass sie in den letzten drei bis fünf Jahren immer weniger wurden. Aber sie werden nicht von selbst verschwinden, da Pufferüberläufe nirgendwo hingehen. Die Bösen überlegen jedoch, wie sie ausgefeiltere Angriffe einsetzen sollen, weil sie der Meinung sind, dass die "wirklich Bösen" immer versuchen, mit ihren Angriffen Geld zu verdienen.

Ich möchte Ihnen echte Tricks demonstrieren, und Sie können sie in Ihr Arsenal aufnehmen, um sie auf die richtige Weise zum Schutz Ihres Unternehmens einzusetzen. Ein weiteres Ziel unserer Präsentation ist, dass Sie sich vielleicht über Ethik wundern.

Online-Umfragen und Abstimmungen

Lassen Sie uns zu Beginn der Diskussion über die Mängel der Geschäftslogik über Online-Umfragen sprechen. Online-Umfragen sind der häufigste Weg, um die öffentliche Meinung herauszufinden oder zu beeinflussen. Wir werden mit einem Gewinn von 0 US-Dollar beginnen und dann das Ergebnis von 5, 6, 7 Monaten betrachten, in denen betrügerische Systeme eingesetzt wurden. Beginnen wir mit einer sehr, sehr einfachen Umfrage. Sie wissen, dass Online-Umfragen von jeder neuen Website, jedem Blog und jedem Nachrichtenportal durchgeführt werden. Darüber hinaus ist keine einzige Nische zu groß oder zu eng, aber wir wollen die öffentliche Meinung in bestimmten Bereichen sehen.

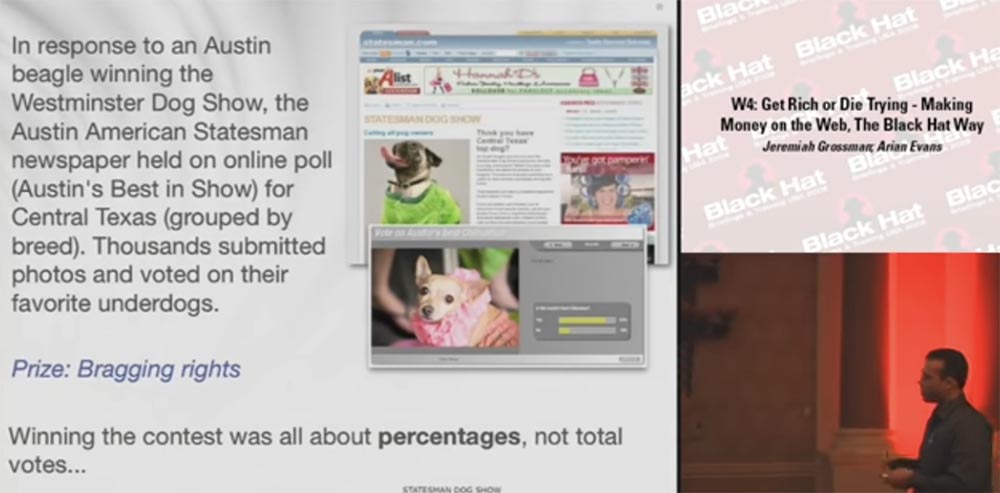

Ich möchte Ihre Aufmerksamkeit auf eine Umfrage lenken, die in Austin, Texas, durchgeführt wurde. Nachdem der Austin Beagle die Westminster Dog Show gewonnen hatte, entschloss sich der Austin American Statesman, eine Best-in-Show-Online-Umfrage für Hundebesitzer in Zentral-Texas durchzuführen. Tausende Besitzer haben Fotos geschickt und für ihre Favoriten gestimmt. Wie in vielen anderen Umfragen gab es keinen anderen Preis als das Recht, Ihr Haustier zu präsentieren.

Für die Abstimmung wurde eine Anwendung des Web 2.0-Systems verwendet. Sie haben auf "Ja" geklickt, wenn Sie den Hund mochten und herausgefunden, ob er der beste Hund in der Rasse war oder nicht. Sie haben also über mehrere hundert Hunde abgestimmt, die auf der Website als Kandidaten für den Sieger der Ausstellung veröffentlicht wurden.

Mit dieser Abstimmungsmethode waren 3 Arten von Betrug möglich. Das erste sind unzählige Stimmen, wenn Sie immer wieder für denselben Hund stimmen. Es ist sehr einfach. Der zweite Weg ist eine negative Mehrfachabstimmung, wenn Sie sehr oft gegen einen konkurrierenden Hund stimmen. Die dritte Methode war, dass Sie buchstäblich in der letzten Minute des Wettbewerbs eine neue Hündin platziert und für sie gestimmt haben, sodass die Möglichkeit, negative Stimmen zu erhalten, minimal war und Sie mit 100% positiven Stimmen gewonnen haben.

Darüber hinaus wurde der Sieg als Prozentsatz bestimmt und nicht durch die Gesamtzahl der Stimmen, dh Sie konnten nicht bestimmen, welcher der Hunde die maximale Anzahl positiver Bewertungen erzielte, sondern es wurde nur der Prozentsatz positiver und negativer Bewertungen für einen bestimmten Hund berechnet. Der Hund mit dem besten positiven / negativen Verhältnis hat gewonnen.

Hansens Freund Robert „RSnake“ bat ihn, ihrem Chihuahua Tiny zu helfen, den Wettbewerb zu gewinnen. Sie wissen, Robert, er ist aus Austin. Als Superhacker hat er den Burp-Proxy abgeschaltet und den Weg des geringsten Widerstands beschritten. Er benutzte die Technik des Betrugs Nr. 1, nachdem er mehrere hundert oder tausend Anfragen durch den Rülpsen-Zyklus getrieben hatte, und dies brachte der Hündin 2000 positive Stimmen und setzte sie auf den 1. Platz.

Dann benutzte er die Technik des Betrugs Nr. 2 gegen den Rivalen Taini, den Spitznamen Chuchu. In den letzten Minuten des Wettbewerbs gab er 450 Stimmen gegen Chuchu ab, was Tinys Position auf dem ersten Platz mit einem Stimmenverhältnis von mehr als 2: 1 weiter stärkte, während Taini im Prozentsatz der positiven und negativen Bewertungen immer noch verlor. Auf dieser Folie sehen Sie das neue Gesicht eines Cyberkriminellen, der von diesem Ergebnis entmutigt ist.

Ja, es war ein interessantes Szenario, aber ich denke, dass meine Freundin diese Aufführung nicht mochte. Sie wollten nur den Chihuahua-Wettbewerb in Austin gewinnen, aber es gab jemanden, der versuchte, Sie zu „hacken“ und dasselbe zu tun. Nun, jetzt gebe ich das Wort an Trey weiter.

Schaffung künstlicher Nachfrage und Einnahmen daraus

Trey Ford: Das Konzept des „künstlichen DoS-Defizits“ bezieht sich auf verschiedene interessante Szenarien, wenn wir Tickets online kaufen. Zum Beispiel, wenn Sie einen bestimmten Ort für einen Flug buchen. Dies kann für jede Art von Eintrittskarte gelten, beispielsweise für eine Sportveranstaltung oder ein Konzert.

Um den wiederholten Kauf von seltenen Dingen wie Plätzen im Flugzeug, physischen Gegenständen, Benutzernamen usw. zu verhindern, blockiert die Anwendung das Objekt für einen bestimmten Zeitraum, um Konflikte zu vermeiden. Und hier gibt es eine Schwachstelle, die mit der Fähigkeit verbunden ist, etwas im Voraus zu reservieren.

Wir wissen alle über das Timeout Bescheid, wir wissen alle über das Ende der Sitzung Bescheid. Dieser logische Fehler ermöglicht es uns jedoch, einen Ort für den Flug auszuwählen und dann zurückzukehren, um erneut eine Wahl zu treffen, ohne etwas zu bezahlen. Sicher fliegen viele von Ihnen oft auf Geschäftsreisen, aber für mich ist dies ein wesentlicher Teil der Arbeit. Wir haben diesen Algorithmus an vielen Orten getestet: Sie wählen einen Flug und einen Ort aus und erst wenn Sie bereit sind, geben Sie die Zahlungsinformationen ein. Das heißt, nachdem Sie einen Ort ausgewählt haben, ist er für einen bestimmten Zeitraum für Sie reserviert - von mehreren Minuten bis zu mehreren Stunden. Während dieser Zeit kann kein anderer diesen Ort reservieren. Aufgrund dieser Wartezeit haben Sie die Möglichkeit, alle Plätze im Flugzeug zu reservieren, indem Sie einfach zur Website zurückkehren und die gewünschten Plätze buchen.

Daher wird eine DoS-Angriffsoption angezeigt: Wiederholen Sie diesen Zyklus automatisch für jeden Ort im Flugzeug.

Wir haben dies mit mindestens zwei der größten Fluggesellschaften getestet. Sie können die gleiche Schwachstelle bei jeder anderen Reservierung finden. Dies ist eine großartige Gelegenheit, die Preise für Ihre Tickets für diejenigen zu erhöhen, die sie weiterverkaufen möchten. Spekulanten müssen dazu lediglich die verbleibenden Tickets reservieren, ohne dass das Risiko eines Bargeldverlusts besteht. Auf diese Weise können Sie den E-Commerce zum Absturz bringen, der Produkte mit hoher Nachfrage verkauft - Videospiele, Spielekonsolen, iPhones usw. Das heißt, der bestehende Nachteil des Online-Reservierungs- oder Reservierungssystems ermöglicht es einem Angreifer, damit Geld zu verdienen oder Konkurrenten Schaden zuzufügen.

Captcha entschlüsseln

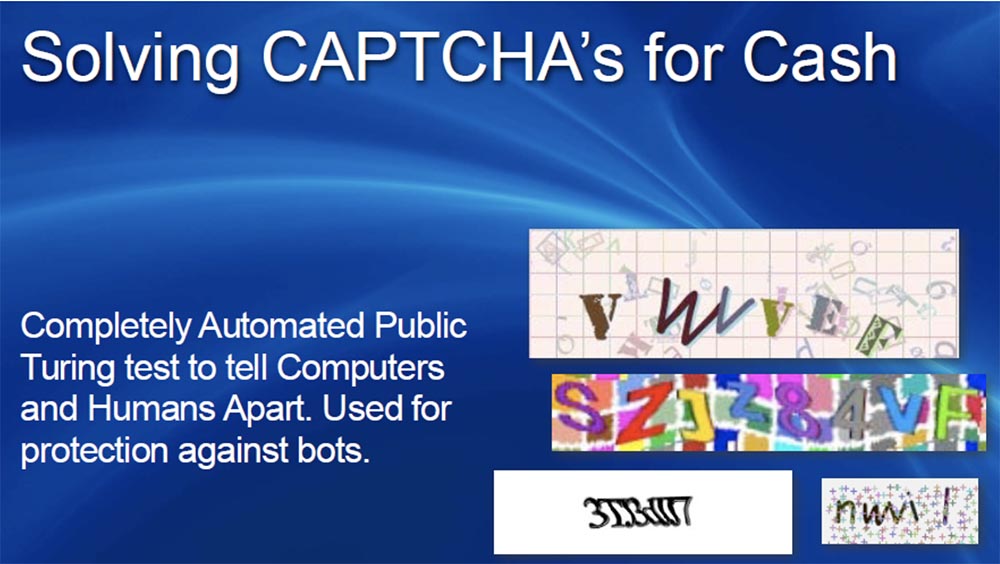

Jeremy Grossman: Jetzt reden wir über Captcha. Jeder kennt diese nervigen Bilder, die das Internet verstopfen und gegen Spam eingesetzt werden. Potenziell können Sie auch von Captcha profitieren. Captcha ist ein vollautomatischer Turing-Test, mit dem Sie eine reale Person von einem Bot unterscheiden können. Ich habe eine Menge interessanter Dinge gefunden, als ich mich mit dem Thema Captcha befasst habe.

Captcha wurde erstmals zwischen 2000 und 2001 verwendet. Spammer möchten Captcha entfernen, um sich bei den kostenlosen E-Mail-Diensten Gmail, Yahoo Mail, Windows Live Mail, MySpace, FaceBook usw. zu registrieren. und Spam versenden. Da Captcha weit genug verbreitet ist, ist ein ganzer Markt von Diensten entstanden, die es ermöglichen, das allgegenwärtige Captcha zu umgehen. Letztendlich macht es Gewinn - ein Beispiel ist Spam. Sie können das Captcha auf drei Arten umgehen.

Das erste Problem sind die Mängel bei der Umsetzung der Idee oder die Mängel bei der Verwendung von Captcha.

Die Antworten auf die Fragen enthalten also zu wenig Entropie, z. B. "Schreiben, was ist 4 + 1". Dieselben Fragen können viele Male wiederholt werden, während der Bereich möglicher Antworten ziemlich klein ist.

Die Wirksamkeit von Captcha wird folgendermaßen überprüft:

- Der Test sollte unter Bedingungen durchgeführt werden, unter denen die Person und der Server voneinander getrennt sind.

der Test sollte für eine Person nicht schwierig sein; - die Frage sollte so sein, dass eine Person sie innerhalb weniger Sekunden beantworten kann,

Nur die Person, der die Frage gestellt wird, sollte antworten; - Die Antwort auf die Frage dürfte für den Computer schwierig sein.

- Kenntnis früherer Fragen, Antworten oder ihrer Kombination sollte die Vorhersagbarkeit des nächsten Tests nicht beeinträchtigen;

- Der Test sollte Menschen mit Seh- oder Hörbehinderungen nicht diskriminieren.

- Der Test sollte keine geografische, kulturelle oder sprachliche Verzerrung aufweisen.

Wie sich herausstellt, ist es ziemlich schwierig, das „richtige“ Captcha zu erstellen.

Der zweite Nachteil von Captcha ist die Möglichkeit, die optische Zeichenerkennung OCR zu verwenden. Ein Teil des Codes kann ein Captcha-Bild lesen, unabhängig davon, wie viel visuelles Rauschen es enthält, welche Buchstaben oder Zahlen es bildet, und den Erkennungsprozess automatisieren. Studien haben gezeigt, dass die meisten Captcha leicht geknackt werden können.

Ich zitiere Zitate von der School of Computer Science der University of Newcastle in Großbritannien. Sie sagen über die Leichtigkeit des Knackens von Microsoft CAPTCHAs: "Unser Angriff konnte einen Erfolg von 92% bei der Segmentierung sicherstellen. Dies impliziert, dass das MSN-Captcha-Schema in 60% der Fälle geknackt werden kann, indem das Bild mit seiner nachfolgenden Erkennung segmentiert wird." Der Captcha-Hack von Yahoo war genauso einfach: „Bei unserem zweiten Angriff konnten 33,4% segmentiert werden. Somit können etwa 25,9% Captcha geknackt werden. Unsere Forschung zeigt, dass Spammer niemals billige Arbeitskräfte einsetzen sollten, um sich um das Captcha von Yahoo zu kümmern, sondern sich auf einen kostengünstigen automatisierten Angriff verlassen müssen. "

Die dritte Möglichkeit, Captcha zu umgehen, heißt "Mechanical Turk" oder "Turk". Wir haben es sofort nach der Veröffentlichung gegen Yahoo CAPTCHA getestet und bis heute wissen wir nicht und niemand weiß, wie wir uns gegen einen solchen Angriff verteidigen können.

Dies ist der Fall, wenn Sie einen Bösewicht haben, der eine Website für Erwachsene oder ein Online-Spiel betreibt, bei dem Benutzer Inhalte anfordern. Bevor sie das nächste Bild sehen können, sendet eine Website, die einem Hacker gehört, eine Back-End-Anfrage an ein bekanntes Online-System, z. B. Yahoo oder Google. Nehmen Sie das Captcha von dort und geben Sie es dem Benutzer. Sobald der Benutzer die Frage beantwortet, sendet der Hacker das erratene Captcha an die Zielsite und zeigt dem Benutzer das angeforderte Bild von seiner Site. Wenn Sie eine sehr beliebte Site mit vielen interessanten Inhalten haben, können Sie eine Armee von Leuten mobilisieren, die automatisch das Captcha anderer Leute für Sie ausfüllt. Das ist eine sehr mächtige Sache.

Bei dieser Technik wird jedoch nicht nur versucht, Captcha zu umgehen, sondern auch das Geschäft. Robert „RSnake“ Hansen sprach in seinem Blog einmal mit einem rumänischen „Captcha-Löser“, der sagte, er könne 300 bis 500 Captcha pro Stunde mit einer Rate von 9 bis 15 Dollar für tausend gelöste Captcha lösen.

Er sagt unverblümt, dass seine Teammitglieder 12 Stunden am Tag arbeiten und in dieser Zeit etwa 4800 Captchas lösen. Je nachdem, wie schwierig die Captchas sind, können sie bis zu 50 US-Dollar pro Tag für ihre Arbeit erhalten. Dies war ein interessanter Beitrag, aber noch interessanter sind die Kommentare, die Blog-Benutzer unter diesem Beitrag hinterlassen haben. Sofort erschien eine Nachricht aus Vietnam, in der ein gewisser Kwang Hung über seine Gruppe von 20 Personen berichtete, die sich bereit erklärten, für 1000 erratene Captcha für 4 US-Dollar zu arbeiten.

Die folgende Nachricht kam aus Bangladesch: „Hallo! Ich hoffe es geht dir gut! Wir sind ein führendes Verarbeitungsunternehmen aus Bangladesch. Derzeit sind 30 unserer Bediener in der Lage, mehr als 100.000 Captcha pro Tag zu lösen. Wir bieten ausgezeichnete Konditionen und einen niedrigen Preis - 2 US-Dollar pro 1000 erratenem Captcha von Yahoo, Hotmail, Mayspace, Gmail, Facebook usw. Wir freuen uns auf die weitere Zusammenarbeit. “

Eine andere interessante Nachricht wurde von einem gewissen Babu gesendet: "Ich war an dieser Arbeit interessiert, bitte ruf mich am Telefon an."

Es ist also ziemlich interessant. Wir können diskutieren, wie legal oder illegal eine solche Aktivität ist, aber Tatsache ist, dass die Leute wirklich Geld damit verdienen.

Zugang zu ausländischen Konten erhalten

Trey Ford: Das nächste Szenario, über das wir sprechen werden, ist Geld zu verdienen, indem Sie das Konto eines anderen übernehmen.

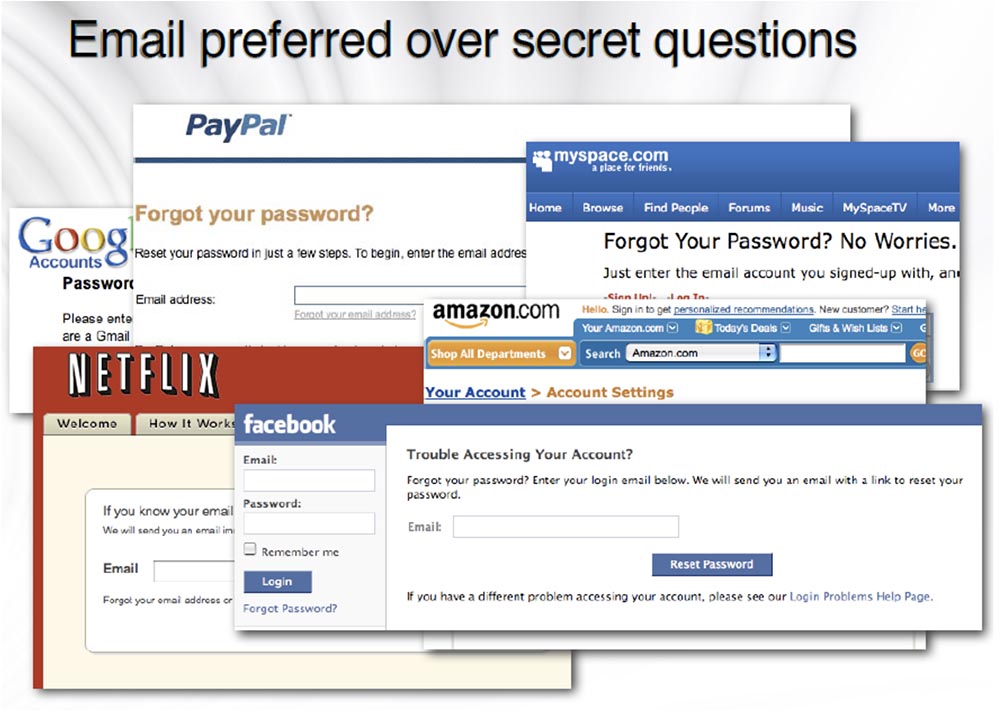

Jeder vergisst Passwörter und zum Testen der Anwendungssicherheit sind das Zurücksetzen von Passwörtern und die Online-Registrierung zwei unterschiedliche Geschäftsprozesse. , . , , , .

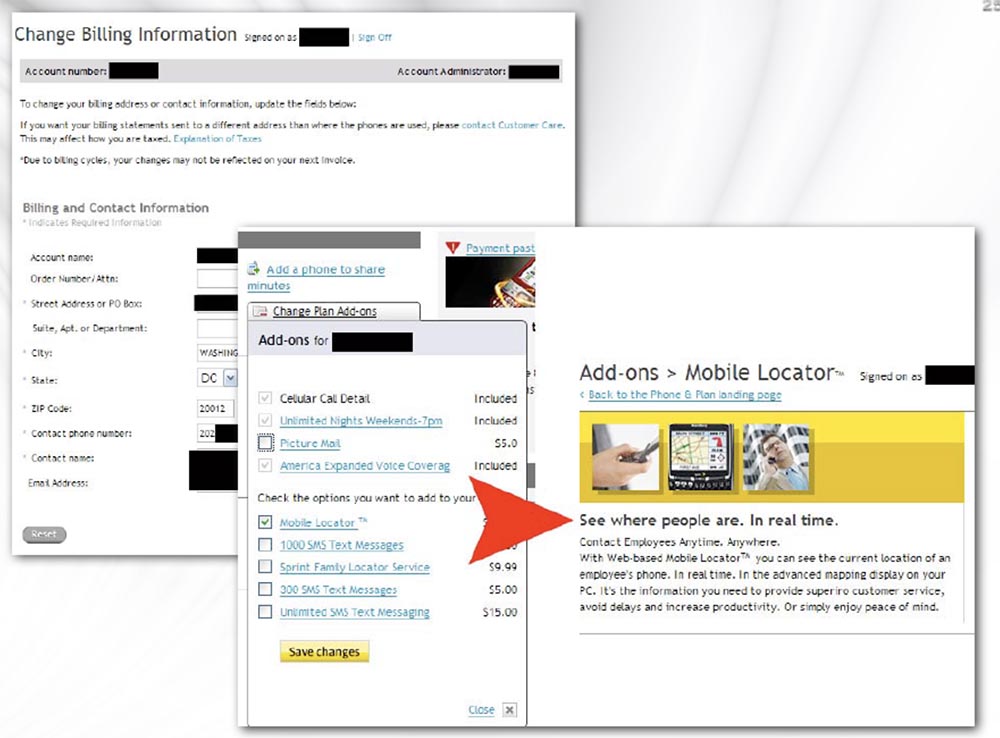

- Sprint. White Hat Sprint -. , , , – , , . - , , . , . – , , . -: GPS- .

, Sprint . , , . Sprint, . , : « , », : Lotus, Honda, Lamborghini, Fiat « ». , , , - ? , — .

: « »? , . (Stifliin) — «», , — , . , , . , , - , «i». , – , , . .

: « ?» — (Longmont), (North Hollywood), (Genoa) (Butte)? , – .

- Sprint , . , , . , , « ».

, GPS , . , .

, . , , .

, . , . , , , . , , , . , . , !

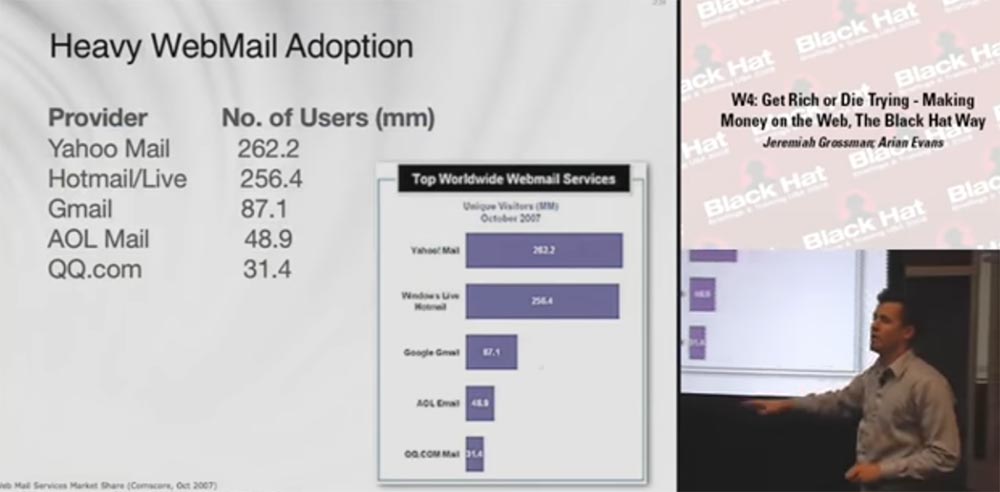

, . Gmail, Yahoo Mail, Hotmail, AOL Mail, -, , , . , , .

In China basiert der Onlinedienst "Password Recovery" darauf, dass Sie für das Hacken Ihres Kontos bezahlen. Für 300 Yuan, das sind ungefähr 43 US-Dollar, können Sie versuchen, das Passwort einer fremden Mailbox mit einer Erfolgsrate von 85% zurückzusetzen. Für 200 Yuan oder 29 US-Dollar werden Sie erfolgreich mit einem 90-prozentigen Postfachkennwort für Ihren privaten Postdienst zurückgesetzt. Eintausend Yuan oder 143 US-Dollar kosten das Hacken des Postfachs eines Unternehmens, aber der Erfolg ist nicht garantiert. Sie können das Outsourcing auch verwenden, um Kennwörter für die Dienste 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN usw. zu knacken.

In China basiert der Onlinedienst "Password Recovery" darauf, dass Sie für das Hacken Ihres Kontos bezahlen. Für 300 Yuan, das sind ungefähr 43 US-Dollar, können Sie versuchen, das Passwort einer fremden Mailbox mit einer Erfolgsrate von 85% zurückzusetzen. Für 200 Yuan oder 29 US-Dollar werden Sie erfolgreich mit einem 90-prozentigen Postfachkennwort für Ihren privaten Postdienst zurückgesetzt. Eintausend Yuan oder 143 US-Dollar kosten das Hacken des Postfachs eines Unternehmens, aber der Erfolg ist nicht garantiert. Sie können das Outsourcing auch verwenden, um Kennwörter für die Dienste 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN usw. zu knacken.BLACK HAT USA Konferenz. Reich werden oder sterben: Mit Black Hat Geld im Internet verdienen.

Teil 2 (Link wird morgen verfügbar sein)Ein bisschen Werbung :)

Vielen Dank für Ihren Aufenthalt bei uns. Mögen Sie unsere Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung aufgeben oder Ihren Freunden empfehlen,

Cloud-VPS für Entwickler ab 4,99 US-Dollar , ein

30-prozentiger Rabatt für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s ab 20 US-Dollar oder wie man einen Server freigibt? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2 x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV ab 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

das Erstellen von Infrastruktur-Bldg. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?