... andernfalls wird Ihr Gerät möglicherweise zu einem Netzwerk-Botnetzknoten für DDoS.

Vor einigen Tagen gab es Nachrichten über

Habr und andere Ressourcen, dass MTProxy-Server den iranischen Cloud-Anbieter Arvan Cloud angegriffen haben.

Einerseits sind die Nachrichten nicht ganz wahr. Andererseits erreichte mich die geniale Herangehensweise der Hacker!

Lange Zeit konnte ich nicht verstehen, zu welchem Zweck sie

kostenlose Proxies veröffentlichen . Schließlich ist es notwendig, ein dummer Altruist zu sein, um Ihre Internetverbindung für die ganze Welt zu teilen. Und in Russland können sie für die Handlungen Dritter über diesen Proxy den Eigentümer des Proxys angeben, wie dies beim

Schöpfer von Kate Mobile der Fall war .

In diesem Fall berücksichtige ich keine defekten Geräte, die ohne Wissen des Eigentümers verwendet werden.Es stellte sich heraus, alles genial - einfach!

Wie funktioniert das?

- Eine Hacker-Organisation nimmt eine Bestellung für DDoS einer Ressource entgegen (meistens eine Site).

- Es wird ein Domainname erstellt, in dem die IP-Adresse des realen Servers im DNS als A- Eintrag angegeben ist. In diesem Fall ist die TTL auf Minimum eingestellt.

- Ein Proxy-Server wird auf seinen Servern gestartet (MTProxy, Socks usw.)

- Der Proxy-Port ist der Zielport auf dem angegriffenen Server.

- Sie veröffentlichen Listen ihrer "freien" und warten auf eine Reihe von "Clients" auf dem Proxy.

- Zum richtigen Zeitpunkt ändern Hacker einen Datensatz für die erforderliche Anzahl ihrer Domänen, die als Proxys verteilt wurden, in die IP-Adresse des angegriffenen Servers.

Proxy-Clients versuchen, Verbindungen an den angegebenen Ports herzustellen. Dies geschieht so lange, bis der Besitzer des Geräts feststellt, dass der Proxy defekt ist.

Nach einem Angriff geben Hacker

einen Datensatz ihrer Domains an einen echten Proxy zurück.

Daher kann es vorkommen, dass eine Person das "Verschwinden" des Proxys nicht bemerkt und die Clients die "Client" -Basis für weitere Angriffe behalten.

Wenn man bedenkt, dass in der Russischen Föderation das Telegramm von mehr als 3 Millionen Menschen und Geräten verwendet wird, werden alle Proxies verwenden, wenn sie blockieren. Wie viele Geräte können für DDoS umgeleitet werden?

Sogar

SYN Flood kann gut gemacht werden.

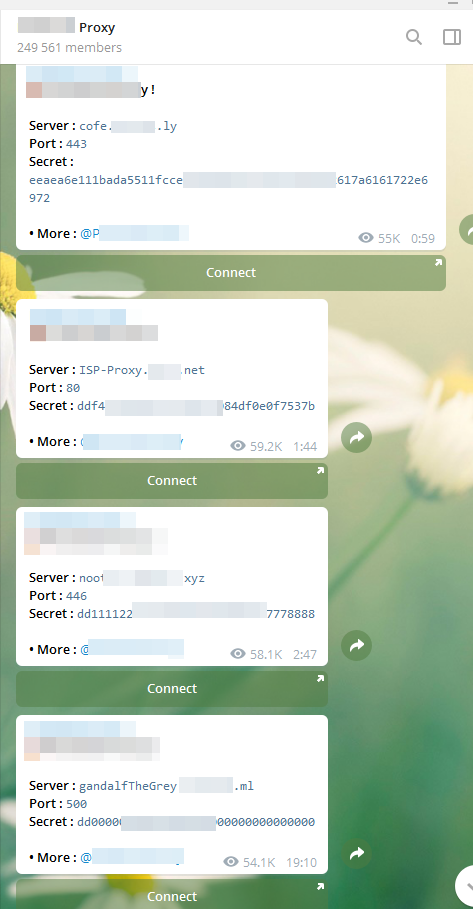

Es gibt viele Gruppen in Telegrammen, die "freie Proxies" ausgeben.

Und wie Sie sehen, gibt es viele Freeloader.

Selbst wenn jemand sah, dass der Proxy defekt war, würde er einen neuen aus demselben Telegrammkanal auswählen und in den Reihen des Botnetzes bleiben.

Was sind gefälschte Nachrichten?

MTProxy alleine kann aus folgenden Gründen nicht angreifen:

- Es ist wirtschaftlich nicht tragbar. Die Bedeutung der Hacker, um die Quelle des Angriffs zu "erschießen". Und ihre Anzahl reicht nicht aus, um einen vollständigen DDoS-Angriff durchzuführen.

- Durov ist kein Dummkopf, MTProto für so niedrige Zwecke zu verwenden. Selbst wenn es einige versteckte Aufgaben dieses Protokolls gibt, werden sie nicht verwendet, um einen kleinen Anbieter anzugreifen.

Wer ist schuld?

Die Staaten (in diesem Fall der Iran) versuchen, das Leben ihrer Bürger zu kontrollieren und Ressourcen zu blockieren, die nicht zu ihren Managementmustern passen.

Aber die Bürger versuchen, das zu bekommen, was sie brauchen, und suchen nach Wegen, um Verbote zu umgehen. Und Hacker nutzen die natürlichen Bedürfnisse der Menschen nur für ihre eigenen Zwecke.

Es stellt sich heraus, dass die Regierung beim Versuch, "die Schrauben festzuziehen", selbst eine Waffe gegen sich und ihre Bürger geschaffen hat.

Die einzige Möglichkeit, die Verwendung des Telegramms zu beenden, besteht darin, etwas zu erstellen, das kühler und bequemer ist als es. Aber die Taktik der Regierung ist nur zu "verbieten" und nicht "besser zu schaffen" ...

Daher empfehle ich dringend, vor der Verwendung eines kostenlosen Proxys dessen Zuverlässigkeit zu überprüfen! Oder kaufe / erstelle dein eigenes ...