Bei einem erneuten Blick auf die Funktionalität des Dienstprogramms

cryptoarmpkcs stellte ich fest, dass es, das hauptsächlich mit kryptografischen PKCS # 11-Token / Smartcards arbeitet, keine integrierte Funktionalität für deren Konfiguration hat. Wir sprechen über das

Initialisieren von Tokens , das Einstellen von PIN-Codes usw. Und es wurde beschlossen, diese Funktionalität hinzuzufügen. Der erste Schritt bestand darin, die Funktionalität des Pakets

TclPKCS11 zu erweitern, dessen Bibliothek in

C geschrieben ist

.Neue TclPKCS11-Funktionen

Das Paket enthält drei neue Funktionen:

::pki::pkcs11::inittoken <handle> <slotId> <SO-pin> <label for token>

::pki::pkcs11::inituserpin <handle> <slotId> <SO-pin> <USER-pin>

::pki::pkcs11::setpin <handle> <slotId> <so | user> <oldpin> <newpin>

Die erste Funktion :: pki :: pkcs11 :: inittoken ist das Initialisieren des Tokens. Es muss beachtet werden, dass wenn diese Funktion auf ein funktionierendes Token angewendet wird, alle darauf befindlichen Objekte zerstört werden.

Die zweite Funktion :: pki :: pkcs11 :: inituserpin dient zum Initialisieren einer Benutzer-PIN (USER PIN).

Nach der Erstinitialisierung des Benutzer-PIN-Codes muss dieser sofort in den zukünftig verwendeten PIN-Code geändert und wie die SO-PIN vor neugierigen Blicken geschützt aufbewahrt werden. Aus Sicherheitsgründen können Sie sich bei Token in der Regel nicht mit dem ursprünglichen PIN-Code anmelden.

Zum Ändern der PIN-Codes wird eine dritte Funktion verwendet, nämlich :: pki :: pkcs11 :: setpin. Mit dieser Funktion können Sie sowohl eine Benutzer-PIN als auch eine SO-PIN ändern.

Es ist auch zu beachten, dass Token in der Regel die Wiederherstellung der ursprünglichen SO-PIN nicht zulassen (Standardeinstellung). Wenn Sie das Token jedoch neu initialisieren, erhalten Sie erneut die Standard-SO-PIN. Die Implementierung des TclPKCS11-Pakets kann auf

github eingesehen

werden .

Nachdem nun das TclPKCS11-Paket mit neuen Funktionen zur Verfügung stand, war es nicht schwierig, eine GUI für diese Funktionen zu implementieren:

Trainingsmarken

Beachten Sie jedoch, dass die Utility-Funktionalität um eine weitere Schaltfläche "Token erstellen" erweitert wurde, bevor Sie sie verwenden.

Dies liegt an der Tatsache, dass nicht jeder über das PKCS # 11-Hardwaretoken mit Unterstützung für russische Kryptografie verfügt. In diesem Fall ist es beängstigend, es für Bildungszwecke zu verwenden. Und damit das Dienstprogramm einfach für Bildungszwecke verwendet werden kann, wurde zunächst die Schaltfläche "Token erstellen" angezeigt. Wenn Sie auf diese Schaltfläche klicken, werden Anweisungen zum Abrufen von Software- oder Cloud-Token angezeigt:

Diese Token implementieren die neuesten

TK-26- Empfehlungen für PKCS # 11 v.2.40.

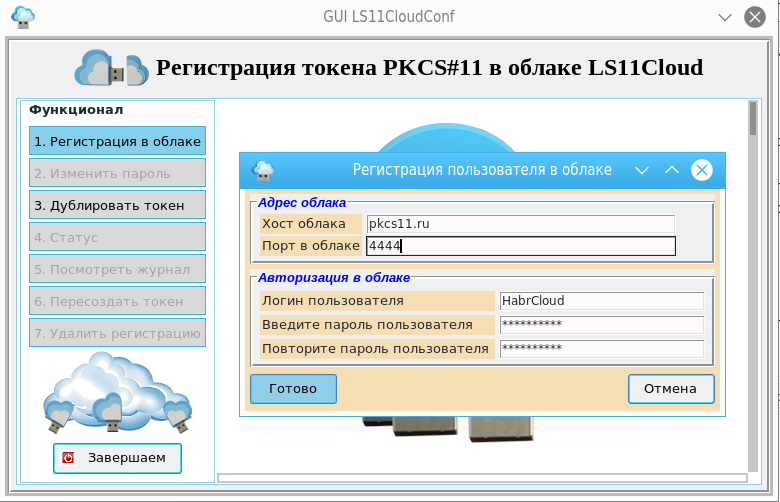

Wir werden kurz darauf eingehen, wie Sie ein Cloud-Token erhalten. Laden Sie das erforderliche Distributionspaket herunter, entpacken Sie es bei Bedarf und führen Sie es aus. Wenn wir kein Cloud-Token haben, erhalten wir die folgende Nachricht:

Da wir noch kein Cloud-Token haben, klicken Sie auf die Schaltfläche "In der Cloud registrieren":

Klicken Sie nach dem Ausfüllen der Felder auf die Schaltfläche "Fertig stellen":

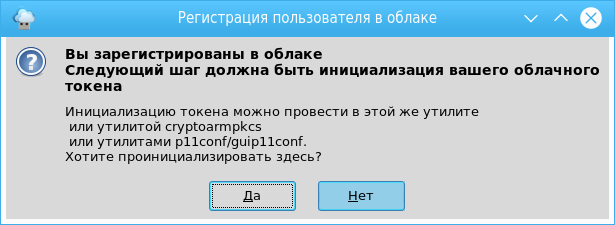

Da es sich hauptsächlich um Schulungen handelt, können wir ein Kennwort für den Zugriff auf die Cloud (aber nicht auf das Token) am Arbeitsplatz speichern:

Token-Initialisierung

Nachdem wir in der Cloud registriert sind, verlassen wir das Dienstprogramm guils11cloud_conf und kehren zum Dienstprogramm cryptoarmpkcs zurück, um das Cloud-Token zu konfigurieren. Hierbei ist zu beachten, dass die Cloud-Token-Bibliothek im Ordner ls11cloud gespeichert wird, der im Basisverzeichnis des Benutzers erstellt wurde. Diese Bibliothek muss als PKCS # 11-Bibliothek für das Cloud-Token ausgewählt werden. Nach Auswahl einer Bibliothek sehen Sie die unterstützten kryptografischen Mechanismen:

Wir kehren zur Initialisierung des Cloud-Tokens zurück, indem Sie auf die Schaltfläche "Token-Konfiguration" klicken. Wir wählen die Operation "Initialisierung des Tokens", füllen die Felder aus (denken Sie daran, dass die Standard-SO-PIN 87654321 lautet) und klicken auf die Schaltfläche "Operation ausführen":

Alle Token sind bereit zu arbeiten. Vergessen Sie jedoch nicht, die SO-PIN und die Benutzer-PIN regelmäßig zu ändern. Mit einem ähnlichen Schema können Sie ein Software-Token erstellen. Interessenten können versuchen:

Jetzt können wir unsere persönlichen Zertifikate darauf speichern, Dokumente unterschreiben und alles tun, worüber in dieser Artikelserie geschrieben wurde.

Kommende Innovationen in PKI / PKI

Am 7. November 2019 verabschiedete die Staatsduma in erster Lesung Änderungen zum Gesetz „Über elektronische Signaturen“. Diese

Änderung gilt für alle Organisationen und Einzelunternehmer, da sich die Regeln für die Ausstellung elektronischer Signaturen ändern werden.

Wenn ich alles richtig verstanden habe, können juristische Personen und Einzelunternehmer qualifizierte Zertifikate nur beim Föderalen Steuerdienst und bei Finanzorganisationen bei der Zentralbank der Russischen Föderation erhalten. Und nur mit diesen Zertifikaten kann es eingestellt werden

Verbesserte qualifizierte elektronische Signatur (Cades-XLT1).

Vom Ministerium für Telekommunikation und Massenkommunikation akkreditierte Zertifizierungsstellen können solche Zertifikate nur an Einzelpersonen ausstellen.

Darüber hinaus werden sich die Anforderungen an Zertifizierungsstellen stark ändern: Das Eigenkapital soll von 7 Millionen auf 500 Millionen - 1 Milliarde - erhöht werden, die Versicherungsverbindlichkeit von 30 Millionen auf 300-500 Millionen Rubel, die Akkreditierungsdauer wird von 5 auf 3 Jahre verkürzt.

Der Gesetzesentwurf hat bereits scharfe Kritik ausgelöst. Die Hauptbeschwerden lauten, dass die Änderungen zur Schließung der meisten kommerziellen CAs führen, erhebliche Haushaltsausgaben für den Ausbau und die Aufrechterhaltung der Kapazitäten des CA Federal Tax Service erforderlich sind sowie die Konzentration aller Arten von Risiken auf eine einzige Infrastruktur, die sich als günstiges Ziel für Cyber-Angriffe erweisen wird.

Es gibt noch eine Änderung: Die Verpflichtung, Unternehmensdokumente nicht nur mit einer, sondern mit zwei qualifizierten Unterschriften gleichzeitig zu unterzeichnen. Der Leiter der Organisation muss auf dem Dokument die Unterschrift der juristischen Person und eine persönliche digitale Unterschrift als Einzelperson anbringen.

Und hier wird das Dienstprogramm cryptoarmpkcs sehr, sehr hilfreich sein, da Sie mit seiner Funktionalität

mehrere Signaturen unter das Dokument legen und sehen können, wer und wann das Dokument signiert hat:

PS Für diejenigen, die zum ersten Mal Dienstprogramme erhalten möchten, kann dies hier noch getan werden:

Distributionen für Linux, OS X und Windows