BLACK HAT USA Konferenz. Reich werden oder sterben: Mit Black Hat Geld im Internet verdienen. Teil 1BLACK HAT USA Konferenz. Reich werden oder sterben: Mit Black Hat Geld im Internet verdienen. Teil 2Sie gingen so weit, die Möglichkeit zu diskutieren, UPS-Fahrer zu einer Konfrontation mit einem Verdächtigen zu bringen. Lassen Sie uns jetzt überprüfen, ob das, was auf dieser Folie angegeben ist, legal ist.

Hier ist die Antwort der FTC Federal Trade Commission auf die Frage: „Muss ich das Produkt, das ich nie bestellt habe, zurückgeben oder bezahlen?“ - „Nein. Wenn Sie ein Produkt erhalten haben, das Sie nicht bestellt haben, haben Sie das gesetzliche Recht, es als Geschenk anzunehmen. " Klingt das ethisch? Ich wasche meine Hände, weil ich nicht klug genug bin, um solche Fragen zu diskutieren.

Interessanterweise sehen wir jedoch einen Trend, bei dem wir umso mehr Geld erhalten, je weniger Technologie wir verwenden.

Affiliate-Internetbetrug

Jeremy Grossman: Es ist wirklich sehr schwer zu verstehen, aber auf diese Weise können Sie einen sechsstelligen Geldbetrag erhalten. Für all die Geschichten, die Sie gehört haben, gibt es echte Links, und Sie können ausführlich darüber lesen. Eine der interessantesten Arten von Online-Betrug ist der Affiliate-Betrug. Online-Shops und Werbetreibende lenken über Affiliate-Netzwerke den Traffic und die Nutzer zu ihren Websites, um einen Teil des damit erzielten Gewinns zu verdienen.

Ich werde über etwas sprechen, das viele Menschen seit vielen Jahren kennen, aber ich konnte keinen einzigen öffentlichen Link finden, der angibt, wie viele Verluste diese Art von Betrug verursacht hat. Soweit ich weiß, gab es keine Klagen, keine strafrechtlichen Ermittlungen. Ich habe mit Unternehmern gesprochen, die an der Produktion beteiligt sind, ich habe mit Leuten von Affiliate-Netzwerken gesprochen, ich habe mit Black Cats gesprochen - alle sind sich sicher, dass Betrüger mit der Partnerschaft eine Menge Geld verdient haben.

Ich bitte Sie, mein Wort dafür zu nehmen und sich mit dem Ergebnis der „Hausaufgaben“ vertraut zu machen, die ich zu diesen spezifischen Problemen gemacht habe. An ihnen „schweißen“ Betrüger monatlich fünf- bis sechsstellige und manchmal siebenstellige Beträge mithilfe spezieller Techniken. Es gibt Personen in diesem Raum, die dies überprüfen können, wenn sie nicht an eine Vertraulichkeitsvereinbarung gebunden sind. Also werde ich Ihnen zeigen, wie das funktioniert. An diesem Schema sind mehrere Spieler beteiligt. Sie werden sehen, was eine neue Generation von Partnerspielen ist.

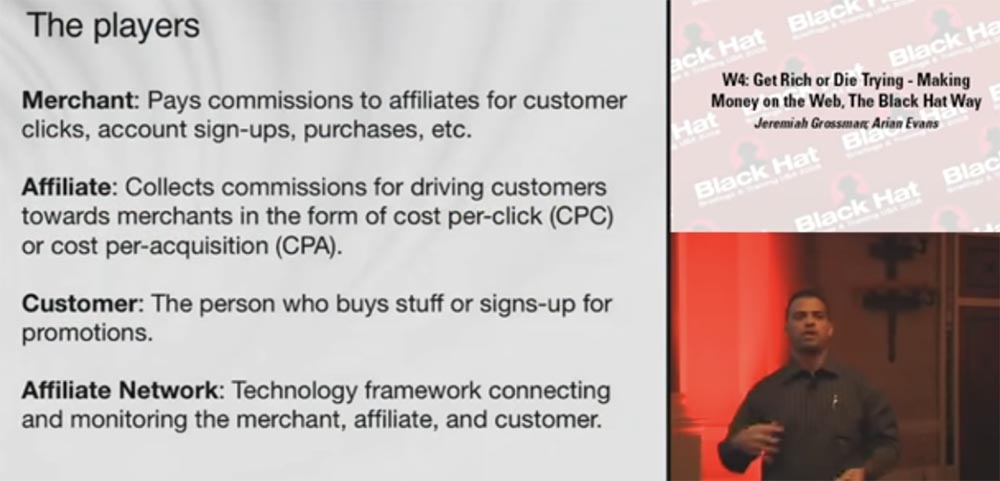

Ein Händler, der über eine Website oder ein Produkt verfügt, nimmt am Spiel teil und zahlt den Partnern eine Provision für Klicks von Benutzern, erstellte Konten, Käufe usw. Er bezahlt dem Partner, dass jemand seine Website besucht, auf den Link klickt, zur Website Ihres Verkäufers geht und dort etwas kauft.

Der nächste Spieler ist ein Partner, der Geld in Form einer Zahlung für jeden Klick (CPC) oder in Form einer Provision (CPA) erhält, um Käufer auf die Website des Verkäufers umzuleiten.

Provisionen implizieren, dass der Kunde aufgrund der Aktivitäten des Partners einen Kauf auf der Website des Verkäufers getätigt hat.

Ein Käufer ist eine Person, die Einkäufe tätigt oder die Aktien eines Verkäufers abonniert.

Affiliate-Netzwerke bieten Technologien, die die Aktivitäten des Verkäufers, Partners und Käufers integrieren und nachverfolgen. Sie „kleben“ alle Spieler zusammen und sorgen für ihre Interaktion.

Möglicherweise benötigen Sie einige Tage oder Wochen, um zu verstehen, wie dies alles funktioniert, aber es gibt keine komplizierten Technologien. Affiliate-Netzwerke und Affiliate-Programme decken alle Arten des Handels und alle Märkte ab. Google, EBay, Amazon haben sie, ihre Interessen von Kommissaren kreuzen sich, sie sind überall und haben kein mangelhaftes Einkommen. Ich bin mir sicher, dass Sie wissen, dass selbst der Traffic Ihres Blogs monatliche Gewinne in Höhe von mehreren hundert US-Dollar generieren kann. Daher ist dieses Schema für Sie leicht verständlich.

So funktioniert das System. Sie binden eine kleine Site oder ein elektronisches Bulletin Board ein, es spielt keine Rolle, unterzeichnen ein Partnerprogramm und erhalten einen speziellen Link, den Sie auf Ihrer Webseite platzieren. Sie sieht so aus:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Hier finden Sie ein bestimmtes Partnerprogramm, Ihre Partner-ID (in diesem Fall 100) und den Namen des verkauften Produkts. Wenn jemand auf diesen Link klickt, sendet der Browser ihn an das Partnernetzwerk und richtet spezielle Tracking-Cookies ein, die ihn mit der Partner-ID = 100 verknüpfen.

Set-Cookie: AffiliateID=100

Und leitet auf die Seite des Verkäufers weiter. Wenn der Käufer später ein Produkt innerhalb des Zeitraums X kauft, der Tag, Stunde, drei Wochen und ein beliebiger vereinbarter Zeitpunkt sein kann und in diesem Zeitraum weiterhin Cookies existieren, erhält der Partner seine Provision.

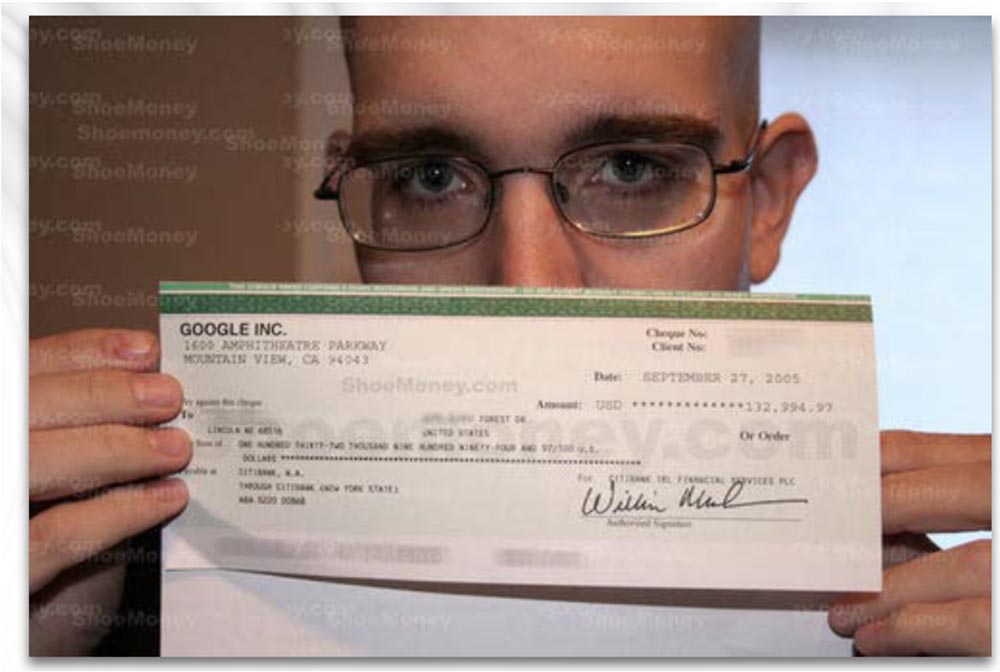

Dies ist, was das Schema ist, dank derer Affiliate-Unternehmen Milliarden von Dollar mit effektiven SEO-Taktiken verdienen. Ich werde ein Beispiel geben. Auf der nächsten Folie wird der Scheck angezeigt. Jetzt erhöhe ich ihn, um den Betrag anzuzeigen. Dies ist ein Scheck von Google für 132 Tausend Dollar. Der Name dieses Gentlemans ist Schumann, er besitzt ein Netzwerk von Werbewebsites. Dies ist nicht das ganze Geld, Google zahlt solche Beträge einmal im Monat oder alle 2 Monate.

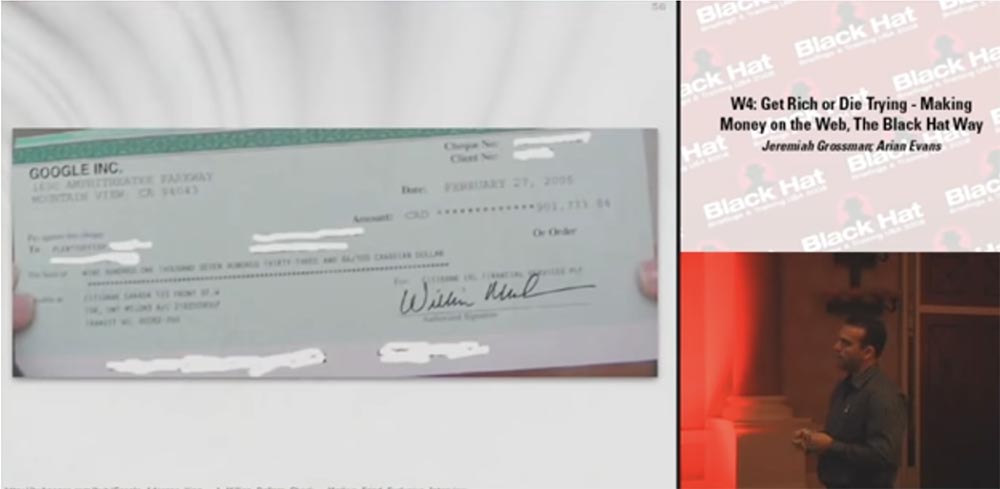

Ein weiterer Scheck von Google, ich werde es erhöhen, und Sie werden sehen, dass es in Höhe von 901 Tausend Dollar ausgestellt wird.

Sollte ich jemanden nach der Ethik solcher Verdienstmöglichkeiten fragen? Ruhe in der Halle ... Bei diesem Scheck handelt es sich um eine 2-monatige Zahlung, da der vorherige Scheck von der Bank des Begünstigten aufgrund zu hoher Zahlung abgelehnt wurde.

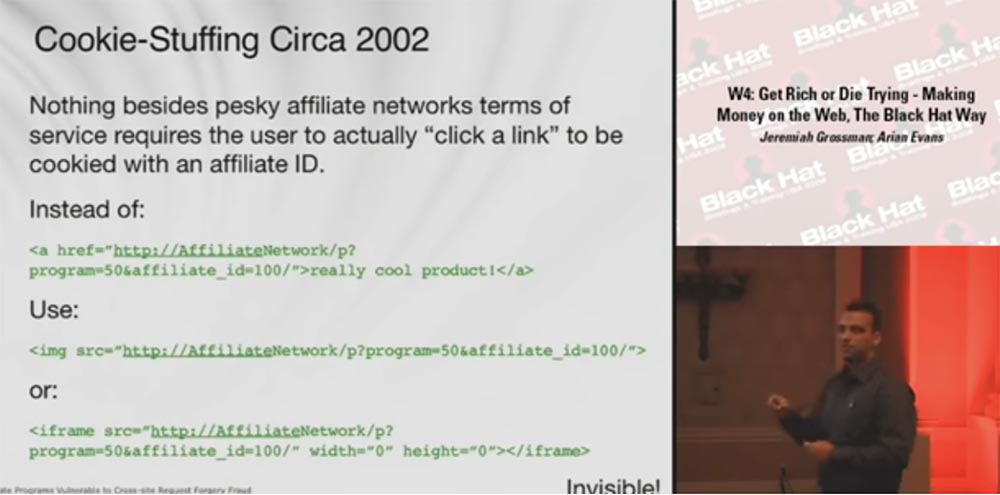

Also haben wir dafür gesorgt, dass solches Geld verdient werden kann, und dieses Geld wird bezahlt. Wie können Sie dieses Schema schlagen? Wir können eine Technik verwenden, die Cookie-Stuffing oder "Stuffing for Cookies" genannt wird. Dies ist ein sehr einfaches Konzept, das zwischen 2001 und 2002 aufgetaucht ist. Diese Folie zeigt, wie es im Jahr 2002 ausgesehen hat. Ich werde Ihnen die Geschichte seines Aussehens erzählen.

Nichts als die lästigen Servicebedingungen von Affiliate-Netzwerken erfordern, dass der Benutzer wirklich auf den Link klickt, damit sein Browser Cookies mit der Affiliate-ID einsammelt.

Sie können diese URL, auf die der Benutzer normalerweise klickt, automatisch in die Bildquelle oder in das iframe-Tag herunterladen. Außerdem anstelle des Links:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Sie laden dies:

<img src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”>

Oder ist es:

<iframe src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/” width=”0” height=”0”></iframe>

Und wenn der Benutzer zu Ihrer Seite gelangt, nimmt er automatisch Partner-Cookies auf. Unabhängig davon, ob er in Zukunft etwas kauft, erhalten Sie gleichzeitig Ihre Provision, unabhängig davon, ob Sie den Verkehr umgeleitet haben oder nicht - es spielt keine Rolle.

In den letzten Jahren ist dies zur Unterhaltung von SEO-Leuten geworden, die ähnliches Material in Bulletin Boards veröffentlichen und alle Arten von Skripten entwickeln, um dort ihre Links zu veröffentlichen. Aggressive Partner erkannten, dass sie ihren Code überall im Internet und nicht nur auf ihren eigenen Websites veröffentlichen können.

Auf dieser Folie sehen Sie, dass sie ihre eigenen Cookie-Stuffing-Programme haben, mit denen Benutzer ihre "Cookies gefüllt" machen können. Und dies ist kein Cookie, Sie können 20 bis 30 Identifikatoren von Partnernetzwerken gleichzeitig herunterladen, und sobald jemand etwas kauft, werden Sie dafür bezahlt.

Bald erkannten diese Jungs, dass sie diesen Code möglicherweise nicht auf ihren Seiten veröffentlichen. Sie lehnten Cross-Site-Scripting ab und posteten einfach ihre kleinen Schnipsel mit HTML-Code in Message Boards, Gästebüchern und sozialen Netzwerken.

Ungefähr im Jahr 2005 fanden Händler und Affiliate-Netzwerke heraus, was vor sich ging, verfolgten Empfehlungen und Klickraten und begannen, verdächtige Partner auszutricksen. Sie stellten beispielsweise fest, dass der Benutzer auf die MySpace-Site klickt, diese Site jedoch zu einem völlig anderen Partnernetzwerk gehört als das, das legitime Vorteile bietet.

Diese Jungs wurden ein bisschen weiser und im Jahr 2007 erschien eine neue Art von Cookie-Füllung. Partner begannen, ihren Code auf SSL-Seiten zu platzieren. Gemäß dem Hypertext Transfer Protocol RFC 2616 sollten Clients das Referer-Headerfeld nicht in eine unsichere HTTP-Anforderung aufnehmen, wenn die verweisende Seite von einem sicheren Protokoll migriert wurde. Dies liegt daran, dass Sie diese Informationen nicht aus Ihrer Domain entfernen möchten.

Daraus ergibt sich, dass kein an den Partner gesendeter Referer nachverfolgt werden kann, sodass die Hauptpartner einen leeren Link sehen und Sie nicht dafür rausschmeißen können. Jetzt haben die Betrüger die Möglichkeit, ungestraft ihre "ausgestopften Kekse" zu machen. Dies ist zwar nicht in jedem Browser möglich, aber es gibt viele andere Möglichkeiten, dies mithilfe der automatischen Aktualisierung der Meta-Aktualisierung der aktuellen Browserseite, der Meta-Tags oder von JavaScript zu tun.

Im Jahr 2008 begannen sie, leistungsfähigere Hacker-Tools zu verwenden, wie zum Beispiel Rebinding-Angriffe - DNS-Rebinding, Gifar und schädliche Flash-Inhalte -, die vorhandene Schutzmodelle vollständig zerstören könnten. Es braucht einige Zeit, um herauszufinden, wie man sie einsetzt, da die am Plätzchen-Füllen beteiligten Leute keine sehr fortgeschrittenen Hacker sind, sondern nur aggressive Vermarkter, die sich mit dem Schreiben von Codes schlecht auskennen.

Verkauf von halbverfügbaren Informationen

Also haben wir uns überlegt, wie man 6-stellige Beträge verdient, und jetzt gehen wir zu 7-stelligen über. Wir brauchen viel Geld, um reich zu werden oder zu sterben. Wir werden untersuchen, wie Sie mit dem Verkauf von halbverfügbaren Informationen Geld verdienen können. Business Wire war vor ein paar Jahren sehr beliebt und es ist nach wie vor wichtig, dass es an vielen Standorten präsent ist. Für diejenigen, die es nicht wissen - Business Wire bietet einen Service, der darin besteht, dass registrierte Benutzer der Website einen Stream relevanter Pressemitteilungen von Tausenden von Unternehmen erhalten. Pressemitteilungen werden an dieses Unternehmen von verschiedenen Organisationen gesendet, die manchmal vorübergehend verboten oder gesperrt sind. Daher können die Informationen in diesen Pressemitteilungen den Wert der Aktien beeinflussen.

Dateien mit Pressemitteilungen werden auf den Business Wire-Webserver hochgeladen, aber erst nach Aufhebung des Embargos verknüpft. In dieser Zeit sind die Webseiten der Pressemitteilungen mit der Hauptwebsite verlinkt, und die Benutzer werden über URLs dieser Art benachrichtigt:

http://website/press_release/08/29/2007/00001.html http://website/press_release/08/29/2007/00002.html http://website/press_release/08/29/2007/00003.htm

Während Sie unter dem Embargo stehen, veröffentlichen Sie interessante Daten auf der Website, sodass sich Benutzer sofort mit ihnen vertraut machen, sobald das Embargo aufgehoben wird. Diese Links sind datiert und werden per E-Mail an die Benutzer gesendet. Sobald das Verbot abläuft, funktioniert der Link und leitet den Benutzer zu der Site weiter, auf der die entsprechende Pressemitteilung veröffentlicht ist. Vor dem Zugriff auf die Website der Pressemitteilung muss das System sicherstellen, dass sich der Benutzer legal am System angemeldet hat.

Sie prüfen nicht, ob Sie das Recht haben, sich vor Ablauf der Frist für das Embargo mit diesen Informationen vertraut zu machen. Sie müssen sich lediglich beim System anmelden. Es scheint vorerst harmlos zu sein, aber wenn Sie etwas nicht sehen, heißt das nicht, dass er nicht da ist.

Lohmus Haavel & Viisemann, ein estnisches Finanzunternehmen, das überhaupt keine Hacker sind, entdeckte, dass die Webseiten der Pressemitteilungen vorhersehbar benannt waren, und begann, diese URLs zu erraten. Obwohl Links möglicherweise noch nicht vorhanden sind, weil das Embargo in Kraft ist, bedeutet dies nicht, dass der Hacker den Dateinamen nicht erraten und somit vorzeitig darauf zugreifen kann. Diese Methode funktionierte, da die einzige Business Wire-Sicherheitsüberprüfung darin bestand, dass sich der Benutzer legal angemeldet hatte und nicht mehr.

So erhielten die Esten Informationen, bevor der Markt schloss, und verkauften diese Daten. Bis die SEC sie ausfindig machte und ihre Konten einfror, gelang es ihnen, durch den Handel mit halbverfügbaren Informationen 8 Millionen US-Dollar zu verdienen. Denken Sie an die Tatsache, dass diese Leute nur das Aussehen der Links betrachteten, versuchten, die URLs zu erraten und daraus 8 Millionen machten. Normalerweise frage ich an dieser Stelle das Publikum, ob es als legal oder illegal angesehen wird, ob es sich um Handelsbegriffe handelt oder nicht. Aber jetzt möchte ich nur Ihre Aufmerksamkeit darauf lenken, wer es getan hat.

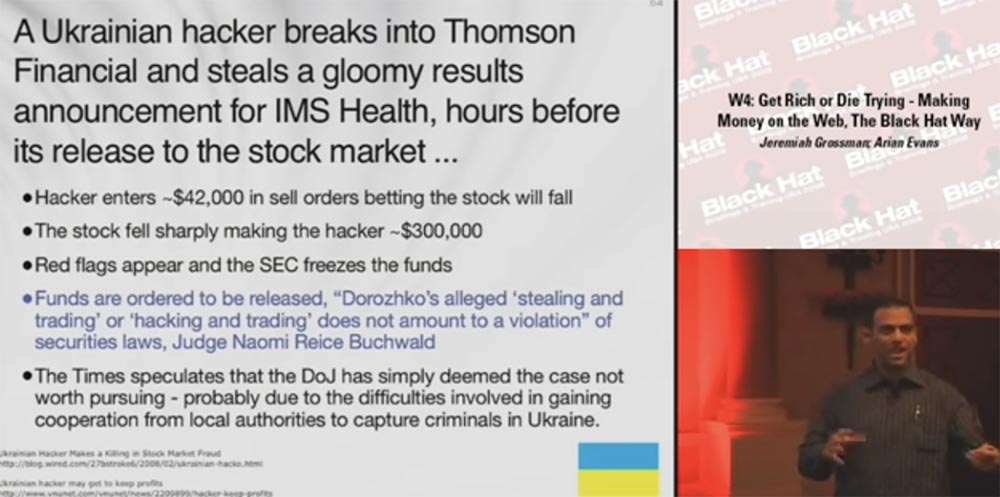

Bevor Sie versuchen, diese Fragen zu beantworten, zeige ich Ihnen die nächste Folie. Dies steht nicht in direktem Zusammenhang mit Online-Betrug. Ein ukrainischer Hacker hackte Thomson Financial, einen Anbieter von Business Intelligence, und stahl einige Stunden vor dem geplanten Eintritt in den Finanzmarkt die finanzielle Not von IMS Health. Es besteht kein Zweifel, dass er des Brechens schuldig ist.

Der Hacker erteilte Verkaufsaufträge in Höhe von 42.000 Dollar und spielte, bevor er seine Einsätze verlor. Für die Ukraine ist das eine riesige Menge, sodass der Hacker genau wusste, was er tat. Ein plötzlicher Kursverfall brachte ihm mehrere Stunden lang einen Gewinn von 300.000 Dollar ein. Die Börse hat eine rote Fahne gesetzt, die SEC hat die Gelder eingefroren und festgestellt, dass etwas schief gelaufen ist, und die Untersuchung hat begonnen. Richterin Naomi Reis Buchwald erklärte jedoch, dass die Gelder nicht eingefroren werden sollten, da „Diebstahl und Handel“ und „Hacking und Handel“, die Dorozhko zugeschrieben werden, nicht gegen Wertpapiergesetze verstoßen. Der Hacker war kein Angestellter dieses Unternehmens und verstieß daher nicht gegen Gesetze zur Offenlegung vertraulicher Finanzinformationen.

Die Times schlug vor, dass das US-Justizministerium den Fall aufgrund der Schwierigkeiten, die mit der Einholung der Zustimmung der ukrainischen Behörden zur Zusammenarbeit bei der Festnahme des Verbrechers einhergingen, einfach als wenig erfolgversprechend ansah. Also bekam dieser Hacker sehr leicht 300 Tausend Dollar.

Vergleichen Sie dies jetzt mit dem vorherigen Fall, in dem die Leute Geld verdient haben, indem sie die URLs der Links in ihrem Browser geändert und kommerzielle Informationen verkauft haben. Dies sind zwar interessante, aber nicht die einzigen Möglichkeiten, an der Börse Geld zu verdienen.

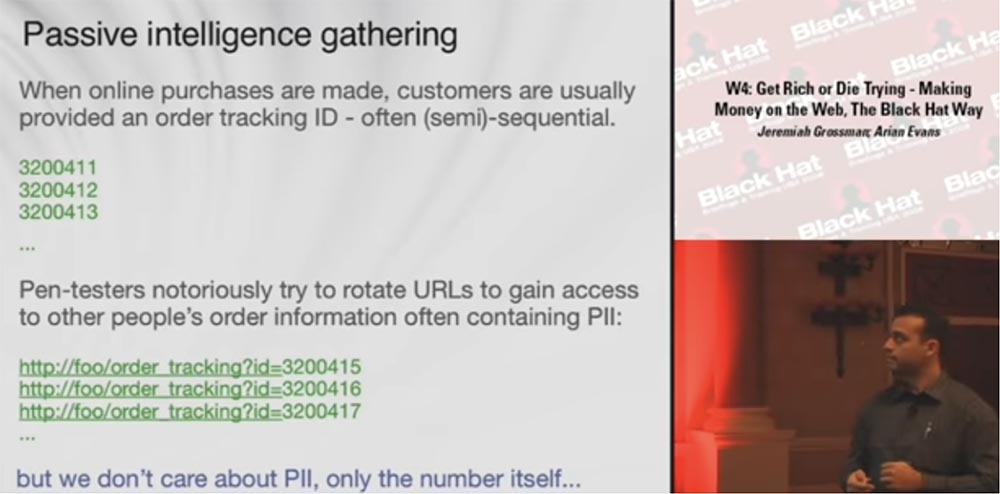

Betrachten Sie das passive Sammeln von Informationen. Normalerweise erhält der Käufer nach dem Online-Kauf einen Trackcode für die Bestellung, der sequentiell oder pseudosequenziell sein kann und ungefähr so aussieht:

3200411

3200412

3200413

Mit ihm können Sie Ihre Bestellung verfolgen. Pentester oder Hacker versuchen, die URLs zu "scrollen", um auf die Daten der Bestellung zuzugreifen, die normalerweise persönliche Informationen (PII) enthalten:

http://foo/order_tracking?id=3200415 http://foo/order_tracking?id=3200416 http://foo/order_tracking?id=3200417

Durch Scrollen durch die Nummern erhalten sie Zugang zu Kreditkartennummern, Adressen, Namen und anderen persönlichen Informationen des Käufers. Wir interessieren uns jedoch nicht für die persönlichen Informationen des Kunden, sondern für den Trackcode der Bestellung selbst, wir interessieren uns für passive Intelligenz.

Die Kunst, Schlussfolgerungen zu ziehen

Betrachten Sie die "Kunst, Schlussfolgerungen zu ziehen". Wenn Sie genau einschätzen können, wie viele „Aufträge“ das Unternehmen zum Ende des Quartals bearbeitet, können Sie auf der Grundlage historischer Daten feststellen, ob die finanziellen Angelegenheiten des Unternehmens gut sind und in welche Richtung der Wert seiner Aktien schwanken wird. Wenn Sie beispielsweise zu Beginn des Quartals etwas bestellt oder gekauft haben, spielt es keine Rolle, und dann am Ende des Quartals eine neue Bestellung aufgegeben haben. Anhand der unterschiedlichen Anzahl können wir ableiten, wie viele Bestellungen das Unternehmen in diesem Zeitraum bearbeitet hat. Wenn wir im gleichen Zeitraum von tausend Bestellungen gegen hunderttausend Bestellungen sprechen, können Sie davon ausgehen, dass die Geschäfte des Unternehmens schlecht laufen.

Tatsache ist jedoch, dass diese Seriennummern häufig ohne tatsächliche Erfüllung der Bestellung oder der Bestellung, die später storniert wurde, erhältlich sind. Ich hoffe, dass diese Nummern auf keinen Fall angezeigt werden und die Reihenfolge mit den Nummern fortgesetzt wird:

3200418

3200419

3200420

Auf diese Weise wissen Sie, dass Sie die Möglichkeit haben, Bestellungen zu verfolgen, und können damit beginnen, passiv Informationen von der Site zu sammeln, die sie uns zur Verfügung stellen. Wir wissen nicht, ob dies legal ist oder nicht, wir wissen nur, dass es möglich ist.

Wir haben also die verschiedenen Mängel der Geschäftslogik untersucht.

Trey Ford: Die Angreifer sind Geschäftsleute. Sie rechnen mit dem Return on Investment. Je mehr Technologie, je größer und komplexer der Code, desto mehr Arbeit ist erforderlich und desto wahrscheinlicher ist es, dass er abgefangen wird. Es gibt jedoch viele sehr vorteilhafte Möglichkeiten, Angriffe mühelos auszuführen. Geschäftslogik ist ein gigantisches Geschäft, und es gibt eine enorme Motivation für Kriminelle, es zu brechen. Die Nachteile der Geschäftslogik sind das Hauptziel von Kriminellen, und dies kann nicht einfach durch Ausführen eines Scans oder Durchführen von Standardtests im Rahmen des Qualitätssicherungsprozesses festgestellt werden. Es gibt ein psychologisches Problem in der Qualitätssicherung, das als "Tendenz zur Bestätigung der eigenen Sichtweise" bezeichnet wird, da wir wie alle Arten von Menschen wissen möchten, dass wir Recht haben. Daher müssen Sie Tests unter realen Bedingungen durchführen.

Es ist notwendig, alles und jeden zu testen, da nicht alle Schwachstellen in der Entwicklungsphase durch Analyse des Codes oder sogar während der Qualitätssicherung erkannt werden können. Sie müssen also den gesamten Geschäftsprozess durchgehen und alle Maßnahmen entwickeln, um ihn zu schützen. Aus der Geschichte kann viel gelernt werden, da einige Arten von Angriffen im Laufe der Zeit wiederholt werden. Wenn Sie eines Nachts aufgrund einer Spitzenlast des Prozessors aufwachen, können Sie davon ausgehen, dass einige Hacker erneut versuchen, gültige Rabattgutscheine zu finden. Die eigentliche Methode zum Erkennen der Art des Angriffs besteht darin, den aktiven Angriff zu beobachten, da das Erkennen anhand des Protokollverlaufs eine äußerst schwierige Aufgabe ist.

Jeremy Grossman: Das haben wir heute gelernt.

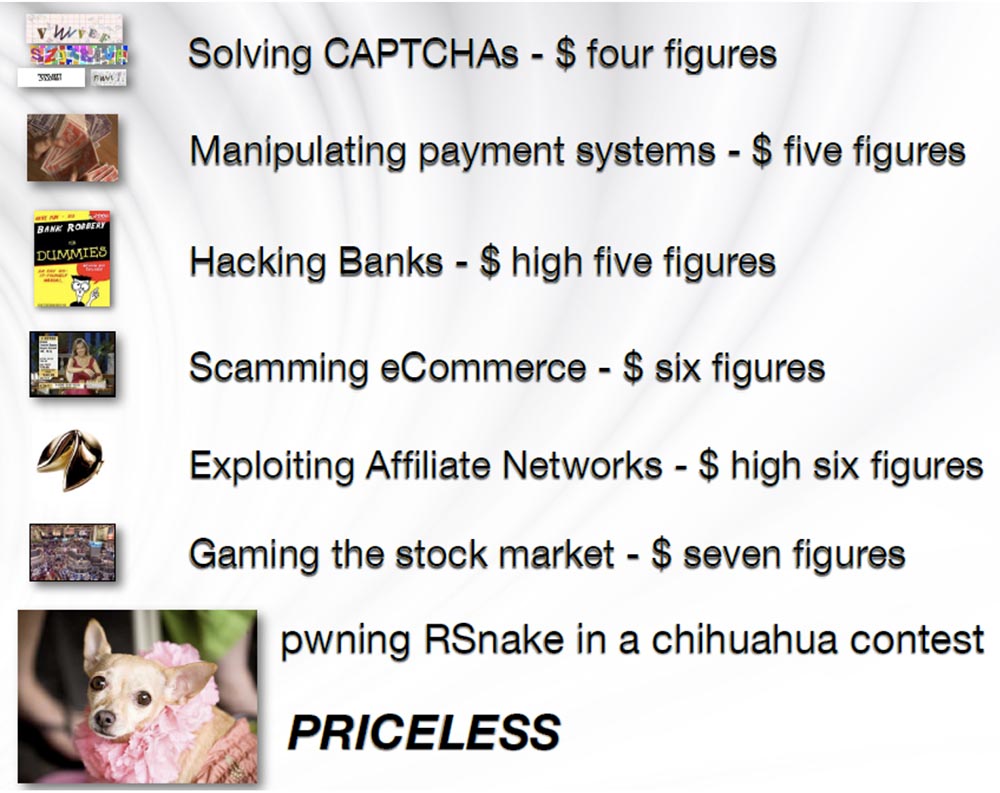

Wenn Sie das Captcha erraten, erhalten Sie einen vierstelligen Dollarbetrag. Die Manipulation von Online-Zahlungssystemen bringt dem Hacker einen fünfstelligen Gewinn. Das Hacken von Banken kann Ihnen mehr als fünfstellige Gewinne bringen, besonders wenn Sie dies mehr als einmal tun.

Durch E-Commerce-Betrug erhalten Sie einen sechsstelligen Geldbetrag, und durch die Verwendung von Affiliate-Netzwerken erhalten Sie einen Gewinn im 5- bis 6-stelligen oder sogar siebenstelligen Bereich. Wenn Sie mutig genug sind, können Sie versuchen, die Börse zu täuschen und mehr als siebenstellige Gewinne zu erzielen. Und die Verwendung der RSnake-Methode in Wettbewerben um die besten Chihuahua ist einfach unbezahlbar!

Höchstwahrscheinlich sind die neuen Folien dieser Präsentation nicht auf der CD enthalten, sodass Sie sie später von meiner Blog-Seite herunterladen können. Die OPSEC-Konferenz soll im September stattfinden, an der ich teilnehmen werde, und ich denke, dass wir in der Lage sein werden, einige wirklich coole Dinge zusammen mit ihnen zu kreieren. Und jetzt, wenn Sie Fragen haben, sind wir bereit, diese zu beantworten.

Ein bisschen Werbung :)

Vielen Dank für Ihren Aufenthalt bei uns. Mögen Sie unsere Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung aufgeben oder Ihren Freunden empfehlen,

Cloud-VPS für Entwickler ab 4,99 US-Dollar , ein

30-prozentiger Rabatt für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s ab 20 US-Dollar oder wie man einen Server freigibt? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2 x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV ab 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

das Erstellen von Infrastruktur-Bldg. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?