Rückblick

Das Ausmaß, die Zusammensetzung und die Struktur von Cyberthreats für Anwendungen entwickeln sich schnell. Seit vielen Jahren greifen Benutzer mit gängigen Webbrowsern über das Internet auf Webanwendungen zu. Zu jedem Zeitpunkt mussten 2-5 Webbrowser unterstützt werden, und die Standards für die Entwicklung und das Testen von Webanwendungen waren ausreichend begrenzt. Beispielsweise wurden fast alle Datenbanken mit SQL erstellt. Leider haben Hacker nach kurzer Zeit gelernt, mit Webanwendungen Daten zu stehlen, zu löschen oder zu ändern. Sie erhielten illegalen Zugriff und missbrauchten die Funktionen von Anwendungen mit verschiedenen Methoden, darunter das Tricksen von Benutzern von Anwendungen, die Implementierung und die Remotecodeausführung. Bald kamen kommerzielle Sicherheits-Tools für Webanwendungen mit der Bezeichnung Web Application Firewalls (WAF) auf den Markt, und die Gesellschaft startete daraufhin ein offenes Sicherheits-Projekt für Webanwendungen, das Open Web Application Security Project (OWASP), um Entwicklungsstandards und -methoden zu definieren und zu pflegen sichere Anwendungen.

Grundlegender Anwendungsschutz

Die OWASP Top 10-Liste ist der Ausgangspunkt für das Sichern von Anwendungen und enthält eine Liste der gefährlichsten Bedrohungen und falschen Einstellungen, die zu Sicherheitslücken in Anwendungen führen können, sowie Taktiken zum Erkennen und Abwehren von Angriffen. OWASP Top 10 ist ein anerkannter Benchmark in der Cybersecurity-Anwendungsbranche weltweit und definiert die grundlegende Liste der Funktionen, die ein Web Application Security System (WAF) haben sollte.

Darüber hinaus sollte die WAF-Funktionalität andere häufige Angriffe auf Webanwendungen berücksichtigen, einschließlich Cross-Site Request Forgery (CSRF), Clickjacking, Web Scraping und File Inclusion (RFI / LFI).

Bedrohungen und Sicherheitsherausforderungen für die heutigen Anwendungen

Bisher werden nicht alle Anwendungen in der Netzwerkversion ausgeführt. Es gibt Cloud-Anwendungen, mobile Anwendungen, APIs und in den neuesten Architekturen sogar einzelne Softwarefunktionen. Alle diese Arten von Anwendungen müssen synchronisiert und gesteuert werden, da sie unsere Daten erstellen, ändern und verarbeiten. Mit dem Aufkommen neuer Technologien und Paradigmen ergeben sich neue Herausforderungen und Herausforderungen in allen Phasen des Anwendungslebenszyklus. Dies beinhaltet die Integration von Entwicklung und Betrieb (DevOps), Containern, dem Internet der Dinge (IoT), Open-Source-Tools, APIs usw.

Die verteilte Bereitstellung von Anwendungen und eine Vielzahl von Technologien stellen nicht nur Spezialisten für Informationssicherheit, sondern auch Hersteller von Sicherheitslösungen, die sich nicht mehr auf einen einheitlichen Ansatz verlassen können, vor komplexe und komplexe Aufgaben. Anwendungssicherheitsfunktionen sollten ihre Geschäftsspezifikationen berücksichtigen, um fehlerhafte Vorgänge zu verhindern und die Qualität der Dienste für Benutzer zu beeinträchtigen.

Das Endziel von Hackern ist normalerweise entweder Datendiebstahl oder eine Verletzung der Verfügbarkeit von Diensten. Angreifer nutzen auch die technologische Entwicklung. Erstens führt die Entwicklung neuer Technologien zu potenziellen Lücken und Schwachstellen. Zweitens erscheinen in ihrem Arsenal mehr Werkzeuge und Kenntnisse, um traditionelle Heilmittel zu umgehen. Dies erhöht die sogenannte „Angriffsfläche“ und das Risiko, dass Organisationen neuen Risiken ausgesetzt sind, erheblich. Die Sicherheitsrichtlinien müssen sich aufgrund von Änderungen in Technologie und Anwendungen ständig ändern.

Daher sollten Anwendungen vor einer ständig wachsenden Vielfalt von Angriffsmethoden und -quellen geschützt werden, und automatische Angriffe sollten auf der Grundlage fundierter Entscheidungen in Echtzeit widergespiegelt werden. Infolgedessen erhöhen sich die Betriebskosten und die manuellen Arbeitskräfte inmitten geschwächter Sicherheitspositionen.

Task Nummer 1: Bots verwalten

Mehr als 60% des Internetverkehrs wird von Bots generiert, von denen die Hälfte als "schlechter" Verkehr bezeichnet wird (laut

Radware-Sicherheitsbericht ). Unternehmen investieren in eine höhere Netzwerkbandbreite und bedienen im Wesentlichen die Dummy-Last. Die genaue Unterscheidung zwischen echtem Benutzerverkehr und Bot-Verkehr sowie zwischen „guten“ Bots (z. B. Suchrobotern und Preisvergleichsdiensten) und „schlechten“ Bots kann zu erheblichen Kosteneinsparungen und einer Erhöhung der Dienstqualität für Benutzer führen.

Bots werden diese Aufgabe nicht erleichtern und können das Verhalten echter Benutzer imitieren, CAPTCHA und andere Hindernisse umgehen. Darüber hinaus wird bei Angriffen mit dynamischen IP-Adressen der Schutz durch Filtern nach IP-Adresse unwirksam. Open Source-Entwicklungstools (z. B. Phantom JS), die clientseitiges JavaScript ausführen können, werden häufig verwendet, um Brute-Force-Angriffe, Angriffe zum Speichern von Anmeldeinformationen, DDoS-Angriffe und automatische Bot-Angriffe zu starten .

Ein effektives Bot-Traffic-Management erfordert eine eindeutige Identifizierung der Quelle (wie ein Fingerabdruck). Da es im Falle eines Bot-Angriffs viele Einträge gibt, können Sie anhand des Fingerabdrucks verdächtige Aktivitäten identifizieren und Punkte zuweisen, auf deren Grundlage das Anwendungsschutzsystem eine informierte Entscheidung trifft - Blockieren / Zulassen - mit einer minimalen Falsch-Positiv-Rate.

Aufgabe 2: API-Schutz

Viele Anwendungen sammeln Informationen und Daten von Diensten, mit denen sie über die API interagieren. Bei der Übertragung vertraulicher Daten über die API prüfen oder schützen mehr als 50% der Unternehmen APIs nicht, um Cyberangriffe zu erkennen.

API-Verwendungsbeispiele:

- IoT-Integration

- Maschineninteraktion

- Serverlose Umgebungen

- Mobile Apps

- Ereignisgesteuerte Anwendungen

API-Schwachstellen ähneln Anwendungsschwachstellen und umfassen Injektionen, Protokollangriffe, Parametermanipulationen, Weiterleitungen und Bot-Angriffe. Spezielle API-Gateways gewährleisten die Kompatibilität von Anwendungsdiensten, die über die API kommunizieren. Sie bieten jedoch keine End-to-End-Sicherheit für die Anwendung, da WAF mit den erforderlichen Sicherheitstools verwendet werden kann, z. B. zum Analysieren von HTTP-Headern, Layer 7-Zugriffssteuerungslisten (ACLs), zum Analysieren und Überprüfen von JSON / XML-Nutzdaten und zum Schutz vor allen Sicherheitsanfälligkeiten OWASP-Top-10-Liste: Dies wird durch die Überprüfung der wichtigsten API-Werte mithilfe positiver und negativer Modelle erreicht.

Schritt 3: Denial of Service

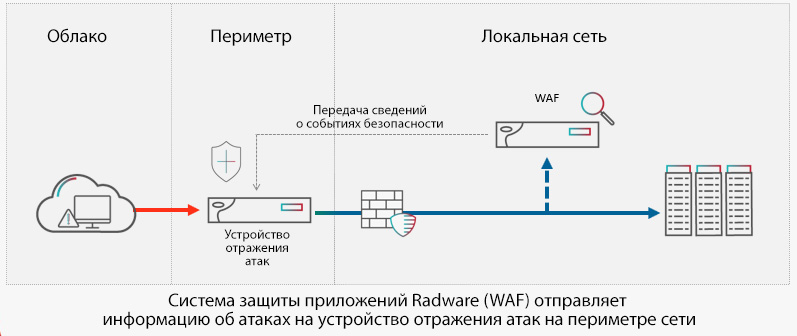

Der alte DoS-Angriffsvektor (Denial of Service) beweist weiterhin seine Wirksamkeit bei Angriffen auf Anwendungen. Angreifer verfügen über eine Reihe erfolgreicher Techniken zum Unterbrechen von Anwendungsdiensten, darunter HTTP- oder HTTPS-Floods, langsame und langsame Angriffe (z. B. SlowLoris, LOIC, Torshammer), Angriffe mit dynamischen IP-Adressen, Pufferüberläufe und Brute Force -Angriffe und viele andere. Mit der Entwicklung des Internets der Dinge und dem anschließenden Aufkommen von IoT-Botnetzen sind Angriffe auf Anwendungen zum Schwerpunkt von DDoS-Angriffen geworden. Die meisten WAFs mit Verbindungsverfolgung können nur einer begrenzten Last standhalten. Sie können jedoch den HTTP / S-Verkehrsfluss untersuchen und den Angriffsverkehr sowie böswillige Verbindungen entfernen. Sobald ein Angriff erkannt wird, macht es keinen Sinn, diesen Datenverkehr erneut weiterzuleiten. Da die Bandbreite der WAF zur Abwehr von Angriffen begrenzt ist, ist eine zusätzliche Lösung auf dem Umkreis des Netzwerks erforderlich, um die nächsten "schlechten" Pakete automatisch zu blockieren. In diesem Sicherheitsszenario müssen beide Lösungen in der Lage sein, miteinander zu interagieren, um Informationen über Angriffe auszutauschen.

Abbildung 1. Aufbau eines umfassenden Netzwerk- und Anwendungsschutzes am Beispiel von Radware-Lösungen.

Abbildung 1. Aufbau eines umfassenden Netzwerk- und Anwendungsschutzes am Beispiel von Radware-Lösungen.Schritt 4: Kontinuierlicher Schutz

Bewerbungen können sich oft ändern. Entwicklungs- und Implementierungsmethoden, wie beispielsweise kontinuierliche Updates, bedeuten, dass Änderungen ohne menschliches Zutun und Kontrolle vorgenommen werden. Unter solchen dynamischen Bedingungen ist es schwierig, ausreichend funktionierende Sicherheitsrichtlinien ohne eine große Anzahl von Fehlalarmen aufrechtzuerhalten. Mobile Anwendungen werden viel häufiger aktualisiert als Webanwendungen. Anwendungen von Drittanbietern können sich ohne Ihr Wissen ändern. Einige Organisationen bemühen sich um eine bessere Kontrolle und Visualisierung, um potenziellen Risiken auf dem Laufenden zu bleiben. Dies ist jedoch nicht immer möglich, und ein zuverlässiger Anwendungsschutz sollte maschinelles Lernen verwenden, um verfügbare Ressourcen zu berücksichtigen und visuell darzustellen, potenzielle Bedrohungen zu analysieren und Sicherheitsrichtlinien für den Fall von Anwendungsänderungen zu erstellen und zu optimieren.

Schlussfolgerungen

Da Anwendungen im Alltag eine immer wichtigere Rolle spielen, werden sie zum Hauptziel für Hacker. Der potenzielle Jackpot für Cyberkriminelle und die potenziellen Verluste für das Unternehmen sind enorm. Die Komplexität der Aufgabe, die Anwendungssicherheit zu gewährleisten, kann angesichts der Anzahl und der Variationen von Anwendungen und Bedrohungen nicht übertrieben werden.

Glücklicherweise befinden wir uns zu einem Zeitpunkt, an dem künstliche Intelligenz uns helfen kann. Algorithmen, die auf maschinellem Lernen basieren, bieten einen adaptiven Echtzeitschutz gegen die fortschrittlichsten Cyber-Bedrohungen, die auf Anwendungen abzielen. Sie aktualisieren außerdem automatisch die Sicherheitsrichtlinien, um Web-, Mobil- und Cloud-Anwendungen sowie APIs ohne Fehlalarme zu schützen.

Es ist schwierig, genau vorherzusagen, wie die nächste Generation von Cyberthreats für Anwendungen aussehen wird (möglicherweise auch basierend auf maschinellem Lernen). Unternehmen können jedoch auf jeden Fall Maßnahmen ergreifen, um Kundendaten und geistiges Eigentum zu schützen und die Verfügbarkeit von Diensten mit großem Nutzen für das Unternehmen zu gewährleisten.

In der Radware-Studie und dem Bericht „

Sicherheit von Webanwendungen in einer digital vernetzten Welt “ werden wirksame Ansätze und Methoden zur Gewährleistung der Anwendungssicherheit, die wichtigsten Arten und Vektoren von Angriffen, Risikozonen und Lücken bei der Cyberabwehr von Webanwendungen sowie internationale Erfahrungen und bewährte Verfahren vorgestellt.