VorwortDieser Text wird eines der überarbeiteten Kapitel des Handbuchs zum Informationsschutz des Departements für Funktechnik und Steuersysteme sowie des Departements für Informationsschutz des Moskauer Instituts für Physik und Technologie sein. Das vollständige Tutorial ist auf github verfügbar (siehe auch Release- Entwürfe ). Auf Habrir habe ich vor, neue "große" Stücke hochzuladen, um erstens nützliche Kommentare und Beobachtungen zu sammeln und zweitens der Community mehr Überblicksmaterial zu nützlichen und interessanten Themen zu geben. Vorherige Abschnitte des Kapitels „Kryptografische Protokolle“: 1 , 2 , 3 , 4 , 5 ; als nächstes in der reihenfolge: 7 .

Asymmetrische Protokolle oder Protokolle, die auf Kryptosystemen mit öffentlichen Schlüsseln basieren, können die Anforderungen für die Vorstufe von Protokollen schwächen. Anstelle eines gemeinsamen geheimen Schlüssels, den zwei Parteien haben müssen (jede der Parteien und ein vertrauenswürdiges Zentrum), müssen die Parteien in den nachstehend betrachteten Protokollen zunächst öffentliche Schlüssel austauschen (untereinander oder mit einem vertrauenswürdigen Zentrum). Ein solcher vorläufiger Austausch kann über einen offenen Kommunikationskanal stattfinden, unter der Annahme, dass der Kryptoanalytiker den Inhalt des Kommunikationskanals zu diesem Zeitpunkt nicht beeinflussen kann.

Denning-Protokoll - Sacco

Das Protokoll wurde 1981 von Dorothy Denning und Giovanni Sacco (engl.

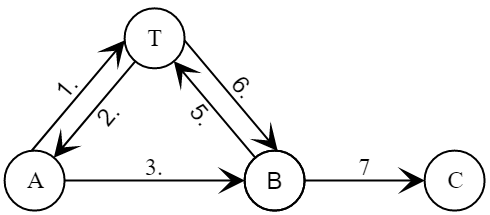

Dorothy E. Denning, Giovanni Maria Sacco ) vorgeschlagen. In diesem Protokoll wendet sich der Initiator (Alice) gleichzeitig an das Trusted Center (Trent), um die Zertifikate beider Teilnehmer zu erhalten. Derselbe Teilnehmer ist auch für die Bildung eines neuen Sitzungsschlüssels verantwortlich.

.

- Alice \ nach \ links \ {A, B \ nach \} \ nach Trent

- Trent \ nach \ links \ {S_T (A, K_A, T_T), S_T (B, K_B, T_T) \ rechts \} \ von Alice

- Alice generiert einen neuen Sitzungsschlüssel

\ begin {array} {ll} Alice \ to \ {& E_B (S_A (K, T_A)), & \\ & S_T (A, K_A, T_T), & \\ & S_T (B, K_B, T_T) & \} \ to Bob \ end {array} - Bob überprüft die Vertrauensstellungscenter-Signatur auf dem Zertifikat entschlüsselt den Sitzungsschlüssel und überprüft Alice Unterschrift.

Fehlende Nachricht

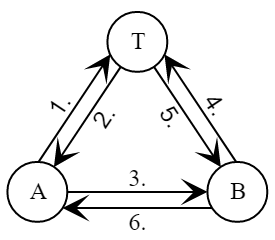

Durch eine beliebige Kennung wird das Protokoll für einen Angriff mit einem bekannten Sitzungsschlüssel anfällig und die zweite Seite (Bob) kann sich als Initiator (Alice) in einer Sitzung mit einer dritten Partei (Clara) ausgeben.

- Alice und Bob hatten eine Protokollsitzung, in der ein neuer Sitzungsschlüssel generiert wurde .

- Bob \ nach \ links \ {B, C \ nach \} \ nach Trent

- Trent \ to \ left \ {S_T (B, K_B, T_T), S_T (C, K_C, T_T) \ right \} \ to Bob

- Bob spielt Nachrichten ab und von Alice in einer Session mit Clara:

\ begin {array} {lll} Bob ~ (Alice) \ bis \ {& E_C (S_A (K, T_A)), & \\ & S_T (A, K_A, T_T), & \\ & S_T (C, K_C, T_T) & \} \ to Clara \ end {array} - Clara überprüft erfolgreich die Signatur des vertrauenswürdigen Zentrums auf dem Zertifikat entschlüsselt den Sitzungsschlüssel und überprüft Alice Unterschrift.

Aus diesem Grund ist Clara sicher, dass sie von Alice einen neuen Sitzungsschlüssel erhalten hat.

.

DASS-Protokoll

Das DASS-Protokoll war ein wesentlicher Bestandteil des von DEC entwickelten und im September 1993 in RFC 1507 beschriebenen

Distributed Authentication Security Service (DASS).

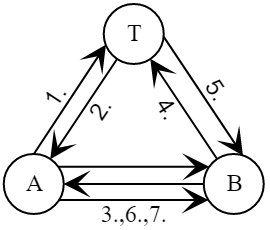

Im DASS-Protokoll generiert der Initiator (Alice) analog zu den Protokollen Wide-Mouth Frog und Denning-Sacco sowohl einen neuen Sitzungsschlüssel als auch für jede Protokollsitzung ein neues Paar von öffentlichen und privaten Schlüsseln des Absenders. Das Trusted Center (Trent) dient als Aufbewahrungsort für die öffentlichen Schlüsselzertifikate der Teilnehmer. Im Gegensatz zu Denning-Sacco wenden sich beide Teilnehmer abwechselnd an das Trusted Center.

- Alice \ nach \ links \ {B \ nach \} \ nach Trent

- Trent \ to \ left \ {S_T \ left (B, K_B \ right) \ right \} \ to Alice

- Alice \ nach \ links \ {E_K \ links (T_A \ rechts), S_A \ links (L, A, K_P \ rechts), S_ {K_P} \ links (E_B \ links (K \ rechts) \ rechts) \ rechts \} \ zu Bob

- Bob \ nach \ links \ {A \ nach \} \ nach Trent

- Trent \ to \ left \ {S_T \ left (A, K_A \ right) \ right \} \ to Bob

- Bob \ to \ left \ {E_K \ left \ {T_B \ right \} \ right \} \ to Alice

Public-Key-Zertifikate verwenden

\ left \ {S_T \ left (B, K_B \ right) \ right \} und

\ left \ {S_T \ left (A, K_A \ right) \ right \} dass Trent sendet, und weitere Bestätigung des Besitzes der entsprechenden Schlüssel, können sich die Teilnehmer gegenseitig authentifizieren. Zeitstempel erfolgreich aus Nachrichten entschlüsseln

und

E_K \ left \ {T_B \ right \} Zeigt den Besitznachweis für den Sitzungsschlüssel an.

Das Protokoll verwendet eine Lebensdauer (

) Sitzungsschlüssel

Der Zeitstempel ist jedoch nicht in der Nachricht enthalten. Infolgedessen bleibt das Protokoll für einen Angriff mit einem bekannten Sitzungsschlüssel anfällig. Angenommen, Mellory konnte eine vollständig vergangene Kommunikationssitzung zwischen Alice und Bob aufzeichnen und dann auf den Sitzungsschlüssel zugreifen

. Dies ermöglicht es Mellory, sich als Alice vor Bob zu authentifizieren.

- Mellory ~ (Alice) \ nach \ links \ {E_K \ links (T_M \ rechts), S_A \ links (L, A, K_P \ rechts), S_ {K_P} \ links (E_B \ links (K \ rechts) \ rechts) \ rechts \} \ zu Bob

- Bob \ nach \ links \ {A \ nach \} \ nach Trent

- Trent \ to \ left \ {S_T \ left (A, K_A \ right) \ right \} \ to Bob

- Bob \ to \ left \ {E_K \ left \ {T_B \ right \} \ right \} \ to Alice

Beim ersten Durchlauf ändert Mellory nur die erste Nachricht, die einen Zeitstempel enthält

. Mellory kopiert den Rest der aufgezeichneten Sitzung. Wenn Bob die verwendeten Schlüssel nicht aufzeichnet, bemerkt er das Nachmachen nicht. Die einfachste Lösung für diese Sicherheitsanfälligkeit besteht darin, einen Zeitstempel in die Nachricht aufzunehmen.

.

Da ist der Sitzungsschlüssel im Protokoll

verschlüsselt mit dem "Master" -Schlüssel Bob

führt ein Kompromiss des letzteren zu einem Kompromiss aller zuvor verwendeten Sitzungsschlüssel. Das heißt, das Protokoll bietet keine perfekte direkte Geheimhaltung (Ziel G9).

Weder Trent noch Bob sind an der Bildung neuer Sitzungsschlüssel beteiligt. Daher kann Alice Bob zwingen, den alten Sitzungsschlüssel wie in den Protokollen Wide-Mouth Frog und Yahalom zu verwenden.

Wu Lama Protocol

Das 1992 vorgeschlagene Wu-Lama-Protokoll (

Thomas YC Woo, Simon S. Lam ) fügt den Nachrichten eine zufällige Anzahl von Teilnehmern hinzu, wodurch das Protokoll, auch vor wiederholten Angriffen, geschützt wird und auch die Bestätigung des Schlüsselbesitzes bereitgestellt wird. Es ist auch das einzige in diesem Abschnitt berücksichtigte Protokoll, in dem ein neuer Schlüssel von einer vertrauenswürdigen Partei (Trent) generiert wird.

- Alice \ nach \ links \ {A, B \ nach \} \ nach Trent

- Trent \ to \ left \ {S_T (K_B) \ right \} \ to Alice

- Alice \ to \ left \ {E_B (A, R_A) \ right \} \ to Bob

- Bob \ nach \ links \ {A, B, E_T (R_A) \ rechts \} \ nach Trent

- Trent \ to \ left \ {S_T (K_A), E_B (S_T (R_A, K, A, B)) \ right \} \ to Bob

- Bob \ to \ left \ {E_A (S_T (R_A, K, A, B), R_B) \ right \} \ to Alice

- Alice \ to \ left \ {E_K (R_B) \ right \} \ to Bob

Da im Sitzungsschlüssel Zertifikat

Alice's Zufallszahl ist vorhanden

Ist der Angreifer nicht in der Lage, das alte Zertifikat in einer neuen Sitzung im Namen von Bob zu verwenden. Daher kann Alice beim sechsten Durchgang des Protokolls sicherstellen, dass Bob den neuen Sitzungsschlüssel kennt

und besitzt daher seinen "Master" -Schlüssel

(da dies die einzige Möglichkeit ist, das Zertifikat aus der Nachricht zu erhalten

)

Nachricht

Bei der siebten Passage von Alice zu Bob können wir gleichzeitig garantieren, dass Alice ihren „Hauptschlüssel“ kennt

(da es entschlüsseln konnte

) und einen neuen Sitzungsschlüssel

weil es richtig verschlüsseln konnte

dieser Schlüssel.

NachwortDer letzte Abschnitt des Kapitels über die Schlüsselverteilung ist das bereits veröffentlichte Material zum Quantenprotokoll BB84 . Der aktuelle Artikel vervollständigt also die Abschnittsreihe über kryptografische Protokolle für Habr. Der Autor ist für sachliche und sonstige Kommentare zum Text dankbar.