Der 24. November endete mit Slurme Mega, einem fortgeschrittenen Intensivkurs für Kubernetes. Die nächste Mega findet vom 18. bis 20. Mai in Moskau statt.

Die Idee von Slurm Mega: Wir schauen unter die Haube des Clusters, analysieren in Theorie und Praxis die Komplikationen der Installation und Konfiguration des produktionsfertigen Clusters („der nicht so einfache Weg“) und betrachten die Mechanismen zur Gewährleistung der Sicherheit und Fehlertoleranz von Anwendungen.

Mega Bonus: Diejenigen, die Slurm Basic und Slurm Mega bestehen, erhalten alle notwendigen Kenntnisse, um die CKA- Prüfung bei CNCF zu bestehen, und 50% Rabatt auf die Prüfung.

Besonderer Dank geht an Selectel für die Bereitstellung der Cloud für die Praxis, dank derer jeder Teilnehmer in einem eigenen vollwertigen Cluster arbeitete und wir keine zusätzlichen 5.000 zum Ticketpreis hinzufügen mussten.

Ich werde nicht sagen, wer Bondarev und Selivanov sind, die interessiert sind, lesen Sie hier .

Slurm Mega. Erster Tag.

Am ersten Tag von Slurm Mega haben wir die Teilnehmer mit 4 Themen geladen. Pavel Selivanov sprach über den Prozess der Erstellung eines ausfallsicheren Clusters von innen, über die Arbeit von Kubeadm sowie über das Testen und Clustering.

Die erste Kaffeepause. Normalerweise ein "Ruf nach einem Lehrer", aber während die Schüler am Slurm Kaffee trinken, beantworten die Lehrer weiterhin Fragen.

Und obwohl die "Break II" -Wolke über Pavel Selivanovs Kopf schwebt, ist es kein Schicksal, eine Pause einzulegen.

Sergei Bondarev und Marcel Ibraev warten in der Schlange, um in die Abteilung zu gehen.

In der Pause ging ich zu Sergey Bondarev und fragte: "Was würden Sie allen Kubernetes-Ingenieuren empfehlen, basierend auf Ihren Erfahrungen mit Clustern unserer Kunden?"

Sergey gab eine einfache Empfehlung ab: „ Sperren Sie den Zugriff vom Internet auf den API-Server. Weil es regelmäßig Sicherheitsbedrohungen gibt, die es nicht autorisierten Benutzern ermöglichen, auf den Cluster zuzugreifen. "

Nach ein paar Minuten und einer Flasche Mineralwasser stürzte sich Pavel Selivanov in den Kampf mit ein Schatten das Thema "Anmelden beim Cluster mit einem externen Anbieter", nämlich LDAP (Nginx + Python) und OIDC (Dex + Gangway).

In der nächsten Pause wurden die Kubernetes-Ingenieure von Marcel Ibraev, Sprecher von Slerm, Certified Kubernetes Administrator, beraten: „ Ich sage etwas Triviales, aber angesichts der Häufigkeit, mit der ich darauf stoße, besteht der Verdacht, dass nicht jeder dies berücksichtigt. Glauben Sie nicht blind alle Arten von Anleitungen aus dem Internet, die Ihnen sagen werden, wie cool diese oder jene Lösung funktioniert. Im Kontext von Kubernetes hat dies eine besondere Bedeutung. Für Kubernetes kann ein komplexes System und die Hinzufügung einer Lösung, die nicht speziell in Ihrem Projekt und Ihrer Installation des Clusters getestet wurde, zu traurigen Konsequenzen führen, obwohl sie über seine Coolness im Internet geschrieben haben. Selbst Kubernetes selbst kann ohne einen ausgewogenen Ansatz Ihrem Projekt schaden: "Was für den Russen gut ist, dann ist der Deutsche der Tod." Daher testen, prüfen und führen wir jede Lösung aus, bevor wir sie zu Hause implementieren. Nur so können Sie alle möglichen Nuancen berücksichtigen . “

Nach dem Mittagessen schloss sich Sergey Bondarev der Schlacht an. Sein Thema ist Netzwerkpolitik, nämlich eine Einführung in CNI und Netzwerksicherheitspolitik.

Das Internet ist voll von Artikeln zu Netzwerkrichtlinien. Unter Administratoren herrscht die Meinung, dass Sie auf Netzwerkrichtlinien verzichten können, aber Sicherheitsbeamte lieben dieses Tool sehr und setzen voraus, dass Netzwerkrichtlinien aktiviert sind.

Das Lenkrad von Kubernetes von Sergey Bondarev wurde von Pavel Selivanov mit dem Thema "Sichere und leicht zugängliche Anwendungen im Cluster" abgefangen. Er hat seine Lieblingsthemen: PodSecurityPolicy, PodDisruptionBudget, LimitRange / ResourceQuota.

Megas Thema, zu dem Pavel auf der DevOpsConf sprach: Wie man schnell und einfach den Kubernetes-Cluster aufteilt und in 5 Minuten alle Rechte erhält .

Nach der Geschichte, wie leicht der Kubernetes-Cluster geknackt werden kann, sagen die skeptischen Admins: "Ja, ich habe dir gesagt, dein Kubernetes ist ein Arschloch." Pavel erklärt, dass es möglich ist, die Sicherheit in einem Cluster zu konfigurieren, und dies ist nicht schwierig, nur die Sicherheitseinstellungen sind standardmäßig deaktiviert. Details im Protokoll des Berichts .

- Wer hat den Cluster zerstört? Also hat er einen Haufen zerbrochen! Ich kann von hier aus perfekt sehen!

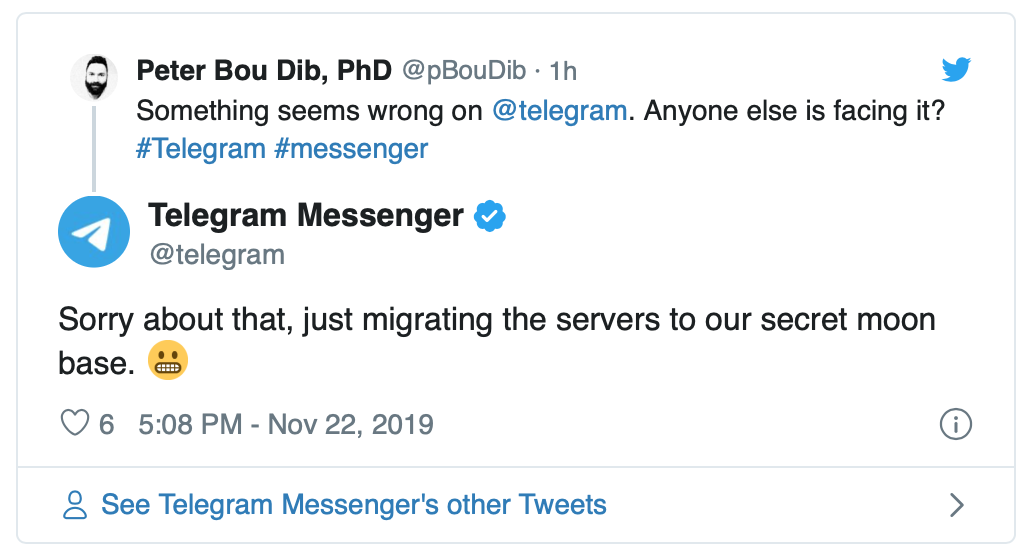

Auf Slmerms ist alles einfach und leicht, um sich nicht zu langweilen. Aber dieses Mal hat Telegram beschlossen, allen den fünften Punkt zu zeigen:

, [22 . 2019 ., 16:52:52]: , ,

An diesem strahlenden und mit praktischem Wissen erfüllten ersten Tag ging es zu Ende. Am zweiten Tag wird es noch praktischer sein, einen Datenbankcluster anhand des PostgreSQL-Beispiels zu starten, einen RabbitMQ-Cluster zu starten und Geheimnisse in Kubernetes zu verwalten.

Slurm Mega. Zweiter Tag.

Der Gastgeber begann den zweiten Tag mit einer lebhaften Ansage: „Am Morgen, wie Pavel es gestern ausdrückte, erwartet uns ein echter Hardcore. In der Sprache der Chirurgen graben wir uns in die Eingeweide von Kubernetes ein! “

Der Massenunterhalter ist eine eigene Geschichte. Eines der Probleme von Slurm ist, dass Menschen, die von Informationsüberflutung betroffen sind, getrennt werden und einschlafen. Wir haben immer nach einer Möglichkeit gesucht, etwas dagegen zu unternehmen, und in der letzten Slurme haben sich kleine Spiele mit dem Publikum gut gezeigt. Diesmal haben wir eine speziell ausgebildete Person eingestellt. Wir haben im Chat viel über „interessante Wettbewerbe“ geplaudert, aber es bleibt die Tatsache, dass wir solche peppigen Teilnehmer nicht gesehen haben.

Marcel Ibraev kam zur Rettung - und begann, Stateful-Anwendungen im Cluster zu studieren. Starten eines Datenbankclusters am Beispiel von PostgreSQL und Starten eines RabbitMQ-Clusters.

Nach dem Mittagessen ging Sergey Bondarev zu K8S. Und sein Thema war "Keeping Secrets". Er wurde von Mulder und Scully gedeckt. Erlerntes Geheimnismanagement in Kubernetes und Vault. Und auch "Die Wahrheit ist da draußen."

Dies dauerte bis spät abends, als Pavel Selivanov über den Horizontal Pod Autoscaler sprach

Slurm Mega. Dritter Tag.

Pünktlich und lebhaft am Morgen schockierte Sergey Bondarev das Publikum mit Backup und Recovery nach Ausfällen. Die Sicherung und Wiederherstellung von Clustern mit Heptio Velero und etcd wurde persönlich überprüft.

Sergey setzte das Thema der jährlichen Zertifikatsrotation in einem Cluster fort: Erneuerung von Steuerebenenzertifikaten mit kubeadm. Kurz vor dem Mittagessen sprach Pavel Selivanov das Thema des App-Einsatzes an, um den Appetit der Teilnehmer anzuregen oder ihn vollständig abzustoßen.

Wir haben die Vorlagen- und Bereitstellungstools sowie gleichzeitig die Bereitstellungsstrategien untersucht.

Pavel Selivanov erzählte ein neues Thema: Service Mesh, Istio Installation. Das Thema erwies sich als so umfangreich, dass es separat intensiv bearbeitet werden kann. Wir besprechen Pläne, folgen den Ankündigungen.

Die Hauptsache ist, dass alles richtig funktioniert. Weil es Zeit ist zu üben:

Erstellen von CI / CD zum gleichzeitigen Starten der Anwendungsbereitstellung und der Clusteraktualisierung. In Trainingsprojekten funktioniert alles gut. Und das Leben ist manchmal voller Überraschungen.

Möge der Slurm mit dir sein!