Während das große Unternehmen sich von potenziellen internen Angreifern und Hackern abkoppeln lässt, bereiten Phishing- und Spam-Mails den Unternehmen weiterhin große Sorgen. Wenn Marty McFly wüsste, dass die Leute 2015 (und noch mehr 2020) nicht einmal Hoverboards erfinden würden, aber nicht einmal lernen würden, wie man Junk-Mails vollständig loswird, würde er wahrscheinlich das Vertrauen in die Menschlichkeit verlieren. Darüber hinaus ist Spam heute nicht nur ärgerlich, sondern häufig auch schädlich. In etwa 70% der Fälle infiltrieren Cyberkriminelle während der Implementierung der Killchain die Infrastruktur mithilfe von in Anhängen enthaltener Malware oder durch Phishing-Links in E-Mails.

In jüngster Zeit ist eine Tendenz zur Verbreitung von Social Engineering als Mittel zur Durchdringung der Unternehmensinfrastruktur deutlich sichtbar. Beim Vergleich der Statistiken von 2017 und 2018 stellen wir einen Anstieg der Anzahl der Fälle um fast 50 Prozent fest, in denen Malware genau über Anhänge oder Phishing-Links im Hauptteil der Nachricht auf die Computer der Mitarbeiter übertragen wurde.

Im Allgemeinen kann die gesamte Bandbreite der Bedrohungen, die per E-Mail implementiert werden können, in mehrere Kategorien unterteilt werden:

- Eingehender Spam

- Einbindung von Organisationsrechnern in das Botnetz, die ausgehende Spam-Mails versenden

- böswillige Anhänge und Viren im Nachrichtenkörper (kleine Unternehmen leiden am häufigsten unter massiven Angriffen wie Petya).

Zum Schutz vor allen Arten von Angriffen können Sie entweder mehrere SZI bereitstellen oder dem Pfad des Dienstmodells folgen. Wir haben bereits über die Unified Cybersecurity Services Platform gesprochen - den Kern des Solar MSS-Ökosystems für verwaltete Cybersecurity-Dienste. Dazu gehört unter anderem die virtualisierte Technologie Secure Email Gateway (SEG). In der Regel wird ein Abonnement für diesen Dienst von kleinen Unternehmen erworben, bei denen alle IT- und IS-Funktionen einer Person zugewiesen sind - einem Systemadministrator. Spam ist ein Problem, das immer vor den Augen der Benutzer und des Managements liegt und das Sie nicht lösen können. Mit der Zeit wird jedoch auch der Führung klar, dass es einfach nicht funktioniert, ihren Systemadministrator zu "erledigen" - sie nimmt sich zu viel Zeit.

2 Stunden zum Parsen von E-Mails - es ist ein bisschen viel

Eine ähnliche Situation wurde von einem der Einzelhändler an uns gerichtet. Zeiterfassungssysteme haben gezeigt, dass die Mitarbeiter jeden Tag etwa 25% ihrer Zeit (2 Stunden!) Für die Postfachanalyse aufgewendet haben.

Nachdem der Mailserver des Kunden verbunden wurde, haben wir die SEG-Instanz als bidirektionales Gateway für eingehende und ausgehende E-Mails konfiguriert. Wir haben mit dem Filtern nach vordefinierten Richtlinien begonnen. Wir haben die Blacklist auf der Grundlage einer Analyse der vom Kunden bereitgestellten Daten und unserer eigenen Listen potenziell gefährlicher Adressen zusammengestellt, die Solar JSOC-Experten im Rahmen anderer Dienste erhalten haben, z. B. zur Überwachung von Vorfällen im Zusammenhang mit der Informationssicherheit. Danach wurde die gesamte Mail erst nach der Reinigung an die Empfänger zugestellt, und verschiedene Spam-Mails über "große Rabatte" wurden nicht mehr in die Mailserver der Kunden eingespeist, um Platz für andere Bedürfnisse zu schaffen.

Es gab jedoch Situationen, in denen ein legitimer Brief fälschlicherweise als Spam eingestuft wurde, beispielsweise als von einem nicht vertrauenswürdigen Absender empfangen. In diesem Fall haben wir dem Kunden das Entscheidungsrecht eingeräumt. Es gibt nicht viele Möglichkeiten, was zu tun ist: Sofort löschen oder in Quarantäne stellen. Wir haben die zweite Methode gewählt, mit der solche Spam-Mails im SEG selbst gespeichert werden. Wir gewährten dem Systemadministrator Zugriff auf die Webkonsole, in der er jederzeit einen wichtigen Brief, beispielsweise vom Kontrahenten, finden und an den Benutzer weiterleiten konnte.

Befreien Sie sich von Parasiten

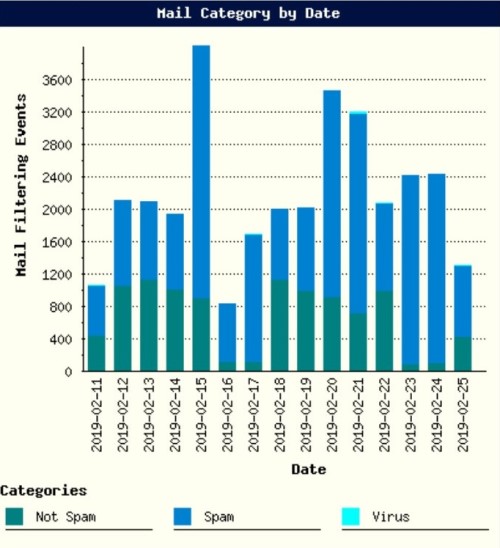

Der E-Mail-Schutzdienst umfasst Analyseberichte, mit denen die Sicherheit der Infrastruktur und die Wirksamkeit der verwendeten Einstellungen kontrolliert werden sollen. Darüber hinaus können Sie mit diesen Berichten Trends vorhersagen. Beispielsweise finden wir im Bericht den entsprechenden Abschnitt "Spam nach Empfänger" oder "Spam nach Absender" und überprüfen, an welcher Adresse die meisten blockierten Nachrichten eingehen.

Allein bei der Analyse eines solchen Berichts schien uns der starke Anstieg der Gesamtzahl der Briefe eines Kunden verdächtig. Er hat eine kleine Infrastruktur, die Anzahl der Briefe ist gering. Und plötzlich, nach einem Arbeitstag, hat sich die Menge an blockiertem Spam fast verdoppelt. Wir beschlossen, genauer hinzuschauen.

Wir sehen, dass die Anzahl der ausgehenden Briefe zugenommen hat und insgesamt im Feld „Absender“ Adressen einer Domain vorhanden sind, die gerade mit dem Mail-Schutzdienst verbunden ist. Aber es gibt eine Einschränkung: Unter den völlig gesunden, möglicherweise sogar existierenden Adressen gibt es offensichtlich seltsame. Wir haben uns die IP angesehen, von der die Briefe gesendet wurden, und es stellte sich wie erwartet heraus, dass sie nicht zum geschützten Adressraum gehörten. Anscheinend hat der Angreifer im Auftrag des Kunden Spam verschickt.

In diesem Fall haben wir dem Kunden Empfehlungen zur korrekten Konfiguration von DNS-Einträgen, insbesondere SPF, gegeben. Unser Experte hat empfohlen, einen TXT-Datensatz mit der Regel "v = spf1 mx ip: 1.2.3.4/23 -all" zu erstellen, der eine vollständige Liste von Adressen enthält, die Briefe im Namen der geschützten Domain senden dürfen.

Warum ist das eigentlich wichtig? Spam für ein unbekanntes kleines Unternehmen ist unangenehm, aber nicht kritisch. Ganz anders sieht es beispielsweise im Bankensektor aus. Nach unseren Beobachtungen steigt dort das Vertrauensniveau des Opfers in eine Phishing-E-Mail um ein Vielfaches, wenn sie angeblich von einer Domain einer anderen Bank oder einer dem Opfer bekannten Gegenpartei gesendet wurde. Und das zeichnet nicht nur Bankangestellte aus, auch in anderen Branchen - der gleichen Energiebranche - sind wir mit dem gleichen Trend konfrontiert.

Wir töten Viren

Spoofing ist jedoch kein so verbreitetes Problem wie Virusinfektionen. Und wie gehen sie am häufigsten mit Virusepidemien um? Sie stellen ein Virenschutzprogramm auf und hoffen, dass "der Feind nicht vorbeikommt". Aber wenn alles so einfach wäre, hätten alle angesichts der relativ geringen Kosten für Virenschutzprogramme das Malware-Problem längst vergessen. In der Zwischenzeit erhalten wir ständig Anfragen aus der Reihe "Hilfe beim Wiederherstellen von Dateien, alles wurde verschlüsselt, Arbeit lohnt sich, Daten gingen verloren". Wir sind nicht müde, unseren Kunden gegenüber zu wiederholen, dass Antivirus kein Allheilmittel ist. Zusätzlich zu der Tatsache, dass Antiviren-Datenbanken möglicherweise nicht schnell genug aktualisiert werden, stoßen wir häufig auf Malware, die nicht nur Antiviren-Programme, sondern auch Sandboxes umgehen kann.

Leider sind sich nur wenige normale Mitarbeiter von Organisationen von Phishing und böswilligen E-Mails bewusst und können diese von der normalen Korrespondenz unterscheiden. Im Durchschnitt eignet sich jeder siebte Benutzer, der sich keiner regelmäßigen Sensibilisierung unterzieht, für Social Engineering: Er öffnet eine infizierte Datei oder sendet seine Daten an Cyberkriminelle.

Obwohl der soziale Vektor der Angriffe im Allgemeinen nach und nach stetig zunahm, machte sich dieser Trend im vergangenen Jahr besonders bemerkbar. Phishing-E-Mails wurden immer mehr zu den üblichen Mailinglisten für Werbeaktionen, bevorstehende Veranstaltungen usw. Hier können Sie sich an die Stille-Attacke auf den Finanzsektor erinnern - Bankangestellte erhielten angeblich einen Brief mit einem Werbecode für die Teilnahme an der beliebten Branchenkonferenz iFin, und der Prozentsatz derjenigen, die auf den Trick hereinfielen, war sehr hoch.

Vor dem letzten Neujahr haben wir auch einige merkwürdige Situationen beobachtet, in denen Mitarbeiter von Industrieunternehmen sehr hochwertige Phishing-Briefe mit einer „Liste“ von Neujahrsaktionen in beliebten Online-Shops und Aktionscodes für Rabatte erhalten haben. Die Mitarbeiter versuchten nicht nur, dem Link zu folgen, sondern schickten auch einen Brief an Kollegen aus verwandten Organisationen. Da die Ressource, auf die in der Phishing-E-Mail verwiesen wird, blockiert wurde, haben die Mitarbeiter massiv Anfragen nach Zugriff auf den IT-Service hinterlassen. Generell muss der Erfolg des Newsletters alle Erwartungen der Angreifer übertroffen haben.

Und kürzlich hat sich ein Unternehmen, das "verschlüsselt" hat, an uns gewandt, um Hilfe zu erhalten. Angefangen hat alles damit, dass das Rechnungswesen einen Brief erhalten hat, der angeblich von der Zentralbank der Russischen Föderation stammt. Der Buchhalter klickte auf den Link im Brief und lud den WannaMine-Miner herunter, der wie der bekannte WannaCry die Sicherheitsanfälligkeit EternalBlue ausnutzte. Das Interessanteste ist, dass die meisten Virenschutzprogramme ihre Signaturen seit Anfang 2018 erkennen können. Entweder wurde das Virenschutzprogramm deaktiviert oder die Datenbanken wurden nicht aktualisiert oder es war überhaupt nicht vorhanden. In jedem Fall befand sich der Miner bereits auf dem Computer und konnte sich nicht weiter über das Netzwerk ausbreiten und die CPU von Servern und AWS zu 100% belasten. .

Dieser Kunde, der den Bericht unserer Forensik-Gruppe erhalten hatte, sah, dass der Virus ursprünglich per Post eingedrungen war, und startete ein Pilotprojekt zur Anbindung des E-Mail-Schutzdienstes. Das erste, was wir eingerichtet haben, war Mail-Antivirus. Gleichzeitig wird ständig nach Malware gesucht, und die Signatur wurde zunächst stündlich aktualisiert. Anschließend wechselte der Kunde zweimal am Tag in den Modus.

Der vollständige Schutz vor Virusinfektionen sollte überlagert werden. Wenn wir über die Übertragung von Viren per E-Mail sprechen, ist es notwendig, solche Briefe am Eingang auszusondern, die Benutzer darin zu schulen, Social Engineering zu erkennen, und sich dann auf Virenschutzprogramme und Sandkästen zu verlassen.

SEG Ja, auf der Hut

Natürlich behaupten wir nicht, dass Secure Email Gateway-Lösungen ein Allheilmittel sind. Gezielte Angriffe, einschließlich gezielter Phishing-Angriffe, sind aus diesem Grund äußerst schwierig zu verhindern Jeder dieser Angriffe wird für einen bestimmten Empfänger (Organisation oder Person) "geschärft". Für ein Unternehmen, das ein grundlegendes Sicherheitsniveau anstrebt, ist dies jedoch eine Menge, insbesondere aufgrund der Erfahrung und des Fachwissens, die für die Aufgabe richtig eingesetzt werden.

In den meisten Fällen werden bei der Implementierung von Phishing-Angriffen keine böswilligen Anhänge in den Nachrichtentext aufgenommen. Andernfalls blockiert das Anti-Spam-System eine solche E-Mail sofort auf dem Weg zum Empfänger. Sie enthalten jedoch im Text des Briefes Links zu einer vorbereiteten Webressource. Der Benutzer folgt dem Link und befindet sich nach einigen Weiterleitungen innerhalb weniger Sekunden auf dem letzten Teil der gesamten Kette, deren Öffnung Malware auf seinen Computer lädt.

Noch ausgefeilter: Zum Zeitpunkt des Eingangs des Briefes kann der Link harmlos sein und wird erst nach einiger Zeit, wenn er bereits gescannt und übersprungen wurde, auf Malware umgeleitet. Leider können Solar JSOC-Spezialisten das Mail-Gateway auch unter Berücksichtigung ihrer Kompetenzen nicht so konfigurieren, dass Malware in der gesamten Kette angezeigt wird (obwohl durch den Schutz automatisch alle Links in SEG-Briefen ersetzt werden können, sodass dieser den Link nicht nur durchsucht zum Zeitpunkt der Zustellung des Schreibens und bei jedem Übergang).

Die Zusammenfassung verschiedener Arten von Expertenwissen, einschließlich der von unserem JSOC CERT und OSINT erhaltenen Daten, trägt zur Bewältigung einer typischen Weiterleitung bei. Auf diese Weise können Sie erweiterte Blacklists erstellen, anhand derer auch eine Nachricht mit mehreren Weiterleitungen gesperrt wird.

Die Verwendung von SEG ist nur ein kleiner Baustein in der Mauer, den jedes Unternehmen zum Schutz seiner Vermögenswerte bauen möchte. Aber dieser Link muss richtig ins Bild gesetzt werden, denn auch mit der richtigen Abstimmung kann SEG zu einer vollwertigen Verteidigung werden.

Ksenia Sadunina, Beraterin, Expertenvorverkauf, Produkt und Dienstleistungen, Solar JSOC