Willkommen zu der neuen Artikelserie, die sich dieses Mal mit der Untersuchung von Vorfällen befasst, nämlich der Malware-Analyse mit Check Point Forensics. Zuvor haben wir

mehrere Video-Tutorials zum Arbeiten in Smart Event veröffentlicht. Dieses Mal werden wir uns jedoch mit forensischen Berichten zu bestimmten Ereignissen in verschiedenen Check Point-Produkten befassen:

Warum ist die Forensik von Vorfällen wichtig? Es sieht so aus, als hätte ich mich mit dem Virus infiziert. Es ist schon gut. Warum damit umgehen? Wie die Praxis zeigt, ist es nicht nur ratsam, den Angriff zu blockieren, sondern auch zu verstehen, wie er funktioniert: Wo war der Einstiegspunkt, welche Sicherheitsanfälligkeit wurde ausgenutzt, welche Prozesse waren beteiligt, ob die Registrierung und das Dateisystem betroffen waren, welche Virenfamilie, welcher potenzielle Schaden usw. . Diese und andere nützliche Daten können in umfassenden Berichten von Check Point Forensics (sowohl in Textform als auch in grafischer Form) abgerufen werden. Es ist sehr schwierig, einen solchen Bericht manuell zu erhalten. Dann können diese Daten dazu beitragen, die notwendigen Maßnahmen zu ergreifen und die Möglichkeit auszuschließen, dass solche Angriffe in Zukunft erfolgreich sein werden. Heute werden wir den forensischen Bericht des Check Point SandBlast Network lesen.

Sandstrahl-Netzwerk

Die Verwendung von Sandboxen zur Verbesserung der Netzwerkperimetersicherheit ist seit langem eine Selbstverständlichkeit und eine unverzichtbare Komponente wie IPS. Am Check Point ist das Threat Emulation Blade für die Sandbox-Funktionalität verantwortlich, die Teil der SandBlast-Technologien ist (an derselben Stelle gibt es auch die Threat Extraction). Wir haben bereits einen

kurzen Check Point SandBlast-

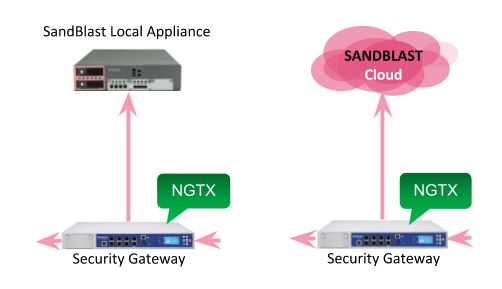

Kurs für Gaia Version 77.30 veröffentlicht (ich empfehle dringend, ihn anzusehen, wenn Sie nicht verstehen, worum es geht). Aus architektonischer Sicht hat sich seitdem nichts grundlegend geändert. Wenn sich Check Point Gateway im Umkreis des Netzwerks befindet, können Sie zwei Integrationsoptionen für die Sandbox verwenden:

- SandBlast Local Appliance - Eine zusätzliche SandBlast-Appliance wird in Ihrem Netzwerk platziert, an die Dateien zur Analyse gesendet werden.

- SandBlast Cloud - Dateien werden zur Analyse an die Check Point Cloud gesendet.

Die Sandbox kann als letzte Verteidigungslinie im Umkreis des Netzwerks betrachtet werden. Es verbindet sich erst nach der Analyse mit klassischen Mitteln - Antivirus, IPS. Und wenn solche herkömmlichen Signatur-Tools praktisch keine Analyse liefern, kann die Sandbox detailliert „sagen“, warum die Datei gesperrt wurde und was genau sie bösartig macht. Ein solcher forensischer Bericht kann sowohl von der lokalen als auch von der Cloud-Sandbox abgerufen werden.

Check Point Forensics-Bericht

Angenommen, Sie haben als Spezialist für Informationssicherheit ein Dashboard in SmartConsole geöffnet. Sie sehen sofort Ereignisse in den letzten 24 Stunden und werden auf Bedrohungsemulationsereignisse aufmerksam gemacht - die gefährlichsten Angriffe, die nicht durch die Signaturanalyse blockiert wurden.

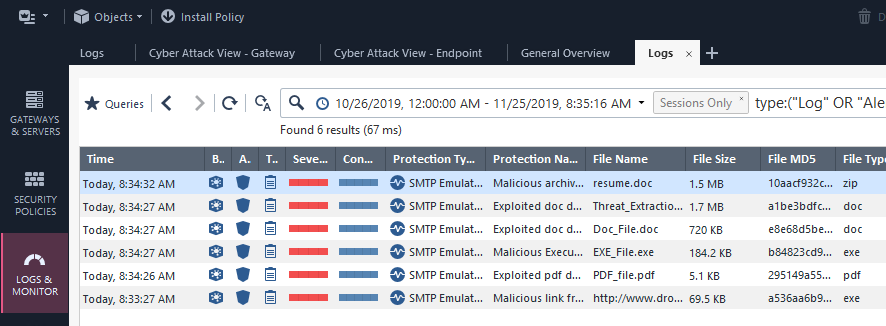

Sie können in diese Ereignisse „hineinfallen“ (Drilldown) und alle Protokolle auf dem Threat Emulation-Blade anzeigen.

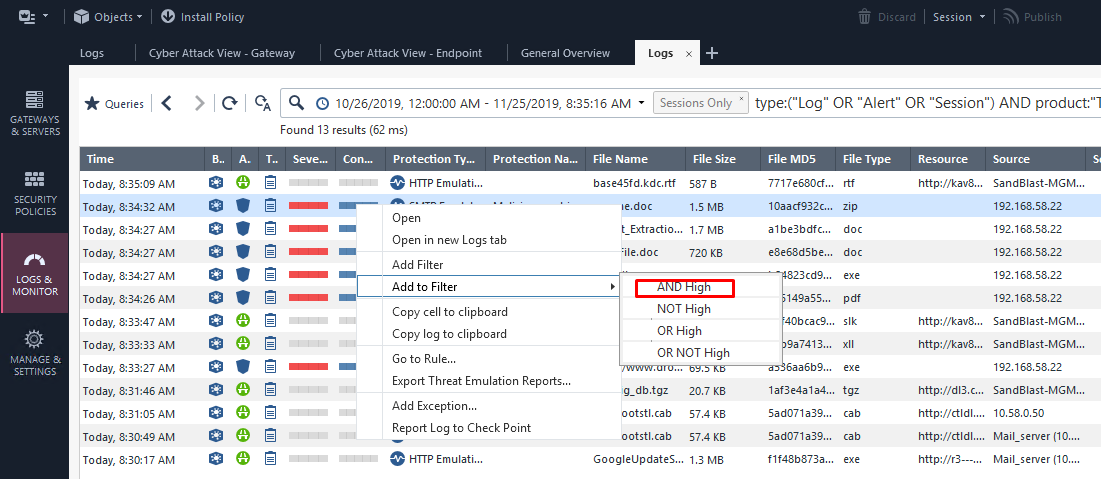

Danach können Sie die Protokolle zusätzlich nach dem Schweregrad der Bedrohungen sowie nach der Vertrauensstufe (Zuverlässigkeit des Betriebs) filtern:

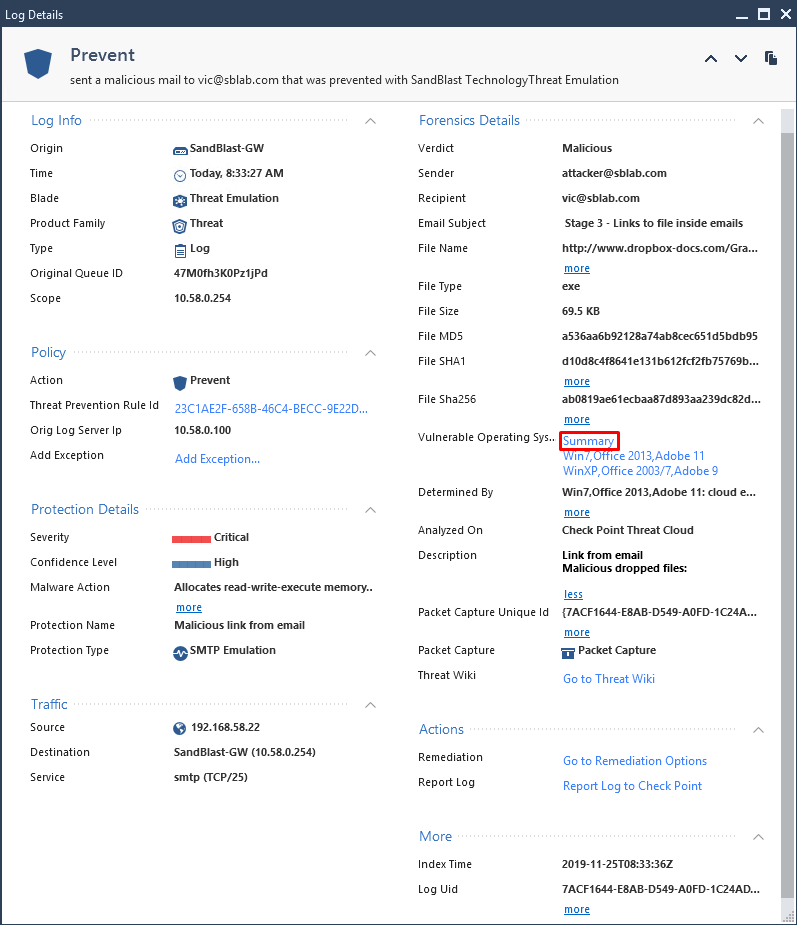

Nachdem Sie die für uns interessante Veranstaltung geöffnet haben, können Sie sich mit den allgemeinen Informationen (src, dst, severity, sender, etc.) vertraut machen:

Dort sehen Sie den Abschnitt

Forensik mit einem verfügbaren

Zusammenfassungsbericht . Durch Anklicken wird eine detaillierte Analyse der Malware in Form einer interaktiven HTML-Seite vor uns geöffnet:

(Dies ist ein Teil der Seite.

Das Original kann hier eingesehen werden. )

Aus demselben Bericht können wir die ursprüngliche Malware herunterladen (in einem kennwortgeschützten Archiv) oder uns sofort an das Check Point-Reaktionsteam wenden.

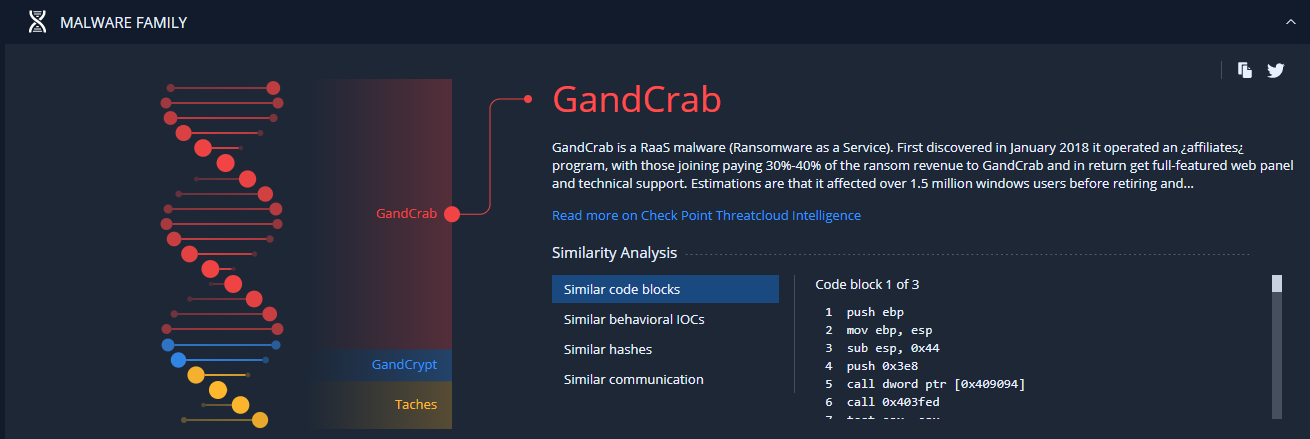

Etwas weiter unten sehen Sie eine schöne Animation, die in Prozent angibt, welche Art von bereits bekanntem Schadcode unsere Instanz gemeinsam hat (einschließlich des Codes selbst und der Makros). Diese Analyse wird durch maschinelles Lernen in der Check Point Threat Cloud bereitgestellt.

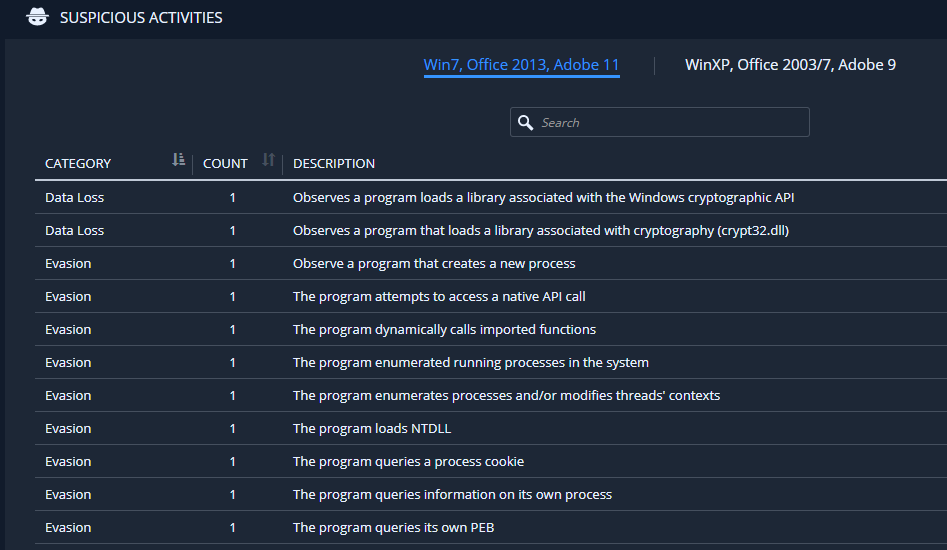

Dann können Sie sehen, welche Aktivitäten in der Sandbox darauf schließen lassen, dass diese Datei schädlich ist. In diesem Fall sehen wir die Verwendung von Umgehungstechniken und den Versuch, Verschlüsseler herunterzuladen:

Möglicherweise stellen Sie fest, dass die Emulation in diesem Fall auf zwei Systemen (Win 7, Win XP) und verschiedenen Softwareversionen (Office, Adobe) ausgeführt wurde. Unten ist ein Video (Diashow) mit dem Vorgang des Öffnens dieser Datei in der Sandbox:

Videobeispiel:

Am Ende können wir im Detail sehen, wie sich der Angriff entwickelt hat. Entweder in tabellarischer Form oder in grafischer Form:

Dort können wir diese Informationen im RAW-Format und eine pcap-Datei zur detaillierten Analyse des generierten Verkehrs in Wireshark herunterladen:

Fazit

Die Verwendung dieser Informationen kann den Schutz Ihres Netzwerks erheblich verbessern. Blockieren Sie Virenverteilungshosts, schließen Sie Schwachstellen, blockieren Sie mögliches Feedback von C & C und vieles mehr. Vernachlässigen Sie diese Analyse nicht.

In den folgenden Artikeln werden wir die Berichte von SandBlast Agent, SnadBlast Mobile sowie CloudGiard SaaS auf ähnliche Weise überprüfen. Also bleibt dran (

Telegramm ,

Facebook ,

VK ,

TS Solution Blog )!