Freunde, in einer

früheren Veröffentlichung haben wir den Schutz personenbezogener Daten unter dem Gesichtspunkt der russischen und internationalen Gesetzgebung untersucht. Es gibt jedoch ein anderes dringendes Thema für eine große Anzahl russischer Unternehmen und Organisationen - wir sprechen über den Schutz kritischer Informationsinfrastrukturen. Die Sicherheit und Belastbarkeit von IT-Systemen sowohl einzelner Großunternehmen als auch ganzer Branchen unter modernen Bedingungen spielen eine entscheidende Rolle. Überall auf der Welt wird versucht, gezielte und ausgefeilte Cyberangriffe auf die Infrastruktur durchzuführen, und es wäre sehr kurzsichtig, solche Tatsachen zu ignorieren. Die Schaffung von GosSOPKA (dem staatlichen System zur Aufdeckung, Verhinderung und Beseitigung der Folgen von Computerangriffen auf die Informationsressourcen der Russischen Föderation) sowie die Unterzeichnung des Bundesgesetzes vom 26. Juli 2017 Nr. 187- „Über die Sicherheit der kritischen Informationsinfrastruktur der Russischen Föderation“ und die Entwicklung einschlägiger Satzungen dienten logische Antwort auf die Herausforderungen der aktuellen Realität.

Betrachten Sie diesen Aspekt der Informationssicherheit ausführlicher. Mach weiter!

Wichtige Punkte

Der Beginn der Arbeiten zum Schutz der Informationsinfrastruktur auf nationaler Ebene wurde mit dem

Erlass des Präsidenten der Russischen Föderation vom 15. Januar 2013 Nr. 31c über die Schaffung eines staatlichen Systems zur Aufdeckung, Verhütung und Beseitigung der Folgen von Computerangriffen auf die Informationsressourcen der Russischen Föderation unterzeichnet. Ferner wurde im Juli 2017 das

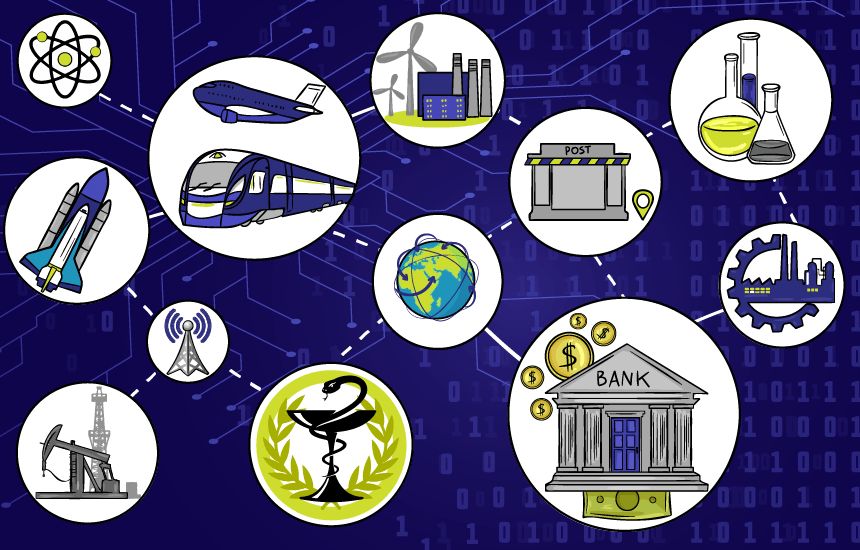

Bundesgesetz vom 26. Juli 2017 Nr. 187-FZ „Über die Sicherheit kritischer Informationsinfrastrukturen der Russischen Föderation“ unterzeichnet, das am 1. Januar 2018 in Kraft trat. Kritische Informationsinfrastruktur (im Folgenden: KII) bezieht sich auf Informationssysteme, Informations- und Telekommunikationsnetze, automatisierte Kontrollsysteme von KII-Subjekten sowie Telekommunikationsnetze, die zur Organisation ihrer Interaktion verwendet werden. Gegenstand von KII sind Unternehmen, die in für den Staat strategisch wichtigen Bereichen wie Gesundheitswesen, Wissenschaft, Verkehr, Kommunikation, Energie, Bankwesen, Brennstoff- und Energiekomplex in den Bereichen Kernenergie, Verteidigung, Rakete und Weltraum, Bergbau, Metallurgie und Chemie tätig sind sowie Organisationen, die die Interaktion von Systemen oder Netzwerken von KII sicherstellen. Ein Computerangriff ist definiert als eine gezielte böswillige Auswirkung auf die Objekte des KII, um deren Funktion zu verletzen oder zu stoppen, und ein Computerereignis - als die Tatsache einer Verletzung oder Beendigung des Betriebs des KII und / oder einer Sicherheitsverletzung der vom Objekt verarbeiteten Informationen.

Erwähnenswert ist auch, dass es für Unternehmen des Kraftstoff- und Energiekomplexes Standards gibt, die

durch das Bundesgesetz vom 21. Juli 2011 Nr. 256 - „Über die Sicherheit von Kraftstoff- und Energiekomplexanlagen“ definiert sind und die die Sicherheit von Informationssystemen für Kraftstoff- und Energieanlagen vorschreiben -Energiekomplex durch Schaffung von Informationsschutzsystemen und Informations- und Telekommunikationsnetzen aus illegalem Zugriff, Zerstörung, Änderung, Sperrung von Informationen und anderen illegalen Maßnahmen sowie die Notwendigkeit, das Funktionieren solcher Systeme zu gewährleisten.

Das FSTEC of Russia wurde von der föderalen Exekutive ernannt, die im Bereich der Sicherheit der kritischen Informationsinfrastruktur der Russischen Föderation befugt ist. Der Föderale Sicherheitsdienst der Russischen Föderation wurde mit den Aufgaben des föderalen Exekutivorgans beauftragt, das Funktionieren des staatlichen Systems zur Aufdeckung, Verhütung und Beseitigung der Folgen von Computerangriffen auf die Informationsressourcen der Russischen Föderation (im Folgenden als GosSOPKA bezeichnet) sicherzustellen. Darüber hinaus wurde im Auftrag des Föderalen Sicherheitsdienstes der Russischen Föderation im Jahr 2018 das Nationale Koordinierungszentrum für Computerereignisse (NCCTC) eingerichtet, das die Aktivitäten der KII-Betroffenen koordiniert und integraler Bestandteil der Einsatzkräfte ist, die die Folgen von Computerangriffen erkennen, verhindern und beseitigen sowie auf Computerereignisse und technische Probleme reagieren sollen Die NCCCI-Infrastruktur wird für das Funktionieren des SSSOPKA-Systems verwendet. In einfachen Worten, die NCCTC ist das staatliche CERT (Computer Emergency Response Team) und das staatliche SOPCA ist das „große SIEM“ auf der Skala der Russischen Föderation. Es funktioniert wie folgt: Informationen über einen Computer-Vorfall, der sich in Höhe der Bestimmungen des

Beschlusses des Föderalen Sicherheitsdienstes der Russischen Föderation Nr. 367 ereignet hat (Datum, Uhrzeit, technische Details und Folgen des Vorfalls und sein Zusammenhang mit anderen Vorfällen, der Ort des KII-Objekts, das Vorhandensein eines Zusammenhangs zwischen dem identifizierten Angriff und dem Vorfall), muss vom Subjekt KII spätestens 24 Stunden nach der Entdeckung eines Computerereignisses an das staatliche SOPKA-System übertragen werden. Gleichzeitig besteht die Tendenz zum Übergang zum automatisierten Datenversand.

Anschließend wurde das

Dekret der Regierung der Russischen Föderation vom 8. Februar 2018 Nr. 127 „Über die Genehmigung der Regeln zur Kategorisierung von Objekten der kritischen Informationsinfrastruktur der Russischen Föderation sowie die Liste der Kriterien für die Bedeutung von Objekten der kritischen Informationsinfrastruktur der Russischen Föderation und deren Werte“ unterzeichnet, die spezifische Anforderungen an CII-Themen stellen über die Kategorisierung von KII-Objekten in ihrem Verantwortungsbereich sowie eine Liste von Kriterien für die Signifikanz von KII-Objekten - quantitativ nach azateley für die richtige Auswahl der Bedeutung der Kategorie. Die Kategorie der Bedeutung des Objekts von KII kann einen von drei Werten annehmen (wobei die höchste Kategorie die erste ist, die niedrigste die dritte) und hängt von quantitativen Indikatoren für die Bedeutung dieses Objekts in den Bereichen Soziales, Politik, Wirtschaft und Verteidigung ab. Wenn beispielsweise ein Computerereignis in der KII-Einrichtung zu einer Schädigung von Leben und Gesundheit von mehr als 500 Bürgern führen kann, wird die Einrichtung der höchsten ersten Kategorie zugewiesen, und wenn Verkehrsdienste aufgrund des Ereignisses für 2 Tausend - 1 Million Bürger nicht mehr verfügbar sein können, wird die Einrichtung zugewiesen Minimum dritte Kategorie.

Daher sollten die Objekte von KII kategorisiert werden. Dies wird von einer ständigen internen Kommission zur Kategorisierung des Themas KII durchgeführt, die auch die folgenden Aktionen erstellt und dokumentiert:

- identifiziert die Objekte von KII, die Management-, Technologie-, Produktions-, Finanz-, Wirtschafts- und (oder) andere Prozesse (wir bezeichnen sie als „Hauptprozesse von KII-Subjekten“) im Rahmen der Aktivitäten des KII-Subjekts bereitstellen;

- identifiziert kritische Prozesse, deren Verletzung oder Beendigung negative Folgen auf sozialer, politischer, wirtschaftlicher und verteidigungspolitischer Ebene haben kann;

- legt KII-Objekte fest, die Informationen für die oben beschriebenen Prozesse verarbeiten und / oder kritische Prozesse verwalten, steuern oder überwachen (wir nennen sie „zusätzliche KII-Objekte“);

- erstellt Modelle von Verstößen und Bedrohungen, während die Kommission die schlimmsten Angriffsszenarien mit maximal negativen Folgen berücksichtigen sollte;

- bewertet mögliche Konsequenzen unter Berücksichtigung der Zusammenhänge zwischen Objekten und Abhängigkeiten zwischen ihnen;

- ordnet jedem Objekt eine der drei Signifikanzkategorien zu oder trifft eine begründete Entscheidung, eine solche Kategorie nicht zuzuordnen, mit der Vorbereitung eines Aktes zur Kategorisierung des Objekts von CII oder eines Aktes, bei dem es nicht erforderlich ist, ihm eine Signifikanzkategorie zuzuordnen.

Die Kategorisierungsergebnisse werden an das russische FSTEC gesendet, wo die Richtigkeit des Kategorisierungsverfahrens und die Richtigkeit der Zuordnung der Signifikanzkategorie überprüft und die erhaltenen Informationen in das Register der KII-Objekte eingetragen werden, sofern keine Kommentare vorliegen. Es wird eine regelmäßige (1 x in 5 Jahren) und geplante (bei Änderung der Indikatoren der Signifikanzkriterien) Überprüfung der festgelegten Signifikanzkategorien durchgeführt.

Staatsstrumpfwaren

In Übereinstimmung mit dem Dokument Nr. 149/2 / 7-200 vom 24. Dezember 2016 „Methodische Empfehlungen für die Schaffung von Abteilungs- und Unternehmenszentren des staatlichen Systems zur Erkennung, Verhinderung und Beseitigung der Folgen von Computerangriffen auf die Informationsressourcen der Russischen Föderation“ wurden vom Bundessicherheitsdienst der Russischen Föderation die Funktionen des Staates SOPKA entwickelt sind:

- Bestandsaufnahme der Informationsressourcen;

- Identifizierung von Schwachstellen in Informationsressourcen;

- Analyse von Bedrohungen für die Informationssicherheit;

- Fortbildung des Personals der Informationsressourcen;

- Empfangen von Nachrichten über mögliche Vorfälle von Personal und Benutzern von Informationsressourcen;

- Erkennung von Computerangriffen;

- Analyse von Sicherheitsereignisdaten;

- Ereignisprotokollierung;

- Vorfallreaktion und Reaktion;

- Feststellen der Ursachen von Vorfällen;

- Analyse der Ergebnisse der Beseitigung der Folgen von Zwischenfällen.

GosSOPKA System Center sind in Abteilungen und Unternehmen unterteilt:

- Abteilungszentren führen im Interesse der Behörden lizenzierte Tätigkeiten zum Schutz der Informationsressourcen durch.

- Unternehmenszentren führen lizenzierte Aktivitäten aus, um Informationsressourcen in ihrem eigenen Interesse zu schützen, und sind berechtigt, Dienste zur Verhinderung, Aufdeckung und Beseitigung der Folgen von Computerangriffen bereitzustellen.

Wenn wir das SOSOPKA-System selbst als „großes SIEM“ bundesweit übertreiben können, werden die SOSOPKA-Zentren korrekt mit den Information Security Monitoring Centern (Security Operations Center, SOC) verglichen.

Das mit der staatlichen Behörde in Zusammenhang stehende Thema KII sollte sich daher gemäß den geltenden gesetzlichen Standards mit dem zuständigen Abteilungszentrum des staatlichen Sozialschutz- und Zertifizierungssystems verbinden. Das Thema KII, bei dem es sich nicht um eine öffentliche Behörde handelt, hat die Möglichkeit, sich entweder selbstständig mit dem GosSOPKA-System zu verbinden, ein eigenes GosSOPKA-Center für Unternehmen einzurichten oder sich mit dem bereits eingerichteten Center zu verbinden, das Dienste für die Verbindung mit dem GOSSOPKA-System bereitstellt.

Bei eigenständiger Anbindung an das Zentrum des Staates SOPKA muss das Thema KII folgende Aufgaben lösen:

- die Einrichtung eines eigenen Informationssicherheits-Überwachungszentrums unter Berücksichtigung der Anforderungen der Regulierungsdokumente des Föderalen Sicherheitsdienstes der Russischen Föderation, des russischen FSTEC und anderer Regulierungsgesetze;

- Implementierung und Unterstützung von technischen Tools und Lösungen, die den methodischen Empfehlungen des Föderalen Sicherheitsdienstes der Russischen Föderation zur Schaffung von Abteilungs- und Unternehmenszentren des staatlichen Systems zur Erkennung, Verhütung und Beseitigung der Folgen von Computerangriffen auf die Informationsressourcen der Russischen Föderation entsprechen;

- Implementierung und Support von technischen Tools und Lösungen, die den Anforderungen des Lizenznehmers von FSTEC of Russia zur Überwachung der Informationssicherheit von Überwachungstools und -systemen entsprechen;

- Beantragung einer Lizenz des russischen FSTEC für den technischen Schutz vertraulicher Informationen (TZKI) in Bezug auf die Liste der Arbeiten und Dienstleistungen zur Überwachung der Informationssicherheit von Überwachungstools und -systemen (im Fall der Erbringung kommerzieller Dienstleistungen für andere Organisationen oder bei der Arbeit als Teil einer Holdingstruktur);

- Erlangung einer Lizenz vom Föderalen Sicherheitsdienst der Russischen Föderation für die Entwicklung, Herstellung und den Vertrieb von Verschlüsselungsmitteln, Informationssystemen und Telekommunikationssystemen, die mit Verschlüsselungsmitteln geschützt sind, für die Durchführung von Arbeiten, die Erbringung von Dienstleistungen auf dem Gebiet der Informationsverschlüsselung, die Aufrechterhaltung von Verschlüsselungsmitteln Informationssysteme und Telekommunikationssysteme, die durch Verschlüsselung (kryptografische Mittel) geschützt sind (sofern vorhanden) mmercheskih Leistungen zu anderen Organisationen, oder als ein Teil der Haltestruktur arbeiten);

- Interaktion mit dem NCCSC gemäß den Regeln für die Interaktion zwischen den FSB-Einheiten der Russischen Föderation und den GosSOPKA-Subjekten bei der Durchführung des Informationsaustauschs auf dem Gebiet der Erkennung, Verhütung und Beseitigung der Folgen von Computerangriffen;

- Anziehung, Schulung und Bindung von Mitarbeitern des Information Security Monitoring Center;

- Entwicklung und kontinuierliche Aktualisierung von Angriffs- und Überwachungsszenarien;

- Analyse von Ereignissen und Vorfällen, Berichterstattung Gebäude.

Durch die Verbindung mit dem externen (kommerziellen) Zentrum von GosSOPKA, das relevante Dienste bereitstellt, können Sie die meisten der oben genannten Aufgaben an eine spezialisierte Organisation übertragen. Der Kunde muss lediglich die Ereignisquellen mit dem GosSOPKA-Handelszentrum verbinden, sich auf das Format und die Regeln der Interaktion einigen und Änderungen seiner IT-Infrastruktur rechtzeitig mitteilen. Darüber hinaus überträgt die Organisation unter Inanspruchnahme der Dienste eines externen Zentrums von GosSOPKA die Risiken der Nichteinhaltung der Rechtsvorschriften der Russischen Föderation im Bereich der illegalen Geschäftstätigkeit (Artikel 171 des Strafgesetzbuchs der Russischen Föderation) in Bezug auf die Durchführung von Aktivitäten ohne die entsprechenden Lizenzen des Föderalen Sicherheitsdienstes der Russischen Föderation und / oder des FSTEC Russlands auf den Vollstrecker.

Prozessleitsystem

Kommen wir zu den Grundsätzen des Schutzes automatisierter Steuerungssysteme für Produktions- und technologische Prozesse.

Beschluss des FSTEC of Russia vom 14. März 2014 Nr. 31 „Über die Genehmigung von Anforderungen zum Schutz von Informationen in automatisierten Kontrollsystemen für Produktions- und technologische Prozesse in kritischen Einrichtungen, potenziell gefährlichen Einrichtungen sowie Einrichtungen, die eine erhöhte Gefahr für das Leben und die Gesundheit von Menschen darstellen Umwelt Umwelt “(in der Fassung der Verordnung des FSTEC Russland vom 9. August 2018 Nr. 138) legt gesetzliche Anforderungen im Bereich der Gewährleistung der Sicherheit automatisierter Steuerungssysteme für die Fertigung fest Einzelprozesse und technologische Prozesse (im Folgenden: Prozessleitsystem). Trotz des Vorhandenseins von zwei scheinbar doppelten Schutzbereichen von KII (187- auf KII mit Satzung und der angegebenen Verordnung Nr. 31 über Prozessleitsysteme) halten die staatlichen Aufsichtsbehörden derzeit den folgenden Standpunkt ein: Wenn das Objekt von KII als bedeutend anerkannt wird (d. H. Es zugewiesen wird) eine der drei Signifikanzkategorien), dann wird die FSTEC-

Verordnung vom 25. Dezember 2017 Nr. 239 „Zur Genehmigung der Anforderungen zur Gewährleistung der Sicherheit wesentlicher Objekte der kritischen Informationsinfrastruktur der Russischen Föderation“ verwendet, und wenn das KII-Objekt als anerkannt wird erkennbar (dh die Kategorie der Signifikanz wurde nicht zugewiesen), dann ist es durch die Entscheidung des Subjekts von KII möglich, sowohl die Bestellung Nr. 31 für Prozessleitsysteme als auch die Bestellung Nr. 239 für KII anzuwenden.

Die Schutzobjekte im Prozessleitsystem sind gemäß Best.-Nr. 31 Informationen über die Parameter oder den Zustand des verwalteten Objekts oder Prozesses sowie alle zugehörigen technischen Mittel (Arbeitsplätze, Server, Kommunikationskanäle, Steuerungen), Software und Schutzausrüstung. Aus diesem Dokument geht hervor, dass die organisatorischen und technischen Maßnahmen zum Schutz des Prozessleitsystems in erster Linie die Zugänglichkeit und Integrität der im Prozessleitsystem verarbeiteten Informationen gewährleisten sollten und die Vertraulichkeit logischerweise an zweiter Stelle steht. Darüber hinaus wird darauf hingewiesen, dass die ergriffenen Maßnahmen mit Maßnahmen zur Gewährleistung anderer Sicherheitsarten, z. B. Industrie, Feuer, Umwelt, in Einklang zu bringen sind und das ordnungsgemäße Funktionieren des Prozessleitsystems nicht beeinträchtigen dürfen. Auch im Prozessleitsystem werden Anforderungen an das SIS gestellt - es muss eine Konformitätsbewertung bestehen.

Das Dokument beschreibt die organisatorischen Schritte zum Schutz von Informationen (im Folgenden - ZI) im Prozessleitsystem: die Bildung von Anforderungen an das Prozessleitsystem, die Entwicklung und Implementierung des Leitsystems des Prozessleitsystems, die Bereitstellung des Prozessleitsystems während des Betriebs des Prozessleitsystems und während seiner Außerbetriebnahme. In der Phase der Bildung von Anforderungen werden wichtige Arbeiten zur Klassifizierung von Prozessleitsystemen durchgeführt: Eine der drei Sicherheitsklassen wird festgelegt (wobei die niedrigste Klasse die dritte ist, die höchste die erste), und die Sicherheitsklasse wird in Abhängigkeit vom Signifikanzniveau der verarbeiteten Informationen bestimmt, d. H. das Ausmaß des möglichen Schadens durch Verletzung seiner Sicherheitseigenschaften (Integrität, Verfügbarkeit und gegebenenfalls Vertraulichkeit). Das Schadensausmaß kann hoch (Ausnahmezustand auf Bundes- oder interregionaler Ebene), mittel (Ausnahmezustand auf regionaler oder interkommunaler Ebene) oder niedrig (der Vorfall ist lokaler Natur) sein.

Neben der Klassifizierung von Prozessleitsystemen werden in der Phase der Anforderungsbildung die Sicherheitsbedrohungen der Prozesssteuerung durch die Erstellung eines Bedrohungsmodells ermittelt: Die Quellen der Bedrohungen werden identifiziert, die Fähigkeiten von Verstößen werden bewertet (d. H. Das Modell eines Verstoßes wird erstellt), die Schwachstellen der verwendeten Systeme werden analysiert, mögliche Arten der Implementierung von Bedrohungen und ihre Konsequenzen werden bestimmt sollte verwendet werden

FDTC FSTEC Russland. Die Bedeutung der Erstellung eines Modells eines Eindringlings in dieser Phase liegt auch in der Tatsache, dass die angewendeten Schutzmaßnahmen in einem industriellen Kontrollsystem der 1. Sicherheitsklasse die Aktionen eines Eindringlings mit hohem Potenzial in einem automatischen Kontrollsystem einer zweiten Sicherheitsklasse neutralisieren sollten - eines Eindringlings mit einem Potenzial von nicht weniger als dem Durchschnitt in einem automatischen Kontrollsystem 3. Klasse der Sicherheit - Ein Eindringling mit geringem Potenzial (das Potenzial von Verstößen wird auf

der BDU-

Seite definiert ).

, №31 , №21 () №17 (): , , , , , . №31 : .

№31 , :

, , — , : , , , .24 №31.

,

25 2017 . № 239 « ».

, №239, , - . №127, . , , -127. , , №31. №239 , , , , , , №17 .

№239 , , . №31, , (.. ), ( — ), , .

№239 , . , .

, , , №31:

, №239, №31 ( №17 №21 ), , . , . , , , . , , , , , , .. , , , , . , №31, : , . , - , .

: , , . . : 1- 4- , 2- — 5- , 3- — 6- ; 5- .

, №239 . ( — ) №131 30 2018 ., ( – 6-, – 1-). , 1- , 4- , 2- — , 5- , 3- — , 6- . , 2019 . : ( 1- 2- , 4- ), №131, 2019 ., .

, №239 , 1- , , .

, , / , / (, ). , , , . , 1- ( ).

, №239, , : , , . , , .

Verantwortung

274.1 .

№ 194 26.07.2017 . 01.01.2018 . :

- , ;

- ;

- , , ;

- , , , ;

- , (.. 1 ); , 10 .

, , . , , , . . , . , «» —

274 — , ( 2013 ). 274.1 : ,

DDoS- ,

-,

«» .

, :

, :

- 13.12.1 « » , , , , .

- 19.7.15 « , » , .

(187-, -127, №31 №239), :

- 15.01.2013 . № 31 « , », .

- 22.12.2017 . № 620 « , », , , .

- , ( 12.12.2014 № 1274), , , .

- , 03.02.2012 . № 79 .

- 17.02.2018 № 162 « » 187- , , . , - . , .

- 06.12.2017 . № 227 « ».

- 21.12.2017 . № 235 « » , , - , - .

- 22.12.2017 . № 236 « ».

- 11.12.2017 . № 229 « , ».

- 24.07.2018 . № 366 « » , .

- 24.07.2018 . № 367 « , , , » , . , (, , , , ) 24 .

- 24.07.2018 . № 368 « , , , , , ». ( , №367), (, CERT') , . , (. Indicators Of Compromise, IOCs), (Tactics, Techniques and Procedures, TTPs).

- 06.05.2019 № 196 « , , » ( , , ) , , .

- 19.06.2019 № 281 « , , , , , , » «» , .

- 19.06.2019 № 282 « , , , » ( ) . , , . : 3 , — 24 . , 48 . : , .10 () .

, , , , :