Gibt es Viren für Mac? Kurz gesagt ja eher als nein. Willst du wissen, warum so eine etwas seltsame Antwort?

Eine große Anzahl von Menschen nennt Viren alle Malware. Wenn Sie sich formal nähern, können nur Programme, die sich unabhängig voneinander verbreiten

können, als Viren bezeichnet werden .

Aber es gibt eine Nuance: Die aktuelle Malware ist oft komplex und kann aus mehreren Komponenten bestehen. Einige sind für die Infektion verantwortlich, andere für die Verteilung und andere für die Belastung, die für Angreifer nützlich ist. Viren können auch nach verschiedenen Merkmalen gruppiert werden, beispielsweise nach der Verteilungsmethode oder der schädlichen Belastung.

Daher schlage ich vor, nicht zu polemisieren, ob es sich um einen Virus handelt oder nicht, sondern zu versuchen, zu verstehen, ob Malware unsere Mohnblumen bedroht, und wenn ja, welche und wie sie Systeme infiziert.

Die Geschichte

Sicher werden viele von der Frage geplagt, wann der erste Virus für Apple-Computer aufgetaucht ist. Virus 1,2,3 und ElkCloner gelten als die ersten. Sie wurden

1981 geschrieben .

Der Virus mit dem einfachen Namen Virus wurde zur Konzeptüberprüfung erstellt. Die Hauptidee war, ein Programm zu schreiben, das unabhängig verteilt werden kann, andere Anwendungen jedoch nicht beeinflusst. Die ersten beiden Versionen wurden unabhängig voneinander vertrieben, wirkten sich jedoch auf den Betrieb des Systems oder anderer Software aus. Daher gibt es drei Versionen.

Einige Jahre nach 1981 traten

weitere Viren auf . In den späten 80ern und 90ern wurden mehrere Dutzend Schadprogramme erstellt.

Wie Sie wissen, haben Apple-Computer noch keine Intel-Prozessoren verwendet. Und im Allgemeinen unterschied sich die Welt der Computer stark von der heutigen - Personalcomputer, und noch mehr, nicht jeder hatte Zugang zum Internet, und Bedrohungen durch Computer wurden auf eine völlig andere Art und Weise behandelt. Im Vergleich zu Mainframes, auf die physisch abwechselnd zugegriffen wurde, haben PCs ein völlig anderes Bedrohungsmodell. Beispielsweise kann ein Computer in einem Netzwerk versuchen, einen anderen anzugreifen.

Die frühen Zerstörer machten mehr aus Neugierde oder aus Durst nach Ruhm. In der Folge wurde es zu einem Gewinnmittel (Verdienst zu nennen, ändert nicht die Sprache). Mal sehen, wie es heute ist.

Unsere Zeit (2016 -...)

Kryptograf (Ransomware)Keranger - 2016Es wurde zusammen mit dem Transmission-Torrent-Client verteilt, dessen Website gehackt wurde und dessen schädlicher Code in das offizielle Installationsprogramm eingeführt wurde. Die geänderte Anwendung wurde signiert, sodass der Schutz in Form von GateKeeper nicht funktionieren konnte. Dies war wahrscheinlich der erste Krypto-Verschlüsseler für macOS.

HintertürEleanor - 2016Dieser Virus verbreitete sich unter dem Deckmantel der üblichen Anwendung EasyDoc Converter.app außerhalb des AppStore. Eine Anwendung sollte Dokumente von einem Format in ein anderes konvertieren, aber sie kann nichts anderes als das. Insbesondere wird eine Hintertür auf dem Computer des Benutzers installiert, die über das Tor-Netzwerk funktioniert. Der Name des neuen Tor-Dienstes wird auf pastebin.com veröffentlicht, woher der Angreifer ihn bezieht.

Keydnap - 2016Eine weitere interessante Hintertür wurde als Zip-Archiv verteilt. Darin befand sich die Datei „screenshot.jpg“ (mit einem Leerzeichen am Ende der Erweiterung). Tatsächlich war diese Datei kein Image, sondern eine ausführbare Datei. Ein weiterer interessanter Punkt - diese Hintertür hatte eine zweite Verteilungsmethode. Und zwar über den Torrent-Client Transmission. Ja, das ist kein Fehler. Dieselbe Anwendung wurde zuvor zum Verteilen der Keranger-Ransomware verwendet.

Mokes - 2016Die Hintertür von Mokes ist bemerkenswert für die Tatsache, dass, obwohl sie entdeckt wurde, es nicht möglich war, den genauen Infektionsvektor zu finden. Es gab nur Spekulationen, dass es über Phishing-E-Mails verbreitet wurde.

Komplex - 2016Per E-Mail als Anwendung als PDF-Datei verbreitet. Beim "Öffnen" dieser Anwendung wurde eine böswillige Last gestartet, aber auch ein PDF-Dokument wurde zur Tarnung geöffnet. Die Hauptfunktion besteht darin, andere Dateien zu laden und Befehle auszuführen. Daher wurde diese Malware höchstwahrscheinlich verwendet, um andere Schadprogramme zu verbreiten. Der erste Teil der Hintertür wurde 2016 entdeckt und der zweite, funktionalere Teil 2017.

Werbung (Adware)FakeFileOpener - 2016Die Infektionsmethode ist ziemlich alt. Wenn Sie zu einer speziellen Site gelangen, wird dem Benutzer eine Meldung angezeigt, dass sein Computer infiziert ist und Sie eine Anwendung herunterladen müssen, mit der er bereinigt werden kann.

Tatsächlich wurde die MacFileOpener-Anwendung heruntergeladen, die sich als Handler für eine große Anzahl von Dateitypen registriert hat. Infolgedessen musste die Anwendung keinerlei Dämonen erschaffen oder etwas anderes erfinden. Als ein Benutzer versuchte, eine Datei zu öffnen, für die sich die Malware registriert hatte, startete das Betriebssystem die Malware.

Anwendungen, in denen Anzeigen geschaltet werden, sind nicht nur für die Werbung selbst gefährlich, sondern auch für sie. Sie installieren häufig Stammzertifikate im System, mit denen sie den verschlüsselten Datenverkehr anzeigen können. Der Datenverkehr kann Kennwörter, Kreditkarteninformationen, Sitzungscookies und andere Geheimnisse enthalten.

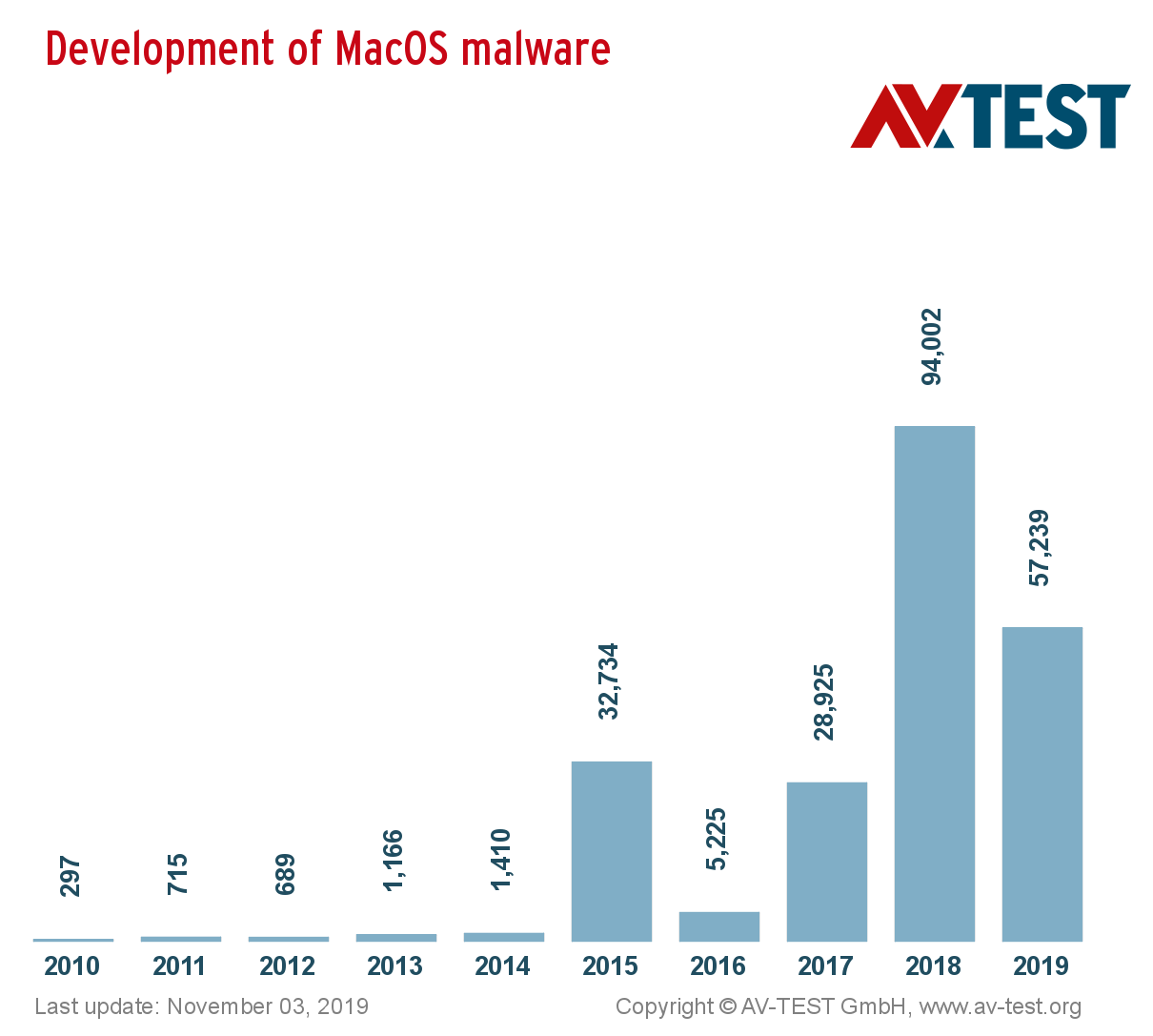

Statistiken

In Nachrichtenarchiven zu stöbern und nach Malware zu suchen, ist ein zweifelhaftes Vergnügen, daher beschränke ich mich auf die Statistiken des Portals av-test.org. Nach Informationen werden unter Mohn

Tausende von Schadprogrammen erstellt.

Schlechte Nachrichten

In der ersten Hälfte des Jahres 2019 erschien

neue Malware und einige alte wurden wiederbelebt.

Dok - 2017 -> 2019Wie die Originalversion wurde es als Zip-Archiv per E-Mail verteilt. Das Archiv enthielt die .pkg-Installationsdatei. Beim Start erhielt der Benutzer eine gefälschte Meldung, dass das Paket beschädigt war und nicht gestartet werden konnte. Dadurch dumpfe Wachsamkeit. Die Malware fängt den Datenverkehr ab und sendet Daten über das Tor-Netzwerk an Angreifer.

CookieminerAnfang 2019 erschien CookieMiner. Er hat Kryptowährungs-Cookies und -Kennwörter von Google Chrome gestohlen. Außerdem sind der Cryptocurrency Miner und die Backdoor im System installiert.

Experten sagen, dass CookieMiner entweder auf DarthMiner basiert oder darauf, was im Dezember 2018 erschien. DarthMiner wurde unter dem Deckmantel eines Cracks für Adobe-Produkte vertrieben.

Lazarus MalwareDie nächste Malware ist die organisierte Lazarus-Gruppe (APT), die sich seit 2018 an Kryptowährungs-Austauscher richtet. Ihre Hintertür wurde unter Verwendung eines speziell vorbereiteten Word-Dokuments verteilt. Darin befand sich ein VBA-Skript, das unter Windows oder MacOS ausgeführt werden konnte. Und dieses Dokument war bei weitem nicht das einzige. Nach den Namen der Methoden zu urteilen, war das Dokument Teil einer langjährigen böswilligen Kampagne namens Operation Troy.

OSX.Siggen - gefälschte WhatsApp mit einem TrojanerIm April wurde die OSX.Siggen-Malware entdeckt, die unter dem Deckmantel einer WhatsApp-Anwendung für Computer verbreitet wurde. Benutzer haben es von der Domain message-whatsapp.com heruntergeladen. Die Malware läuft auf macOS-Versionen ab 10.8, die 2012 veröffentlicht wurden. Um sich vor den Augen des Benutzers zu verstecken, verwendet die Anwendung den Standardmechanismus zum Deaktivieren des Symbols im Dock. Während der Ausführung bietet OSX.Siggen Angreifern Remotezugriff auf den Computer des Opfers. Wahrscheinlich wird der infizierte Computer Teil des Botnetzes.

OSX.Loudminer - plattformübergreifender MinerEin weiteres Beispiel für das Herunterladen geknackter Software ist nicht sicher. Diese Malware ist ungefähr 2,5 GB groß. Weil es zusammen mit der geknackten Version des beliebten Audioprogramms Ableton Live vertrieben wird. In dieser böswilligen Anwendung wird versucht, sich vor der Verfolgung zu verstecken. Wenn der Aktivitätsmonitor auf dem Computer ausgeführt wird (zeigt laufende Prozesse und deren Aktivität an), setzt das Skript seine Aktivität für 15 Minuten aus. Für den Fehler, einen böswilligen Benutzer zu installieren, bezahlt der Benutzer mit den Ressourcen seiner Hardware, die zum Nutzen der Angreifer funktionieren.

KeyStealDaemon - Passwortdiebstahl durch Sicherheitslücke

Ich habe keine Informationen darüber gefunden, wie diese Malware verbreitet wurde (oder ich habe nicht danach gesucht). Dies ist jedoch nicht besonders wichtig. Es ist wichtig, dass diese Malware die im Februar gefundene und

im März behobene Sicherheitsanfälligkeit CVE-2019-8526 ausnutzt. Die Sicherheitsanfälligkeit ermöglicht es einem nicht privilegierten Prozess, sichere Kennwortspeicher (KeyChain) zu lesen.

Die Malware erschien im Juni auf virustotal und war offenbar zu diesem Zeitpunkt aktiv. Aber er konnte seine Drecksarbeit nur auf Systemen ohne Updates erledigen oder die nicht mehr unterstützten macOS-Versionen verwenden, für die es keinen Fix gab (und wahrscheinlich auch nicht). Ja, Apple-Systeme weisen auch Sicherheitslücken auf und das Unternehmen behebt diese regelmäßig. Daher müssen

Sie Updates nicht nur unter Windows

installieren .

OSX / Linker - Zero Day-Sicherheitslücke in Aktion

Ende Mai beschrieb ein Forscher eine nicht korrigierte Sicherheitsanfälligkeit, die Gatekeeper umging, eine Komponente des Systems, die die Gültigkeit von Anwendungen überprüft und verhindert, dass nicht signierte Anwendungen gestartet werden. Er berichtete Apple im Februar über die Sicherheitsanfälligkeit, aber das Unternehmen konnte den Fehler nicht innerhalb von 90 Tagen beheben (ein De-facto-Standard, obwohl die Zero Day Initiative dem Entwicklungsunternehmen beispielsweise

120 Tage vorsieht ).

Mitte Juni griffen Angreifer die Sicherheitslücke auf. Um die Malware zu aktivieren, muss der Benutzer nur die .dmg-Datei mounten. Einer der ersten Anziehungspunkte ist das gefälschte Installationsprogramm des Adobe Flash Player-Plugins (ich weiß nicht, wer und wofür das Flash noch verwendet. Wenn Sie es wissen, teilen Sie es in den Kommentaren mit :)).

OSX / CrescentCore - Adware ändert seine Tricks

Die Entwickler dieser Malware versuchten, ihn vor dem Aussetzen zu schützen. Zu diesem Zweck enthält die Malware zwei Dateien im Bundle: eine mit einer Liste von Virtualisierungssoftware und die andere mit einer Liste von Antivirenprogrammen. Die Idee war einfach: Wenn in der Liste ein Antivirus erkannt oder die Anwendung in einer virtuellen Maschine gestartet wurde, müssen Sie Maßnahmen ergreifen (z. B. nicht weiterarbeiten), um nicht erkannt zu werden.

Böswillige Aktivitäten - Starten unnötiger Aufgaben, die im Browser von Fenstern mit Anzeigen oder gefälschten Warnungen vor Vireninfektionen geöffnet sind.

Krankheitsgeschichte

Wenn Sie die Malware analysieren, können Sie die Haupttendenzen bei der Infektion, das Überleben von Malware und deren Ziele identifizieren.

InfektionAm häufigsten tritt eine Mohninfektion unter direkter Beteiligung der Benutzer auf. Zum Schummeln gelten

- gefälschte Pop-ups

- Software-Raubkopien (es können sowohl die Programme selbst als auch die Risse für sie sein)

- infizierte Websites (die meisten bekannten Programme sind bereits damit infiziert)

ÜberlebenEinige Malware-Programme verwenden eindeutige Methoden, um sich selbst zu starten, z. B. die Zuordnung zu Dateierweiterungen, die beim Öffnen von Dateien durch einen Benutzer aufgerufen werden. Am häufigsten werden jedoch drei Methoden verwendet

- Starten von Daemons oder Diensten (diese starten beim Systemstart)

- Browser-Erweiterungen

- Anwendungen werden bei der Benutzeranmeldung geladen (Startelement)

ZieleEs gibt nur zwei Hauptziele für Malware - Geld oder Daten. All dies können Sie auf direktem Weg erhalten:

- (Geld-) Werbung, Klicks, Rückkauf

- (Daten-) Akten, Korrespondenz

entweder gehen Sie in die andere Richtung:

- (allgemeine) Anmeldungen, Passwörter, Codeausführung

Fazit

Sehr oft müssen böswillige Benutzer aktiv sein, um ausgeführt werden zu können. Laut Patrick Wardle (Patrick Wardle) ist dies eine Folge der Tatsache, dass die Malware für Mac noch nicht ausreichend entwickelt ist. Unabhängig davon, wie sich die Malware für Mohn entwickelt, würde ich den Benutzern die folgenden Empfehlungen geben:

- Lassen Sie das Klischee über die Sicherheit von Apple-Geräten fallen.

- Aktualisieren Sie regelmäßig die Software - und das Betriebssystem sowie die installierten Anwendungen. Aktualisierungen sind immer mit dem Risiko verbunden, dass etwas kaputt geht, aber es besteht auch das Risiko, Zeit, Geld und Daten zu verlieren. Alternativ können Sie nach einigen Wochen eine Aktualisierung durchführen, wenn andere Benutzer auf den Rechen treten. Aber zögern Sie nicht, sonst kann es zu spät sein.

- Installieren Sie die Software nicht unnötig. Zusätzliche Software ist eine zusätzliche Angriffsmöglichkeit, eine zusätzliche Möglichkeit, die Infektion zu bekämpfen.

Vielen Dank für Ihre Aufmerksamkeit. Alles Gesundheit und viel Glück! Willkommen zu den Kommentaren.