Anmerkung

In modernen Unternehmen ist ein interner Eindringling ein wesentlicher Bestandteil von Sicherheitsbedrohungen. Um das Leckproblem zu beheben, wird die Verwendung von DLP-Systemen empfohlen. Dieser Artikel schlägt vor, drei DLP-Systeme zu betrachten und das beste davon auszuwählen.

Einleitung

Gegenwärtig widmen Unternehmen externen Sicherheitsbedrohungen große Aufmerksamkeit und ignorieren häufig potenzielle Gefahren innerhalb des Unternehmens. Jeder Mitarbeiter kann zum Verlust vertraulicher Informationen führen, sei es vorsätzlich oder fahrlässig, und dem Unternehmen erheblich mehr Schaden zufügen. Daher besteht ein Bedarf an einem umfassenden Schutz der Informationen vor Lecks, und die geeignetste Lösung für dieses Problem ist die Verwendung von DLP-Systemen.

Ein DLP-System besteht aus einer Reihe von Software- und Hardware-Tools, die sicherstellen, dass Informationen vor Undichtigkeiten geschützt sind, indem sie den Datenstrom abfangen, analysieren und blockieren, der den Umkreis nach außen durchquert oder innerhalb des geschützten Unternehmensnetzwerks zirkuliert.

In diesem Artikel werden DLP-Systeme von drei inländischen Softwareentwicklern im Bereich der Informationssicherheit betrachtet:

- Searchinform KIB - ein Produkt von Searchinform;

- Falcongaze SecureTower, eine von Falcongaze entwickelte Lösung zur Verhinderung von Software-Lecks

- InfoWatch Traffic Monitor ist das Flaggschiff der InfoWatch-Unternehmensgruppe.

Ein Vergleich dieser Produkte ergibt das am besten geeignete System zum Schutz vor internen Bedrohungen.

Forschung

Betrachten Sie die Oberfläche von Searchinform KIB

Auf der Registerkarte "Suchen" können Sie die Suche und das Abfangen von Daten nach Vorlagen, Schlüsselwörtern und Phrasen aus dem System, Korrespondenz in sozialen Netzwerken und Instant Messenger konfigurieren. Mit "Aktuelle Aktivität" können Sie den Bildschirm des Benutzers in Echtzeit anzeigen. "File Auditor" sammelt Informationen zu Dateien und Ordnern auf einem PC mit der Möglichkeit des Schattenkopierens. Mit dem "Center-Profil" können Sie ein psychologisches Profil des Benutzers basierend auf seiner Aktivität erstellen. Auf der Registerkarte "Bericht" wird die Berichterstellung für Ereignisse von Interesse konfiguriert.

Betrachten Sie als Nächstes die Falcongaze Secure Tower-Konsole.

Die Benutzerkonsole enthält Registerkarten wie "Informationssuche", mit der nach abgefangenen Daten gesucht wird, "Kombinierte Suche" und "Dateisysteme überwachen", mit denen Sie auf Arbeitsstationen nach verschiedenen Dateien suchen können. Es gibt auch Tools zum Überwachen der Benutzeraktivität im Netzwerk und zum Überwachen des Arbeitsplatzes des Benutzers mithilfe des Abfangens von Audio- und Videoströmen. Auf der Registerkarte „Reporting Center“ werden Berichte nach verschiedenen Kriterien implementiert. Das Sicherheitscenter konfiguriert Sicherheitsrichtlinien. Darüber hinaus enthält die Konsole Tools für die Arbeit mit der Dokumentation während der Untersuchungen auf der entsprechenden Registerkarte „Untersuchungszentrum“.

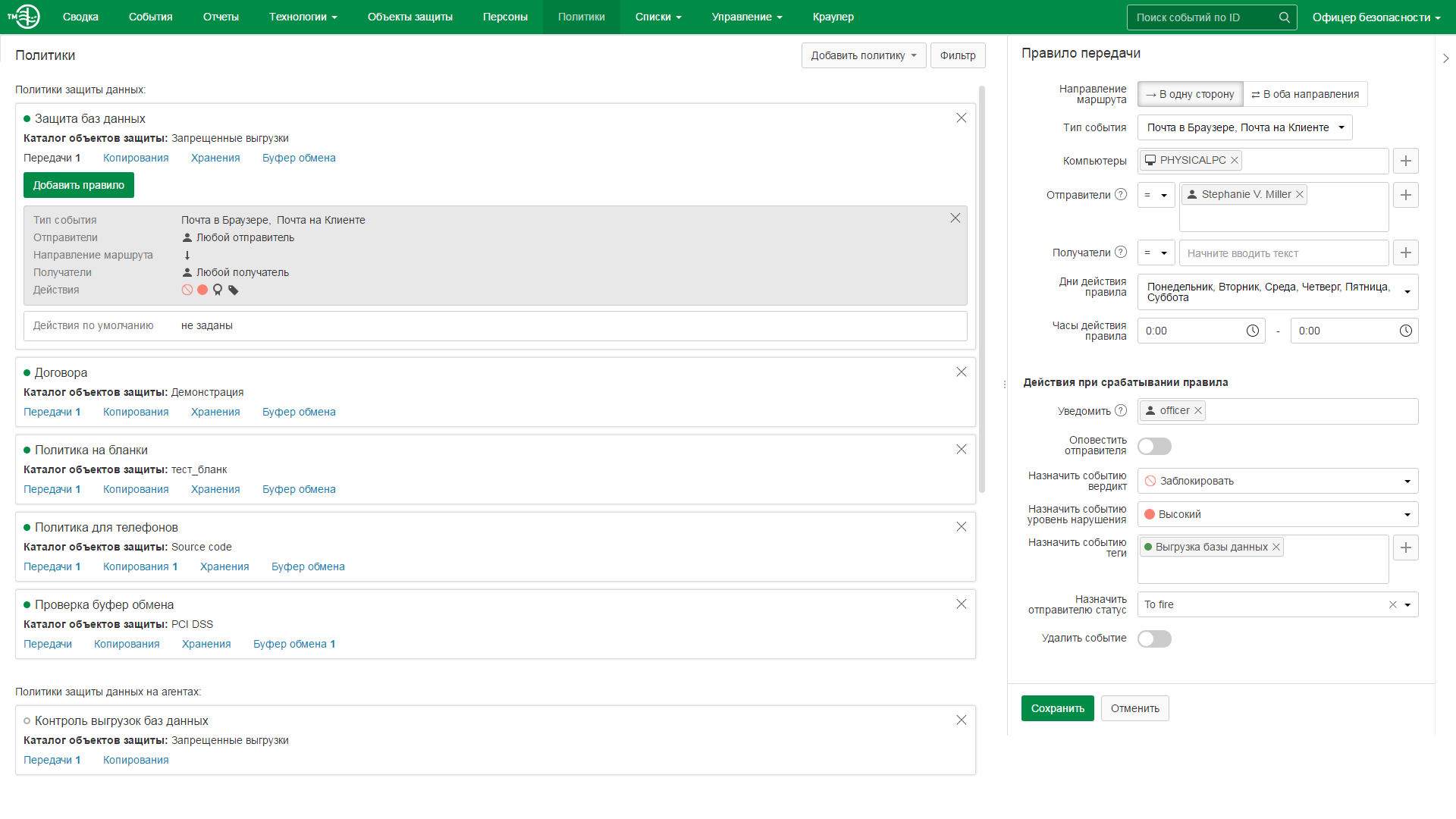

Abschließend untersuchen wir das Hauptfenster von InfoWatch Traffic Monitor.

Der Abschnitt Zusammenfassung enthält statistische Informationen zu Verstößen und Verstößen. In den "Ereignissen" wird eine Liste von Abfangobjekten und Mitteln zum Arbeiten mit ihnen dargestellt. Auf der Registerkarte "Berichte" können Sie visualisierte Statistiken über abgefangene Objekte anzeigen. Der Abschnitt „Technologien“ enthält bearbeitbare Verzeichnisse mit Kategorien und Begriffen, Textobjekten, Referenzdokumenten, Briefköpfen, Siegeln, Downloads aus Datenbanken sowie eine Liste vordefinierter Grafikobjekte. Benutzerinformationen finden Sie auf der Registerkarte Personen. Der Abschnitt "Listen" enthält bearbeitbare Verzeichnisse mit Tags, Webressourcen, Status, Perimetern und eine nicht bearbeitbare Liste von Dateien. Sie können die Aktionen konfigurieren, die das System als Reaktion auf die Aktionen von Personen und Arbeitsstationen im Abschnitt "Richtlinien" ausführt.

Funktionsvergleich

Als Nächstes führen wir eine vergleichende Analyse der Funktionalität von DLP-Systemen auf der Grundlage allgemeiner Informationen durch öffentlich zugängliche Hersteller durch. Die Vergleichsergebnisse sind in der folgenden Tabelle aufgeführt.

Die Studie hat gezeigt, dass die Funktionalität aller drei Produkte im Allgemeinen ähnlich ist. Es sind Tools zur Analyse von Vorfällen in Computersystemen und Netzwerken erforderlich.

Fazit

Alle drei DLP-Systeme verfügen über umfassende Funktionen zum Schutz des Systems vor internen Bedrohungen. Daher wurde das beste in dieser Studie ausgewählt, basierend auf der Einfachheit der Einrichtung und dem Komfort der Arbeit mit dem System.

In Searchinform KIB werden Sicherheitsrichtlinien und Vorfälle in separaten Modulen konfiguriert. "InfoWatch Traffic Monitor" ist die umständlichste Lösung, weil Zusätzliche Funktionen, z. B. die Überwachung der Benutzeraktivität, werden als eigenständiges Produkt implementiert und es gibt keine zentrale Verwaltung.

In "Falcongaze SecureTower" ist die gesamte erforderliche Funktionalität in einer Konsole verfügbar, wodurch dieses System im Rahmen der Studie am bequemsten und bevorzugtesten ist.