Wenn Sie ein Samsung-Telefon haben, ist Ihnen möglicherweise der Hinweis „Secured by Knox“ auf dem Startbildschirm aufgefallen. Was bedeutet das überhaupt? Under the cut - eine Beschreibung der mobilen Sicherheitsplattform, die auf den meisten Samsung-Smartphones und -Tablets vorinstalliert ist. Dies ist die erste Überprüfung in russischer Sprache, welche Mechanismen in der Knox-Lösung allgemein vorhanden sind.

Einleitung

Im Jahr 2019 feierte Samsung Electronics sein 50-jähriges Bestehen und dieses Jahr war auch von einem weiteren runden Datum geprägt - 10 Jahre nach der Veröffentlichung des ersten Galaxy-Geräts - dem GT-I7500. So sah dieses Modell aus:

Für heutige Verhältnisse hatte das Telefon sehr bescheidene Eigenschaften: Auf einem 3,2-Zoll-Bildschirm und einem Prozessor mit einer Taktfrequenz von nur 528 MHz lief eine der ersten Versionen des Android-Betriebssystems. Tatsächlich war das Modell im Jahr 2009 nicht einzigartig: Es gab Geräte auf dem offenen Android-Betriebssystem mit ähnlichen Hardwareeigenschaften auf der ARM-Plattform auf dem Markt. Es war klar, dass Erfolg ein „Highlight“ erfordert, das das Unternehmen vom Rest abhebt.

Zweifellos hat die Offenheit des Betriebssystems den Erfolg des Android-Betriebssystems beeinflusst: Nach

Schätzungen von IDC

wurde es im Oktober 2019 auf 87% der verkauften Smartphones installiert, und diese Zahl wächst weiter. Aber dann und jetzt ist das Android-Sicherheitsproblem eines der Themen, die oft diskutiert werden.

Samsung stellte die Knox-Plattform als Antwort auf die Herausforderungen im Bereich der Informationssicherheit mobiler Geräte vor. Die erste Ausgabe von Knox (der alte Name ist "SAFE" oder "Samsung for Enterprise") wurde 2012 zusammen mit dem Galaxy S3 veröffentlicht.

Die neueste Mehrheitsversion der Plattform (3.0) wurde 2018 mit dem Galaxy S9 veröffentlicht. Die aktuelle Version zum Zeitpunkt des Schreibens ist 3.4. Der Name Knox stammt von Fort Knox, einem der sichersten Goldbestände der Welt.

Was ist Knox? Nun wird unter diesem Namen (oder richtigerweise unter einer Marke) alles verstanden, was in Samsung mit mobiler Sicherheit verbunden ist. Dies umfasst den

Samsung Pass- Passwort-Manager,

Secure Folder , den

Samsung Pay- Zahlungsservice und eine ganze Reihe von

Unternehmenslösungen , die jedoch auf der Knox-Plattform basieren.

Ein wichtiges Merkmal der Samsung Knox-Plattform ist, dass sie auf Hardware-Mechanismen basiert. Samsung als Hersteller von Hardwarekomponenten kann den gesamten Produktions-, Montage- und Konfigurationsprozess des Geräts steuern und daher Sicherheitsmechanismen basierend auf den Hardwarefunktionen entwerfen.

Dies beinhaltet die folgenden Prinzipien:

- Die Systemsicherheit basiert auf dem Hardware-Root of Trust (HW-Root of Trust).

- Die Gerätesicherheitsüberwachung sollte zum Startzeitpunkt beginnen.

- Während des Gerätebetriebs ist eine Sicherheitsüberwachung obligatorisch und regelmäßig.

- Das System muss über einen Mechanismus verfügen, mit dem Systeme von Drittanbietern ihre Integrität nachweisen können.

- Der Hauptwert des Geräts sind Benutzerdaten. Ihr Schutz hat Systempriorität.

Besonderes Augenmerk bei der Entwicklung der Knox-Plattform wird auf die spezifischen Unternehmensanforderungen für die Gerätesicherheit gelegt. Mobiltelefone sind zu einem Arbeitsinstrument geworden: Sie sind nicht nur die übliche Büroarbeit für alle (Post, Messenger, Office-Suite), sondern auch exotische Optionen: ein Telefon als Registrierkasse, ein Scanner in einem Lagerhaus oder sogar ein Führer in einem Museum. Für Unternehmen ist die Fähigkeit zur Verwaltung dieser mobilen Jobs wichtig.

Die Knox-Plattform löst auch dieses Problem:

- Unternehmensdaten auf dem Gerät sollten bequem verwaltet werden.

- Das Unternehmensgerät muss über zentralisierte Überwachungs- und Kontrollmechanismen verfügen.

- Die oben genannten Punkte sollten nicht zum Nachteil der Privatsphäre des Endbenutzers implementiert werden.

Weitere Details zur Geräteplattform Samsung Knox.

Aufbau einer vertrauenswürdigen Umgebung

Bevor auf einzelne Mechanismen eingegangen wird, sollten einige Worte über die Grundlage aller Hardwaremechanismen zum Schutz der Knox-Plattform - TrustZone-basierte Integrity Measurement Architecture (TIMA) - gesprochen werden. Es basiert auf dem ARM TrustZone Framework.

Im TrustZone-Paradigma gibt es zwei „Welten“ (Bereiche):

- Sicher

- Normal oder nicht sicher ("normale" oder "unsichere" Welt)

Ihre Trennung erfolgt auf Hardwareebene und wird von einer separaten Komponente namens Monitor gesteuert. Es sieht so aus:

Quelle: www.arm.com

Quelle: www.arm.comDie Funktionalität des Telefons ist wie folgt auf diese beiden Bereiche aufgeteilt:

Sichere Welt:

- Sensitive Computing (zum Beispiel Verschlüsselung).

- Schutz kritischer Informationen.

- Überwachen des Status des Kernels des Betriebssystems, das in Normal World ausgeführt wird.

- Zugriff auf Speicher und Geräte, die als sicher gekennzeichnet sind (Zugriff nur über Secure World möglich).

Normale Welt:

- Ausführen des Hauptbetriebssystems und aller Benutzeranwendungen.

- Anwendungen, die auf Secure World ausgeführt werden, sind am privilegiertesten und können auf die Ressourcen beider Umgebungen (Secure World und Normal World) zugreifen. Unter normalen Umständen können Anwendungen von Normal World nicht direkt auf Secure World-Ressourcen zugreifen.

Kommen wir von den Grundlagen zu den Schutzmechanismen auf der Knox-Plattform.

Hardware-Root des Vertrauens

Bereits zum Zeitpunkt der Produktion im Werk, während der Installation von Software (Software), werden kryptografische Schlüssel auf dem mobilen Gerät erstellt. Betrachten Sie zwei Hauptschlüssel:

- Geräteeigener Hardwareschlüssel (DUHK) oder Geräteeigener Hardwareschlüssel. Ein für jedes Gerät eindeutiger symmetrischer Schlüssel, der mithilfe eines Hardware-Zufallszahlengenerators direkt auf dem Gerät erstellt wird. Mit diesem Schlüssel verschlüsselte Informationen können nur auf demselben Gerät entschlüsselt werden. DUHK ist nur für das Hardwareverschlüsselungsmodul verfügbar und steht für keine Software auf dem Gerät zur Verfügung. Mit DUHK werden die verbleibenden kryptografischen Schlüssel auf dem Gerät verschlüsselt. Wenn wir sagen, dass eine Komponente an ein Gerät gebunden ist, wird meistens dieser Schlüssel verwendet.

- Geräte-Root-Schlüssel (DRK) oder Geräte-Root-Schlüssel. Einzigartig für jedes Gerät ist ein Paar asymmetrischer Schlüssel (RSA), die vom Stammzertifikat (X.509) von Samsung signiert sind. DRK wird von DUHK geschützt und ist nur bei Secure World erhältlich. Es identifiziert das Gerät eindeutig und bestätigt, dass es von Samsung hergestellt wird.

Bei dem obigen Ansatz sind die Schlüssel schwer zu manipulieren oder zu fälschen, die verschlüsselten Daten sind fest mit der Hardware verbunden und können nicht auf ein anderes Gerät übertragen und gelesen werden.

Geräteherstellung bei Samsung Electronics, Gumi, Südkorea

Geräteherstellung bei Samsung Electronics, Gumi, SüdkoreaGerät herunterladen

Sicherer Start

Der Gerätestartprozess besteht aus einer Reihe von Bootloadern, von denen jeder die Signatur der nächsten Komponente prüft und diese dann startet. Wenn die Überprüfung fehlschlägt, wird der Download-Vorgang unterbrochen. Dieser Mechanismus wird als Secure Boot bezeichnet und verwendet in seiner Arbeit den Samsung Secure Boot Key (SSBK), ein asymmetrisches Schlüsselpaar im Hardwarespeicher.

Secure Boot stellt sicher, dass das Gerät nur mit vertrauenswürdigen Samsung-Bootloadern gestartet wird. Wenn einer der Bootloader beschädigt ist, stoppt das Gerät und verhindert so eine mögliche Gefährdung des Geräts.

Trusted Boot

Secure Boot durch Überprüfen der Signatur behebt das Problem der Bootloader von Drittanbietern, nicht jedoch das Problem der alten, irrelevanten Versionen, die möglicherweise eine Reihe bekannter Sicherheitslücken aufweisen. Aus diesem Grund wurde der Trusted Boot-Mechanismus entwickelt, der auf Secure Boot aufbaut. Es prüft die Relevanz der Bootloader-Version. Die Testergebnisse werden in TrustZone Secure World in den geschützten Speicher geschrieben und können für zukünftige Überprüfungen verwendet werden.

Knox Verified Boot (KVB)

Wenn das Betriebssystem geladen wird, wird ein anderer Mechanismus namens Knox Verified Boot aktiviert. KVB ist eine Erweiterung der

Android Verified Boot (AVB) Engine. Zusätzlich zu den von AVB kontrollierten Standardmetriken berücksichtigt KVB auch die Ergebnisse von Trusted Boot und Secure Boot (d. H. Integrität und Relevanz des Bootloaders). Aufgrund der Ausführung aller KVB-Operationen im Bootloader ist diese Prüfung zuverlässig und sicher (die Prozedur wird außerhalb des geprüften Objekts ausgeführt).

Die Knox Verified Boot-Komponente ist relativ neu und wird von Geräten unterstützt, die mit dem Samsung S10 mit Android P oder höher beginnen.

Grafisch kann der Startvorgang eines durch Knox-Mechanismen geschützten Geräts wie folgt dargestellt werden:

Knox-Garantie-Bit-Hardware-Flag

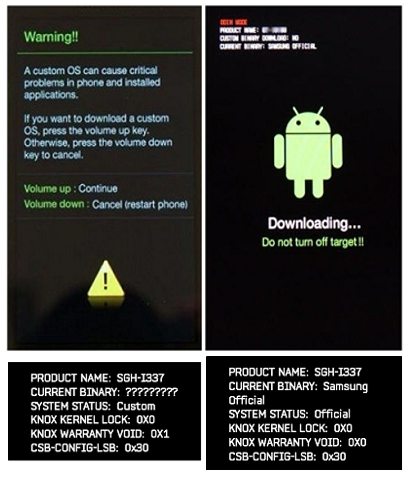

Knox Warranty Bit ist eine Sicherheitsfunktion, mit der Sie die Installation einer inoffiziellen Version der Systemsoftware auf einem Gerät aufzeichnen können. Geräte mit aktiviertem Garantiebit können einige Funktionen nicht nutzen, z. B. Knox Workspace. Die Flagge kann nicht in ihren ursprünglichen Zustand zurückversetzt werden. Es stellt sicher, dass das Samsung-Gerät zuvor nur mit einem vertrauenswürdigen Betriebssystem gestartet wurde.

Abb. Benutzerdefinierte Firmware auf der linken Seite, KNOX-GARANTIE ERLISCHT 0x1

Abb. Benutzerdefinierte Firmware auf der linken Seite, KNOX-GARANTIE ERLISCHT 0x1Hardware-Sperre auf alte Softwareversionen zurücksetzen (Rollback Prevention)

Ältere Versionen bootfähiger Komponenten können Schwachstellen enthalten. Rollback-Verhinderung - eine Funktion, die die Rückkehr zu einer älteren Version des Betriebssystems blockiert. Die für die Firmware mögliche Mindestversion des Bootloaders ist in einem geschützten Bereich gespeichert. Die kleinstmögliche Version des Betriebssystemkerns ist im Bootloader selbst gespeichert. Durch eine regelmäßige Systemaktualisierung werden die zulässigen Mindestversionen des Bootloaders und des Betriebssystems erhöht. Ein Zurück zu einer früheren oder früheren Version ist nicht möglich.

Es ist unmöglich, von Android P zu Android O zurückzukehren.

Es ist unmöglich, von Android P zu Android O zurückzukehren.Integrität der vertrauenswürdigen Umgebung

Nach dem Start muss die Integrität des Systems regelmäßig überprüft werden. In Knox gibt es hierfür mehrere Mechanismen.

Periodic Kernel Measurement Component (PKM)

PKM überwacht das Betriebssystem regelmäßig auf Änderungen an seinen Komponenten ab dem Zeitpunkt des Starts. Im Rahmen der Überprüfung werden die Kernel-Prüfsummen und der Status des SE für Android-Subsystems nachverfolgt (wir werden später darauf eingehen). PKM arbeitet für Secure World. Auf diese Weise wird jede anormale Änderung des Betriebssystemkerns erkannt.

RKP-Komponente (Real-Time Kernel Protection)

Trusted Boot schützt vor dem Laden des geänderten Kernels, der Kernel kann jedoch angegriffen werden, während das Gerät ausgeführt wird. Eine ständige Überwachung der Code-Integrität und kritischer Daten ist erforderlich. RKP ist eine Sicherheitsüberwachung in einer isolierten Umgebung - entweder in der ARM TrustZone Secure World oder in einem „dünnen“ Hypervisor, der durch Virtualisierungshardware-Erweiterungen geschützt ist.

RKP verwendet spezielle Methoden, um die Speicherverwaltung in Normal World zu überwachen, kritische Anforderungen abzufangen und deren Auswirkungen zu bewerten, bevor sie ausgeführt werden. Der Echtzeit-Kernel-Schutzmechanismus ergänzt die regelmäßigen Kernel-Integritätsprüfungen (PKMs).

Somit ist der Echtzeit-Kernelschutz eine Garantie für den Schutz vor der Ausführung von Schadcode auf Betriebssystemkernelebene.

Integritätsprüfung für vertrauenswürdige Umgebungen

Mobile Geräte funktionieren nicht isoliert, normalerweise sind sie Teil eines größeren Systems, z. B. Server-Clients, Rechenknoten usw.. Damit das System stabil und sicher funktioniert, muss sichergestellt sein, dass alle seine Komponenten „fehlerfrei“ und fehlerfrei sind Sie sind, was sie sagen, was sie sind. Dies ist eine recht schwierige Aufgabe, die im Rahmen der Knox-Plattform mithilfe des Remote-Zertifizierungsmechanismus gelöst wird.

Remote-Gerätezertifizierung (Knox Attestation)

Durch die Remote-Zertifizierung kann ein Drittanbieter-System einen Rückschluss auf den Status des Endgeräts ziehen. Insbesondere werden folgende Parameter überprüft:

- Messungen, die während des Trusted Boot-Startvorgangs erfasst wurden;

- Protokolle von Sicherheitsverletzungen von PKM- und RKP-Mechanismen seit dem letzten Neustart;

- Knox-Garantiebitstatus

- Verschiedene Gerätekennungen, z. B. IMEI.

Die Zertifizierungsnachricht wird in der ARM TrustZone Secure World generiert. Dies ist auch dann richtig, wenn das Betriebssystem in Normal World gefährdet ist.

Die Zertifizierung prüft nicht nur einzelne Parameter, sondern bewertet auch den Zustand des Gesamtsystems. Nur wenn die vom Trusted Boot erfassten Messwerte den Referenzwerten entsprechen und der Knox Warranty Bit-Wert nicht geändert wird, gilt die Zertifizierung als bestanden.

Die Zertifizierungsnachricht kann nicht gefälscht werden, da sie mit dem Samsung Attestation Key (SAK) signiert ist, der vom Samsung-Stammschlüssel abgeleitet ist. Der Remote-Server kann die Integrität der Nachricht mithilfe des Samsung-Stammschlüssels überprüfen. Die Signatur enthält einen serverseitig generierten kryptografischen Zusatz (eine Zufallszahl, die nur einmal verwendet wird), um zu verhindern, dass der Angreifer die alte Validierungsnachricht auf einem bereits kompromittierten Gerät verwendet.

Das Drittanbietersystem kann abhängig von den Sicherheitsrichtlinien auf der Grundlage der Ergebnisse der Zertifizierung weitere Maßnahmen beschließen. Sie können beispielsweise die Verbindung zum Gerät trennen, Inhalte in einem sicheren Arbeitsbereich löschen, den Standort des Geräts abfragen und viele andere Aktionen ausführen.

Datenschutz

Daten sind der Kernwert eines mobilen Geräts und erfordern separate Schutzmechanismen.

Interne Speicherverschlüsselung

Die vollständige Verschlüsselung des internen Speichers ist Voraussetzung für alle Geräte, die auf Android OS ab Version 7 basieren. Knox entwickelt dieses Konzept, indem der Schlüssel in einem sicheren Hardwareschlüsselspeicher gespeichert wird.

Sicherheitsverbesserungen (SE) für Android

Samsung Knox verwendet die Sicherheitsverbesserung für Android (Sicherheitsverbesserung für Android, SE für Android), die dem Betriebssystem die obligatorische Zugriffssteuerung (Mandatory Access Control, MAC) hinzufügt.

SE für Android bietet zwei Ebenen des MAC-Schutzes:

- Kernel-Schutz

- Android Middleware-Schutz

Zu den SE-Zielen für Android gehört das Isolieren von Daten und Anwendungen sowie das Einschränken der Rechte von Systemprozessen, einschließlich der für einen Superuser ausgeführten Prozesse.

Knox Containerisierung

Ein besonderer Anwendungsfall für die SE für Android-Engine ist der Knox-Container.

Ein Container unterteilt Anwendungen und Daten in zwei unabhängige Bereiche: einen regulären und einen geschützten Bereich. Die Daten des geschützten Bereichs werden verschlüsselt im internen Speicher abgelegt. Verschlüsselungsschlüssel werden wiederum unter Verwendung eines DUHK-Schlüssels verschlüsselt, d.h. Sie sind an ein bestimmtes Gerät gebunden. Wenn das Gerät kompromittiert ist (Knox Warranty Bit, Trusted Boot usw.), wird der Zugriff auf den Container blockiert.

Es ist wichtig zu beachten, dass die im Container installierten Anwendungen in einer normalen Umgebung funktionieren. Infolgedessen wird eine für Android geschriebene Anwendung in einem Container ausgeführt, ohne dass Anpassungen oder Änderungen am Quellcode erforderlich sind.

Die Containerisierungstechnologie wird in mehreren Samsung-Produkten wie Secure Folder und Knox Workspace verwendet.

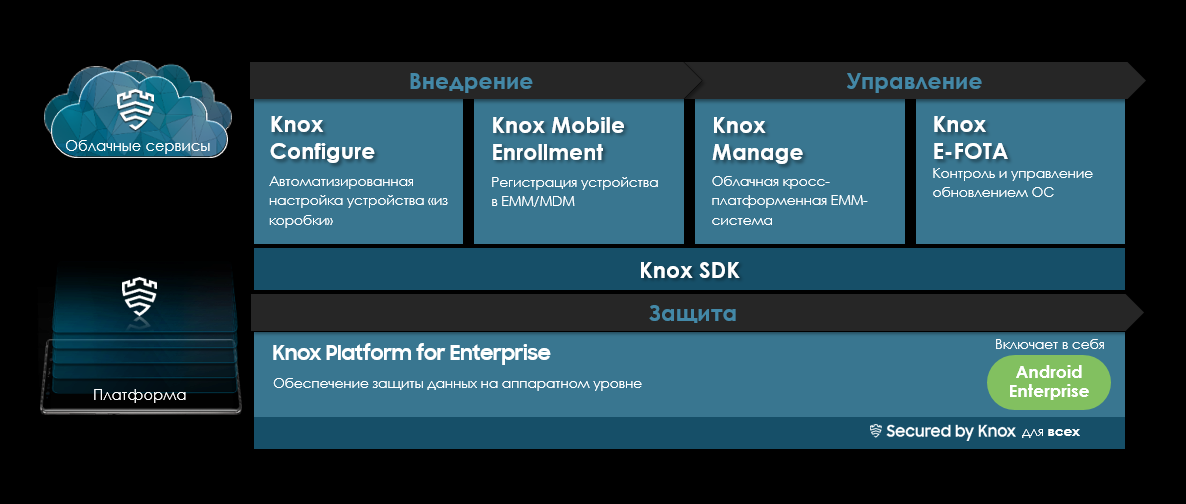

Geschäftsmöglichkeiten

Alle oben genannten Mechanismen sind von besonderer Bedeutung, wenn mobile Geräte in einer Unternehmensumgebung verwendet werden. Dieses Thema verdient eine gesonderte Betrachtung, daher beschränken wir uns hier auf das Bild:

Zusätzliche Quellen zum Thema:

Gepostet von: Vladimir Karacharov,

Manager, B2B Pre / Post Sales

Geschäftsentwicklungsteam

Samsung R & D Institute Russland