Willkommen zum dritten Artikel in unserem Check Point Forensic Cycle von Check Point. Dieses Mal werden wir

SandBlast Mobile betrachten . Mobile Geräte sind seit langem ein Teil unseres Lebens. In Smartphones, unserer Arbeit, unserer Freizeit, Unterhaltung, persönlichen Daten. Auch Angreifer wissen davon. Laut dem Check Point-Bericht für 2019 sind die drei häufigsten Angriffsmethoden für Benutzer:

- E-Mail (böswillige Anhänge, Links);

- Web (Virensoftware, Phishing);

- Smartphones (schädliche Anwendungen, gefälschte WiFi-Netzwerke, Phishing).

Wir können die ersten beiden Vektoren mit dem bereits betrachteten

SandBlast Network und

SandBlast Agent schließen . Es bleiben Smartphones, deren Bedrohungen in den Nachrichten immer häufiger vorkommen. Um diesen Angriffsvektor zu schützen, hat Check Point eine spezielle Lösung -

SandBlast Mobile . Im Folgenden sehen wir uns die Forensik an, die wir bei der Untersuchung von Vorfällen auf Mobilgeräten erhalten können.

Check Point SandBlast Mobile

Dieses Mittel tauchte vor relativ kurzer Zeit im Check Point-Portfolio auf. Die Bedienung des Systems ist äußerst einfach (wahrscheinlich das einfachste aller CP-Produkte). Die gesamte Verwaltung erfolgt über ein Cloud-Service-Portal. Dort fügen Sie mobile Geräte von Benutzern hinzu und dort können Sie deren Status verfolgen. Mit SandBlast Mobile können Sie die folgenden Sicherheitsprobleme lösen:

- Blockieren Sie 0-Tage-Angriffe (als Anwendungen oder Dateien).

- Schutz vor Phishing in jeder mobilen Anwendung (SMS oder Messenger);

- Schutz vor Botnet-Netzwerken (Verhinderung des Verlusts persönlicher oder Unternehmensdaten);

- Blockieren des Zugriffs infizierter Geräte auf Unternehmensressourcen (wenn das Gerät infiziert ist oder nicht den Sicherheitsrichtlinien entspricht, können Sie von Ihrem Smartphone aus nicht auf Unternehmensanwendungen zugreifen);

- Sperren des Zugriffs auf schädliche Websites.

Zu diesem Produkt gibt es ein ausgezeichnetes Webinar von Amir Aliyev (Firma Check Point):

Mit Ihrer Erlaubnis werde ich die Fähigkeiten dieses Agenten nicht detailliert beschreiben. Unsere Artikelserie befasst sich mit Forensik. Aber vielleicht werden wir in naher Zukunft einen separaten Kurs für SandBlast Mobile starten (das Produkt ist sehr einfach).

Ein wichtiger Punkt . SandBlast Mobile kann

für 50 Geräte 30 Tage lang absolut

kostenlos verwendet

werden . Meiner Meinung nach ist dies eine großartige Gelegenheit, die Sicherheit mobiler Geräte (z. B. Unternehmensverwaltung) zu überprüfen. Das Verfahren zum Erhalt einer Demo ist recht einfach:

Schreiben Sie uns oder bewerben Sie sich über das

Online-Formular .

Forensics SandBlast Mobile - Dashboard

Alle Analysen von böswilligen Aktivitäten beginnen mit dem Haupt-Dashboard im SandBlast Mobile-Cloud-Portal:

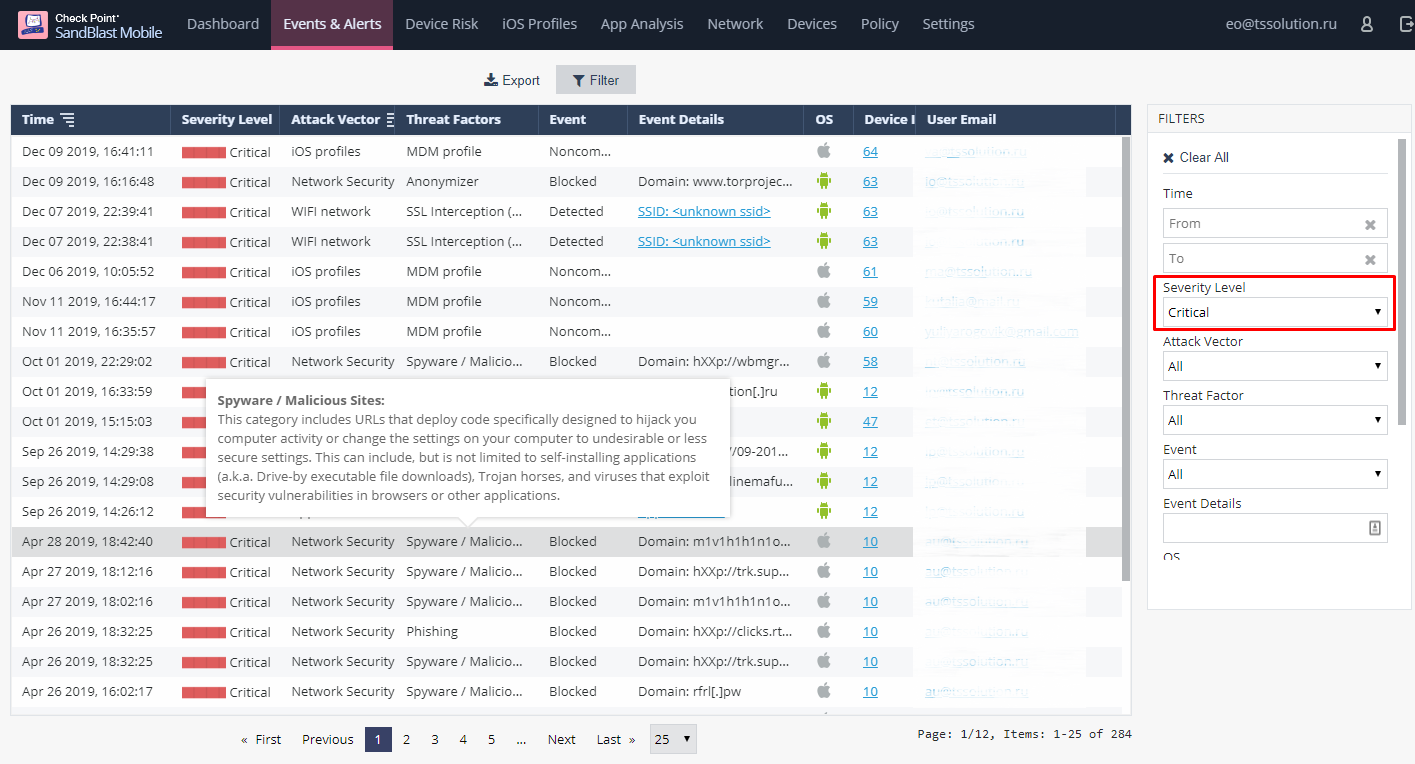

Hier können Sie die Anzahl der aktiven Geräte, Bedrohungen, deren Kritikalität usw. sehen. Als nächstes können wir direkt zur Liste der Ereignisse (Events & Alerts) gehen und diese nach Schweregrad filtern:

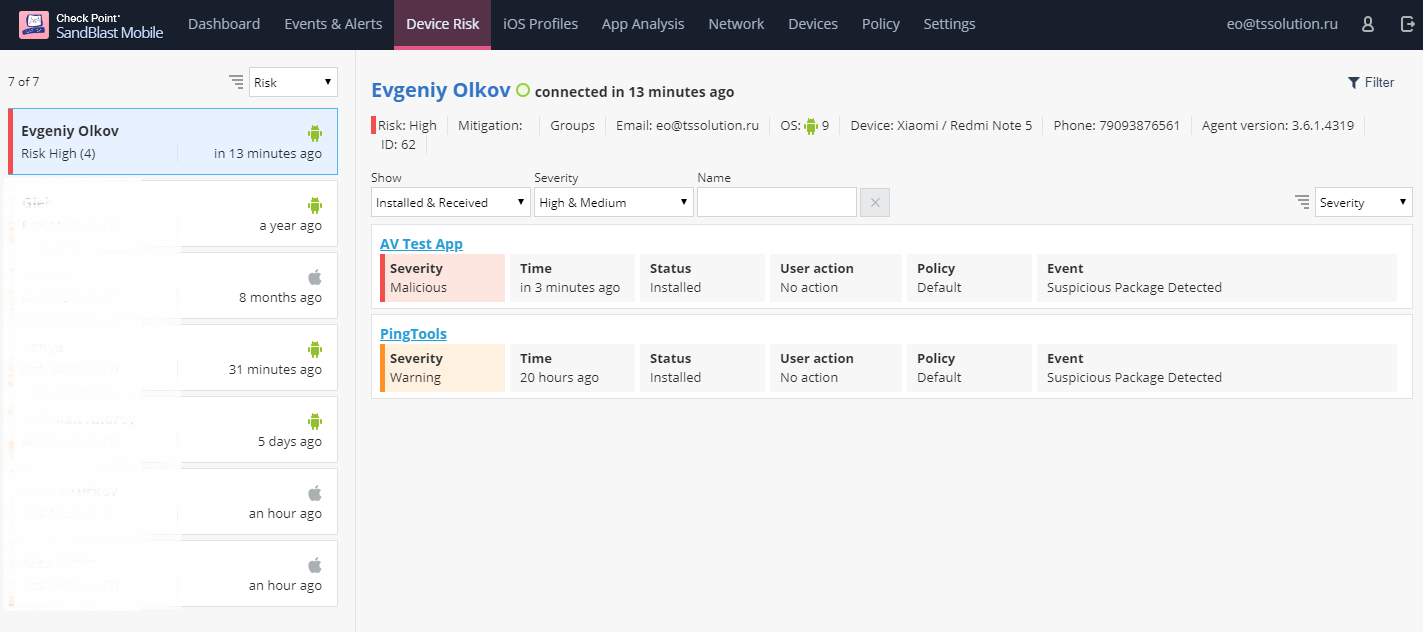

Wir werden den Angriffsvektor, seinen Typ, Details des Ereignisses und tatsächlich alle daran beteiligten Benutzer (ihre Geräte) sehen. Wenn Sie möchten, können Sie Ereignisse nach einem bestimmten Gerät filtern (Geräterisiko) und sich mit allen damit verbundenen Bedrohungen vertraut machen:

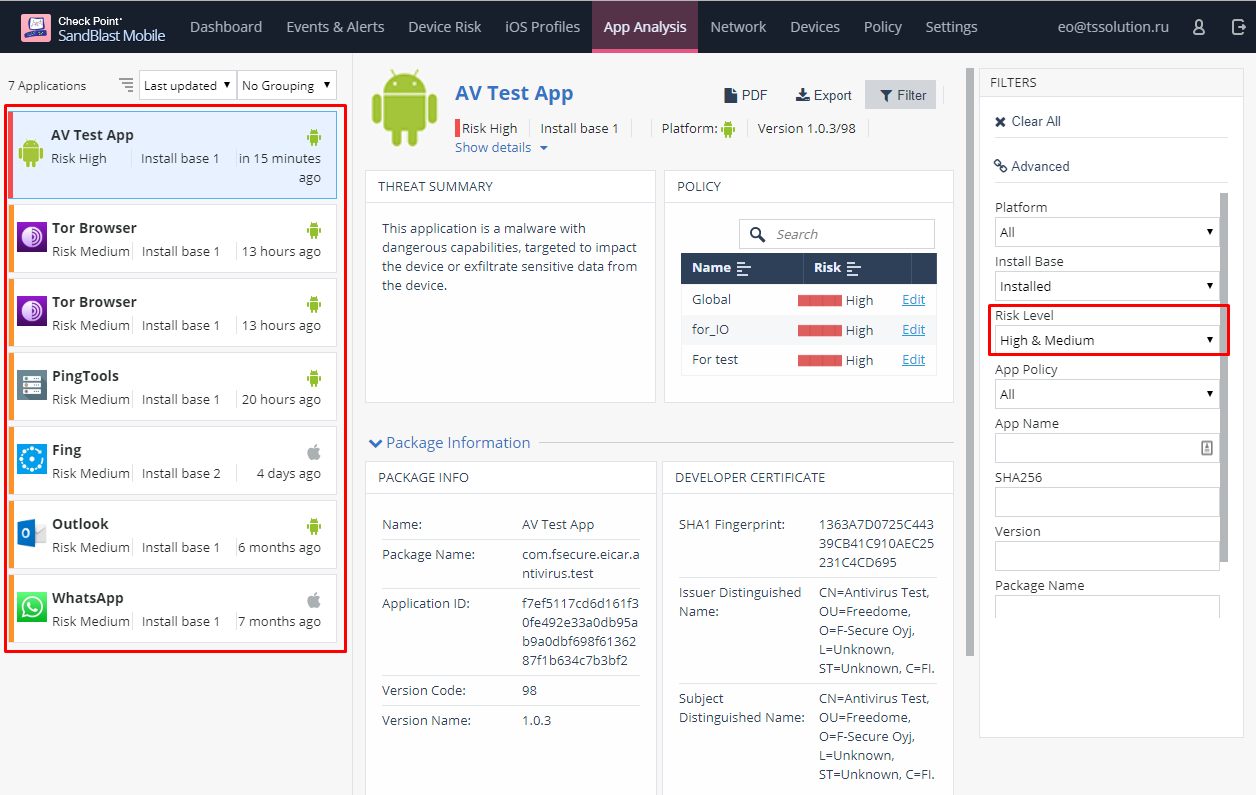

Das vielleicht interessanteste Element für einen Sicherheitsbeamten ist die Registerkarte "App-Analyse", auf der Sie eine böswillige Anwendung "zum Absturz bringen" und feststellen können, was Check Point nicht gefallen hat. Es gibt einen "Risikostufen" -Filter, mit dem wir alle gefährlichen Anwendungen sehen können. Zum Beispiel können wir den Testvirus

AV Test AP betrachten :

Hier sehen Sie das allgemeine Urteil über die Anwendung, grundlegende Informationen über den Hersteller, den Hash der Menge und so weiter. Nicht sehr interessant Schauen wir uns eine andere "virale" Anwendung an -

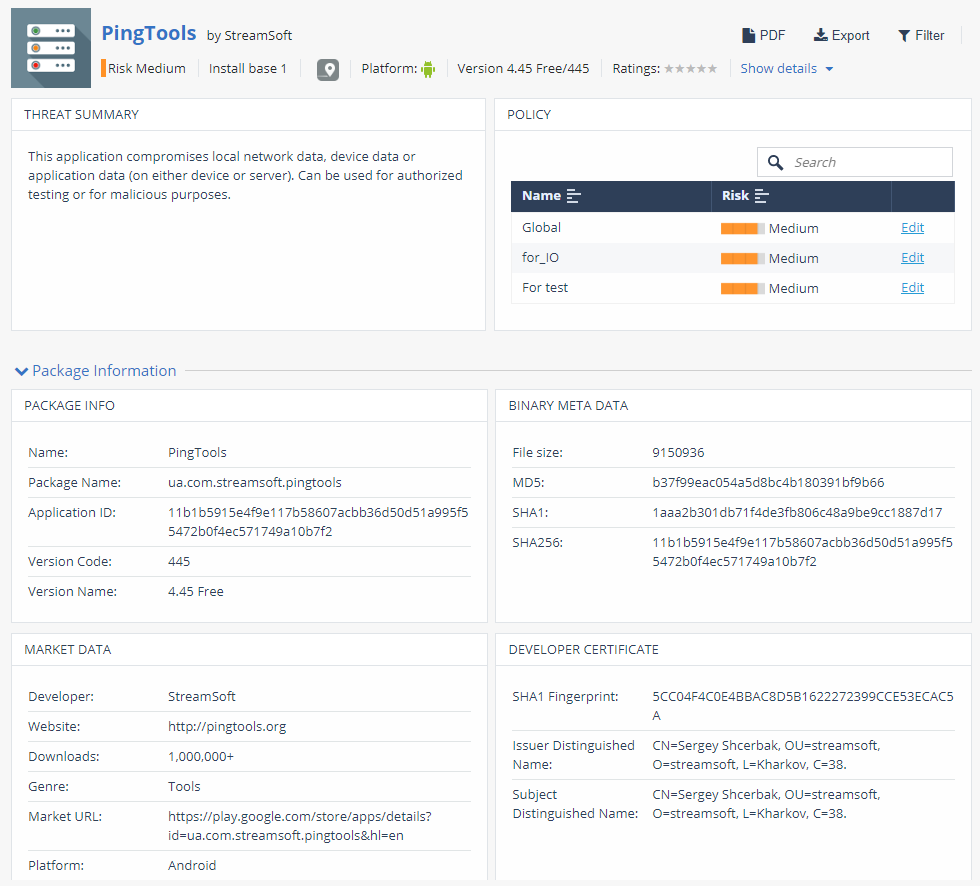

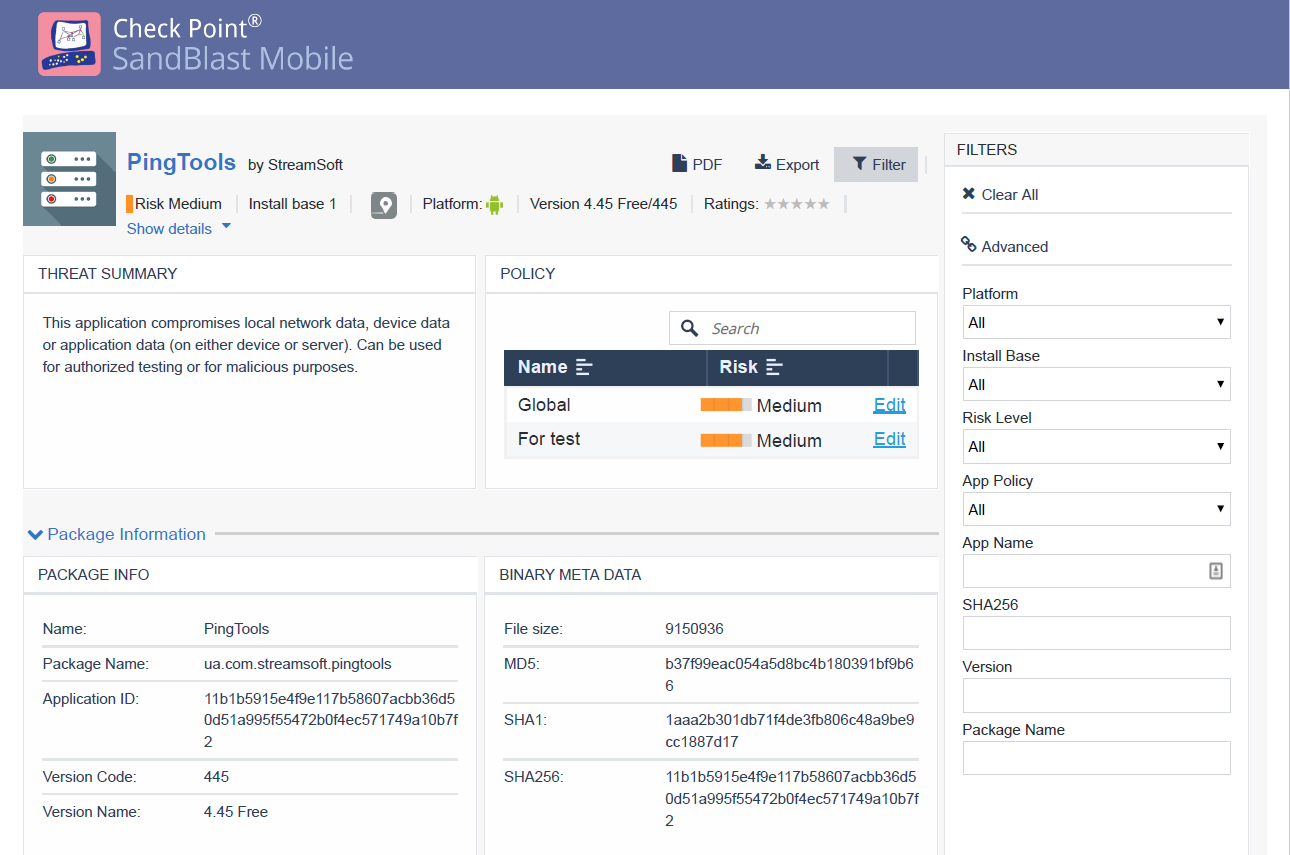

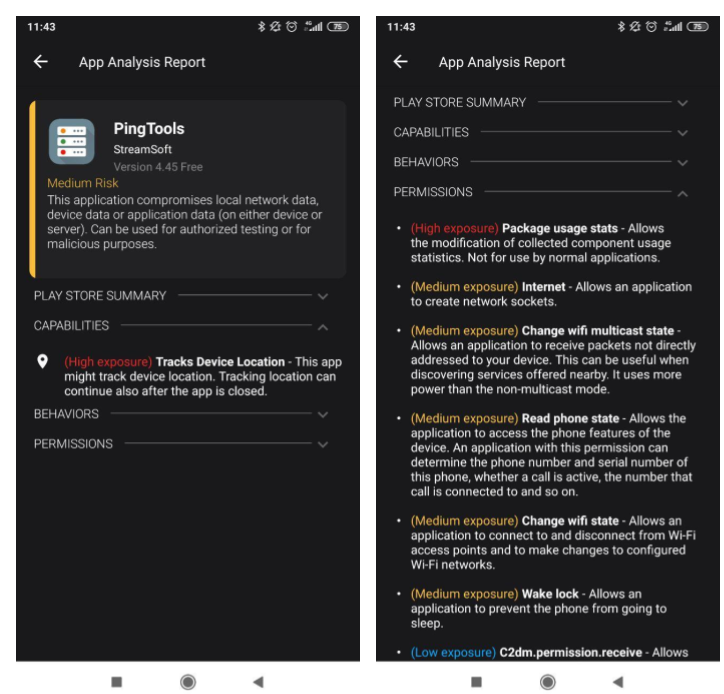

Ping Tools :

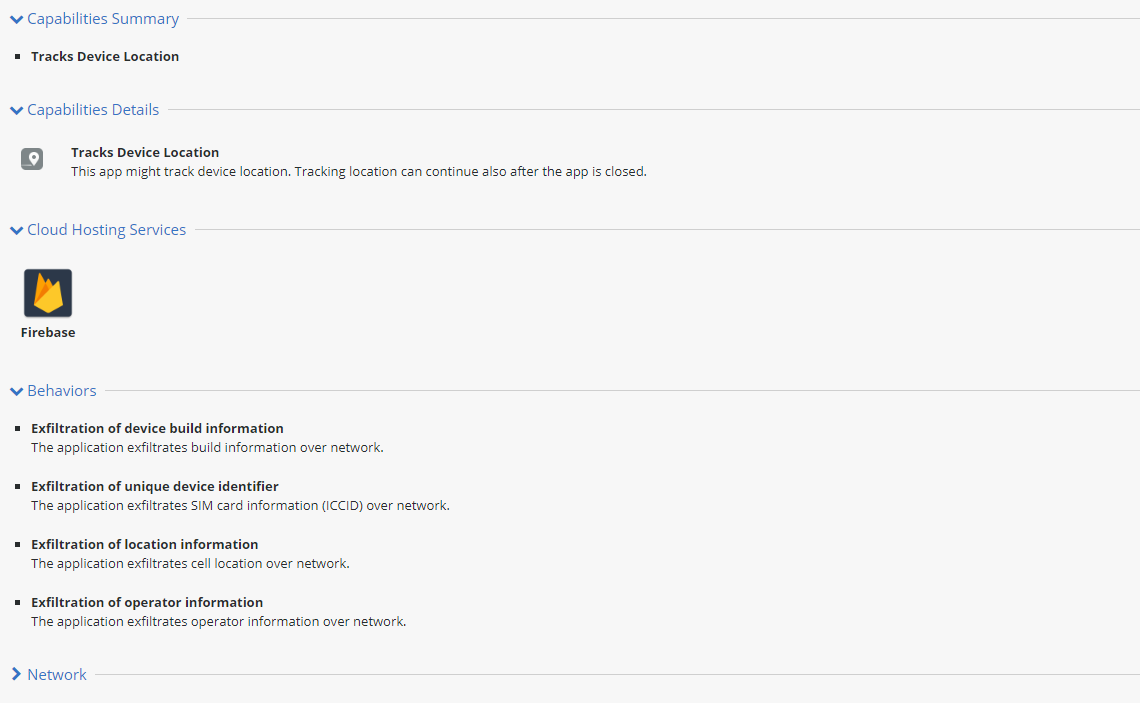

Nachdem Sie sich mit den grundlegenden Informationen vertraut gemacht haben, können Sie sich die Details der Bedrohungen ansehen. Hier sehen wir zum Beispiel, dass die Anwendung den Standort des Geräts überwacht (auch wenn es geschlossen ist) und einige seltsame Verhaltensweisen aufweist:

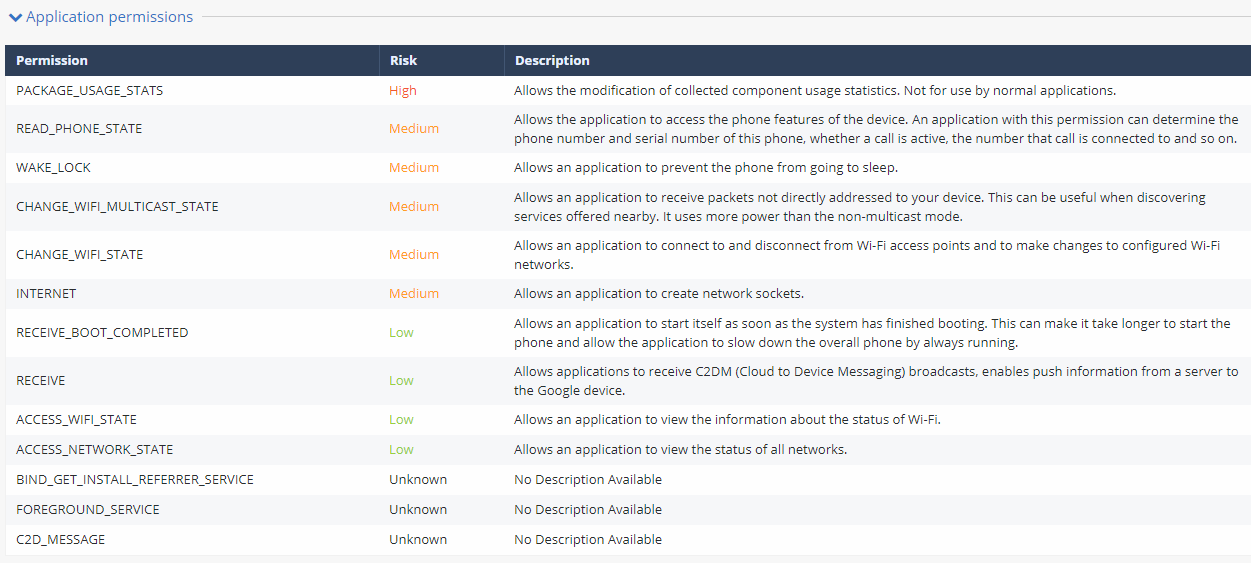

Interessant ist auch der Abschnitt Anwendungsberechtigungen. Wenn man es betrachtet, stellt sich fast immer die Frage: "Warum benötigt diese Anwendung solche Rechte?"

Dieser Bericht kann als informatives PDF heruntergeladen werden:

Quellen können hier heruntergeladen

werden . Und hier können Sie den Bericht über die sensationelle

Schadanwendung CamScanner herunterladen .

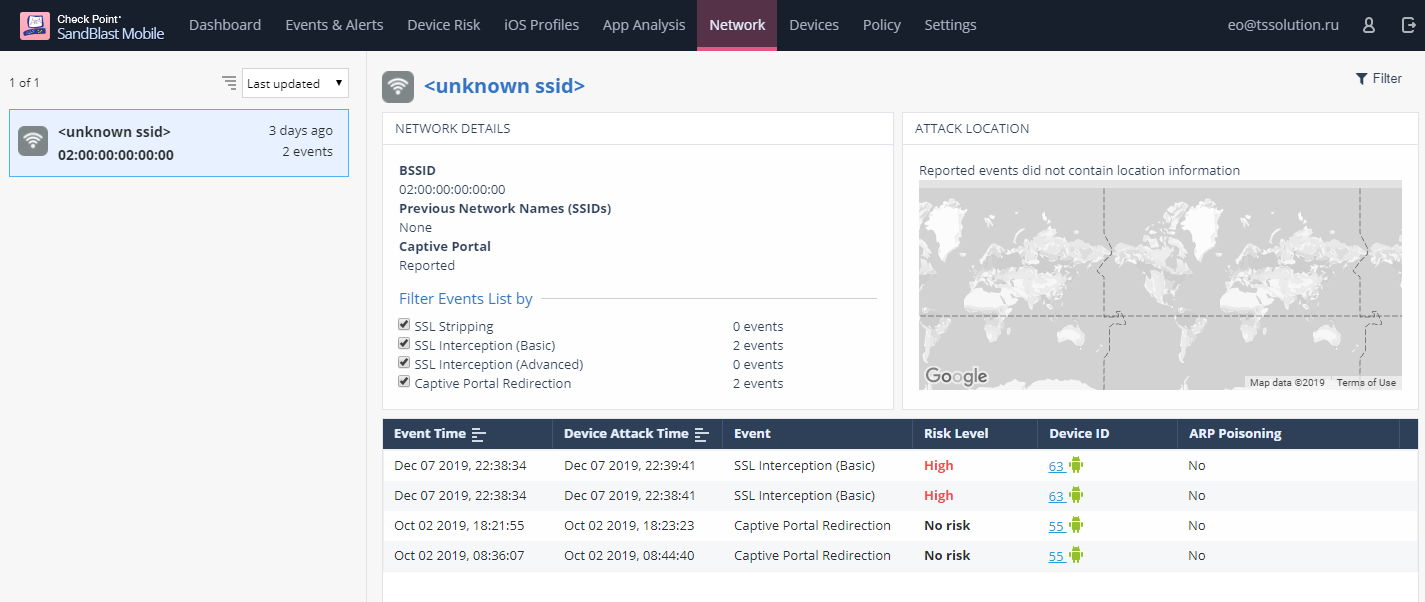

Es gibt eine weitere interessante Registerkarte, "Netzwerk", auf der wir die Netzwerke analysieren können, mit denen Ihre Benutzer eine Verbindung herstellen:

SandBlast Mobile mit den Augen des Benutzers

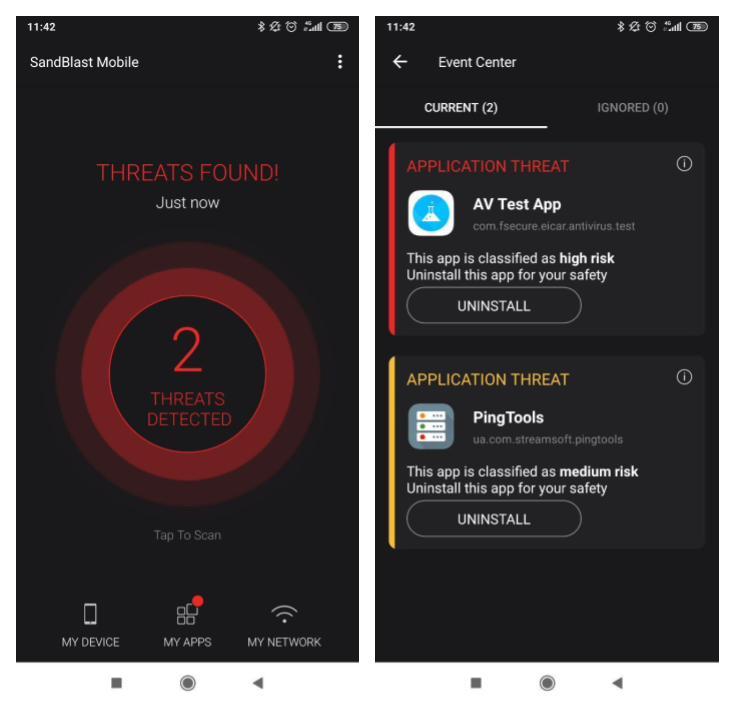

Diese Anwendung verursacht dem Benutzer keine besonderen Probleme. Bei der ersten Installation wird das Gerät gescannt und eine Beurteilung vorgenommen, ob und welche Bedrohungen vorliegen:

Gleichzeitig kann der Benutzer selbst sehen, was genau dem Agenten in diesen Anwendungen nicht gefallen hat:

Meiner Meinung nach recht umfassende Informationen, die dem Benutzer die Schlussfolgerung ermöglichen, dass die Software schädlich ist. Wenn ein Benutzer versucht, eine schädliche Anwendung herunterzuladen, funktioniert SandBlast Mobile gleichzeitig sofort:

Der Systemadministrator erhält die gleiche Benachrichtigung.

Zusätzliches Material zu Check Point SandBlast Mobile (sehr zu empfehlen).

Fazit

Wie bereits erwähnt, sind mobile Geräte in unserem täglichen Leben fest verankert. Die überwiegende Mehrheit nutzt Smartphones für die Arbeit und hat Zugriff auf Unternehmensdaten. Dies macht mobile Geräte zu einem extrem gefährlichen Angriffsvektor in Ihrem Netzwerk, den Sie nicht nur schließen, sondern auch verstehen müssen, was genau Sie bedroht. Die Forensik von Check Point SandBlast Mobile fügt sich perfekt in den umfassenden Schutz von Unternehmensdaten und die allgemeine Strategie zur Informationssicherheit ein.

Im nächsten Artikel werden wir uns CloudGuard SaaS-Berichte ansehen. Also bleibt dran (

Telegramm ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen .

PS Wir danken Alexei Beloglazov (Firma Check Point) für ihre Hilfe bei der Erstellung dieses Artikels.