Zero-Click oder Zero-Touch ist ein Remote-Angriff auf ein Gerät, für den der Benutzer keine zusätzlichen Aktionen ausführen muss. Dies kann auf dem Luftweg (OTA, over-the-air) erfolgen: Es reicht aus, dass sich das Opfer im Bereich des gewünschten drahtlosen Kommunikationskanals befindet. Wir werden in diesem Artikel über solche Angriffe sprechen.

Anstatt vorzustellen

Das Original.

0-Klick-Angriffe erfordern keine Aktion des Benutzers. 1-Klick-Angriffe erfordern eine Aktion. Im Großen und Ganzen können fast alle Angriffe auf Serveranwendungen auf 0-Klick zurückgeführt werden, aber in unserem Artikel geht es nicht um Serversoftware. Das Auftreten von 1-Klick- und 0-Klick-Angriffen ist mit der massiven Verbreitung mobiler Geräte, der Zunahme der Netzwerkabdeckung und der Anzahl der Wi-Fi-Punkte verbunden. Durch das aktive Surfen im Internet speichern mobile Geräte viele persönliche und vertrauliche Informationen. Das ultimative Ziel des Angreifers sind genau diese Benutzerdaten, die jetzt nicht auf dem Server oder Heimcomputer gespeichert werden, sondern direkt in seiner Tasche.

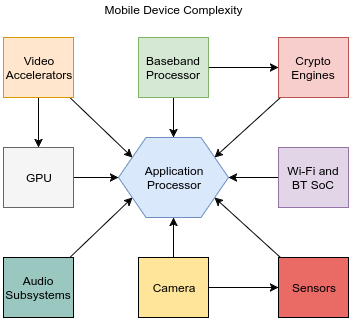

In den letzten 10 Jahren haben sich alle unsere Informationen und Kommunikationen von Desktops auf leistungsstarke Mobiltelefone mit einer Reihe intelligenter Hardware verlagert. Somit hat sich die Angriffsfläche (Angriffsfläche) stark vergrößert.

Früher bot eine Firewall dem Benutzer relative Sicherheit. Aber jetzt ist klar, dass jeder von Hacking bedroht ist, und vor allem: Der Angriff kann unsichtbar sein.

Wie ist das möglich?

- Wenn Sie speziell geformte Daten über einen drahtlosen Datenübertragungskanal (GSM, LTE, WLAN, Bluetooth, NFC usw.) an das Gerät des Opfers senden, unterstreichen Sie das Notwendige.

- Die Sicherheitsanfälligkeit kann bei der Verarbeitung dieser Daten direkt auf dem Chip (Basisband, Wi-Fi-SoC, Bluetooth-SoC, NFC-SoC usw.) auftreten.

- Die Daten können auch etwas weiter gehen, und die Sicherheitsanfälligkeit tritt auf, wenn die Daten im Zielprogramm (Anrufe, SMS, MMS, Instant Messenger, E-Mail-Clients usw.) vorverarbeitet werden, das für die Aufbereitung dieser Daten für den Benutzer verantwortlich ist.

- Als nächstes führt die Nutzlast im Exploit bestimmte Aktionen für die Nachnutzung aus.

In diesem Fall muss das Opfer genau 0 Klicks, Berührungen oder Übergänge machen! Ein solcher Angriff ist schwer zu verhindern und es ist unmöglich, das Opfer dafür zu beschuldigen, dass es einem Phishing-Link aus einer Nachricht folgt oder eine Art Dokument öffnet. In einigen Quellen wird derselbe Angriff als "vollständig entfernt" oder "interaktionslos" bezeichnet - es gibt keinen einzigen Begriff.

Der Vorteil eines solchen Angriffs besteht darin, dass der Angreifer keine Social-Engineering-Sitzungen durchführen muss, um den Benutzer zu überzeugen, auf den Link zu klicken oder das Dokument zu öffnen. Alles geschieht unbemerkt und der Benutzer versteht möglicherweise überhaupt nicht, dass ein Angriff stattgefunden hat. Wenn Sie den klassischen Weg durch einen Angriff auf eine Benutzeranwendung beschreiten, ist fast alles bereits mit verschiedenen Sicherheitsminderungen versehen. Und wenn Sie von der Seite verschiedener SoCs gehen, besteht eine hohe Wahrscheinlichkeit, dass Sie einem System ohne Sicherheitsminderungen begegnen, was natürlich die Arbeit des Angreifers vereinfacht.

Es kann alles sein:

- Servicedaten bei der Kommunikation mit einem Mobilfunkmast (OTA-Befehle)

- Link Level-Pakete

- Authentifizierungsantworten

- SMS-Nachrichten

- MMS-Nachrichten

- Sprachnachrichten

- Videokonferenzen

- Nachrichten an Ihren Lieblingsboten (Skype, WhatsApp, Viber, FaceTime, Telegramm usw.)

- Anrufe

- etc.

All dies kann dazu führen, dass eine Sicherheitsanfälligkeit entweder in der Firmware des Chips oder im Programmcode, der für dessen Verarbeitung verantwortlich ist, ausgelöst wird. Leider enthält auch der Code, der für die frühe Phase der Datenverarbeitung verantwortlich ist, Schwachstellen.

Als Bonus empfehlen wir einen Artikel von Natalie Silvanovich aus dem Google Project Zero "Die vollständig entfernte Angriffsfläche des iPhones" .

Gibt es echte Beispiele?

Das Interesse an solchen Angriffen in Forschungskreisen ist erst vor kurzem aufgetaucht, und jetzt gewinnen sie an Popularität. Von den Arbeiten in diesem Bereich sind folgende zu unterscheiden (die Liste erhebt keinen Anspruch auf Vollständigkeit):

Im Bereich Wi-Fi:

Im Basisbandbereich:

- "Das Telefon in Ihrem Telefon verschwimmen lassen " , CHARLIE MILLER, COLLIN MULLINER (2009)

- "Ihr gesamtes Basisband gehört uns", Ralf-Philipp Weinmann (2010)

- "Die Basisband-Apokalypse", Ralf-Philipp Weinmann (2011)

- "Basisbandangriffe: Ausnutzung von Speicherfehlern in zellulären Protokollstapeln aus der Ferne" , Ralf-Philipp Weinmann (2012)

- "Breaking Band: Reverse Engineering und Nutzung des Shannon-Basisbands" , Nico Golde, Daniel Komaromy (2016)

- "Pfad der geringsten Resistenz: Eskalation des zellulären Basisbands zum Anwendungsprozessor auf Mediatek-Geräten" , György Miru (2017)

- "Ein Spaziergang mit Shannon Walkthrough eines Pwn2own-Basisband-Exploits" , Amat Cama (2018)

- "Nutzung eines modernen Smartphone-Basisbands" , Marco Grassi, Muqing Liu, Tianyi Xie (2018)

Hinweis zum Betrieb des Basisbandprozessors:

Wenn Sie Basisbänder mit einer böswilligen Basisstation verwenden, sollten Sie beachten, dass die meisten Pakete ab 3G mit einem speziellen Schlüssel authentifiziert werden müssen. Zitat aus "Ausnutzung eines modernen Smartphone-Basisbands" : "Dies liegt daran, dass ursprünglich 2G-Netzwerke (zweite Generation) die BTS (Basisstation) als vertrauenswürdige Komponente betrachteten, die für Angreifer unerreichbar war." Das Telefon vertraut also blind jedem, der sich als BTS ausgibt. Dies ermöglicht es, eine gefälschte BTS zu erstellen und Angriffe über Funk zu starten. Nur die Basisstation authentifiziert das Mobiltelefon, aber nicht umgekehrt. Nach dem Aufkommen von SDR wird klar, dass der BTS jetzt nicht mehr vertraut werden kann. Heutzutage ist es sehr billig, eine gefälschte Basisstation zu bauen und Mobiltelefone anzugreifen. Aus diesem Grund wurde in 3G-Netzen und neueren der Ansatz geändert. Jetzt authentifiziert das Mobiltelefon mit den Schlüsseln auf der SIM-Karte in der Regel die 3G-Basisstation oder eine neuere Basisstation. Dadurch werden viele Angriffsflächen in 3G- und neueren Netzwerken entfernt, für die die Authentifizierung umgangen werden muss. “

Aufgrund der Tatsache, dass die meisten modernen Basisbandunterstützungen 3G und 4G und Netzwerke neue Standards verwenden (diese haben höhere Priorität), benötigt der Angreifer zusätzliche Techniken, mit denen die Standardverbindungsmethode (bis zu 2G) im Clientmodem herabgestuft werden kann.

Mögliche Nuancen und alles aus der konkreten Implementierung eines Chips.

Nach der Analyse der obigen Arbeit können wir verstehen, dass für den Erfolg eines schwerwiegenden Angriffs in der Regel zusätzlich zu den direkten Sicherheitslücken der Remotecodeausführung zusätzliche Sicherheitslücken erforderlich sind, die die Berechtigungen im System erhöhen (im Fall von Instant Messenger) oder zur Übertragung der Codeausführung von einem peripheren Chip (Wi-Fi) führen , Basisband usw.) auf dem Hauptprozessor (Anwendungsprozessor). Nur durch das Sammeln einer Reihe von Schwachstellen kann ein vollständiger Kompromiss für ein Gerät erzielt werden.

Echte Zero-Click-Vorfälle sind schwer zu beheben. Wenn Sie sich jedoch dem 1-Klick -Modus zuwenden, erinnern Sie sich sofort an den Angriff mit dem böswilligen Pegasus-Code, die Untersuchung von "Ein sehr tiefer Einstieg in die in der Wildnis gefundenen iOS-Exploit-Ketten" und den jüngsten CVE-2019-11932 in WhatsApp, der zu RCE führte.

Mobile Pwn2own 2019 Wettbewerb

Die Organisatoren der pwn2own-Wettbewerbe zeigten Interesse an solchen Angriffen, obwohl es zuvor nur Browser und Betriebssysteme gab. Sie erschienen zum ersten Mal im Jahr 2015 und im Jahr 2019 gab es bei PWN2OWN TOKYO Kategorien wie:

- Kurze Distanz: Der Angriff erfolgt bei der Interaktion über WLAN, Bluetooth, NFC.

- Messaging: Angriff beim Anzeigen oder Empfangen von MMS- oder SMS-Nachrichten;

- Basisband: Bei der Interaktion mit einer Basisstation tritt ein Angriff auf.

Und unter den Zielgeräten waren:

- Xiaomi Mi 9

- Samsung Galaxy S10

- Huawei P30

- Google Pixel 3 XL

- Apple iPhone XS max

- Oppo F11 Pro (nur Basisband)

Je nach Kategorie und Zweck lag der Preis zwischen 30.000 und 150.000 US-Dollar.

Nach den Ergebnissen haben wir folgendes Bild:

- Samsung Galaxy S10 wurde über NFC gehackt. UaF-Sicherheitslücke in JavaScript JIT;

- Das Samsung Galaxy S10 wurde durch das Basisband gehackt. Schwachstellenüberlauf auf dem Stack;

- Xiaomi Mi9 wurde durch NFC gehackt. XSS-Schwachstelle.

Ja, nicht alle Angriffe waren Null-Klick-Angriffe, aber der Trend ist signifikant.

Markt ausnutzen

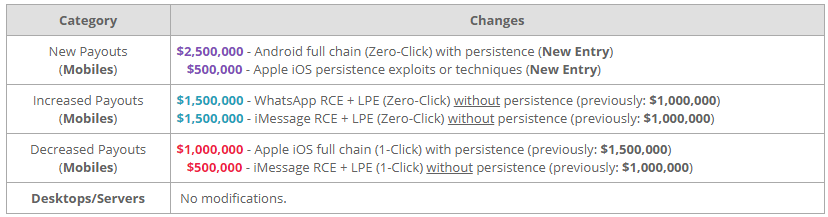

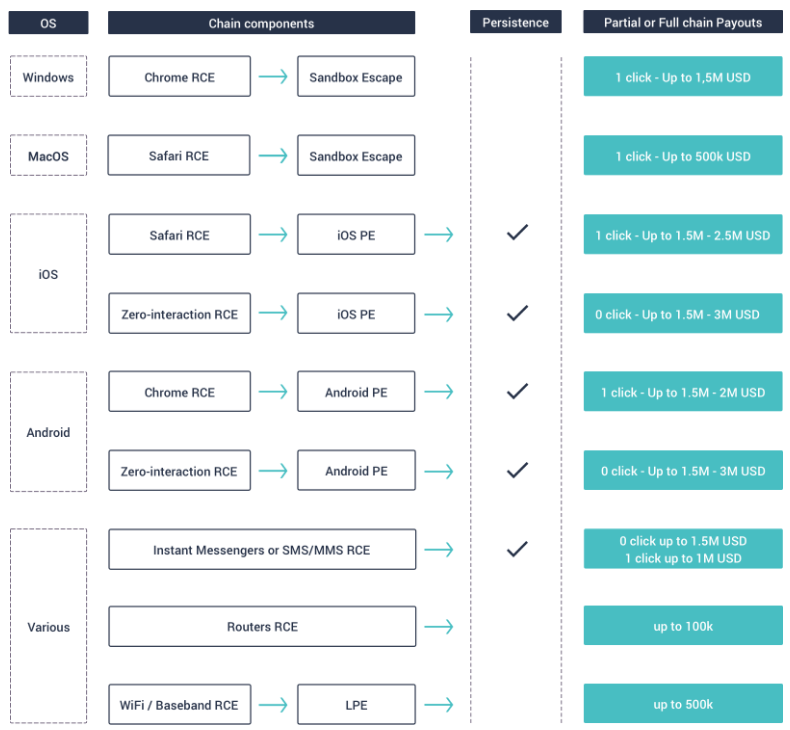

Exploit-Broker sind ebenfalls an Zero-Click interessiert und bieten bis zu 3 Millionen US-Dollar für solche Exploit-Ketten an.

Und der Preis anderer Makler.

Empfehlungen

Das Einzige, was geraten werden kann und was ein gewöhnlicher Benutzer tun kann, ist, alle Aktualisierungen rechtzeitig vorzunehmen, um das Betriebssystem, die Firmware und die Anwendungen auf dem neuesten Stand zu halten. Dies minimiert die Wahrscheinlichkeit eines erfolgreichen Angriffs.

Fazit

Zero-Click-Angriffe sind schwierig zu implementieren und erfordern in der Regel die Erfüllung einer Reihe von Bedingungen, die sie nicht weit verbreiten. Sie können jedoch großen Schaden anrichten, ohne entdeckt zu werden.

PS Danke veneramuholovka für die Hilfe bei der Vorbereitung der Materialien für den Artikel!