Nach russischem Recht wird jedes Unternehmen, das mit den persönlichen Daten seiner Nutzer in Russland arbeitet, ein PD-Betreiber, ob es dies wünscht oder nicht. Dies bringt eine Reihe formaler und verfahrenstechnischer Verpflichtungen mit sich, die nicht jedes Unternehmen unabhängig tragen kann oder will.

Wie die Praxis zeigt, will sie das nicht wirklich, denn dieses Wissensgebiet ist noch so neu und in der Praxis nicht erprobt, dass selbst Profis Schwierigkeiten und Fragen haben. Heute werden wir darüber sprechen, wie wir das Projekt zur Speicherung personenbezogener Daten für unseren Kunden umgesetzt haben und auf welche nicht offensichtlichen Schwierigkeiten wir gestoßen sind.

Wie wir geholfen haben, Daten auf 152-FZ zu schützen

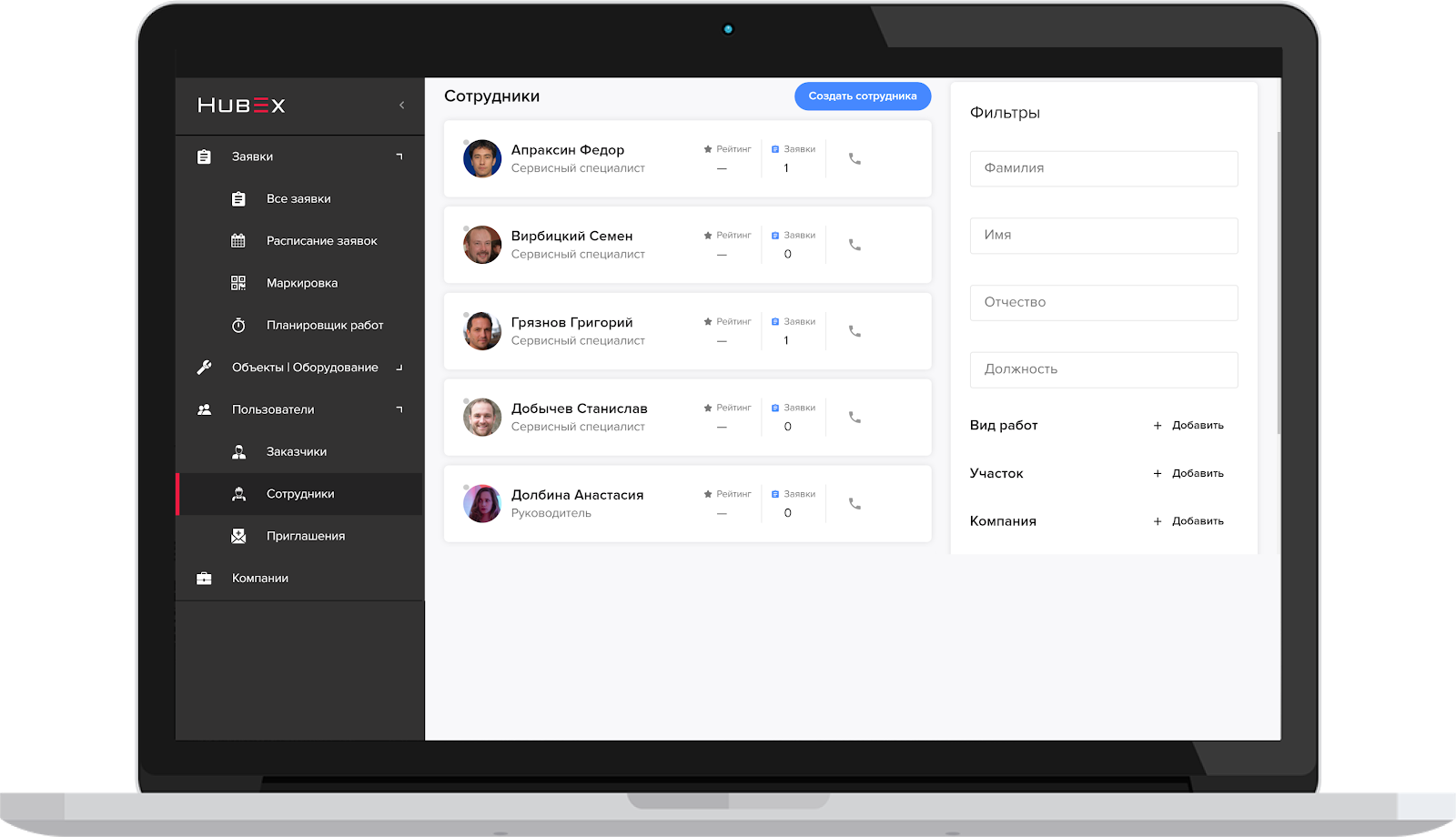

Anfang 2019 wurden wir von Smart Service LLC kontaktiert, einem Entwickler der

HubEx- Service-Management-

Plattform und der Kontaktaustauschanwendung

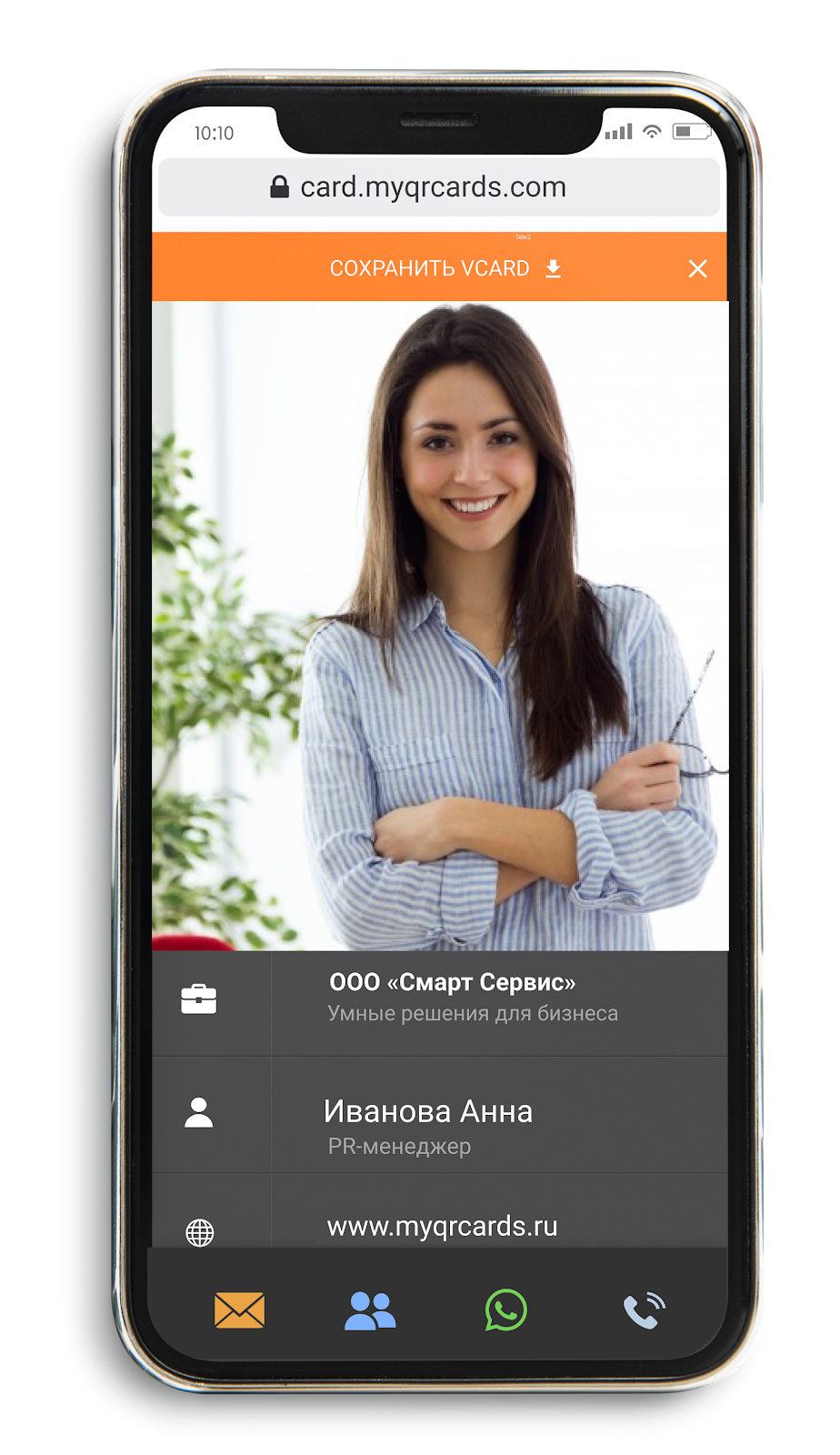

myQRcards .

Mit der ersten Lösung können Sie die Wartung von Geräten in einer Vielzahl von Bereichen automatisieren - vom Aufstellen von Kaffeemaschinen und Klimaanlagen in Büroräumen bis zur Reparatur von Gasturbinen. Der zweite ist ein Online-Designer für die Erstellung elektronischer Visitenkarten auf Basis von QR-Codes.

MyQRcards Online-Visitenkarte.

MyQRcards Online-Visitenkarte.Beide Systeme speichern und verarbeiten Benutzerdaten, die unter die Klassifikation „persönlich“ gemäß 152-FZ fallen. In diesem Fall schreibt das Gesetz eine Reihe von Beschränkungen für die Speichersysteme solcher personenbezogener Daten vor, um das erforderliche Sicherheitsniveau zu gewährleisten und das Risiko eines unbefugten Zugriffs bei Diebstahl oder Missbrauch auszuschließen.

Das Gesetz muss respektiert werden, aber Smart Service hatte nicht vor, die Kompetenz zum Schutz personenbezogener Daten in sich zu entwickeln. Daher wurden die von ihren Benutzern gemeinsam genutzten Dienste und Daten in das Linxdatacenter verschoben. Smart Service übertrug die Serverkapazitäten der Arbeitsumgebung in eine separate geschützte Netzwerkzone unseres Rechenzentrums, die nach den in 152-FZ genannten Anforderungen zertifiziert ist - die sogenannte „Protected Cloud“.

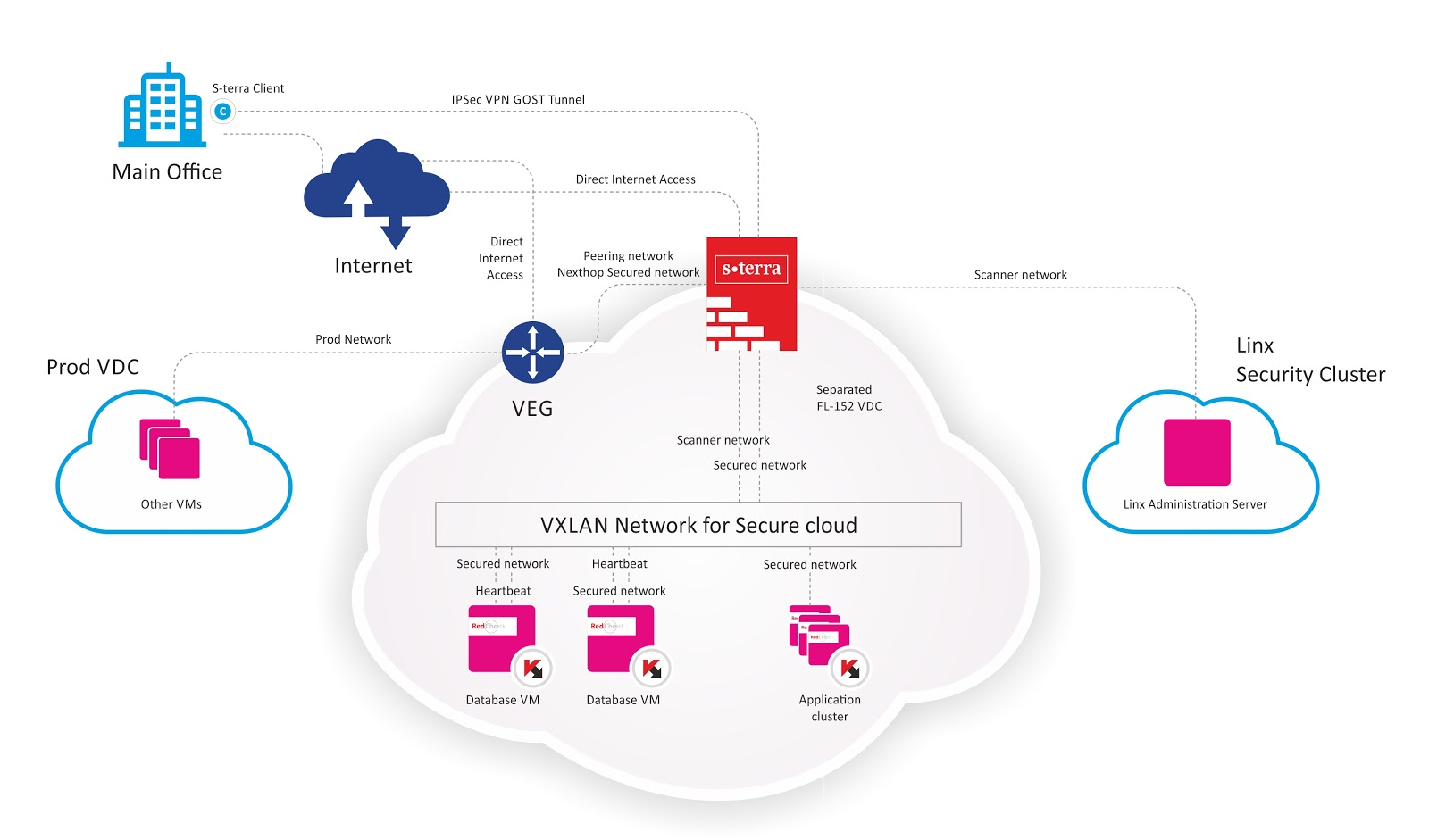

WIE WIRD EINE GESCHÜTZTE WOLKE VERWENDET?

Jedes Informationssystem, das personenbezogene Daten verarbeitet, muss drei Grundanforderungen erfüllen:

- Der Zugriff auf Datenspeicherungs- und Verarbeitungsserver sollte über einen VPN-Kanal mit Verschlüsselung gemäß GOST erfolgen.

- Speicher- und Verarbeitungsserver sollten ständig durch Virenschutz auf Schwachstellen überwacht werden.

- Der Speicher muss sich in isolierten Netzwerken befinden.

Wir platzieren die Serverkapazitäten des Kunden in separaten Zonen, die den Anforderungen von 152-- entsprechen, und helfen, einen Abschluss über die Einhaltung zu erhalten.

Geschützte virtuelle Infrastrukturarchitektur für Smart Service LLC.

Geschützte virtuelle Infrastrukturarchitektur für Smart Service LLC.Fortschritt

Die erste Genehmigung der Arbeiten erfolgte im Juni 2019, was als Startdatum des Projekts angesehen werden kann. Alle Arbeiten sollten in einer "Live" -Umgebung mit Tausenden von Anfragen pro Tag durchgeführt werden. Natürlich musste das Projekt abgeschlossen werden, ohne den normalen Betrieb beider Systeme zu unterbrechen.

Aus diesem Grund wurde ein klarer Aktionsplan erstellt und vereinbart, der in vier Phasen unterteilt ist:

- Vorbereitung

- Migration

- Prüfung und Verifikation unter realen Bedingungen,

- Einbeziehung von Überwachungssystemen und Zugangsbeschränkungen.

Für alle Fälle haben wir ein Notfall-Wiederherstellungsverfahren (DRP) bereitgestellt. Nach dem anfänglichen Arbeitsplan nahmen sie nicht viel Zeit und Ressourcen in Anspruch und sollten im Juli 2019 abgeschlossen sein. Am Ende war in jeder Phase eine vollständige Überprüfung der Netzwerkverfügbarkeit und der Systemfunktionalität vorgesehen.

Die schwierigste Phase, in der „etwas schief gehen könnte“, war die Migration. Zunächst planten wir eine Migration durch Verschieben ganzer virtueller Maschinen. Dies war die logischste Option, da für die Neukonfiguration keine zusätzlichen Ressourcen erforderlich waren. Es scheint, dass VMotion einfacher sein könnte.

Unerwartet

Wie bei Projekten in einem relativ neuen Bereich üblich, geschah jedoch etwas, was nicht erwartet wurde.

Da jede virtuelle Maschine 500 - 1.000 GB belegt, dauerte das Kopieren solcher Volumes selbst im Rahmen eines einzelnen Rechenzentrums ca. 3-4 Stunden pro Maschine. Infolgedessen haben wir das zugewiesene Zeitfenster nicht eingehalten. Dies lag an den physischen Einschränkungen des Festplattensubsystems beim Übertragen von Daten an vCloud.

Aufgrund des Fehlers in der verwendeten vCloud-Version konnte Storage vMotion nicht in Bezug auf eine virtuelle Maschine mit unterschiedlichen Festplattentypen organisiert werden, sodass die Festplattentypen ausgetauscht werden mussten. Infolgedessen stellte sich heraus, dass die virtuellen Maschinen übertragen wurden, dies dauerte jedoch länger als geplant.

Der zweite Punkt, den wir nicht vorausgesehen haben, sind die Einschränkungen beim Verschieben des Datenbankclusters (Failover-Cluster MS SQLServer). Infolgedessen mussten wir den Cluster übertragen, um mit einem Knoten zu arbeiten, und ihn außerhalb der geschützten Zone belassen.

Es ist bemerkenswert: Aus irgendeinem Grund brach der Anwendungscluster infolge der Migration virtueller Maschinen zusammen und musste neu zusammengesetzt werden.

Als Ergebnis des ersten Versuchs haben wir den unbefriedigenden Zustand der Systeme erhalten und waren gezwungen, die Planung und Entwicklung von Optionen erneut in Angriff zu nehmen.

Versuch Nummer 2

Nachdem das Team an den Fehlern gearbeitet hatte, erkannte es sich als richtiger an, die Infrastruktur in der geschützten Zone zu duplizieren und nur die Datendateien zu kopieren. Es wurde beschlossen, keine Aufschläge vom Kunden für zusätzliche Serverkapazitäten zu verlangen, die bereitgestellt werden mussten, um die Migration abzuschließen.

Als die Cluster in der geschützten Zone vollständig dupliziert wurden, verlief die Migration problemlos.

Außerdem mussten nur die Netze der geschützten und ungeschützten Zonen voneinander getrennt werden. Es gab ein paar kleinere Arbeitsunterbrechungen. Die Testphase des gesamten Systems im geschützten Bereich ohne jeglichen Schutz konnte im normalen Modus gestartet werden. Nachdem wir in diesem Modus positive Statistiken über das System gesammelt hatten, gingen wir zum letzten Schritt über: Starten von Sicherheitssystemen und Einschränken des Zugriffs.

Effektives Ergebnis und nützliche Lektion

In der Folge konnten gemeinsam mit dem Kunden wesentliche Änderungen an der vorhandenen Serverinfrastruktur vorgenommen werden, die es ermöglichten, die Zuverlässigkeit und Sicherheit des PD-Speichers zu erhöhen, das Risiko eines unbefugten Zugriffs auf diese zu verringern und ein Zertifikat über die Erfüllung der Speicheranforderungen zu erhalten - eine Leistung, die noch nicht von allen erreicht wurde ähnliche Softwareentwickler.

Im Endeffekt sah das Projektarbeitspaket so aus:

- Ein dediziertes Subnetz ist organisiert.

- Insgesamt wurden zwei Cluster mit fünf virtuellen Maschinen migriert: Failover-Datenbankcluster (zwei virtuelle Maschinen), Service Fabric-Anwendungscluster (drei virtuelle Maschinen);

- Einstellungen für Datenschutz- und Verschlüsselungssysteme wurden vorgenommen.

Alles scheint klar und logisch zu sein. In der Praxis gestaltet sich alles etwas komplizierter. Wir waren erneut davon überzeugt, dass bei der Arbeit mit jeder einzelnen Aufgabe eines solchen Plans die höchste Aufmerksamkeit für „Kleinigkeiten“ erforderlich ist, die sich in Wirklichkeit als keine Kleinigkeiten herausstellen, sondern entscheidende Faktoren für den Erfolg des gesamten Projekts sind.