Wir setzen die Artikelserie über das Sicherheitsbewusstsein oder, vereinfacht gesagt, die Schulung unserer Mitarbeiter zur Abwehr von Phishing-Angriffen fort. Oft wird ein solches Training am Knie durchgeführt, aber es kann nur dann wirklich effektiv sein, wenn es sich zu einem vollwertigen integrierten Prozess auf der Ebene der gesamten Organisation entwickelt. Mit regelmäßigen Glücksbriefen (sowie Gier, Angst, Neugier und anderen Phishing-Attributen). Wir sprechen darüber, wie wir es uns vorstellen und wie wir es bereits im Rahmen der Kürzung umsetzen.

Erstens eine kurze Wiederholung des Materials für diejenigen, die den vorherigen Artikel nicht gelesen haben. Im Jahr 2016 gab es weltweit einen Anstieg von Phishing-Angriffen. Die Angreifer erkannten, dass es viel einfacher ist, Mitarbeiter von Unternehmen anzugreifen, als zu versuchen, Perimeter Defense-Geräte zu durchbrechen, da Menschen im Gegensatz zu Maschinen ein sehr anfälliges System haben - die Psyche.

Bei jedem Phishing-Angriff wird ein bestimmter psychologischer Vektor festgelegt:

- Angst. Der Vektor zielt darauf ab, im menschlichen Geist ein Bild einer bestimmten Bedrohung für das Leben und das Wohlbefinden zu erzeugen (30.000 wurden von Ihrem Konto abgeschrieben, das Kind wurde mit einem Krankenwagen weggebracht usw.). Sehr häufig in Massen-Phishing-E-Mails verwendet.

- Habsucht. Einer der beliebtesten Angriffsmethoden, die auf einen maßlosen Gewinnwunsch abzielen.

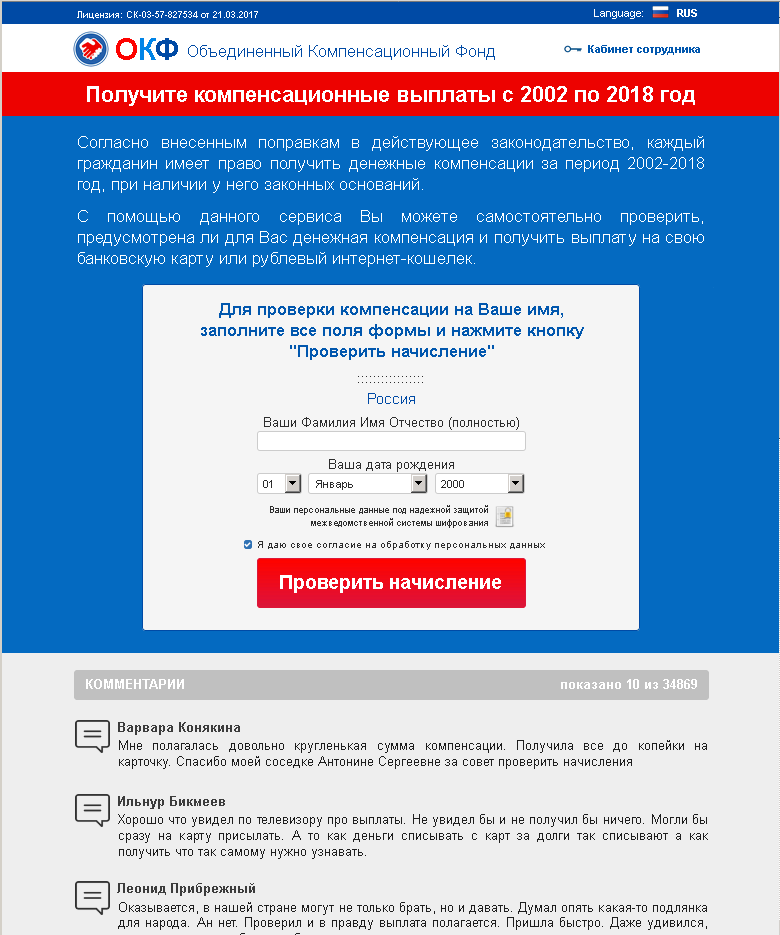

In unserer Praxis kam es vor, dass einem Kunden ein Dokument mit einem Hyperlink zu einer Phishing-Seite gesendet wurde, auf der eine Ausgleichszahlung vorgeschlagen wurde. Zuvor mussten Sie jedoch eine Gebühr entrichten, indem Sie Ihre persönlichen Daten einschließlich der Bankkartendaten eingeben.

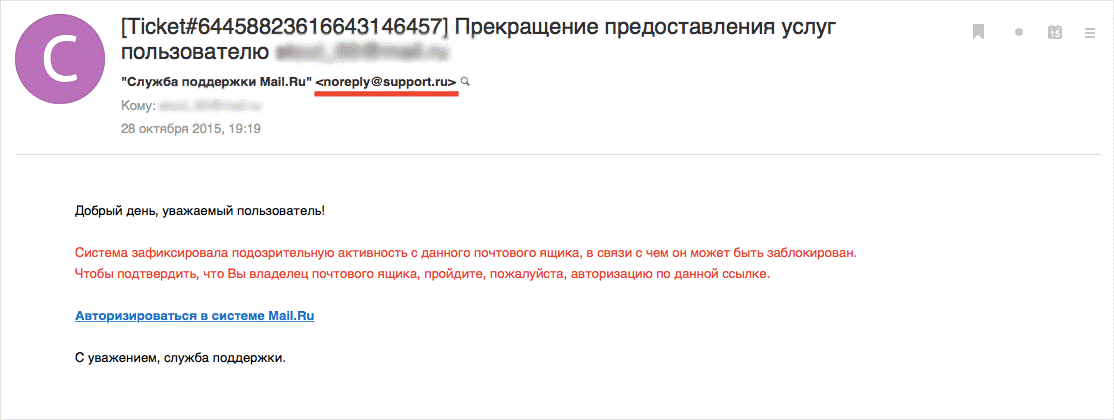

So sah der Brief aus:

Beim Anklicken des Links erscheint die Seite

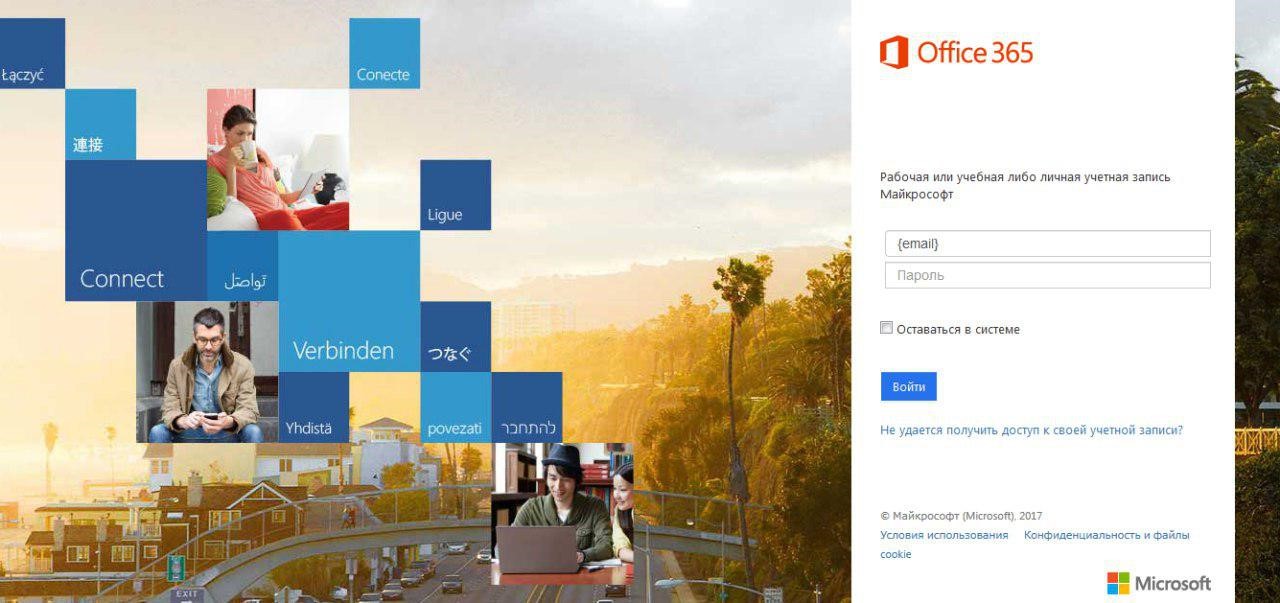

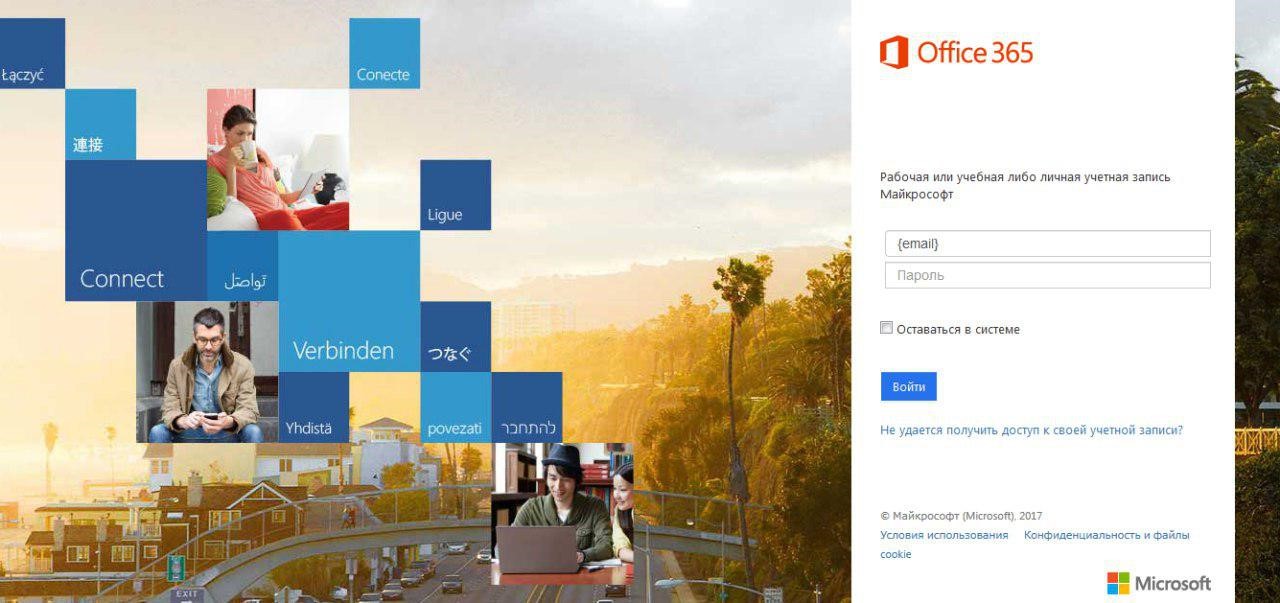

- Unaufmerksamkeit. Der folgende Vektor kann in eine separate Kategorie unterteilt werden, da er ständig auf Phishing-Sites verwendet wird, auf denen sich eine Person möglicherweise befindet. Eine solche Phishing-Site ist eine gefälschte Seite einer beliebten Ressource und erfordert normalerweise einen Benutzernamen und ein Kennwort. Zu Schulungszwecken haben wir die folgende Seite dieses Typs implementiert:

Die einfachste Möglichkeit, diesen Vektor zu verwenden, besteht darin, die ursprüngliche Zeichenfolge durch die ähnlichste zu ersetzen, z. B. rtk-solar.ru anstelle von rt-solar.ru. Sehr häufig werden auch Homoglyphen verwendet. Eine Homoglyphe ist eines von zwei oder mehr Graphemen, Zeichen oder Glyphen mit Formen, die entweder identisch erscheinen oder durch eine schnelle visuelle Prüfung nicht unterschieden werden können. Zum Beispiel sind Russisch "a" und Englisch "a" Homoglyphen. Andere Beispiele für Homoglyphen:

Quelle: https://helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domainov

Es gibt auch zusätzliche Angriffskatalysatoren. Wann haben Sie das letzte Mal die Zuverlässigkeit von Links oder Anhängen in einem Brief überprüft, den Sie von Ihrem Vorgesetzten erhalten haben? Und wenn der Brief immer noch die Wörter "dringend", "heute", "schnell" enthält, dann wird der Mitarbeiter, der diese Informationen erhalten hat, mit einer Wahrscheinlichkeit von 97% alles auf der Welt vergessen und zu einer leichten Beute für Angreifer. Beispielsweise erhielt einer der Kunden Phishing, bei dem er so schnell wie möglich mit der Ausführung des Auftrags der Zentralbank der Russischen Föderation beginnen musste.

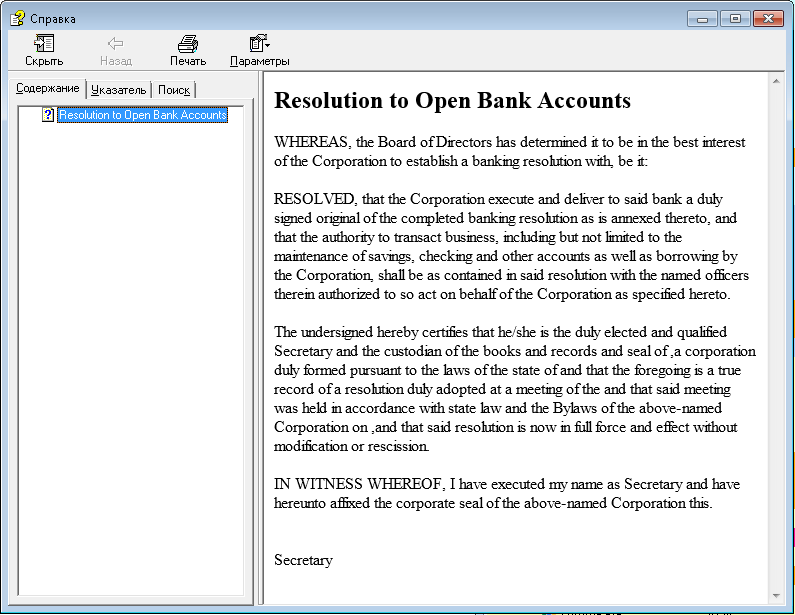

Der Brief enthielt ein Archiv, bei dessen Öffnen der Benutzer Folgendes sah:

In der Zwischenzeit wurde Malware heruntergeladen und im Hintergrund auf den Computer heruntergeladen ...

Weitere Angriffsvektoren finden sich

in der Klassifizierung digitaler Anti-Phishing-Angriffe.Wenn das Vorhandensein von Phishing-Angriffen seltsamerweise als Problem Nr. 1 betrachtet wird, ist Problem Nr. 2 eine Gegenwirkung zu Problem Nr. 1. Warum so? Weil die Informationssicherheitsdienste von Unternehmen das Problem verstehen und sehen, es aber in der Regel auf veraltete Weise lösen. Zum Beispiel schicken sie ihre Mitarbeiter gewöhnlich für mehrere Tage zu Schulungskursen.

Vollzeitkurse haben ein Hauptproblem - es ist unmöglich zu verstehen, wie Benutzer ihr Wissen in die Praxis umsetzen.

Wie kann man eine effektive Mitarbeiterschulung aufbauen?

Der theoretische Teil. Das Trainingsmaterial sollte:

• immer auf dem neuesten Stand sein.

• im Audio-Video-Text-Format vorliegen und interaktiv sein (die Qualität der Wahrnehmung und Aufnahme von Informationen durch die Mitarbeiter hängt direkt davon ab)

• Lassen Sie ein Testteil durchführen, um das erworbene Wissen zu testen.

Der praktische Teil. Die Entwicklung von Fähigkeiten ist ein obligatorisches Element des Programms. Und das Beste ist, wenn es unter „Kampfbedingungen“ auftritt, also am Arbeitsplatz und in dem Mailsystem, das im Unternehmen installiert ist.

Um ein solches Schulungssystem im Unternehmen zu implementieren, ist Folgendes erforderlich:

• Markieren Sie den Eisen / virtuellen Server.

• Domain kaufen und mx- / ptr-record konfigurieren.

• In Blacklists nach IP-Adressen suchen.

• Stellen Sie den Mailserver bereit, auf dem Sie die SPF-Richtlinie, DKIM und DMARK konfigurieren möchten.

Danach sind wir absolut sicher, dass die Briefe die Endbenutzer erreichen. Aber das ist noch nicht alles! ©

Der nächste Schritt ist das Einrichten der Berichterstellung für unsichere Benutzeraktionen. Sie müssen nachverfolgen, welche Benutzer die Nachricht geöffnet haben, den Links der schädlichen Nachricht gefolgt sind und welche den Anhang geöffnet haben.

Betrüger müssen beim Versenden von böswilligen Anhängen einige einfache Aktionen von Benutzern ausführen, die wir auch nachverfolgen können müssen. Hier sind sie:

- Makros zulassen ist eine klassische und alte Malware-Starttechnik.

- Deaktivieren Sie den geschützten Modus, aktivieren Sie die Bearbeitung, um beispielsweise einen Exploit oder ein eingebettetes Objekt zu aktivieren.

- Bestätigen Sie die DDE-Anfrage - wie solche Angriffe funktionieren, wird in einem Artikel über Hacker ausführlich beschrieben.

Bei echten Angriffen sehen Betrugsanfragen für solche Aktionen beispielsweise so aus:

Quelle: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Quelle: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBOder so:

Quelle: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Quelle: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBNachdem der technische Teil bereits implementiert wurde, bleibt das Schwierigste - Sie müssen die inhaltliche Füllung der Briefvorlagen ordnungsgemäß organisieren. Die ideale Situation ist, wenn Systemadministratoren Statistiken und Beispiele für digitale Angriffe auf andere Unternehmen überwachen und simulierte Angriffe gemäß den gefährlichsten Beispielen entwerfen. Nur in diesem Fall ist die Trainingsumgebung für Menschen nahezu real.

Theorie durch Theorie, aber was in der Praxis? Ein paar Worte zu unserer Erfahrung

Wenn Sie das gesamte Material zusammenstellen, stellt sich heraus, dass der Aufbau eines eigenen Schulungs-Anti-Phishing-Systems eine große Menge an Ressourcen erfordert, die nicht jedes Unternehmen zuweisen kann. Auf Anfrage unserer Kunden haben wir die Security Awareness-Plattform implementiert, die Teil des Solar MSS-Ökosystems für verwaltete Cybersicherheitsdienste ist.

Um Fähigkeiten zu testen und zu trainieren, können Sie auf der Plattform die gefährlichsten und realistischsten digitalen Angriffe auf Mitarbeiter simulieren. Die Hauptquelle für Vorlagen für solche Angriffe sind Beispiele, die im Rahmen der eigenen Informationssicherheitsdienste und beim Austausch von Cyberangriffsdaten mit Drittanbietern und Dienstanbietern vom Solar JSOC-Überwachungszentrum für Cyberangriffe eingehen. Durch die psychologische Klassifizierung und eingehende Analyse realer Angriffe können Sie die Fähigkeiten Ihrer Mitarbeiter systematisch trainieren.

Der Bildungs- und Überprüfungsinhalt der Plattform wird monatlich aktualisiert. Die Sicherheitsdienstspezialisten des Kunden verwalten die Betriebsparameter der Plattform: Sie wählen Benutzergruppen, die Häufigkeit von Schulungen und Qualifizierungstrainings aus und führen diese Prozesse manuell oder vollständig automatisch durch. Sicherheitsverantwortliche erhalten detaillierte Berichte mit vollständigen Statistiken zum Kenntnisstand, zu gefährlichen Handlungen und zur Mitarbeiterbewertung. Das System sammelt und zeigt Daten zu erkannten Schwachstellen in Betriebssystemen, Browsern, Plug-Ins, E-Mail-Clients und Office-Anwendungen für Mitarbeiter an, die sich unsicher verhalten haben. Dies hilft bei der Priorisierung von Schwachstellenmanagementprozessen.

Natürlich ist die Plattform nur eine Möglichkeit, das Problem zu lösen. Aber das Thema ist wichtig und es ist einfach unmöglich, daran vorbeizukommen.

Und jetzt ist die Frage für Sie: Wie bekämpfen Sie Phishing in Ihrem Unternehmen?