Grüße, meine Lieben!

"Wenn die Antwort auf die Anfrage eines Freundes oder Feindes falsch ist, kommt die zweite Anfrage bereits mit der 533. Frequenz. " (C)

„Das alles geht irgendwie an dir vorbei. Oder durch dich. Und für mich geht es wie eine Dampfwalze. Es blieb kein einziger Knochen übrig. (C) A. und B. Strugatsky, Stadt zum Scheitern verurteilt

Haben Sie sich jemals gefragt, wie Sie unter Wasser aussehen würden, sagen wir mal Boxen oder Gehen?

Bevor wir wirklich Zeit hatten, alle Reize des Internets der Dinge zu genießen, wurde

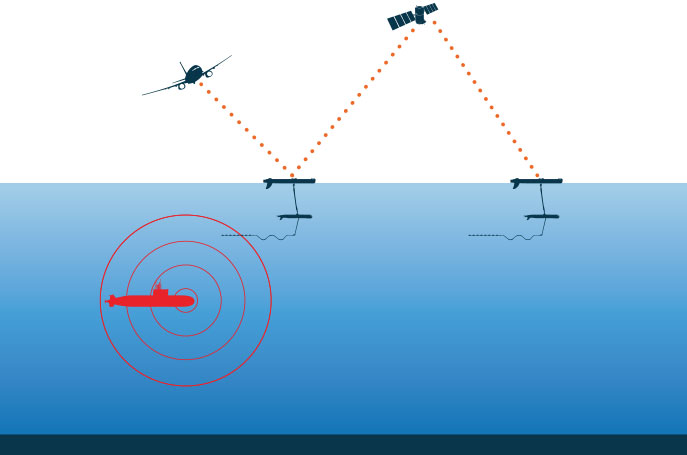

es bereits zu einem Stoppwort, als über Anträge auf wissenschaftliche Stipendien nachgedacht wurde, da wissenschaftliche und andere Veröffentlichungen darüber erschienen, wie man Cyberangriffe auf Sonar-Ortungssysteme und (oh Götter! ) zum U-Boot-Netzwerk autonomer Sensoren!

Nur ein paar Absätze technischer Spannung und ich verspreche, alles zu erklären.

Es geht Ihnen gut, Sie sitzen auf der anderen Seite des Monitors und lesen eine andere Analyse. Und ich schäme mich immer noch falsch, wenn ich die Frage beantworte, was ich tue. Wissen Sie, viele hatten nicht einmal den Verdacht, dass die Übertragung von Daten unter Wasser ein Problem darstellt. Oder sagen Sie, dass GPS unter Wasser nicht funktioniert.

Was ist überhaupt los?

Lassen Sie uns sofort die Bedingungen angeben. Etwas zu haben, auf das man sich verlassen kann. Jetzt werde ich Ihnen ein paar Tricks zur Verfügung stellen, mit denen Sie "nach Augenmaß" schätzen können.

Für die Sonarkommunikation steht ein sehr

enges Frequenzband zur Verfügung - von Einheiten bis zu einigen zehn Kilohertz. Der Ton bei verschiedenen Frequenzen wird ungleichmäßig ausgeblendet.

Wenn wir das "durchschnittliche" Meer nehmen, ist der Dämpfungskoeffizient:

- für Schall mit einer Frequenz von 1 kHz beträgt etwa 0,1 dB / km

- für Schall mit einer Frequenz von 10 kHz - 1 dB / km

- und für Schall mit einer Frequenz von 100 kHz - gnadenlos 10 dB / km.

Was bedeutet das? Dies bedeutet, dass sich

verschiedene Teile des Spektrums sehr unterschiedlich ausbreiten , wenn Sie mit einem Breitbandsignal arbeiten.

Ich stimme zu, diese Dezibel verwirren mich auch immer und "schelten die Wurzel von Hertz".

Wenn alles stark vereinfacht ist, dann die durchschnittliche Kommunikationsreichweite:

- bei Frequenzen im Bereich von 1 kHz kann es mehrere zehn Kilometer erreichen (mit einem gewissen Prozentsatz an Glück - Hunderte)

- bei Frequenzen in der Größenordnung von 10 kHz - 10 km

- und bei Frequenzen im Bereich von Hunderten von Kilohertz - Hunderten von Metern, und Gott verbiete es, wenn es wenigstens einem nicht gelingt.

Eine sehr grobe Formel zum Schätzen der Frequenz des Signals, um den erforderlichen Bereich zu erreichen, lautet wie folgt:

$$ display $$ kHz = 40 / km ^ {2/3} $$ display $$

Oder, wenn Sie herausfinden müssen, welchen Bereich ein Signal einer bestimmten Frequenz theoretisch liefert:

$$ Display $$ km = (40 / kHz) ^ {3/2} $$ Display $$

Im Bereich von 1 bis 100 kHz ist die Formel mehr oder weniger richtig.

Bei Frequenzen in der Größenordnung von 20 kHz ist eine Kommunikationsreichweite von 2 bis 3 km und bei Frequenzen im Bereich von 100 kHz bis 300 m zu erwarten. Solche Sachen.

Geräusche von großen Metallteilen sind normalerweise niederfrequent und breiten sich über weite Strecken aus.

Wenn wir digitale Daten übertragen möchten, können wir aus den allgemeinsten humanistischen Erwägungen mit einigem Optimismus bescheiden auf eine Übertragungsgeschwindigkeit von 5 kbit / s pro 10-kHz-Band hoffen, vorausgesetzt, die Signalbandbreite liegt über 10 Kilohertz.

Die Schallgeschwindigkeit beträgt durchschnittlich 1.500 m / s. Dies bedeutet, dass die mit der Geschwindigkeit der Signalausbreitung verbundene Verzögerung für jeweils eineinhalb Kilometer Reichweite um 1 Sekunde zunimmt.

Lassen Sie uns diese Größen verstehen. Wenn wir eine Anfrage für beispielsweise

10 Kilometer unter bestimmten Bedingungen weiterleiten, können wir die Antwort nicht früher als

14 Sekunden annehmen. In einem der Experimente wurde ein Antwortsignal für mehr als zweieinhalb Minuten erwartet, weil Der Teilnehmer befand sich in einer Entfernung von 120 Kilometern.

Ich gehe jetzt nicht einmal auf die Probleme ein, die damit verbunden sind, dass die Schallgeschwindigkeit stark von der Dichte des Wassers abhängt. Wasserschichten unterschiedlicher Dichte vermischen sich nicht im Meer und Schall kann vollständig von der Grenze zweier Schichten reflektiert werden, d. H. Irgendwo wird das Signal einfach nicht dorthin gesendet, wo es benötigt wird. Ohne sichtbare Hindernisse.

Noise, Multipath und Doppler. Alle Meere, Ozeane und Flüsse sind laut. Besonders stark bei Frequenzen unter 10 kHz. Der Schall wird vom Boden reflektiert, Details der Unterwasserlandschaft, Oberfläche, Reflexionen addieren sich am Empfangspunkt, die Flugbahn der Wellen biegt sich infolge der Brechung. Hydroakustische Modems können kilometerweit in Kontakt bleiben, hören sich jedoch nicht durch eine dichte Seegrasschicht, die einen Meter voneinander entfernt ist.

Es ist gut, wenn wir versuchen, in der Tiefsee zu arbeiten. Zum Beispiel ist die Tiefe ein Kilometer, die Entfernung ist 10, in Proportionen sieht es aus wie ein Bad. Unten im Bild von Wikipedia ist Raytracing zu sehen:

Aber was ist mit einem flachen Gewässer? Im vorletzten Sommer arbeiteten Kollegen in einer Entfernung von 800 Metern und einer Tiefe von 4 Metern. Geometrisch - das ist eine Pfütze auf dem Bürgersteig. Abstand zum Tiefenverhältnis 200: 1. Stellen Sie sich vor, wie oft der Ton vom Boden abprallt und wie er sich am Empfangspunkt bildet.

All dies führt dazu, dass der hydroakustische Kommunikationskanal sehr komplex und sehr instabil ist.

Sensornetzwerke?

Die Phrase im Dienst klingt in etwa so, dass 95% des gesamten Ozeans uns unbekannt sind. Es ist sehr verlockend, einige „Knoten“ am Boden (oder sogar in der Wassersäule) zu platzieren, die einige Umgebungsparameter messen, sich ansammeln und, falls erforderlich, irgendwo entlang der Kette übertragen. Zum Beispiel - auf einem

militärwissenschaftlichen Schiff, das über ihnen vorbeifährt.

Der durchschnittliche realistische Stromverbrauch derartiger Teile liegt bei einem Sendebetrieb von 5-15 Watt. Selbst wenn wir davon ausgehen, dass das Gerät die meiste Zeit in einem Traum wie eine edle Katze verbringt, basierend auf der Übertragungsgeschwindigkeit und der ungefähren Häufigkeit von Kommunikationssitzungen, wird deutlich, dass bei einer angemessenen Batterielebensdauer der größte Teil dieses Geräts die Batterie sein wird . Einige Dutzend Kilogramm Lithium, von denen die meisten niemals vom Boden abheben werden, weil es mit Schlamm gewaschen wird, mit Schalen überwächst, verrottet und im Allgemeinen "wirtschaftlich nachteilig" ist.

Denken Sie daran, dass so etwas einfach nicht die ganze Zeit oder zumindest nicht oft funktionieren kann, wie ein Waben- oder Heim-WLAN-Router, obwohl es völlig schutzlos am Boden liegt und in keiner Weise bewacht wird.

Hier müsste ich ein Beispiel für ein solches Netzwerk von Sensoren geben. Nun, hier sind sie:

Alle diese Testnetze sind sozusagen im "Rudern" von der Küste aus erreichbar. Alle gehören zum europäischen Projekt

FP7-SUNRISE .

Nachfolgend finden Sie ein Diagramm der Projektwebsite, in dem die Standorte und Funktionen der verschiedenen Labors und Teststandorte dargestellt sind:

Wie erfolgreich das Projekt ist, ist schwer zu beurteilen.

Viele Artikel wurden veröffentlicht .

Das Gesamtbudget beträgt

5 320 023 Euro . Zu den Wundern zählen viele europäische Universitäten, das belgische Zentrum für Wissenschaft und Technologie der NATO.

Projektstatus -

Am 31. Dezember 2016 geschlossen .

Es gibt viele verschiedene kleine Testnetze, bei denen es sich meist um einmalige Ereignisse handelt. Hier sind ein paar, die mir aufgefallen sind:

Die Hauptprobleme, so scheint es mir, sind, dass Sie für die tatsächliche Verwendung solcher Teile mit Nutzlast die Technologie in einen Zustand versetzen müssen, in dem die Netzwerkknoten für den Weltraum-Langstreckenflug bereit sind, nicht mehr und nicht weniger - ins Wasser geworfen - und sich mental von ihnen verabschiedet haben. Jede komplizierte Aufregung mit Batterien und Wartung beraubt die gesamte Idee überhaupt der Bedeutung.

Eine andere Sache ist verschiedene Segelflugzeuge!

Die treibende Kraft all dieser Projekte ist auf der Website von Boeings Tochter Liquid Robotics in einem Bild dargestellt:

Wunderschönes Video darüber, was Wave-Glider ist und wie es funktioniert:

Was ist nur ein Segelflugzeug und wie funktioniert es:

Wenn die erste Plattform eine sichtbare Oberfläche hat, kann die zweite für Wochen und Monate

(mehr als ein Jahr!) Tauchen. Tauchen über Meere und Ozeane, selten, selten auf der Oberfläche.

Die Umstellung und Implementierung von Verteidigungstechnologien wurde natürlich nicht abgebrochen, das können wir hoffen. In jedem Fall, Segelflugzeuge und Wave-Segelflugzeuge - das ist großräumig, es ist ernst und für eine lange Zeit.

Aber das Endergebnis ist ...... dass alles mit der Konfrontation von autonomen Fahrzeugen mit Fördererprägung und Atom-U-Booten zu tun hat, mit dem einzigen Unterschied, dass bei letzteren der Start eines jeden solchen „Ersten unter Gleichen“ als Feiertag gefeiert wird. Zum Teufel mit einem Stück Eisen, nur in jedem von ihnen gibt es Dutzende hochqualifizierter lebender U-Boote.

Was ist mit Unterwasserwandern und Boxen?

Ähnlich wie Luftdrohnen sind U-Boote auch nicht abgeneigt zu verstehen, wo sie sich befinden. Es wäre auch schön, mit ihnen in Kontakt zu bleiben, selbst wenn die Dinge untergetaucht sind.

In den letzten Jahren gab es einfach unzählige Veröffentlichungen zum Thema der präzisen Bekämpfung bestimmter kurzlebiger Cyberangriffe auf Unterwassersensornetzwerke und Unterwasserortungssysteme.

Der Leckerbissen für die Autoren solcher Artikel ist das Fälschen, wie man es definiert und wie man damit umgeht.

Es scheint, dass die Sache extrem einfach ist - nehmen Sie einfach ein Modell von Satellitennavigationssystemen, ändern Sie die Lichtgeschwindigkeit in die Schallgeschwindigkeit, und hier scheint es ein ganz neues Gebiet der Wissenschaft und Technologie zu sein.

Lassen Sie uns herausfinden, auf welchen Annahmen all dies basiert.

Normalerweise werden zwei Arten von Spoofern unterschieden: die auf der Wasseroberfläche und die in der Wassersäule. Die ersteren bestimmen ihre eigenen Koordinaten mit GNSS, die letzteren mit dem Sonarnavigationssystem, mit dem sie sich auseinandersetzen müssen.

In Veröffentlichungen geht es in der Regel um eine Art hydroakustisches Fernnavigationssystem, das kompromittiert werden muss. Aber ich habe Mythen und Realität versprochen, also werden wir alle Haupttypen von Sonarnavigationssystemen analysieren und wie sie überwunden werden können oder nicht, auch solche, die eindeutig nicht zur Positionierung von Knoten des Unterwassernetzes geeignet sind, weder mobil noch stationär. Wir gehen davon aus, dass der Angreifer alle Modulations- und Demodulationsalgorithmen der Signale, alle Verzögerungen und Timings des Systems, Frequenzen, Codierungen und die kleinsten Details kennt.

Also

Entfernungsmesser- und Goniometersysteme

Dies sind diejenigen, bei denen der Winkel und die Entfernung zum gewünschten Punkt gemessen werden, um das Navigationsproblem zu lösen.

Für den Betrieb eines solchen Systems kann es mehrere Möglichkeiten geben.

Aus der Sicht des Standorts der Peilantenne:

- Empfang beim mobilen Opfer

- Senden auf einem stationären Funkfeuer. Die Antenne sollte in diesem Fall in einer dem mobilen Opfer bekannten Weise relativ zu den Kardinalpunkten ausgerichtet sein.

Aus der Sicht der Methode zur Bestimmung der Entfernung:

- Request-Response-Methode

- Durch Vorsynchronisation sendet das Laufwerk eine Bake aus

- Starten von "Request-Response" zur Synchronisation und periodisches Aussenden eines Drive Beacon

Wenn die Anforderungs-Antwort-Methode verwendet wird, besteht die einzige Option für Spoofing darin, näher am Opfer zu sein als am Laufwerks-Beacon. Hier ist alles sehr einfach - das Navigationssignal hat im Durchschnitt eine greifbare Dauer und nicht zuletzt die in Distanz ausgedrückte Dauer (mal Schallgeschwindigkeit).

Wir sprechen von zehn und Hunderten von Millisekunden, d.h. über Dutzende und Hunderte von Metern. Der Spoofer muss das Beacon-Anforderungssignal empfangen und eine Antwort senden, in der die erforderliche Verzögerung simuliert wird, um das Bild des Opfers vom Spoofer zu erhalten, wie weit er vom Drive Beacon entfernt ist.

Es ist

unmöglich, den Einfallswinkel des Signals

zu ändern, da es vom Opfer objektiv ausgewertet wird. Das Einzige, was der Spuffer in dieser Situation tun kann, ist, den Winkel physisch zu ändern - sei einfach auf der rechten Seite des Opfers.

Darüber hinaus darf der Spuffer keine Situation zulassen, in der sich sein „falsches“ Signal mit dem realen Signal der Laufwerksanzeige des Opfers überschneidet - in diesem Fall wird das Opfer mit sehr hoher Wahrscheinlichkeit überhaupt kein Signal empfangen.

Während das Schema schlank und theoretisch sogar gefährlich ist. Warum ist es völlig funktionsunfähig - etwas später.

Wenn die Vorsynchronisationsmethode verwendet wird, hat der Spoofer einerseits Handlungsspielraum - es ist nicht erforderlich, näher am Opfer zu sein als am Laufwerks-Beacon, Sie können sich einfach in die periodische Übertragung zwischen den Beacon-Signalen einkeilen.

Auf der anderen Seite hängt es eher mit der Emissionsperiode des Laufwerks zusammen - es kann sein, dass das Ersatzsignal einfach nicht in die Lücke zwischen den realen Signalen passt.

Die Option mit primärer Synchronisation durch die Request-Response-Methode und der anschließenden erneuten Übertragung des Drive Beacons bietet dem Spoofer mehr Möglichkeiten, wenn er zum Zeitpunkt der primären Synchronisation eine Substitution vornehmen kann.

Noch gefährlicher für das Opfer ist die Option mit einer strahlenden Phased-Array-Antenne an einem Drive Beacon. War es in früheren Fällen nicht möglich, den Einfallswinkel des Signals zu ändern, so kann in dieser Konfiguration durch Ändern der Strahlungsverzögerungen zwischen verschiedenen Elementen des phasengesteuerten Antennenarrays ein beliebiger Winkel im "Bewusstsein des Opfers" gebildet werden.

Alles klingt sehr logisch und es ist sehr einfach, sich auf diesen Köder einzulassen.

Tatsächlich sind aber auch alle oben beschriebenen Methoden völlig funktionsunfähig. Erinnere dich vorerst daran.

Entfernungsmessersysteme

Hier gibt es in den allermeisten Fällen über die Oberfläche oder den Boden verteilte Bezugspunkte, deren Koordinaten das Opfer entweder im Voraus kennt oder die ständig von diesen Bezugspunkten übermittelt werden. Auch hier können alle vorherigen Optionen zum Bestimmen des Bereichs vorhanden sein - "Anforderungs-Antwort", Vorsynchronisation usw.

Alles ist hier einem Goniometersystem sehr ähnlich, mit dem einzigen Unterschied, dass der Spoofer allen am Kontrollpunktprozess Beteiligten am nächsten sein muss. Es nimmt das Anforderungssignal des Opfers in gleicher Weise auf, ersetzt gegebenenfalls die Koordinaten des aktuellen Referenzpunktes (Rückruf, der Spuffer kennt alle Modulations-Demodulationsschemata und Paketformate!), Bildet die erforderlichen Verzögerungen nach besten Kräften. In diesem Fall gibt es natürlich ernsthafte Einschränkungen für die Position des Spuffers - er muss näher als alle Referenzpunkte liegen und selbst die Verzögerungen dürfen nicht zu groß sein -, und es besteht die Gefahr, dass sich ein Tausch- und ein reales Signal mit dem Opfer überschneiden.

Und dieses Schema kann auch kaum angewendet werden.

Differenz-Entfernungsmessersysteme

Fast völlig ähnlich zu den vorherigen - Referenzpunkte befinden sich auf der Wasseroberfläche oder am Grund, aber jetzt strahlt das Opfer nichts mehr aus, sondern hört nur noch zu. Der Betrieb solcher Systeme wiederholt die GNSS-Ideologie vollständig - beide Satelliten übertragen ihre Positionen, und Referenzpunkte im hydroakustischen Positionierungssystem übertragen ihre Positionen gemäß der Uhr, synchronisiert mit allen anderen Referenzpunkten.

Normalerweise wird dieses System aus irgendeinem Grund als am anfälligsten für Spoofing-Angriffe angesehen. Höchstwahrscheinlich, weil seine Arbeit auf fast den gleichen Gleichungen basiert wie GNSS-Systeme.

Hier geschieht also alles nach der gleichen Idee, dass der Spuffer, der näher am Opfer als reale Bezugspunkte liegt, ein Ersatzsignal sendet, so dass es vor den realen Signalen zum Opfer kommt. Weil Da die absoluten Strahlungsmomente keine Rolle spielen, kann der Spoofer Signale viel früher als die Referenzpunkte übertragen. Nur die unterschiedlichen Ankunftszeiten der Signale für das Opfer sind wichtig.

Fazit

Alle drei Systemklassen scheinen auf den ersten Blick anfällig für Spoofing-Angriffe zu sein. Was ist an diesen Argumenten falsch?

Tatsächlich ist alles sehr einfach: Die bemerkenswert niedrige Geschwindigkeit der Signalausbreitung spielt beim Spoofer eine Rolle. Um dort etwas auszutauschen, müssen Sie nicht nur Ihren Standort und den Standort der Kontrollpunkte oder der Rundumkennleuchte genau kennen, sondern auch den Standort des Opfers!

Heck, um ein Navigationsproblem zu lösen, müssen Sie zuerst ein Navigationsproblem mindestens dreimal lösen!

Dieser Spoofer in der Luft weiß, wohin der "Befreier" fliegt, und kann ihn mit gefälschten GNSS-Daten versorgen. Unter Wasser ist dies nur im Sichtbereich möglich, das heißt, einige Meter, im optimistischsten Fall vielleicht ein Dutzend.

Aber haben die Autoren dieser Publikationen wirklich ein so einfaches Detail übersehen?

Natürlich nicht. Ich denke, sie verstehen alles perfekt. Im Teil der Veröffentlichungen (hauptsächlich über Unterwassersensornetzwerke) wird diese Frage überhaupt nicht aufgeworfen, in anderen wird vorgeschlagen, den Ort des Opfers in Artikeln zu bestimmen ... per Sonar!

Und im Fall eines Spuffers in der Wassersäule, der selbst nicht weiß, wo er sich befindet (ein Antriebs-Goniometersystem hilft ihm beispielsweise nicht auf diese Weise - es ist, um in der Lage zu sein, dorthin zu kommen und seine absolute Position nicht zu verstehen).

Wenn es sich um einen Oberflächenspoofer handelt, muss er die Antenne auf eine ausreichende Tiefe absenken. Wenn er den Ort des Opfers mit passivem oder aktivem Sonar bestimmen möchte, muss auch die Ausrichtung des Sonars, das über mehrere zehn Meter an einem flexiblen Kabel hängt, mit unerreichbarer Genauigkeit verfolgt werden können.

Es erübrigt sich zu erwähnen, dass die Genauigkeit der horizontalen Echolokalisierung im Prinzip nicht ausreicht, um ausreichend zu fälschen (nicht zu stören!), Oder dass sie (wie das Fälschen an sich!) Unter Wasser einfach verzaubernd auffällt? Und vielleicht ist die einzige Möglichkeit, wenn der Spuffer genau weiß, wo sich das Opfer befindet - wenn er physisch bei ihr ist, wie ein Fisch, der an einem Walhai klebt.

Was ist das wahrscheinlichste Ergebnis in Anbetracht dessen, was ich über die Kommunikationsreichweite und alle Betriebsbedingungen der Knoten und Segelflugzeuge des U-Boot-Netzwerks geschrieben habe?

- Wenn dies in der Nähe ist (Hunderte von Metern - Einheiten von Kilometern), schwimmen sie einfach auf denjenigen zu, der den Spoofer auf ein Boot setzt und um eine Erklärung bittet

- Wenn dies weit ist (zig Kilometer), können die nicht autorisierten (und bedeutungslosen!) Klicks des Sonars leicht auf die „533. Frequenz“ reagieren.

Aktiv unter Wasser emittieren - es ist, als würde man nachts mit eingeschalteter Innenbeleuchtung in einem Auto fahren - zumindest unüberlegt.Ich sage nicht einmal, dass Hydroakustik immer noch Akustik ist, die Signale erfordern kein ausgeklügeltes Aufnahmegerät, alles ist im Spektrum erkennbar, und wenn es für große Entfernungen und niedrige Frequenzen ausgelegt ist, ist es nur hörbar.Daher stellt sich heraus, dass Boxen, das bei der Luft-GNSS-Spoofing-Bekämpfung wirksam ist, in Gewässern eher umständlich und bedeutungslos ist.Alles, was wirklich gegen die Akustik wirkt - Jammen, Jammen und noch einmal Jammen, je mächtiger - desto größer sind die Chancen. Na ja, oder schwimm einfach hoch und nimm es mit einem Otterkoy =)PS

Ich biete bewusst keine Links zu Veröffentlichungen an, Interessierte finden leicht Artikel zu den Begriffen „underwater acoustic spoofing“.Für konstruktive Kritik, Fehlermeldungen, Anregungen und Vorschläge bin ich traditionell dankbar!