Mitte September

wurde bekannt, dass fast 2 TB Daten verloren gingen, die Informationen über den Betrieb des Systems für operative Suchmaßnahmen (SORM) im Netz eines russischen Telekommunikationsbetreibers enthielten. Das Leck war auf ein falsch konfiguriertes rsync-Sicherungsdienstprogramm zurückzuführen. Solche Fehler sind eine häufige Ursache für die Probleme großer Unternehmen. In diesem Artikel analysieren wir die sieben häufigsten Netzwerksicherheitsfehler: Wir erklären, wie sie erkannt und beseitigt werden können.

Ein häufiger Grund für die erfolgreiche Entwicklung von Angriffen im Netzwerk sind Fehler bei der Konfiguration von Kommunikationskanälen oder Datenverarbeitungs- und Speichersystemen sowie Verstöße gegen IS-Vorschriften. All dies verringert die Wirksamkeit der verwendeten Schutzausrüstung und erhöht die Wahrscheinlichkeit, dass Angreifer in einen Angriff eindringen und ihn entwickeln. In Projekten zur Untersuchung von Vorfällen und zur Analyse des Datenverkehrs findet unser Team des

PT Expert Security Center regelmäßig typische Fehler in der Konfiguration von Informationssystemen und Verstöße gegen die IS-Vorschriften des Unternehmens. Mal sehen, was diese Fehler sind.

7 häufige Netzwerksicherheitsfehler

Wie unsere Praxis zeigt, treten in 9 von 10 Organisationen unabhängig von ihrer Größe und ihrem Tätigkeitsbereich die folgenden Fehler am häufigsten auf:

- Übertragen Sie Anmeldeinformationen im Klartext über das Netzwerk.

- Unverschlüsselte E-Mail-Nachrichten.

- Verwenden von Dienstprogrammen für den Remotezugriff.

- Verwendung der Broadcast-Protokolle LLMNR und NetBios.

- Netzwerkkonfigurationsfehler.

- TOR, VPN-Tunnel und andere Tools zum Ausblenden der Netzwerkaktivität.

- Missbrauch von Systemen (Cryptocurrency Miner, Torrents).

Die Fehlerursachen sind unzureichende Beachtung der Informationssicherheit, mangels oder Verstoßes gegen IS- und IT-Vorschriften in der Organisation, Fehler bei der Systemkonfiguration und in großen Unternehmensnetzwerken, da es schwierig ist, die richtigen Konfigurationen zu steuern.

Als nächstes werden wir über jeden Fehler sprechen, welche Konsequenzen sie haben können, wie sie identifiziert werden können und Empfehlungen für ihre Beseitigung geben.

Klare Übertragung der Anmeldeinformationen über das Netzwerk

Die Verwendung von Netzwerkprotokollen, bei denen Benutzeranmeldeinformationen im Klartext übertragen werden, ist immer noch zu finden - dies sind HTTP, Mail-Protokolle ohne Verschlüsselung, LDAP und Telnet. Nach

unseren Untersuchungen finden sich in 44% der Organisationen, in denen wir eine Sicherheitsanalyse durchgeführt haben, wichtige Informationen in offener Form in Netzwerkressourcen. Im Falle eines gefährdeten Netzwerks kann ein Angreifer im passiven Modus Anmeldeinformationen abfangen, seine Präsenz in der Infrastruktur festigen und seine Berechtigungen erhöhen.

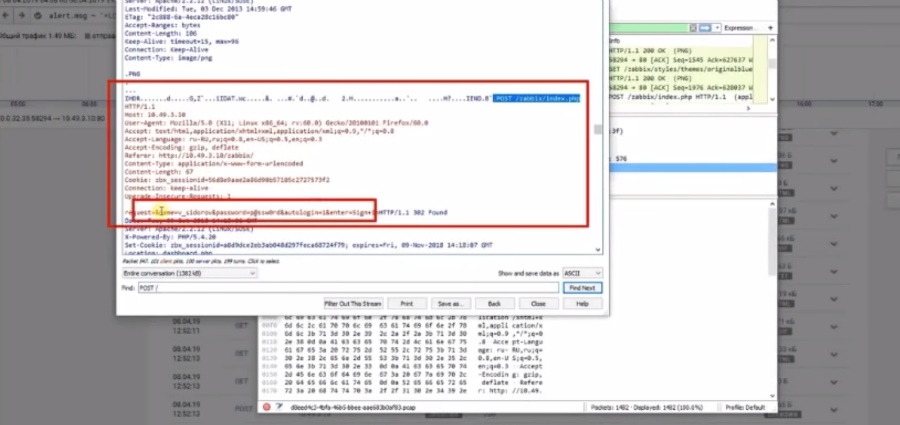

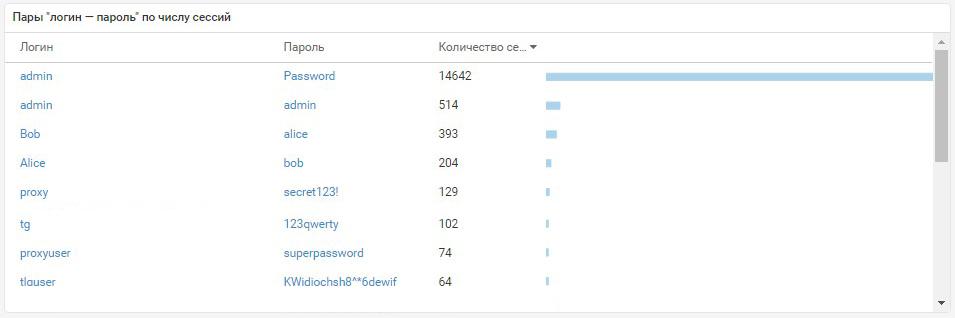

Beispiel für mit PT NAD identifizierte FlugausweiseIn dem Video wurde

Beispiel für mit PT NAD identifizierte FlugausweiseIn dem Video wurde gezeigt, wie mit dem Verkehrsanalysesystem von

PT Network Attack Discovery überprüft wird, ob Anmeldeinformationen im Klartext über das Netzwerk übertragen werden. Zu diesem Zweck haben wir Netzwerksitzungen in PT NAD anhand eines Kennworts herausgefiltert. Auf diese Weise konnten wir die Fakten zur Übertragung von Anmeldeinformationen für eine Webanwendung ermitteln, in unserem Fall das Zabbix-Überwachungssystem. Mit einem privilegierten Konto auf dem Zabbix-Server kann ein Angreifer am häufigsten Befehle auf allen mit der Überwachung verbundenen Systemen remote ausführen. In der Demonstration wurde auch ein Beispiel für eine Verkehrsanalyse zur Verwendung offener Netzwerkprotokolle (LDAP, FTP, HTTP, POP3, SMTP, Telnet) und zum Extrahieren von Benutzerkonten untersucht.

Es gibt verschiedene Möglichkeiten, um die Übertragung von Anmeldeinformationen im Klartext zu verhindern.

- WEB-Server: Wechsel von HTTP zu HTTPS . Um zum sicheren HTTPS-Protokoll zu wechseln, müssen Sie ein SSL-Zertifikat konfigurieren und von HTTP-Adressen an HTTPS weiterleiten. Es ist zulässig, selbstsignierte Zertifikate für die internen Ressourcen der Organisation zu konfigurieren, indem Sie die interne Zertifizierungsstelle vorkonfigurieren. Für öffentlich verfügbare Ressourcen empfiehlt es sich, vertrauenswürdige Zertifikate zu verwenden, die von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurden.

- LDAP-Protokoll : Konfigurieren Sie Clients für die Verwendung der Authentifizierung über Kerberos oder verwenden Sie eine sichere Version des Protokolls. Um die Authentifizierung über Kerberos zu konfigurieren, müssen Sie Clients für die Verwendung der SASL-Authentifizierungsmechanismen GSSAPI oder GSS-SPNEGO konfigurieren.

- Um die sichere TLS-Authentifizierung zu konfigurieren, müssen Sie LDAPS auf dem Server gemäß den Anweisungen aktivieren . Konfigurieren Sie als Nächstes die Clients für die Verwendung von TLS (LDAPS), wenn Sie eine Verbindung zum LDAP-Server herstellen.

- Mail-Protokolle: Konfigurieren Sie Clients und Server für die Verwendung von TLS . Anstelle von POP3, IMAP und SMTP wird empfohlen, die Clients und Server Ihres Unternehmens so zu konfigurieren, dass deren sichere POP3S-, IMAPS- und SMTPS-Gegenstücke gemäß den Anweisungen auf Ihrem Mailserver verwendet werden. Beachten Sie, dass beim erzwungenen Aktivieren von TLS möglicherweise keine Briefe an Server übermittelt werden, die keine Verschlüsselung unterstützen.

- Telnet-Protokoll: Wechseln Sie zu SSH . Sie sollten auf die Verwendung des Telnet-Protokolls vollständig verzichten und es durch das sichere SSH-Protokoll ersetzen.

- FTP: Upgrade auf SFTP oder FTPS . FTPS ist eine SSL-Version von FTP, für deren Betrieb ein SSL-Zertifikat erforderlich ist. SFTP ist das Dateiübertragungsprotokoll, das am häufigsten SSH verwendet. Infolgedessen ist weniger Konfiguration auf Servern erforderlich, die bereits SSH verwenden.

Unverschlüsselte E-Mail-Nachrichten

Der nächste typische Fehler ist die Verwendung offener Mail-Protokolle auf dem Weg vom Server der Organisation zum externen Mail-Server. Dies führt dazu, dass Briefe, die in sicherer Form innerhalb des Netzwerks übertragen werden, später in offener Form über das Internet übertragen werden können. Infolgedessen kann ein Angreifer, der Zugriff auf externen Netzwerkverkehr hat (z. B. über einen Internetprovider), problemlos Informationen aus Briefen erhalten.

Für die Suche nach ungeschützten ausgehenden E-Mails, die an ein externes Netzwerk übertragen werden, haben

wir PT NAD-Filter unter Verwendung des SMTP-Protokolls sowie der Quell- und Zieladressen verwendet. Um verschlüsselte Verbindungen auszuschließen, haben wir mit dem Befehl STARTTLS einen Filter hinzugefügt. Als Ergebnis wurde ein Brief mit dem Anhang gefunden, der im Klartext übertragen wurde.

Weitere Details zum Video

Mögliche Lösungen für den Fehler:

- Konfigurieren Sie den Server so, dass beim Senden von E-Mails TLS erzwungen wird (in diesem Fall werden möglicherweise keine Briefe an Server gesendet , die keine Verschlüsselung unterstützen).

- Konfigurieren Sie die Verwendung von S / MIME , dem Standard zum Senden von verschlüsselten und digital signierten Nachrichten. Erfordert die Einrichtung des Mail-Clients und des S / MIME-Zertifikats. Weitere Details hier .

- PGP anwenden . Die erzwungene Verwendung von PGP schließt auch die Übertragung von Briefen im Klartext aus, erfordert jedoch eine zusätzliche Konfiguration auf den Clients und die Übertragung des öffentlichen Schlüssels an die Empfänger. Diese Option eignet sich eher für den Einsatz in besonderen Fällen.

Verwenden von RAS-Dienstprogrammen

Mitarbeiter verwenden häufig RAT-Tools (Remote Access Tools), z. B. TeamViewer, Ammyy Admin, RMS und andere. Wenn dies durch interne IS-Richtlinien zulässig ist, ist es in dem Fall, in dem ein Angreifer dieselben Tools verwendet, schwierig, ihre illegitime Verwendung von ihrer legitimen zu unterscheiden.

Konnektivität kann über TeamViewer mithilfe eines Verkehrsanalysesystems erkannt werden. In unserem Fall haben wir zwei solcher Netzwerksitzungen gefunden. Wenn die Organisation die Verwendung von Fernsteuerungsdienstprogrammen nicht zulässt, sollte der Informationssicherheitsspezialist eine Untersuchung durchführen, um die Quelle der Aktivität zu ermitteln.

Ein weiterer Mechanismus zum Erkennen von RAT-Anwendungsfällen sind vordefinierte Regeln. In dem Video mit ihrer Hilfe haben wir festgestellt, dass das Dienstprogramm Remote Admin verwendet wird.

Empfehlungen zur Behebung des Verstoßes:

- Überwachen Sie die Verwendung von Remoteverwaltungsdienstprogrammen. Es müssen IS-Vorschriften entwickelt werden, die die unbefugte Verwendung von Dienstprogrammen für die Fernverwaltung verbieten und deren Einhaltung überwachen. RAT kann auch auf der Ebene einiger Netzwerksicherheitsfunktionen wie NGFW deaktiviert werden.

- Unterscheiden Sie die Rechte lokaler Benutzer auf Arbeitsstationen. Wenn Benutzern keine redundanten Administratorrechte gewährt werden, die unter anderem die Installation von Programmen auf Arbeitscomputern ermöglichen, ist die Verwendung von Dienstprogrammen nicht möglich.

- Einführung einer Whitelisting-Richtlinie für Software. Die zuverlässigste, aber zeitaufwändigste Methode zur Lösung. Geben Sie die Liste der "weißen" Software in der Organisation ein und stellen Sie sicher, dass alle Knoten nur Software aus dieser Liste verwenden und die Relevanz der Liste überwachen. Zum Konfigurieren können Sie das in Windows enthaltene AppLocker-Dienstprogramm verwenden. Weitere Details hier .

Verwendung von LLMNR- und NetBios-Broadcast-Protokollen

Ein weiteres Problem bei Netzwerkeinstellungen für Organisationen ist die Verwendung von gefälschten LLMNR- und NetBios-Protokollen. Diese Protokolle ermöglichen es, durch Broadcast-Anforderungen im lokalen L2-Netzwerksegment die Namen benachbarter Computer aufzulösen, ohne einen DNS-Server zu verwenden. Diese Protokolle werden auch automatisch verwendet, wenn DNS nicht verfügbar ist. Im Falle eines Eindringlings, der in das interne Netzwerk des Unternehmens eindringt, kann er einen Angriff "Mann in der Mitte" (engl. Man in the middle, MITM) ausführen. Ein Angreifer kann auf eine Broadcast-Anfrage antworten und so Opferanfragen an einen vom Angreifer kontrollierten Server umleiten. Durch Ausführen dieses Angriffs können Sie Authentifizierungsdaten abfangen.

Wir haben

versucht, die Verwendung dieser Protokolle mithilfe des Widgets „Anwendungsprotokolle“ in PT NAD zu ermitteln. Wir haben festgestellt, dass zusätzlich zu den üblichen Protokollen die Protokolle LLMNR und NBNS verwendet werden. Durch Hinzufügen zum Filter haben wir auch alle Clients gefunden, die Anforderungen mit diesem Protokoll gesendet haben.

Um diesen Fehler zu beheben, müssen Sie:

1.

Deaktivieren Sie LLMNR . Dazu müssen Sie zuerst den DNS auf den Clients konfigurieren. Sie können LLMNR mithilfe der Gruppenrichtlinie zum Deaktivieren der Multicast-Namensauflösung im Abschnitt Computerkonfiguration -> Administrative Vorlagen -> Netzwerk -> DNS-Client deaktivieren. Zum Deaktivieren muss der Richtlinienwert auf "Aktiviert" gesetzt werden.

Mit einem Klick auf das Bild wird es in voller Größe geöffnet

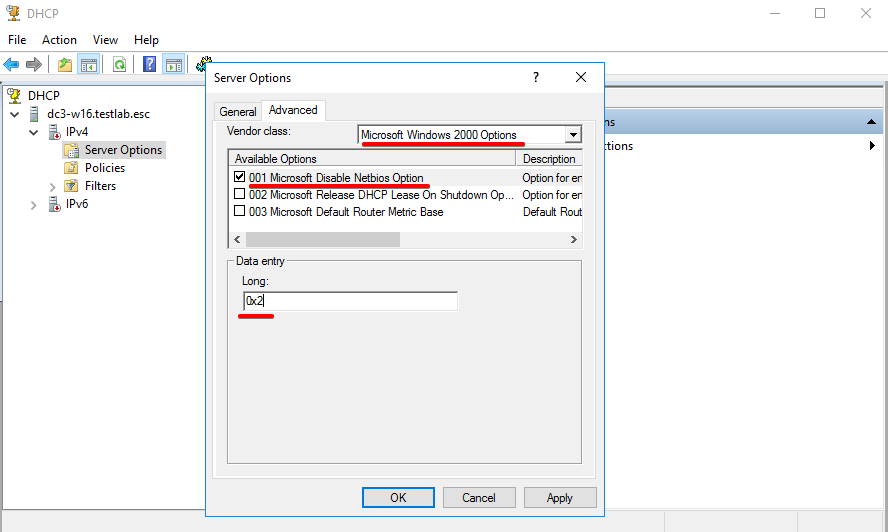

Mit einem Klick auf das Bild wird es in voller Größe geöffnet2.

Deaktivieren Sie NetBios . Verwenden Sie dazu das Snap-In dhcpmgmt.msc. Serveroptionen: Registerkarte Erweitert -> Microsoft Windows 2000-Optionen -> Microsoft Netbios-Option deaktivieren. Setzen Sie den Wert auf 0x2.

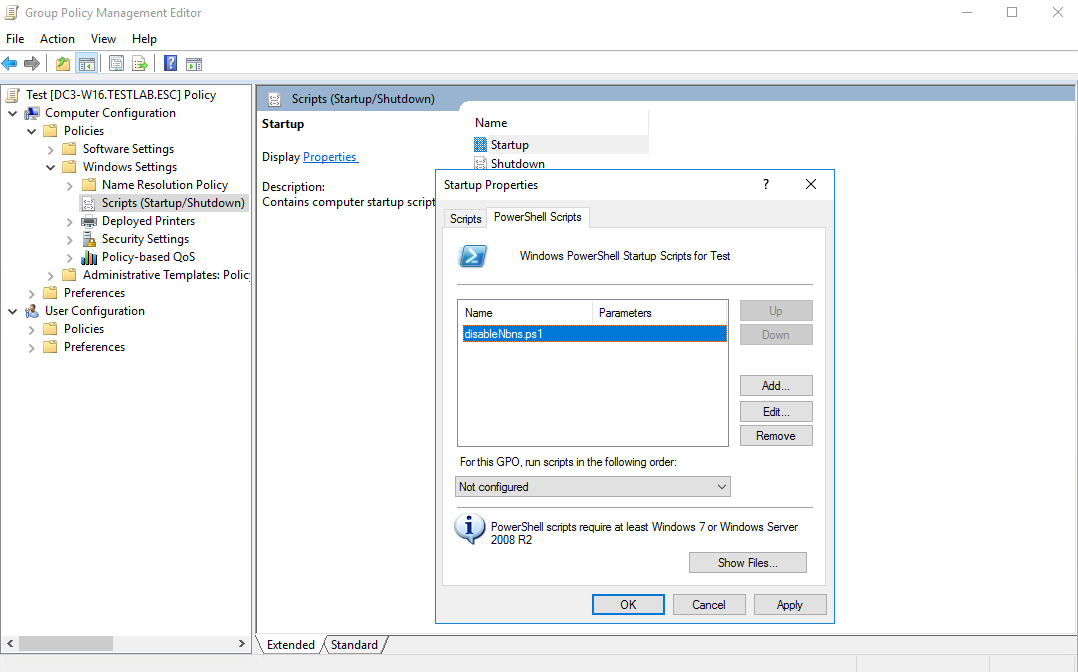

3. Sie können die NetBios-Unterstützung auch deaktivieren, indem Sie ein PowerShell-Skript auf Knoten mithilfe der Gruppenrichtlinie Skripts im Abschnitt Computerkonfiguration -> Richtlinien -> Windows-Einstellungen ausführen. Sie müssen ein PowerShell-Startskript mit dem folgenden Inhalt hinzufügen:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Dieses Skript für alle Netzwerkadapter im Registrierungszweig

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces setzt den Wert des Parameters NetbiosOptions auf 2.

Wenn die Infrastruktur Knoten enthält, auf denen Windows XP oder Windows 2000 ausgeführt wird, kann das Deaktivieren von NetBios die Leistung beeinträchtigen.

Netzwerkkonfigurationsfehler

Die häufigsten Fehler im Zusammenhang mit einer falschen Netzwerkkonfiguration:

- Unnötig vertrauenswürdige Beziehungen zwischen Subnetzen . Dies schließt Probleme mit ein, den Zugriff zwischen Subnetzen einzuschränken, bei denen ein nicht autorisierter Netzwerkzugriff zwischen Subnetzen der internen Organisation möglich wird. Infolgedessen kann ein Angreifer, der einen kleinen Teil des Netzwerks kompromittiert, leicht die Kontrolle über Schlüsselknoten des gesamten Netzwerks übernehmen.

- Zugriff von Infrastrukturknoten auf externe DNS-Server . Bei Verwendung des internen Domainnamensystems sollten DNS-Abfragen nur auf den eigenen DNS-Servern des Unternehmens verarbeitet werden. Wenn das DNS auf den Clients nicht richtig konfiguriert ist, besteht bei einer Anforderung an den öffentlichen DNS-Server die Gefahr, dass interne Domänennamen verloren gehen und die Filterung bekannter Adressen von Malware-Befehlsservern umgangen wird.

- Netzwerkanschlüsse und Dienstanschlüsse, die für das externe Netzwerk "nach außen" offen sind, ohne dass dies erforderlich ist (z. B. Datenbanken) . Infolgedessen hat ein Angreifer große Chancen, einen Angriff auszuführen. Beispielsweise sind aufgrund der Speicherung von Informationen in einer unsicheren Datenbank die Daten von Krankenwagenpatienten aus der Region Moskau in das Netzwerk eingedrungen .

Um solche Fehler zu identifizieren, haben wir die Registerkarte PT NAD-Netzwerkverbindungen verwendet. Alle Mitteilungen werden grafisch dargestellt. Wir haben versucht, Verbindungen vom DMZ-Subnetz zum Benutzersubnetz zu finden. Richten Sie dazu einen Filter nach Subnetz ein. Als Ergebnis fanden wir eine unerwünschte Netzwerkverbindung sowie ein Ereignis, das ausgelöst wurde - Scannen mit nmap, das als Indikator für die Netzwerkintelligenz dient.

Wir haben auch versucht, Verbindungen vom externen Netzwerk zum DMZ-Subnetz zu finden. Wir analysierten die Anwendungsprotokolle - sahen die aktive Verwendung von Dienstprotokollen sowie das Ereignis - als Versuch, die Sicherheitsanfälligkeit von EthernalBlue auszunutzen, die die sensationelle WannaCry-Epidemie auslöste.

Als nächstes haben wir den korrekten Betrieb von DNS untersucht. Filtern Sie dazu den Datenverkehr nach dem Protokoll und wählen Sie als Empfänger IP-Adressen aus, die nicht aus dem lokalen Netzwerk stammen. Infolgedessen haben wir DNS-Abfragen an Google-Server gefunden, die von einem Nutzersegment stammen.

Fehler können wie folgt behoben werden:

- Konfigurieren Sie die Zugriffssteuerungsliste (Access Control List, ACL) auf dem Netzwerkgerät für die richtige Verteilung der Zugriffsrechte zwischen den Subnetzen. Eine ACL ist ein Satz von Zulassungs- oder Ablehnungsregeln für den Netzwerkverkehr (im Kontext von Netzwerkgeräten). In den meisten Fällen werden Zugriffslisten für die Paketfilterung an der Grenze des Internets und eines privaten Netzwerks verwendet. Eine Filterung kann jedoch auch an der Grenze der DMZ und anderer Subnetze erforderlich sein.

- Firewall konfigurieren . Firewalls sollten nicht nur an der Grenze zum externen Netzwerk, sondern auch zwischen den internen Subnetzen der Organisation konfiguriert werden.

- Verhindern Sie Änderungen an den Netzwerkeinstellungen der Benutzer . Konfigurieren Sie dazu die Einstellung in den Windows-Gruppenrichtlinien: "Benutzerkonfiguration -> Administrative Vorlagen -> Netzwerk -> Netzwerkverbindungen".

Verkehr versteckt

Tools zum Ausblenden des Datenverkehrs können VPN, Tor, Verschlüsselungs-Proxys und andere verschlüsselte Tunnel sein. Ihre unbefugte und unkontrollierte Verwendung kann zu einer Verringerung der Wirksamkeit der Schutzausrüstung in der Organisation führen. Verlust der Kontrolle über den im Tunnelverkehr übertragenen Inhalt; Ein Angreifer kann einen verschlüsselten Tunnel in das interne Netzwerk eines Unternehmens einbinden, wenn der Heimcomputer eines angegriffenen Mitarbeiters beschädigt wird.

Um die Verwendung dieser Tools zu identifizieren, sind die folgenden Filter geeignet: Gemäß der Tor-Relays-Reputationsliste, die die aktuellen Adressen der Tor-Netzwerkknoten enthält, sowie eines Filters, der das TLS-Protokoll verwendet, da Tor darunter maskiert ist. Das in der "verdächtigen" Sitzung verwendete TLS-Zertifikat wird automatisch generiert. Dies ist ein Indikator für die Tor-Netzwerkverbindung.

Zum Erkennen von VPNs und anderen Tunneln können Sie den PPTP-Schlüsselwortfilter (Point-to-Point Protocol) und zum Erkennen von SOCKS5-Verkehr den nach Protokoll bekannten Filter verwenden. So fanden wir eine VPN-Sitzung mit einem externen Host und vielen SOCKS5-Verbindungen.

Wir haben bereits früher über Methoden zur Lösung dieses Problems nachgedacht, um Folgendes zu bewältigen:

- Differenzierung der Rechte lokaler Nutzer.

- Software-Whitelist-Richtlinie.

- Firewall konfigurieren.

- Netzwerkports schließen.

Missbrauch von Systemen

Der Missbrauch von Systemen umfasst die Verwendung von Cryptocurrency Minern, Bittorent-Clients und Online-Spielen. Obwohl dies keine unmittelbare Bedrohung für die Sicherheit darstellt, erhöht es die Belastung von Computersystemen und Informationsübertragungskanälen und birgt auch das Risiko, Malware zu installieren.

Mithilfe der Miner-Reputationsliste können Sie die Miner identifizieren, einschließlich der Adressen bekannter Mining-Pools sowie der Blockchain-Knoten verschiedener Kryptowährungen. Infolgedessen sehen wir eine große Anzahl von DNS-Abfragen, die den Betrieb des Crypto Miner anzeigen. Ein weiterer Indikator für den Betrieb des Crypto Miner können die Regeln sein, die funktioniert haben.

Bei Bittorent- und Online-Spielen ist es noch einfacher - wir verwenden den Bittorent-Filter, um nach Torrent-Zugriffen zu suchen, und verwenden für Online-Spiele die Server beliebter Online-Spiele. Dies hilft bei der Berechnung von Mitarbeitern, die ihre Arbeitszeit nicht so nutzen, wie es sich der Arbeitgeber wünscht.

Gegenmaßnahmen sind fast die gleichen wie in den obigen Absätzen:

- Unterscheiden Sie die Rechte der lokalen Benutzer.

- Software-Whitelist-Richtlinie.

- Aktualisieren Sie Antivirus und seine Datenbank.

Um es zusammenzufassen

In den meisten Unternehmen stellen wir Probleme beim korrekten Einrichten umfangreicher Unternehmensnetzwerke und bei der Nichteinhaltung von IS-Konfigurationen, Richtlinien und Vorschriften fest. Dies ist auf das ständige Wachstum der Netzwerke und deren Veränderungen sowie auf Änderungen der Regeln und Richtlinien selbst zurückzuführen. Hier sind allgemeine Richtlinien, um viele Fehler zu vermeiden:

- Minimieren Sie die Verwendung offener Protokolle.

- Zur Steuerung der Differenzierung des Netzwerkzugriffs.

- Definieren Sie die Benutzerrechte.

Gleichzeitig gibt es bereits Tools auf dem Markt, mit denen die Netzwerkaktivität innerhalb eines Unternehmens überwacht und sowohl Konfigurationsfehler als auch böswillige Aktivitäten rechtzeitig erkannt werden können. Ein solches System ist die

PT Network Attack Discovery .

Gepostet

von Alexey Lednev, Senior Specialist. PT Expert Security Center