In diesem Artikel möchte ich über die Erfahrungen sprechen, die bei der Organisation des Fernzugriffs auf eine industrielle speicherprogrammierbare Steuerung (im Folgenden: SPS) über eine Budgetlösung auf der Grundlage des KEENETIC 4G-Internetcenters gesammelt wurden.

Dieser Artikel ist besonders für Fachleute auf dem Gebiet der Prozessleitsysteme interessant, die nach der Organisation des Fernzugriffs fragten, aber nicht wussten, wo sie anfangen sollten.

Also fangen wir an!

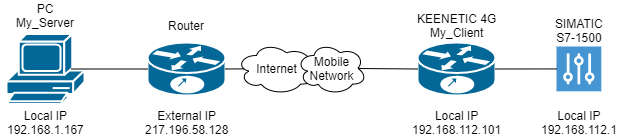

In diesem Beispiel betrachten wir die häufigste Option, nämlich:

- Der lokale Computer, der der OpenVPN-Server ist, auf dem das TIA Portal-Paket für die SPS-Programmierung installiert ist. (LAN 192.168.1.0)

- Ein Unternehmensrouter mit einer externen weißen IP-Adresse (z. B. 217.196.58.128).

- KEENETIC 4G Internet Center mit einem installierten OpenVPN-Client, der mit der Mobilkommunikation verbunden ist.

- Speicherprogrammierbare Steuerung SIMATIC S7-1500 (LAN 192.168.112.0).

Das Vorhandensein einer externen weißen IP-Adresse auf einer der Parteien ist eine Voraussetzung für das Funktionieren des OpenVPN-Servers (der OpenVPN-Server muss sich auf der Seite der weißen IP-Adresse befinden).

Um eine VPN-Verbindung zwischen dem KEENETIC Internet Center und der Workstation herzustellen, müssen wir die folgende Software installieren:

- OpenVPN - ein Programm zum Erstellen sicherer virtueller privater Netzwerke, Remoteverbindung zum Server

- XCA - ein Programm zum einfachen Erstellen von Zertifikaten mit einer grafischen Oberfläche

- Notepad ++ - Texteditor (optional)

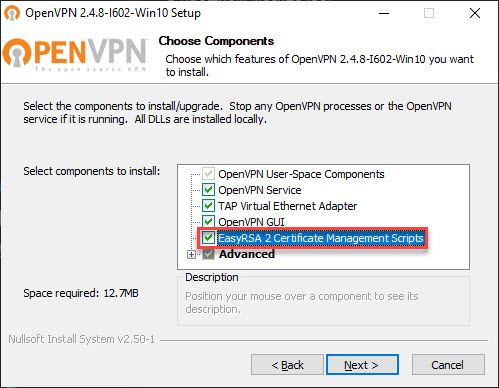

Installieren des OpenVPN-Pakets unter Windows.

Installieren Sie die EasyRSA-Komponente (zum Erstellen von Zertifikaten mit den integrierten Tools (optional).

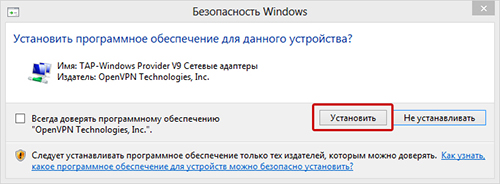

Wenn Sie eine Meldung zur Installation des Treibers erhalten, klicken Sie auf "Installieren".

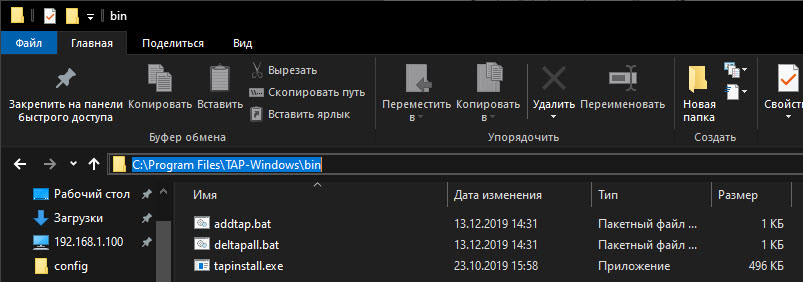

Wenn Sie mehrere virtuelle Adapter installieren müssen oder der virtuelle Adapter nicht ordnungsgemäß installiert wurde, rufen Sie die folgende Adresse auf und führen Sie das Skript "addtab.bat" aus:

C: \ Programme \ TAP-Windows \ bin

X.509-Zertifikate erstellen

1. Installieren Sie XCA

XCA - ein Programm zum einfachen Erstellen von Zertifikaten mit einer grafischen Oberfläche2. Erstellen Sie eine Datenbank

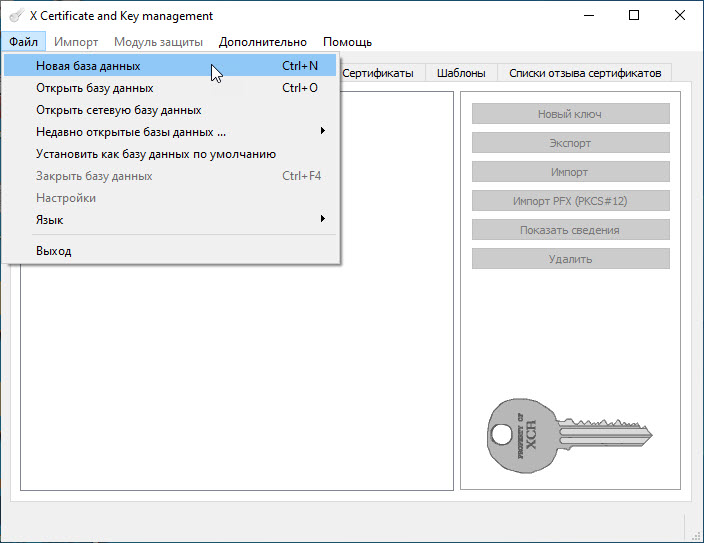

"Datei" -> "Neue Datenbank", dann fragt das Programm nach einem Passwort, gibt ein Passwort ein oder lässt die Felder leer und klickt auf "OK".

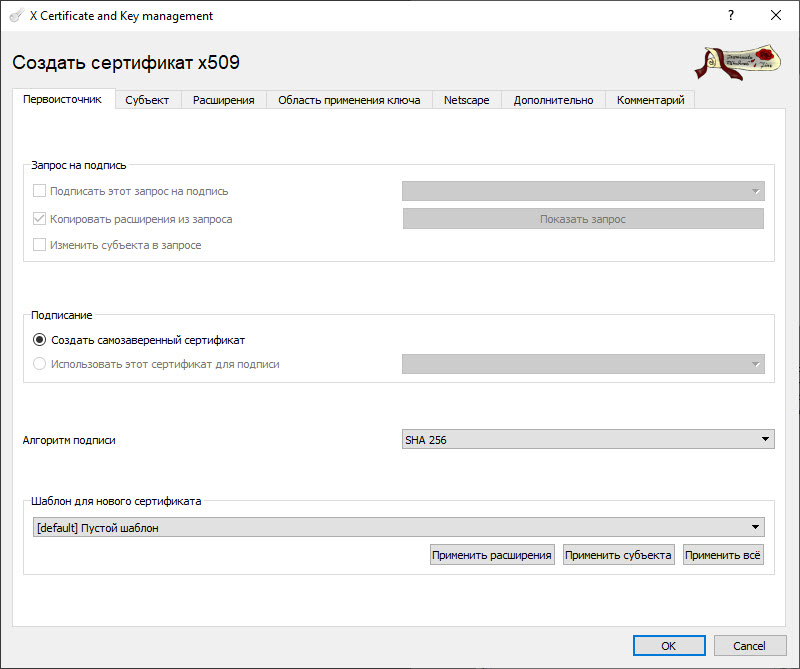

3. Erstellen Sie ein Zertifikat einer Zertifizierungsstelle (CA)

Wechseln Sie dazu in die Registerkarte "Zertifikate" und klicken Sie auf die Schaltfläche "Neues Zertifikat"

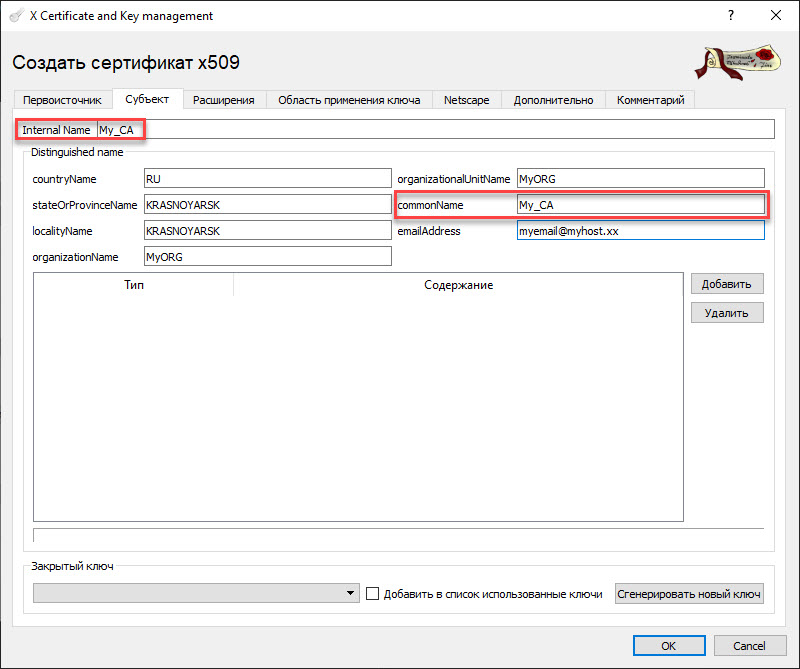

Wechseln Sie anschließend zur Registerkarte „Betreff“ und füllen Sie die erforderlichen Felder aus (was rot hervorgehoben ist, sollte einen eindeutigen Namen haben).

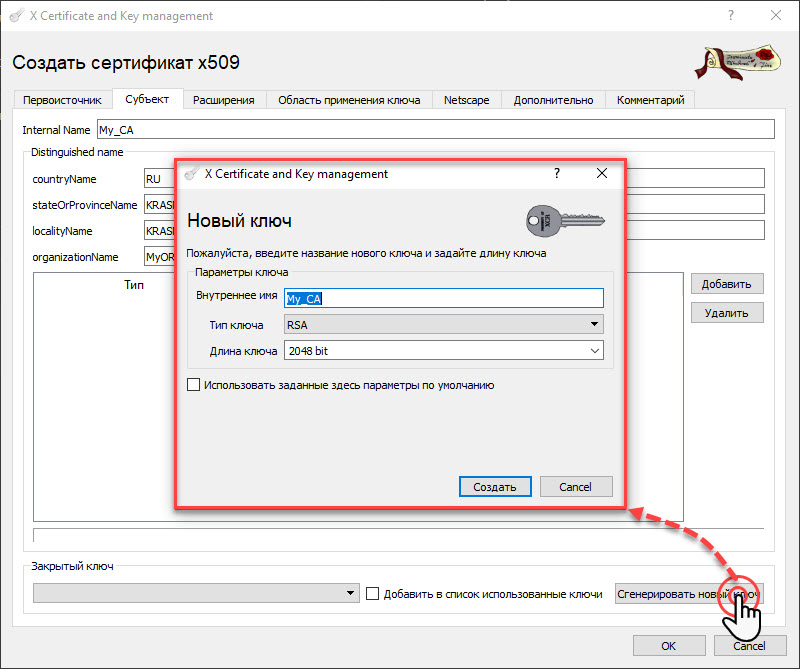

Klicken Sie auf "Neuen Schlüssel erstellen" und bestätigen Sie die Aktion durch Klicken auf die Schaltfläche "Erstellen".

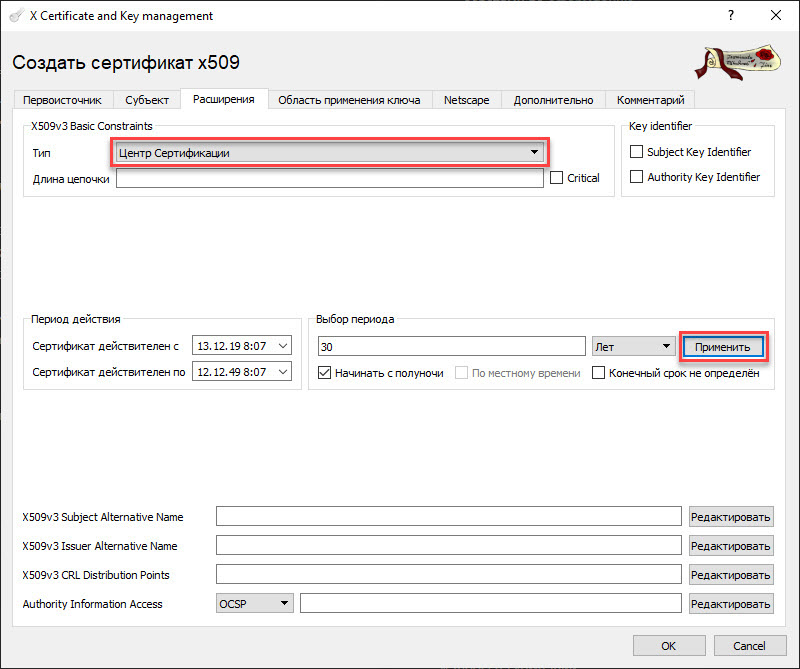

Wir wechseln zur Registerkarte "Erweiterungen", wählen den Typ des Zertifikats "Zertifizierungsstelle" aus und konfigurieren die Gültigkeitsdauer des Zertifikats (CA-Zertifikat muss eine längere Gültigkeitsdauer haben als Computerzertifikate, die später erstellt werden.)

Klicken Sie auf "OK" und jetzt können wir beginnen, Computerzertifikate zu konfigurieren.

4. Erstellen von Computerzertifikatvorlagen

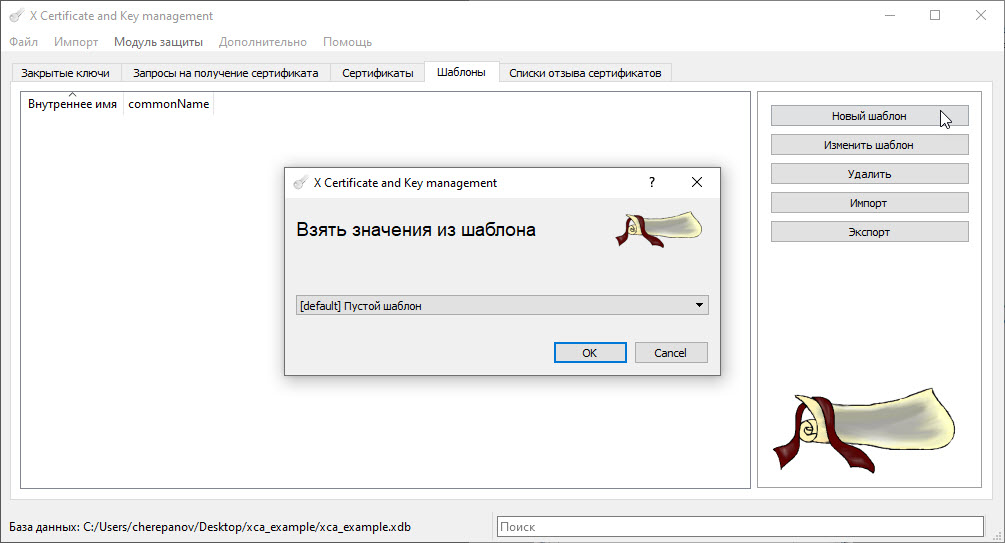

Um die Erstellung von Maschinenzertifikaten zu vereinfachen, verwenden wir eine vorbereitete Vorlage. Wechseln Sie zur Registerkarte „Vorlagen“ und klicken Sie auf die Schaltfläche „Neue Vorlage“.

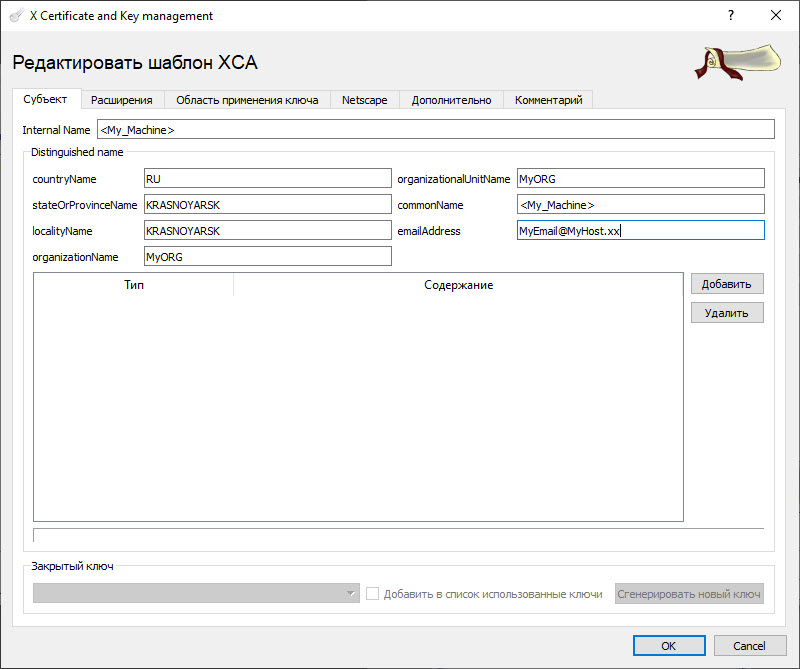

Wählen Sie "Leere Vorlage" und fahren Sie mit der Bearbeitung unserer Vorlage fort. Die Namen in spitzen Klammern sollten in Zukunft eindeutig sein.

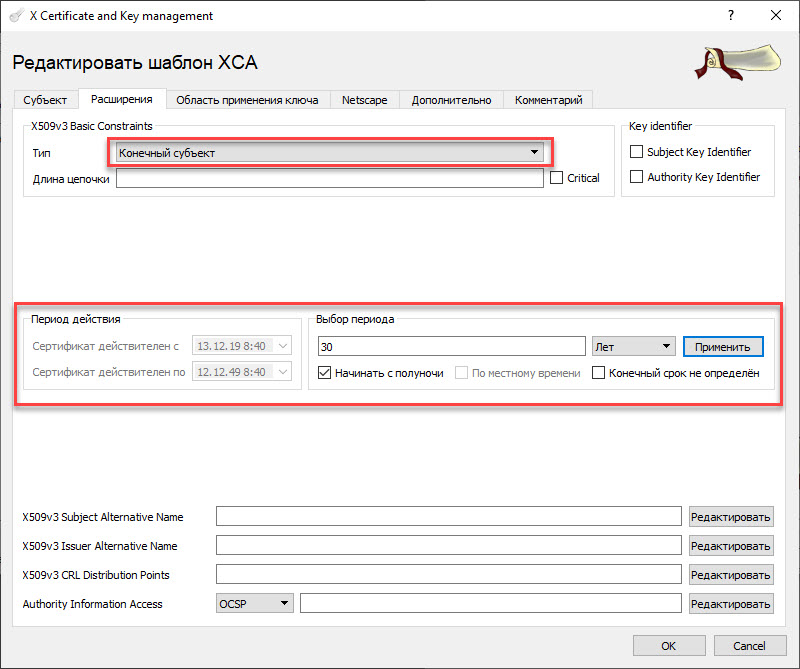

Gehen Sie zur Registerkarte "Erweiterungen", setzen Sie den Typ auf "Endgültiger Betreff" und stellen Sie die Gültigkeitsdauer des Computerzertifikats ein (es sollte nicht mehr als das Zertifikat des Zertifizierungszentrums sein).

Klicken Sie auf OK, um die Vorlage zu erstellen.

Diese Vorlage kann nun als Basis für die Erstellung von Maschinenzertifikaten verwendet werden, die von unserem Zertifizierungszentrum signiert wurden.

5. Erstellen von Computerzertifikaten mithilfe einer Vorlage

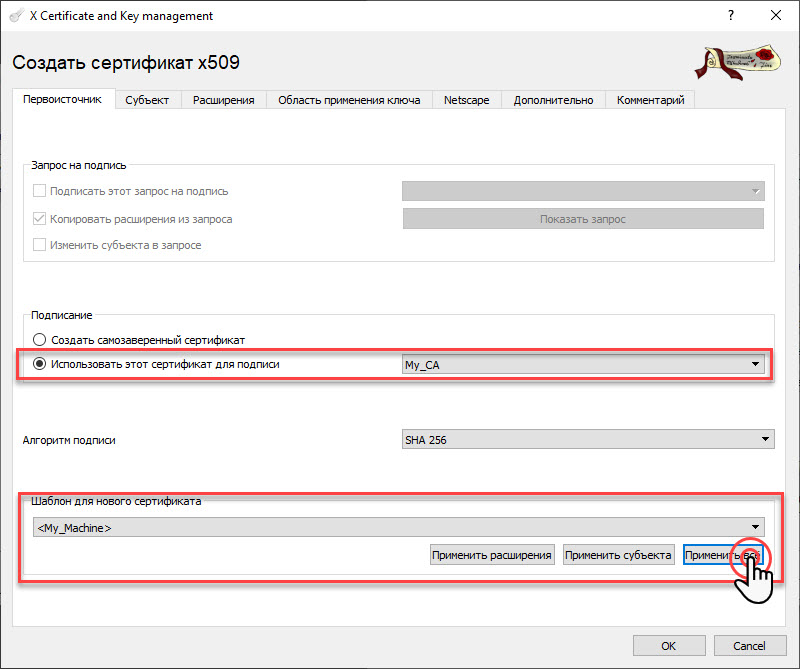

Wechseln Sie zur Registerkarte "Zertifikate" und klicken Sie auf die Schaltfläche "Neues Zertifikat", wählen Sie die Option "Dieses Zertifikat zur Signatur verwenden", wählen Sie unsere Vorlage <My_Machine> als Vorlage aus und klicken Sie auf die Schaltfläche "Alle übernehmen".

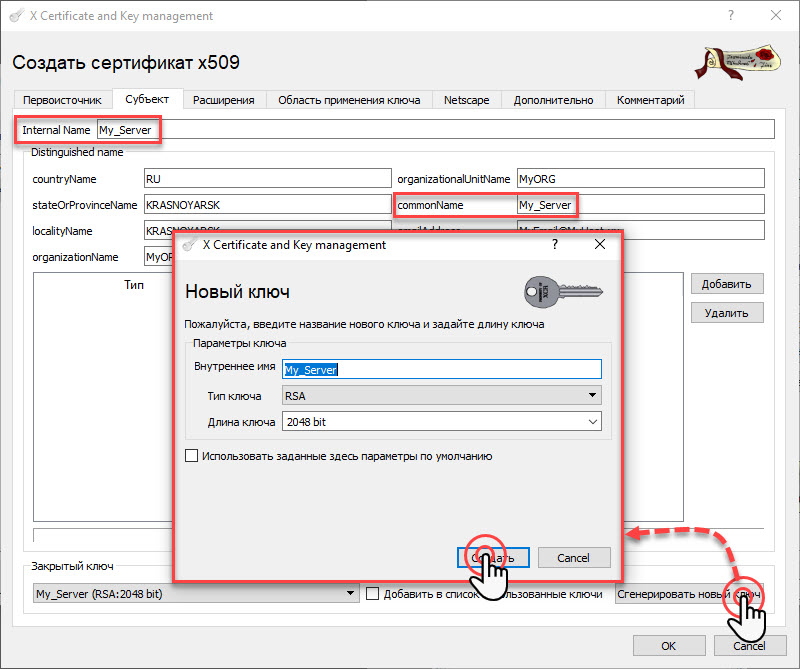

Gehen Sie dann zur Registerkarte "Betreff", geben Sie einen eindeutigen Namen ein, z. B. "My_Server", und generieren Sie einen Schlüssel.

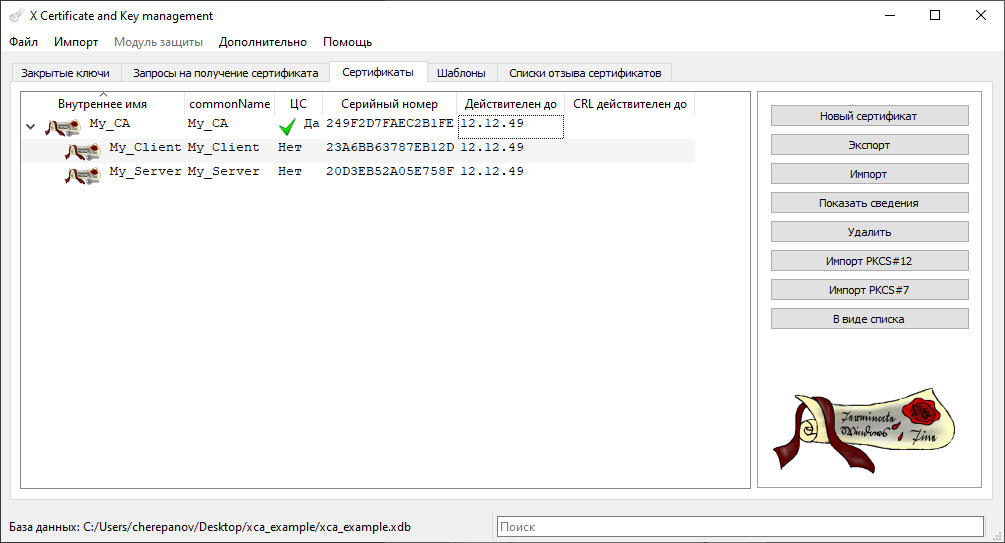

So haben wir ein Server-Zertifikat erstellt. Wir führen das gleiche Verfahren für das Client-Zertifikat (My_Client) durch.

6. Export von Maschinenzertifikaten und Schlüsseln

Um die Konfigurationsdatei des OpenVPN-Clients (KEENETIC) und des Servers (Windows-PC) zu erstellen, müssen Sie das Zertifikat des Zertifizierungszentrums, das Serverzertifikat, das Clientzertifikat, den privaten Server- und den privaten Clientschlüssel exportieren.

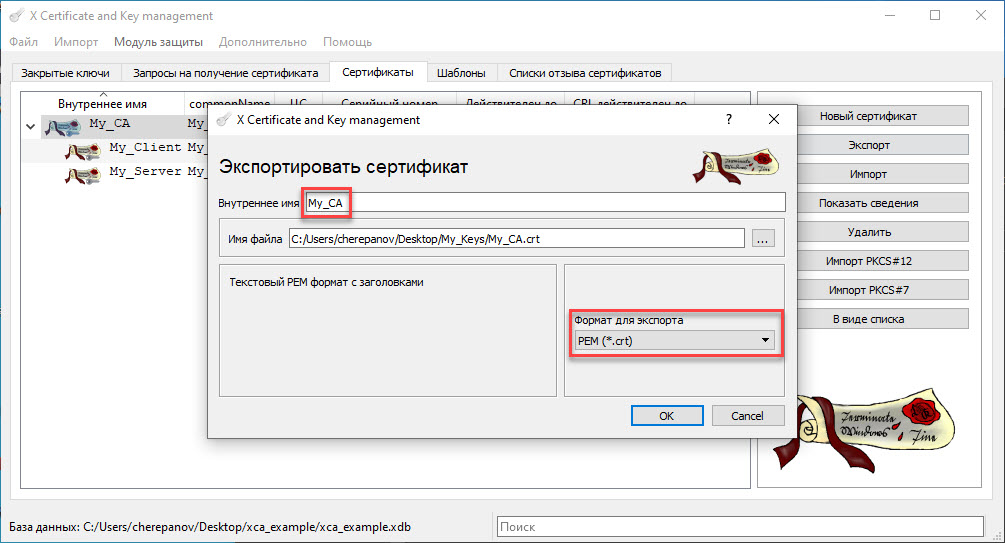

Gehen Sie dazu zur Registerkarte "Zertifikate", wählen Sie das Zertifikat der My_CA-Zertifizierungsstelle aus, klicken Sie auf die Schaltfläche "Exportieren" und laden Sie es in einen zuvor erstellten Ordner, z. B. "My_Keys", hoch, der sich auf dem Desktop befindet.

Dasselbe machen wir für das Client-Zertifikat (My_Client) und das Server-Zertifikat (My_Server).

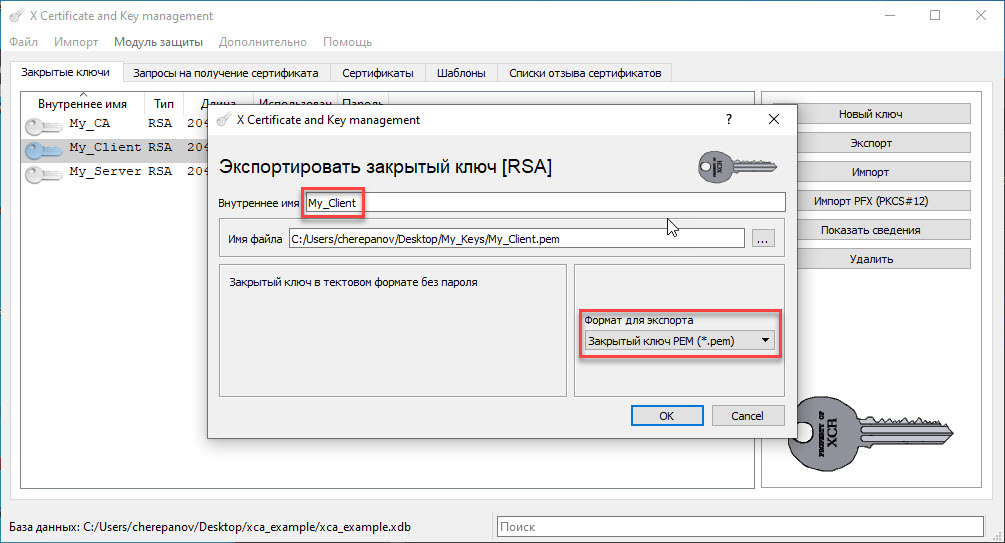

Wir wechseln zur Registerkarte "Private Keys", wählen den Schlüssel "My_Client" aus, klicken auf "Exportieren" und laden ihn in unseren Ordner hoch.

Wir führen das gleiche Verfahren für den Serverschlüssel durch.

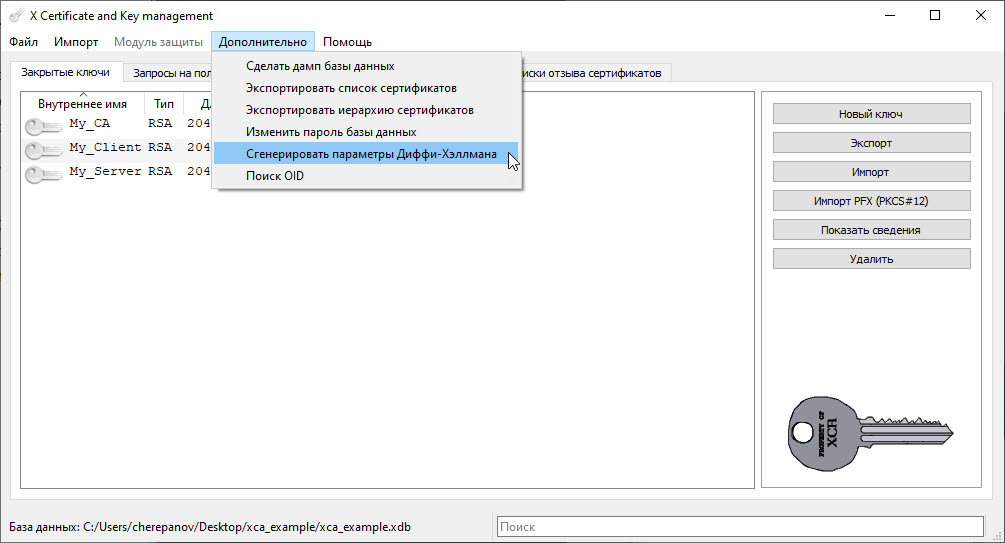

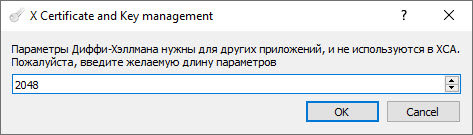

7. Erstellung des Diffie-Hellman-Parameters

Zur Konfiguration der Serverparameter benötigen wir außerdem den Diffie-Hellman-Parameter

Um einen Parameter zu erstellen, klicken Sie auf die Registerkarte „Erweitert“ und wählen Sie die Option „Diphia-Hellman-Parameter generieren“.

Wählen Sie als Nächstes die Parameterlänge aus, z. B. 2048. Laden Sie anschließend unseren Parameter mit den Tasten in den Ordner hoch.

Daher sollten sich folgende Dateien in unserem Ordner befinden:

- Zertifizierungsstelle Zertifikat My_CA.crt

- Client-Zertifikat My_Client.crt

- Serverzertifikat My_Server.crt

- Privater Clientschlüssel My_Client.pem

- Der private Schlüssel des Servers My_Server.pem

- Diphia-Hellman-Parameter dh2048.pem

Erstellen von Client- und Serverkonfigurationsdateien

Weil Da das industrielle Kommunikationsprotokoll S7-1500 Profinet ist, müssen wir zum Herstellen einer Verbindung mit der SPS eine L2-Verbindung organisieren, in diesem Fall die TAP-Schnittstelle.

OpenVPN Server konfigurieren

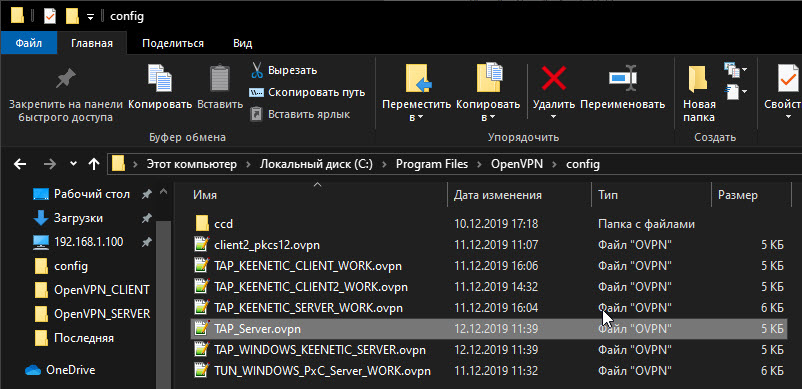

Wechseln Sie zum Erstellen einer Serverkonfigurationsdatei in den Ordner mit den OpenVPN-Konfigurationsdateien [C: \ Programme \ OpenVPN \ config] und erstellen Sie eine TAP_Server-Datei mit der Erweiterung .ovpn

Öffnen Sie die Datei TAP_Server.ovpn mit einem Textdatei-Viewer (z. B. Notepad ++) und kopieren Sie den folgenden Text:

# L2 dev tap # , Windows # TAP-Windows dev-node MyTap # TAP server-bridge # IP proto udp4 # , OpenVPN port 50501 # 10 120 # , . keepalive 10 120 # cipher AES-256-CBC # verb 3 # <ca> </ca> # <cert> </cert> # <key> </key> # () Diffie-Hellman (-). <dh> </dh>

Öffnen Sie dann den Textdatei-Viewer My_CA.crt, My_Server.crt, My_Server.pem, dh2048.pem und kopieren Sie den Text von:

Meine_CA.crt in <ca> </ ca>

My_Server.crt in <cert> </ cert>

My_Server.pem in <key> </ key>

dh2048.pem in <dh> </ dh>

Als Ergebnis erhalten wir Folgendes:

dev tap dev-node MyTap server-bridge proto udp4 port 50501 keepalive 10 120 cipher AES-256-CBC verb 3 <ca> -----BEGIN CERTIFICATE----- MIIDqjCCApKgAwIBAgIIJJ8tf67Csf4wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgYsxCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlfQ0ExIDAeBgkqhkiG9w0BCQEW EW15ZW1haWxAbXlob3N0Lnh4MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC AQEA3dJoAVl7foXZMavZIr9RTB59h+El26OYll7KMBHritf+x8DEVjcg86uyDSf0 yzLtAR+8J013W3SRDVpl3gqdk3t1qb7Paz1OUrV2Hu3N5Ws1s4elpENTQAe1HFZS u0NRhXBCxTTyToNdb1pKcIJziVNLXdTL+pud0T8FNs6q37t14XFkfDOw85m7y3py vU8+ucmQEd5vOKPjcY1jklVZkQJKcGTI77x/R2k6HK7ryul5uIepi/RrVrgTNe5W rYWuk6wlmmFLvgdzoVaBJO8edo89M7oJIQFMNN9x3cpbths6/3ZummBktfgVa7xy 3fs//M5v1pjnYeJ5wd5tiCXkpQIDAQABoxAwDjAMBgNVHRMEBTADAQH/MA0GCSqG SIb3DQEBCwUAA4IBAQDbNhPy3IftjPVNyaUH/5AW6R0Fjqoct/55ZMDrdWlLY1mo iTTxhFPv1DbilUE/nr+SwGvZV2MQs4G1hi9PgGqY5a+lJCSios8BJ7zlrt/LLQQ/ st0r2wzpCYROxoi+zu9YNGZJPP9GI3KdcVye9Rt3vbLbL8LQ8kKKwn3Ju5i1SUMy gzvGTNUPtqOKVJid39IIdva3iMUBspfMGv2EcaGaRWekW9Pni/gBS2eHkBH1/X6n KiopjtZw7A4RPHzC58jp+ypT/X63tPwf5+kWsMDeLG1XTKnLoPeAVNtszMhGsgzE DoZUuL4pb8XbpcnrPlgp0WSkrf1RJrJGuArvUDLu -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIDyzCCArOgAwIBAgIIINPrUqBedY8wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgY8xCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzESMBAGA1UEAwwJTXlfU2VydmVyMSAwHgYJKoZIhvcN AQkBFhFNeUVtYWlsQE15SG9zdC54eDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAJhJYVC8WJneQTTO9p7NJvS803W1lq/8Z78Vx8J5jejVhXXZa0NYfXX8 iiXUr26vdhXN5htSNgktz9Tr5zUHwKhzpq+yYICPS44AmzMJByPBhjHUq7/HjnOA e78k80OTzqL5XH8olrQc7690K1GW3b0PduH+bYykDGijQ8vlkwBKQhgxeo7zkTrm VWsgmFJEbrdGoZPnwyHrStMHM0f6UMkEWqooughphaxtJWzS4GJES09z3VSN/3CV FuV2Jn3UGyoEHKrZUa/kFgRx9j9AqRx3//WFusm2KPUim+IA4SLoXP5M6pZXaxvA Z4y5b2xIc/OFFX5DfaCSpAMFwzZFYXkCAwEAAaMtMCswCQYDVR0TBAIwADAeBglg hkgBhvhCAQ0EERYPeGNhIGNlcnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQAZ EXHnqu9Ilz6+w4SB/wfl5HG3UyS2n8oNpTHbFkX1Sn2+2FFuSCZlxhQYyhZKUjRq NsbWMMcwRDST9V6cPw6iaTPfz2G8zaBFjsemnyYD6YttNmdqXgv5wiik3btP2Jk2 3msmg8MlA/EgeZWSFe0ee4yE+L145JgtEQeg0xb7t8J9OOt3W1GVnoX1hQa2GePH PlKqc5ooPAuzIW4kWzxQefqcV5j1Rof98/dQJwJwCatRYgFciOZe26rcsu0R1iKF yS6NB+HwJxZY1ExPcSDmiVu5cyeasSLp1bxcqb9V7a3e9YxNZ8AVmjh/NfOcb2a/ /Mx8QxPEP7g+B6tWfF/Q -----END CERTIFICATE----- </cert> <key> -----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEAmElhULxYmd5BNM72ns0m9LzTdbWWr/xnvxXHwnmN6NWFddlr Q1h9dfyKJdSvbq92Fc3mG1I2CS3P1OvnNQfAqHOmr7JggI9LjgCbMwkHI8GGMdSr v8eOc4B7vyTzQ5POovlcfyiWtBzvr3QrUZbdvQ924f5tjKQMaKNDy+WTAEpCGDF6 jvOROuZVayCYUkRut0ahk+fDIetK0wczR/pQyQRaqii6CGmFrG0lbNLgYkRLT3Pd VI3/cJUW5XYmfdQbKgQcqtlRr+QWBHH2P0CpHHf/9YW6ybYo9SKb4gDhIuhc/kzq lldrG8BnjLlvbEhz84UVfkN9oJKkAwXDNkVheQIDAQABAoIBAGZFmapr4yDqx2Xc vHmnk0r3aRf7LMjhvRbyXKZ5ldlRVIDx0/x1eER9ppWDgZHXGnnIPooIqyt87b+z 8iGGJFe826vRIsgT9AzY0WHz5SyZMjNS/Ukdjsh4+CJFgW3X3QVMbFclfhhV+o4d eV4g8KegtBlQEmhKX98CDmznr9KYAxBtiMODkG3gi523+8qgOH5Nqgr+0CGxwcJU 4fDHadjbSj7+12ZrY3TVZm451fEzgh2nPAseyAoNYe0CM9hExmq4jeNxjZFQHNBv refghZaPmyuRWSOfzNbEwRsLCZeLUHDdrNvsPRnFvmLcFhtFKwctngvkGK5lPs1w dCgs8pUCgYEAyJOsi+ZTAWTjJC1pCr3FRJEjoqfqZGw/OLCKV7PBF8Yf2DIB+LDD gfgoMi39sK/HkaH1H6CqD1Gter8WE67gAURvo5UjK4vFAGhmQSbiwhRUCRKRljwT zB4k649XpD8fiOzd9S12uKyr8EvvDbOz9x1XcxQELcqURIunTuDH4CsCgYEAwl3F twSkSOPYG2AeLnuwf8sYtFbcvSYL/8cGovOuZ0GlSLpHO2k1qhUzl6HrpIhEyVom IQRJW9S5lB7z5lU/CVcbGmYLwu4y5/tl4MeG8NOEj1o8FR9RzUw92dSSKoMfCMad lz/RmOrBnX4pwqICs7r7h7VsnOsr/AYn5H04zusCgYEAwHHv+8rhmVTTGsL3Jfcu brtTFZ1Gp1O01Q+NrNgrTEQsCaLxgUsYSntvFbZK0lvVf0WFivL8N/aGHF97Lyd6 hbzD4JAXTpCsU9fXRGuq5cvbVVkblqnN1OqXQewmitCF0TpzO+qDHm2OCuDQXLUu 1sqwPRnXaJgV6i6UOHozTEECgYEAgmguFqxrmWgdf8iOl3tvoV5f1eeNtO7JEDS1 1DEQ68CUp+YrksX1NoeBFRSTqNGw7TOp728T1SQ12xalZ/38DEVALwcWjxQIXbND 2HumowAXqaLOOxHHbangub0w0IsnEFlKNMeh1ipz+zpBxI+0pmgnCReFpwb2fOKY c2o86j8CgYAWTWn/Y1/bNgtStzya6fbxpc4Mc2nCZu6bTQpAgA44r+nRJuHpVm0T cGDKj4NZ8H4wqMmk58GoOreAVsX4qXeN9QkdfAR5dA8eWVz42faC328W3G4VA5cc GvTqDMzq0j3bz+4csHMn3BHatHymjgsg0sgc8FshuD6dQk0NNruk9A== -----END RSA PRIVATE KEY----- </key> <dh> -----BEGIN DH PARAMETERS----- MIIBCAKCAQEAlpVUnvCTJ1XF9mnwhf+P+QZhVWsNyRaqEgLuO2a/fGUqPESU9KRo bDa489awzJs6j/JCKh1xR5H5JLE+Ho6XdgIXH9LTr03BV3PsPQiA28ZiluekBGGY ps7dTLr0Ex4V6Ae3+E+Z7lM/Yhsa4w6fl+GNRkastD42Nx4g4iN+cIerLMFCRPl1 P7Go36VbEtO/aNX/zNExmcDsYSqiLkBeGrNxXen2Loqex5AlwE9WOliUbak6Ra/W vf21Wi03TvBBfjEDKtM/Bsyo8Ar2lgBYIrANvylU/0Gg8OyRWqcIoQjwPyjavAHd v14V1igYDa1xP9WQ262DMHfHLhqwjOW2GwIBAg== -----END DH PARAMETERS----- </dh>

OpenVPN-Client-Konfiguration konfigurieren

Wechseln Sie zum Erstellen einer Client-Konfigurationsdatei in den Ordner mit den OpenVPN-Konfigurationsdateien [C: \ Programme \ OpenVPN \ config] und erstellen Sie eine TAP_Client-Datei mit der Erweiterung .ovpn

Öffnen Sie die Datei TAP_Server.ovpn mit einem Textdatei-Viewer (z. B. Notepad ++) und kopieren Sie den folgenden Text:

# , client # L2 dev tap0 # IP proto udp4 # , OpenVPN port 50501 # , # IP DNS. remote 217.196.58.128 # cipher AES-256-CBC # verb 3 # <ca> </ca> # <cert> </cert> # <key> </key>

Öffnen Sie dann den Textdatei-Viewer My_CA.crt, My_Client.crt, My_Client.pem und kopieren Sie den Text von:

Meine_CA.crt in <ca> </ ca>

My_Client.crt in <cert> </ cert>

My_Client.pem in <key> </ key>

Als Ergebnis erhalten wir Folgendes:

client dev tap0 proto udp4 port 50501 remote 217.196.58.128 cipher AES-256-CBC verb 3 <ca> -----BEGIN CERTIFICATE----- MIIDqjCCApKgAwIBAgIIJJ8tf67Csf4wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgYsxCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlfQ0ExIDAeBgkqhkiG9w0BCQEW EW15ZW1haWxAbXlob3N0Lnh4MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC AQEA3dJoAVl7foXZMavZIr9RTB59h+El26OYll7KMBHritf+x8DEVjcg86uyDSf0 yzLtAR+8J013W3SRDVpl3gqdk3t1qb7Paz1OUrV2Hu3N5Ws1s4elpENTQAe1HFZS u0NRhXBCxTTyToNdb1pKcIJziVNLXdTL+pud0T8FNs6q37t14XFkfDOw85m7y3py vU8+ucmQEd5vOKPjcY1jklVZkQJKcGTI77x/R2k6HK7ryul5uIepi/RrVrgTNe5W rYWuk6wlmmFLvgdzoVaBJO8edo89M7oJIQFMNN9x3cpbths6/3ZummBktfgVa7xy 3fs//M5v1pjnYeJ5wd5tiCXkpQIDAQABoxAwDjAMBgNVHRMEBTADAQH/MA0GCSqG SIb3DQEBCwUAA4IBAQDbNhPy3IftjPVNyaUH/5AW6R0Fjqoct/55ZMDrdWlLY1mo iTTxhFPv1DbilUE/nr+SwGvZV2MQs4G1hi9PgGqY5a+lJCSios8BJ7zlrt/LLQQ/ st0r2wzpCYROxoi+zu9YNGZJPP9GI3KdcVye9Rt3vbLbL8LQ8kKKwn3Ju5i1SUMy gzvGTNUPtqOKVJid39IIdva3iMUBspfMGv2EcaGaRWekW9Pni/gBS2eHkBH1/X6n KiopjtZw7A4RPHzC58jp+ypT/X63tPwf5+kWsMDeLG1XTKnLoPeAVNtszMhGsgzE DoZUuL4pb8XbpcnrPlgp0WSkrf1RJrJGuArvUDLu -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIDyzCCArOgAwIBAgIII6a7Y3h+sS0wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgY8xCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzESMBAGA1UEAwwJTXlfQ2xpZW50MSAwHgYJKoZIhvcN AQkBFhFNeUVtYWlsQE15SG9zdC54eDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAM1xGkTl0fTge3jacEgSkrMoN3wgIr94Y1uD574XqxKYdH11hEdldTLa gx8MGLIYaXN/HQTEYuhxpk+EX0Mqns9TazGouvE2/poP4KiO8iSHVO9PaaKO0OKq Y7ctt4TVBdnD2UjiHCq5DfQ/T6UGv4bOR61RCqymyBnnVQ/KyR0DX4/U+jLx9wxS d5OLD0SSqOjdLTnI1gBpEphRuPo6705I+eM7cATyoL17GMgAQ1W4zLzq3ojNPCo3 U/P0tPvQi6hHoJv5Rj8EfgK7eID7kUqvCrG4Vvg+iKjC7m1ABweOjBXVpk7UsKin 97I/Gz0PGOwnsh3a3J/WNZu1DuPfw9UCAwEAAaMtMCswCQYDVR0TBAIwADAeBglg hkgBhvhCAQ0EERYPeGNhIGNlcnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQDd v4iq13jCqRI6yeFlB8ouMVtuVpI+p7w6KBYyc+phbDuzqI4iFkMyhj0H+cx/760M ziQMuLR/pRrSPKPI03JgFI5dFh1txnNFkelQutZ+6qe4c1y9OhKhwg3n6jS2PevG Tvlrl1utoiNOVXhcvH0CxuD5AJEyQa9SH/vO3TRQC9g5zbfULTgOhpUmaVPYBkX/ tBnvnKFdmsLqwgrKvdqfJF3WqJuQSdHtyp4MVZN1d/T+HoQ5YfN5nGXpLLgLdGaq KvtAtFACkltO0A7R2WeLw1WNiXGHNxd3OFuVedapub1zXCSiYZNC+8MX7PkQnV9e p1JB/AWXg/Z7uQSua3+c -----END CERTIFICATE----- </cert> <key> -----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEAzXEaROXR9OB7eNpwSBKSsyg3fCAiv3hjW4PnvherEph0fXWE R2V1MtqDHwwYshhpc38dBMRi6HGmT4RfQyqez1NrMai68Tb+mg/gqI7yJIdU709p oo7Q4qpjty23hNUF2cPZSOIcKrkN9D9PpQa/hs5HrVEKrKbIGedVD8rJHQNfj9T6 MvH3DFJ3k4sPRJKo6N0tOcjWAGkSmFG4+jrvTkj54ztwBPKgvXsYyABDVbjMvOre iM08KjdT8/S0+9CLqEegm/lGPwR+Art4gPuRSq8KsbhW+D6IqMLubUAHB46MFdWm TtSwqKf3sj8bPQ8Y7CeyHdrcn9Y1m7UO49/D1QIDAQABAoIBAQC6dsyL+jf9VX5b 6497qvfhikAJ9jTzqjYsCuXcwCiygRNCB9ae4rRkCrZ2CImlo8iaXqYc/I51QSnd BF1eXiG0NZeWg/nhE7Q0avLSqqOWigqKBn7vX0ayZEqLKQBnnN1pkHv3zdoY4MuM g6YrN5vApBukcGkK2XnHIRMweTLek9/qAeDgcE4ZVXIgHkNjqAc9y/kd5Sx+fL+N k/dGQeTne2xgzJZsiu4uoS9jnBE7g1hQpfLpbyoREaRjWob/KP2IDFIjInjnHrb9 mO5Xuqsv8mHp4+67Ium8IN5jDldoObayEd8giE6x3r/3x60RSmV8IDHKPIs507qD 2hoCXz8hAoGBAObhKqowjp5TuqPt9Nrm+cVZKroDvz8bXb8ejOMn22Wj171cdNy3 gxbt5ksLXsHmjPWm9fK5ZL8m33U+uMwcgqIUbHILo40AQK9FtwkjyeTQne1OBjJa 2tjCc3ySo0icEswRFJrCu9Rcszehj56WlJzmvE0CiM2QGG3ExOxl8LNtAoGBAOPL Zv5nkG0RAuOg5w+tLi2H14BcD1ICpPcq232mXdqzEeeXSysvgpwDaOWPGXtgWvIK ScIw9xqW7tonk5EjKnsgPajV8OvG+vAqC2liHy00IxZ+YB+vzE66uUEpYXUpzI2n F+pb+rQDSQo3beyamjeL1wYEjntDyWqfRmQfQSkJAoGAMP1CIk6fVHULu1D4jaJJ CVj8OfAlmmxiHfWLi3+fjBeR5XpCybqetDTSksXc22PiMRW2RkSUXgMPkz810wmR pnaS9DgIAhk1oHs4dVYEtuqVOA9APVsN6MSJ4Lr0rql/S5GsP5JmbI8m7/z2Dn6B FjHXbrfE82lJ5bDE4CxZQJkCgYAvmtJrWDlWkbeI2pdvL0H3QexHZvXMrcDL5qj4 GUyD5+hV/cg3vjYNZKkHUGCC6CAZdQz1CEabx+8iqCKusiqukI5SOmOe4naOujqo S1k4mSy8Bq0P8i1ARsVwWLWFRrb443KcB5zdAdLBz9OpHqYb9Z16JHmiSQhOv/p1 8hIsAQKBgQCvHQu6NKsdNDogXCiwEt52jlqBRs4NEjspupOKzV+HlEfek6ijKMce P9o4U+vpiG5ZmIYPzgTfAlaWxoMi5ynRZhiMA8dFzX53uyJiYJetXm+zb71l9BW8 kmsch0B5z5yAjEA+CWIqDJ05O7QTLMLC69QU4UICswbyJy1MFUfrbg== -----END RSA PRIVATE KEY----- </key>

In diesem Fall wird die Erstellung der Client- und Serverkonfigurationsdateien als abgeschlossen betrachtet.

Enterprise Router Setup

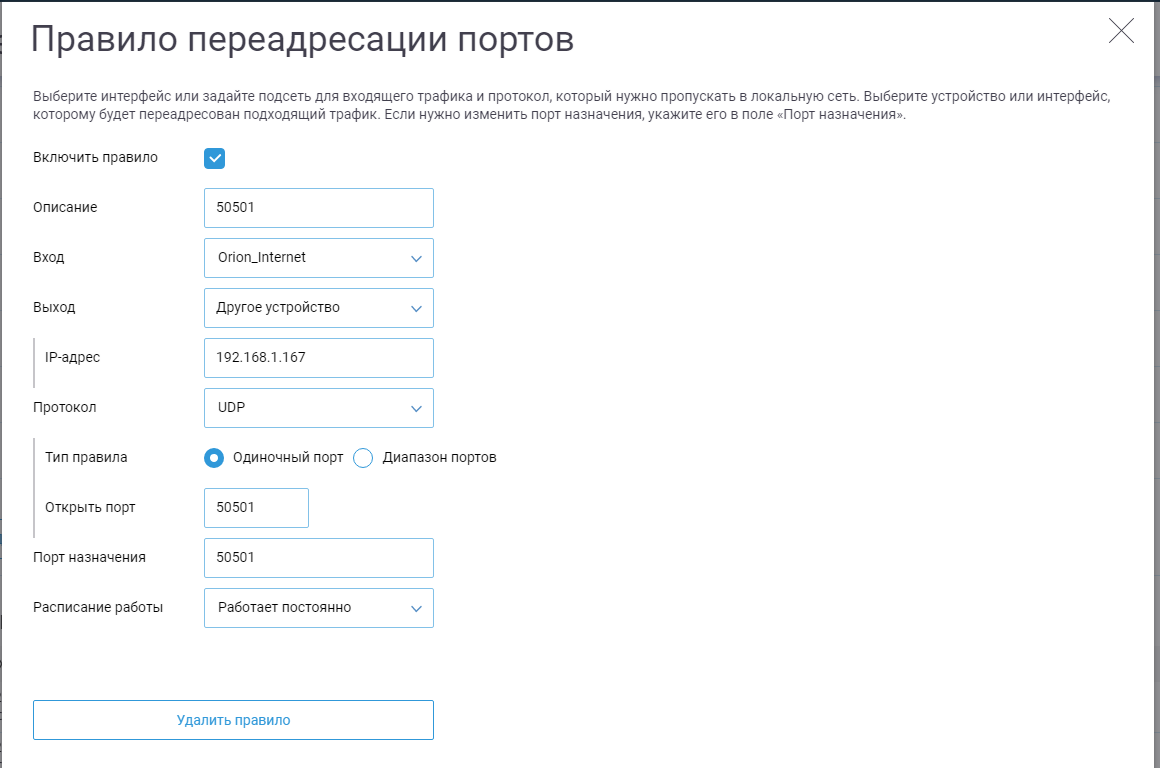

Weil Da unser PC nicht direkt mit einer externen weißen IP, sondern über einen Unternehmensrouter an die Leitung angeschlossen ist, muss der in der Serverkonfiguration (50501) angegebene Port weitergeleitet werden, um von einem externen Netzwerk auf einen Computer mit einer lokalen IP-Adresse zuzugreifen.

Die Verfahren zur Portweiterleitung können je nach Router-Modell variieren.

Der Screenshot unten zeigt ein Beispiel für die Einrichtung eines Unternehmensrouters (nicht unser KEENETIC 4G).

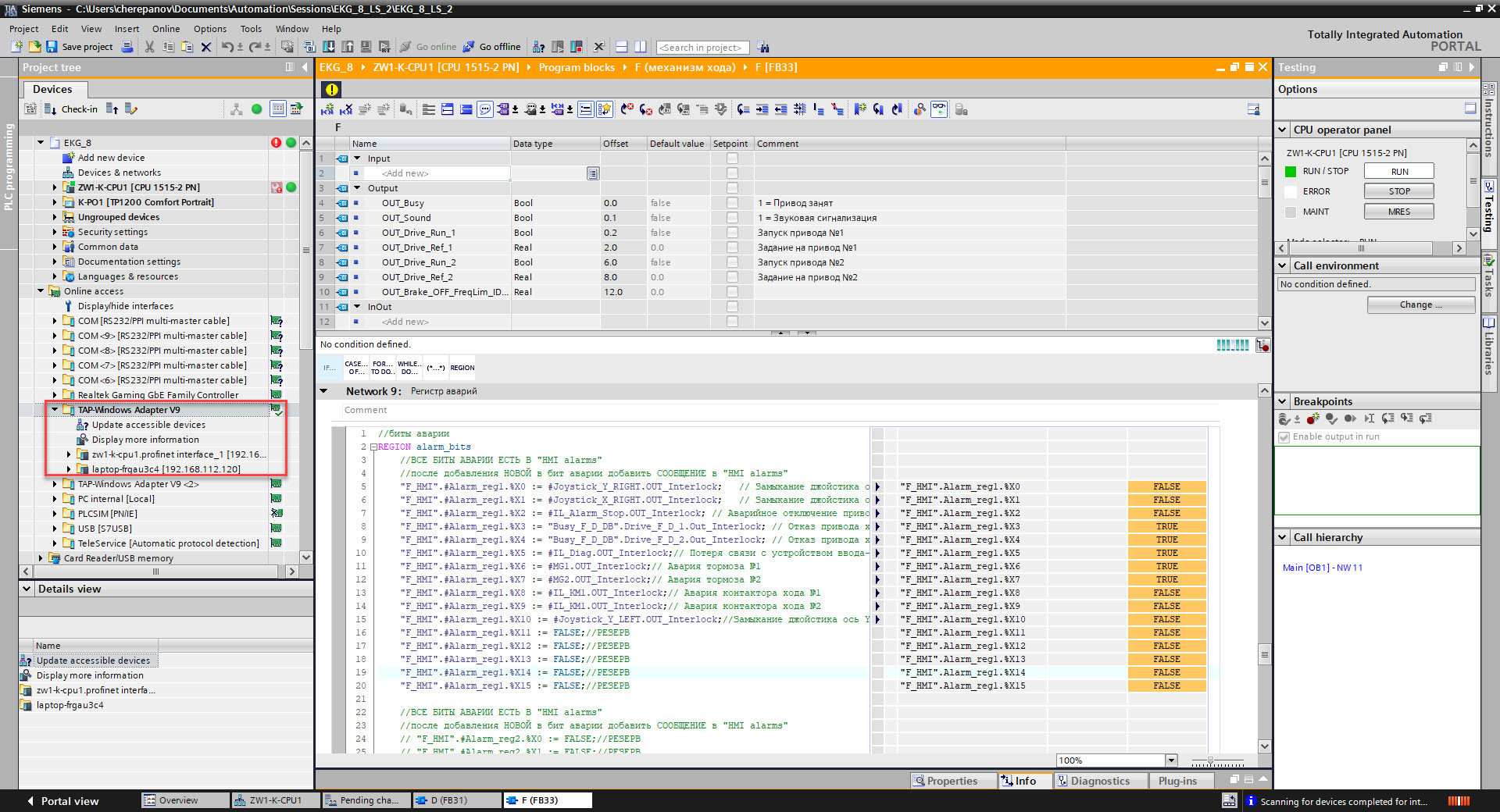

Ausführen des OpenVPN-Servers auf einem PC

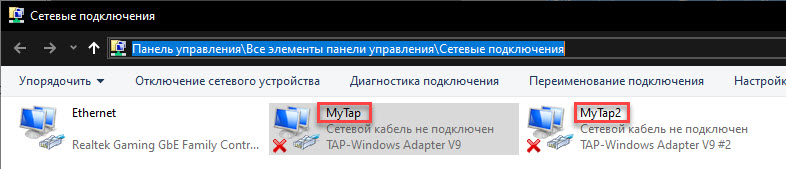

Unsere Konfigurationsdateien sind fertig, es bleibt noch zu den Feinheiten der Konfiguration von OpenVPN auf einem Windows-basierten System zu kommen. Dazu werden wir die Adaptereinstellungen konfigurieren und den TAP-Windows Adapter V9 in MyTap umbenennen (entsprechend dem Namen dev-node).

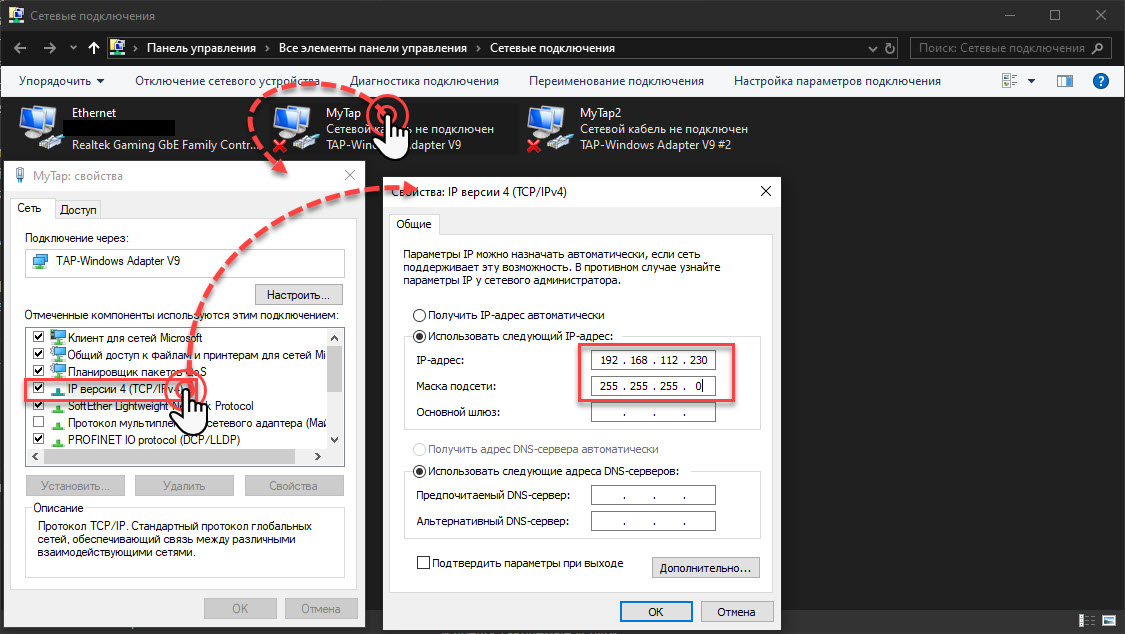

Konfigurieren Sie auch die lokale Adresse für unseren Adapter (diese muss der nicht

belegten IP-Adresse des lokalen Netzwerks unseres Controllers zugewiesen sein, z. B. 192.168.112.230).

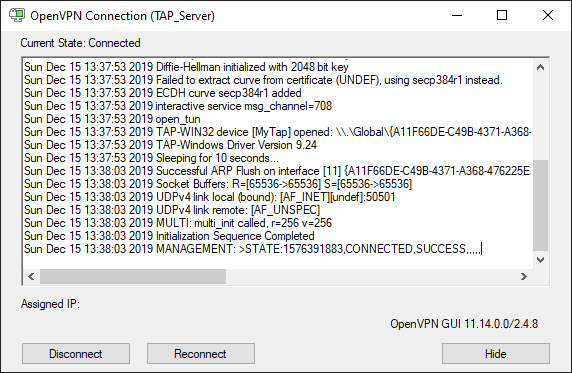

Starten Sie als Nächstes den OpenVPN-Server:

1. Starten Sie die Anwendung unter C: \ Programme \ OpenVPN \ bin \ openvpn-gui.exe (oder klicken Sie auf die Verknüpfung auf dem Desktop).

2. Gehen Sie in die Taskleiste, wählen Sie die erstellte Konfigurationsdatei "TAP_Server" aus und klicken Sie auf "Verbinden".

3. Vergewissern Sie sich, dass unser Server funktioniert, und fahren Sie mit dem Einrichten des KEENETIC 4G Internet Center fort

Einrichten des KEENETIC 4G Internet Centers

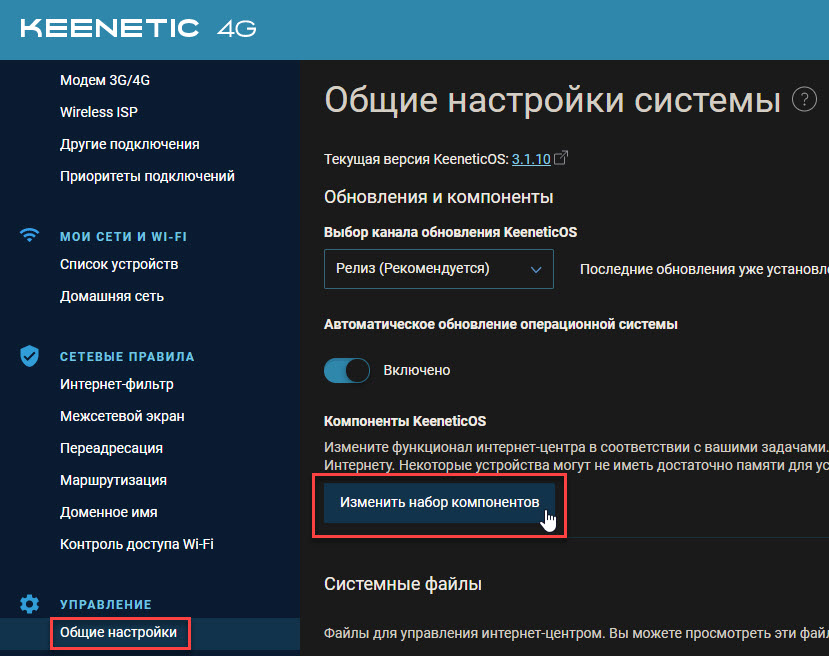

Standardmäßig ist der OpenVPN-Client nicht in KEENETIC 4G enthalten, daher sollten wir ihn zuerst installieren. Dazu verbinden wir den KEENETIC 4G auf verschiedene Arten mit dem Internet (über Kabel, WLAN oder über ein 4G-Modem). Gehen Sie dann zu „Allgemeine Einstellungen“ und klicken Sie auf die Schaltfläche „Komponentensatz ändern“.

Wir wählen die benötigten Komponenten aus (in diesem Fall wurde der OpenVPN-Client bereits installiert, sodass beispielsweise eine andere Komponente angezeigt wird) und klicken auf die Schaltfläche "Update installieren".

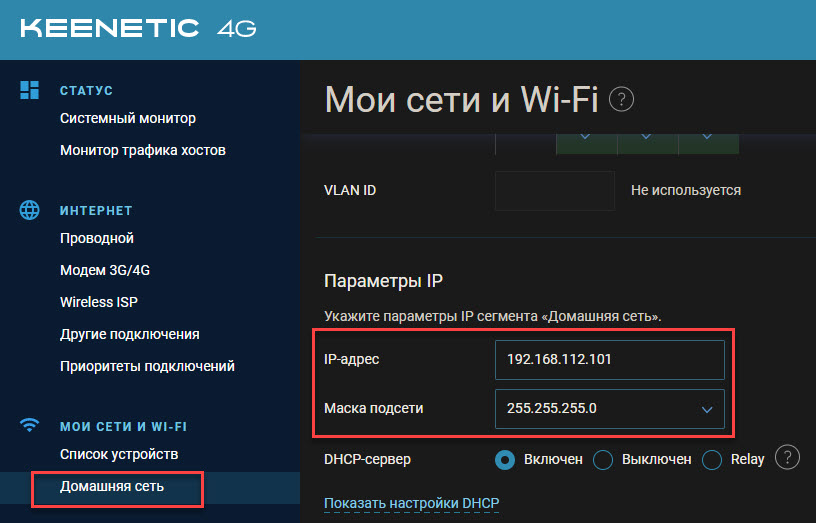

Als nächstes richten wir unser Netzwerk ein. Dazu wählen wir "Heimnetzwerk" und konfigurieren die IP-Adresse unseres Routers, zum Beispiel 192.168.112.101 (sollte auch frei sein).

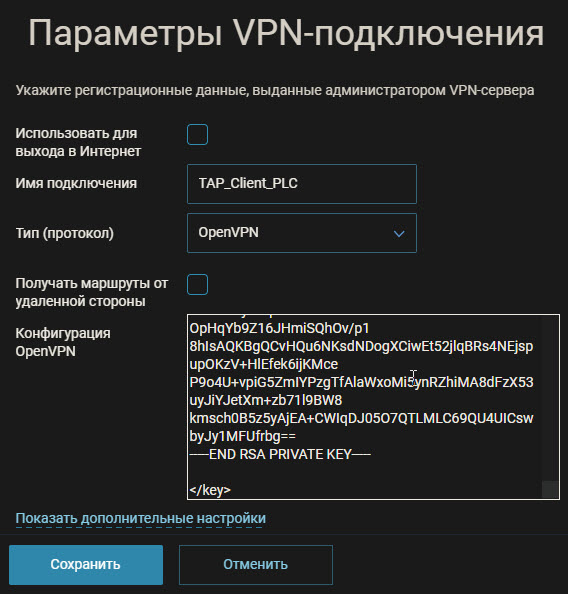

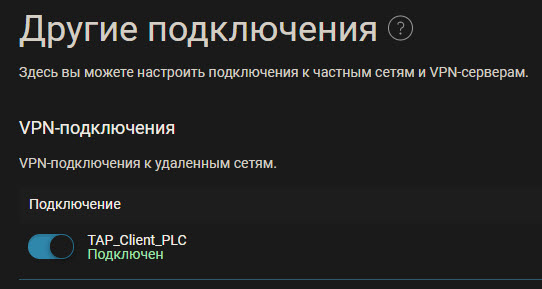

Als nächstes sollten wir unsere OpenVPN-Verbindung konfigurieren. Wählen Sie dazu "Andere Verbindungen" und klicken Sie auf die Schaltfläche "Verbindung hinzufügen".

Geben Sie den Verbindungsnamen ein (beliebig, z. B. TAP_Client_PLC), wählen Sie den Verbindungstyp (OpenVPN), kopieren Sie den Text aus unserer erstellten Datei für den Client in die OpenVPN-Konfiguration (TAP_Client.ovpn) und klicken Sie auf die Schaltfläche Speichern, um die Änderungen zu übernehmen.

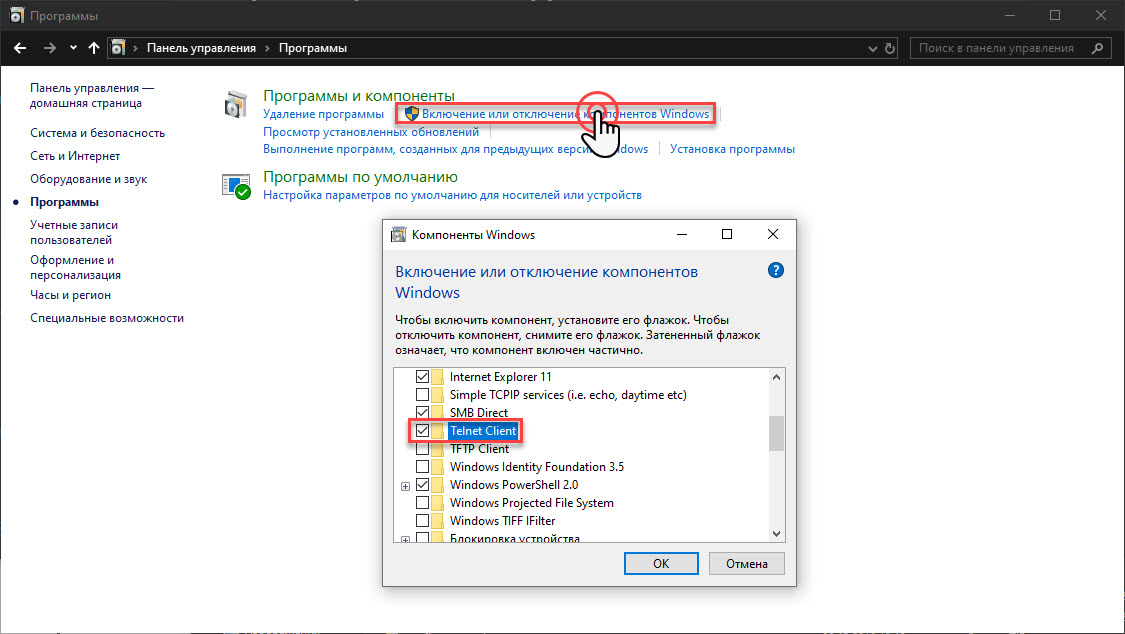

Als nächstes sollten wir die OpenVPN-Schnittstelle in die Hauptbrücke aufnehmen, aber bevor wir dieses Verfahren ausführen, müssen wir den Telnet-Client installieren. Gehen Sie dazu in die Systemsteuerung, klicken Sie auf "Windows-Komponenten aktivieren oder deaktivieren", wählen Sie "Telnet-Client" und klicken Sie auf "OK".

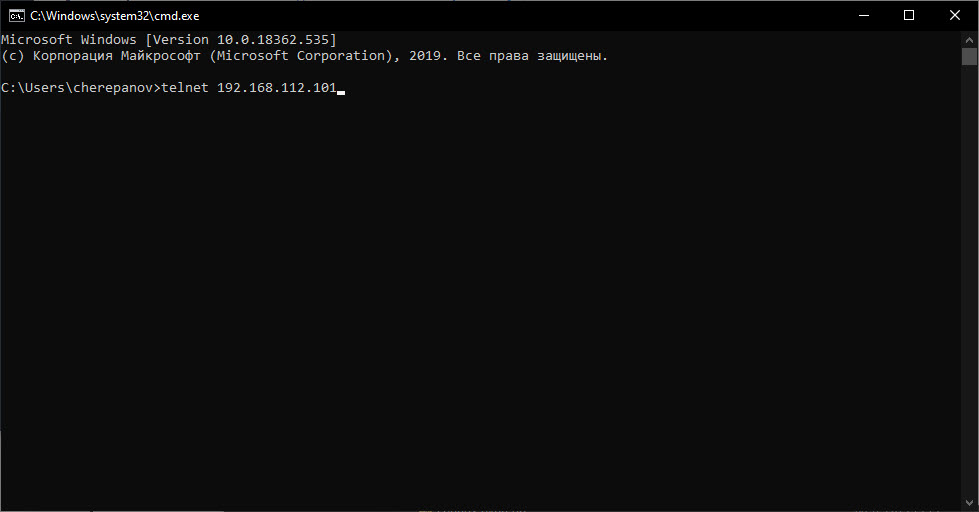

Nachdem der Telnet-Client installiert wurde, stellen Sie eine Verbindung zu unserem KEENETIC 4G her: Drücken Sie auf der Tastatur die Tastenkombination WIN + R, und geben Sie cmd ein

Geben Sie den Befehl telnet [IP_OUR_KEENETIC] ein (z. B. telnet 192.168.112.101).

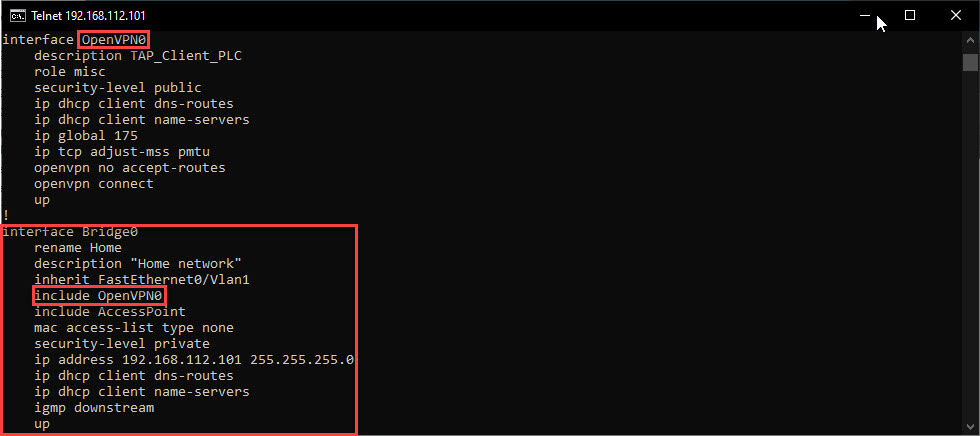

Wir werden den Autorisierungsprozess durchlaufen (geben Sie den Benutzernamen und das Passwort ein (falls konfiguriert)) und geben Sie die folgenden Befehle ein:

interface Bridge0 include OpenVPN0 system configuration save

Überprüfen Sie die Richtigkeit unserer Konfiguration:

show running-config

Am Ende sollten wir so etwas sehen:

Ich stelle fest, dass die OpenVPN0-Schnittstelle erst nach dem Herstellen der OpenVPN-Verbindung erstellt wird.

Wir schließen unseren OpenVPN-Client ein.

Wir sehen, dass KEENETIC 4G eine Verbindung zu unserem Server hergestellt hat und fahren mit der Konfiguration unserer S7-1500-Steuerung fort.

Projektierung der speicherprogrammierbaren Steuerung S7-1500

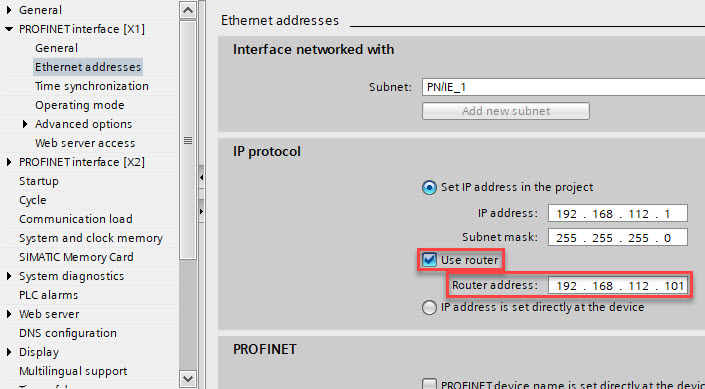

In den Einstellungen unseres Controllers genügt es, die lokale Adresse unseres Routers einzustellen:

- Aktivieren Sie das Kontrollkästchen "Router verwenden"

- Wir fahren in die Adresse des Heimnetzwerks unseres KEENETIC 4G (192.168.112.101)

Nach dem Laden der Konfiguration ist die Steuerung für den Zugriff über eine Remoteverbindung verfügbar.

Damit ist die Konfiguration unserer Remote-Verbindung abgeschlossen.

Danke für die Aufmerksamkeit!